Файл: Интернет вещей безопасность Основные принципы, методы. Безопасности цифровой судебной экспертизе.doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 22.11.2023

Просмотров: 88

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Интернет вещей безопасность:

Основные принципы, методы . БЕЗОПАСНОСТИ ЦИФРОВОЙ СУДЕБНОЙ ЭКСПЕРТИЗЕ

Серийные редакторы:

WILLIAM J. БЬЮКЕНЕН

Эдинбург университет Napier, Великобритания

ANAND R. PRASAD

NEC, Япония

Индексация: Все книги, опубликованные в этом ряду, отправлены сети Индекса Цитаты Книги по Науке (BkCI) к CrossRef и к Google Scholar.

“Речной Ряд Издателей в безопасности и Цифровой судебной экспертизе” является рядом всесторонних академических и профессиональных книг, которые фокусируются на теории и приложениях Кибербезопасности, включая Безопасность данных, Мобильную и сетевую безопасность, Криптографию и Цифровую судебную экспертизу. Темы в Предотвращении и Управлении угрозами также включены в пределах книжной серии, как Стандарты основной деятельности в этом домене.

Книги, опубликованные в ряду, включают монографии исследования, отредактированные объемы, руководства и учебники. Книги предоставляют профессионалам, исследователям, педагогам и аспирантам в поле с неоценимым пониманием последнего исследования и разработок.

Темы, затронутые в ряду, включают, но ни в коем случае не ограничиваются следующим:

• Кибербезопасность

• Цифровая судебная экспертиза

• Криптография

• Блокчейн

• Безопасность IoT

• Сетевая безопасность

• Мобильная безопасность

• Данные и безопасность приложения

• Управление угрозами

• Стандартизация

• Конфиденциальность

• Безопасность программного обеспечения

• Аппаратная безопасность

Интернет вещей безопасность: Основные принципы, методы и приложения

в прошлое десятилетие мир засвидетельствовал огромный рост технология связи «от машины к машине» (M2M). В результате этого большой спектр коммуникационных методов M2M появился и изменил весь сценарий. Эти M2M-поддерживающие узлы создали очень сложную и высокотехнологичную среду Интернета вещи (IoT) во многих целях.

Безопасность IoT является набором инструментов и методов для охраны подключенных устройств и сетей в домене IoT. Но, эта важная вещь обычно остается нерассмотренной в дизайне IoT. Продукты IoT часто реализуются со старыми или недостающими техническими возможностями безопасности. Кроме того, клиенты являются часто отказавшими для изменения даже паролей по умолчанию интеллектуальных устройств. Специалисты по безопасности продолжают предупреждать организации и людей для потенциального риска наличия большого количества незащищенных устройств и нарушения конфиденциальности из-за этого. Такими мерами безопасности для предотвращения таких рисков являются Идентификационные данные Вещей (IDoT), который присваивает уникальные идентификаторы (UIDs) интеллектуальным

устройствам согласно связанным метаданным, и затем только позволяет им общаться друг с другом. Идентификационные данные вещей являются важной составляющей IoT, в котором почти что-либо вообразимое может быть обращено и объединено в сеть для обмена данными онлайн.

Нет многих книг по безопасности IoT; некоторые, которые опубликовали соглашение главным образом только с установкой защищенного IoT. Эта книга не только обсуждает методы безопасности IoT подробно, но также и пытается предоставить всестороннее изображение на предмете, который необходим для создавания очень безопасных и многофункциональных приложений IoT.

Наконец, я хотел бы сказать, что представленная книга является всесторонним и правильно написанным руководством по теме. Я полагаю, что студенты и практики будут особенно любить читать эту работу.

Профессор AtulyaNagar держит Стул Основы как профессор Математических Наук и является Деканом Факультета естественных наук в Ливерпульском Университете Надежды в Соединенном Королевстве. Профессор Nagar является всемирно признанным ученым, работающим на передовом рубеже теоретической информатики, примененного математического анализа, исследования операций и системного проектирования, и его работа подкрепляется сильными теоретическими сложностью основами. Предисловие

Безопасность IoT является областью усилия, касавшегося охраны подключенных устройств и сетей в Интернете вещей (IoTs). Это включает увеличивающуюся распространенность объектов, которым предоставляют уникальные идентификаторы и способность автоматически передать данные по сети. Большая часть увеличения коммуникации IoT прибывает из вычислительных устройств и встроенных систем датчика, используемых в промышленном от машины к машине (M2M) связь, умные электроэнергетические сети, домой и автоматизация здания, коммуникация от механизма к механизму и носимые вычислительные устройства.

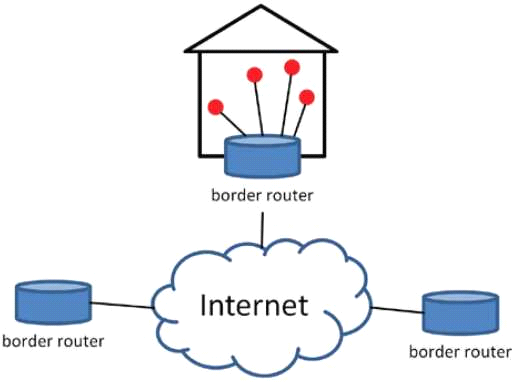

Основная проблема состоит в том, что, потому что идея объединить в сеть устройства и другие объекты является относительно новой, безопасность не всегда рассматривали в дизайне продукта. Продукты IoT часто продаются со старыми встроенными операционными системами и программным обеспечением. Для улучшения безопасности устройство IoT, которое должно быть непосредственно доступно по Интернету

, должно быть сегментировано на свою собственную сеть и ограничивать доступ к сети. Сегмент сети должен затем контролироваться для идентификации потенциального аномального трафика, и меры должны быть приняты, если существует проблема. Этой проблемой является открытая проблема исследования, и только немного ссылок доступны на этом предмете.

Со способностью подключиться, IoT распространил свою арену при упрощении пользователей с большим комфортом для подключений к нескольким устройствам в, каждый идет, чтобы обменяться данными и управлять. Эта способность соединиться, свяжитесь, и управление открыло широкую дверь возможностей для футуристических технологий для работы совместно. Эти коммуникационные каналы теперь прибывают из закрытых защищенных сетей для открытия общедоступных Интеллектуальных сетей. Это делает большую проблему безопасности для системы IoT, поскольку устройства становятся интеллектуальными день за днем, и их соединение среди них указывает на неизбежные возможности проникновения и интерференции. Набор настраиваемых сильных механизмов защиты IoT поэтому необходим, чтобы избежать такого компромисса на конфиденциальности и охранять данные пользователей IoT. Представленная глава анализирует эти проблемы безопасности и обсуждает проблемы безопасности, изложенные устройствами IoT с подходами для соответствующих решений.

1.1 Введение

Организации по существу обязаны быть полностью убежденными относительно проблем безопасности прежде, чем реализовать IoT в существующей системе или создать совершенно новую систему. Поэтому поставщики решений IoT сталкиваются со многими трудностями для создания веры на технологии. Каждая организация визуализирует и осмысляет развертывание IoT по-другому, которое создает больше неугомонности, и не поверьте на уместности мер безопасности.

Большинство поставщиков более фокусируется на решениях, которые они могут предоставить организации пулом датчиков, серверов сбора и анализа данных и подпрограмм оптимизации. Они - немного меньше озабоченности по поводу проблем безопасности после реализации системы, которая является более важной проблемой. Простое обеспечение специализированного комплекта совместимых электронных компонентов с программными сервисами в реализации IoT, конечно, недостаточно для организации, высматривающей технологическое обновление. Каждый поставщик IoT знает, что безопасность стала началом большая часть беспокойства организаций с последних нескольких лет, и они должны предоставить решение IoT, оборудованное безопасной и надежной работой через многие брандмауэры и протоколы системы защиты. Однако нет никакого явления коллективной безопасности, которым они могут убедить свои клиенты по проблемам безопасности, скорее это потребовало бы более персонализированного подхода со специализированными ограничениями безопасности. Для создания IoT более эффективным организация должна полагаться на него с уверенностью, которая только возможна, когда поставщики разработали систему IoT и реализуют меры безопасности в соответствии с организацией. Так, это также о психологической вере на технологии, и поставщики по существу обязаны достигать этого.

1.2 Безопасность: главное беспокойство

Безопасность была всегда главным беспокойством начиная с начала вычислений. Люди отвечают больше на технологиях, которые предлагают им больше защищенной среды для работы при защите их конфиденциальности и идентификационных данных. Так как IoT вошел в изображение, вычислительный сценарий был смещен с автономных вычислений на более гибкие совместные вычисления. Это повысило проблему безопасности еще раз с усиленной обработкой к проникновению. Это колеблется от отдельных взломов персональных данных до, вмешался финансовые транзакции и спуфинг. Интеллектуальные устройства, которые управляются сложными программами, являются более склонными, чтобы быть плохо запрограммированными. Кроме того, квитирование и общие совместные платформы среди этих устройств увеличивают вероятность взлома мер безопасности. Однако это не только возможность для злонамеренных пользователей, но также и чтобы программисты достигли высшего уровня безопасности для смягчения этих обработок безопасности.

Начиная с его эволюции интеллектуальные устройства платформы IoT эффективно поставляли свои операции. Но они также сталкиваются с определенными угрозами пользователям и их персональным данным из-за когда-либо расширяющейся сети 1.2.1 Confidentiality

Платформа IoT охватывает соединение устройств, датчиков, информации и программных сервисов. Конфиденциальность относится к свойству обеспечения, что данные или сетевые транзакции читаемы только местом назначения, для которого они предназначены. Главная цель конфиденциальности состоит в том, чтобы сосредоточить внимание на идентификации устройств, коммуникации и обнаружения, и на сервисах относительно семантики. Идентификационный процесс справляется с задачей сервисов соответствующей сети к требованию пользователей. Коммуникация имеет дело с соединением объектов неоднородной природы к определенному набору сервисов. В процессе обнаружения информация, полученная из различных интеллектуальных устройств, вычисляется согласно требованию пользователя и отправляется в базу данных IoT или облако как обнаруженные данные. Этот агрегированный блок коммуникации и вычисления является блоком обработки IoT. Сети IoT широко используют протокол Датаграммной безопасности транспортного уровня (DTLS) для достижения конфиденциальности. Это обеспечивает двустороннюю аутентификацию, и ее базовый принцип мог быть симметричным шифрованием и шифрованием в эллиптических кривых. Конфиденциальность данных достигается посредством реализации протокола HTTPS путем включения зашифрованного и безопасного канала связи между устройствами IoT к шлюзу и от шлюза до облака.

1.2.2 Аутентификация

Аутентификация гарантирует законность пользователя в сети IoT. Аутентифицируемый пользователь идентифицируется при условии, что это обладает полномочиями коммуникации среди его коллег. Сеансовые ключи сгенерированы с помощью планов распределения сеансового ключа осуществить подлинность и управление доступом. Инфраструктура открытых ключей (PKI) всегда была нервом Защиты в сети Интернет. Это гарантирует аутентификация устройства и взаимное доверие.

1.2.3 Целостность данных

Это свойство защищенной сети IoT имеет дело с данными, содержавшимися в устройствах, а также данных, текущих между связывающимися узлами (рисунок 1.1). Если целостность данных будет поставлена под угрозу, то она последовательно приведет к эксплуатации сетевых устройств и всей платформы IoT. Данные в пути требуют, чтобы быть защищенными от модификаций. Целостность данных может быть достигнута при помощи метода кода аутентификации сообщений хэширования по ключу (HMAC), принцип которого должен сохранить общий закрытый ключ; так как этому нужен общий закрытый ключ, это должно быть защищено точно так же, как любая другая криптографическая ключевая 4 безопасность IoT: Введение

1.2.4 Киберугрозы и их обнаружение

Технология IoT принесла много проблем безопасности наряду со своими привлекательными предложениями. С точки зрения пользователя это сделало наши операции повседневной жизни легче и точными интеллектуальными устройствами. Но с точки зрения сети, расширяющаяся природа сетей IoT уязвима для мощных кибератак.

К признакам наличия кибератак можно отнести:

• Ухудшение физических устройств и устройств, подключенных к сети IoT.

• Неправильное использование поступления и исходящего сетевого трафика.

• Остановка сетевой операции.

Различные методы обнаружения атак могут быть развернуты в маршрутизаторах и уровнях коммутатора. Например,

• Системы предотвращения проникновений (IPSS)

• Брандмауэры

• Системы обнаружения проникновения (IDSs)

• Списки управления доступом (ACLs)

IDS является потенциальным решением для обнаружения угрозы и запрещает неправильное употребление интеллектуальных устройств IoT. IDS реализован на граничных маршрутизаторах. Это контролирует в - сетевой трафик и предупреждения после обнаружения злонамеренных операций. Этот превентивный механизм обнаружения, однако, не подходящее решение для глубокой проверки пакетов.