Файл: Интернет вещей безопасность Основные принципы, методы. Безопасности цифровой судебной экспертизе.doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 22.11.2023

Просмотров: 90

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

1.2.5 Снижение угрозы

Это - реактивная мера после того, как об угрозе сообщили. Это исследует влияние угрозы в сети и зараженных областях сети IoT. Текущие сети IoT требуют моделей для объединенной кибербезопасности и физической безопасности. Например, банковское дело имеет информационную безопасность, которая использует Ловушки для знания лазеек, которые могли быть предназначены точки для взломщика. Ловушка фокусируется в ряде сервисов, таких как HTTP, SMPT, SSH, FTP, и т.д. Это предлагает преимущество представления прозрачной перспективы прогноза текущих и будущих нападений.

1.2.6 Вредоносное сопротивление

Вредоносное программное обеспечение в сети IoT излагает себя как законного сетевого пользователя / устройство и пытается пройти проверку подлинности с общим именем пользователя и паролем. Это успешно обходит механизм входа в систему и затем повышает разрушительные команды, чтобы использовать целостность данных и привести к разрушительным главам устройства. Это могло далее уничтожить Интернет-соединение и сделать устройство неприменимым. Это могло или перезаписать конфигурации устройства или стереть его и может также вытереть внешние жесткие диски.

Вредоносное программное обеспечение Mirai пошло в разрушительное наступление на октябрь 2016, который был категорией DDoS. Это было записано в C и предназначалось для встроенных устройств с основанными на Linux платформами такие поскольку-кабельные-телевидения, DVRs, маршрутизаторы, и т.д. Это имело свойство самораспространения грубой силой пароли Telnet. Вредоносное программное обеспечение запускает вредоносный код. Этот код может прибыть в устройство через почту спама или изображения и автоматически инициировал установку, когда это открывается.

Защита против Mirai:

• Путем обеспечения устройств IoT с сильным паролем. Должны быть сделаны своевременные резервные копии, и сетевой трафик должен быть получен и проанализирован с опытными профессионалами.

• Для удаленного доступа к учетным записям Linux вход в систему Telnet должен быть отключен, и SSH должен использоваться.

• Устройства сетей менее подвержены нападениям, если непрерывно обновляются, и данные для входа в систему изменяются со временем.

• Важно, чтобы стандарты устойчивого шифрования были реализованы для системы IoT, чтобы предотвратить их доступность взломщиками.

1.3 Бизнес-аспекты в IoT

С появлением IoT бизнес-процессы могут стать гладкими и устойчивыми на фундаментальном уровне и могут достигнуть больших высот с интеллектуальными устройствами и автоматизированными продуктами. IoT имеет право преобразовывать бизнес-приложения. Бизнес-аспекты IoT имеют внимание на следующие основные элементы:

• Более умные продукты в компаниях: карманные смартфоны размера переносят много вещей мира в нем. Интеллектуальные устройства приводят к быстрой и мгновенной обработке приложений и выполняют бизнес-операции в сравнительно короткий промежуток времени.

• Включите более умные бизнес-операции и более умные решения: процесс обратной связи становится легким, и прогноз будущего влияния может быть оценен.

• Изменение в бизнес-модели: примитивная потребительская тенденция производителя была значительно коренным образом изменена IoT. Это предлагает экономящие время бизнес-решения.

1.4 Промышленный IoT (IIoT)

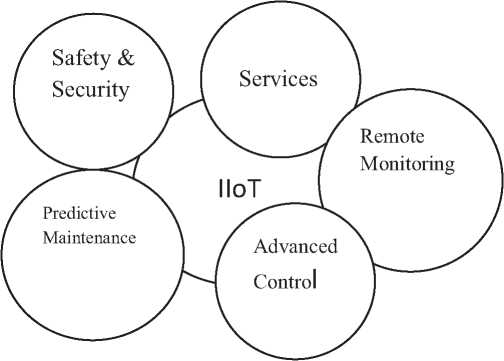

Расширение IoT к обрабатывающей промышленности определяется термином IIoT. Это радикально изменяет процесс производства путем уполномочивания дополнения и доступности огромного объема данных в чрезвычайно высоких скоростях и систематическим и экономически эффективным способом. Многие компании теперь реализуют IIoT, чтобы включить данные датчика, к постоянно и точно собрать связывающиеся данные, и для эффективного контроля полной цепочки поставок, контроля качества, хранить информацию об оборудовании, механизмах и контейнерах и для трассируемости производственных процессов.

IIoT производит данные, которые являются экспоненциально большими по сравнению с данными сгенерированных IoT. Например, данные приблизительно на 500 ГБ могут быть произведены единственной турбинной лопаткой компрессора через один единственный день. И поэтому, IIoT требует объединения не только компьютеры и Интернет, но также и современные дневные технологии больших данных, Облачных вычислений и Машинного обучения. Существует также важный комментарий, связанный с IIoT, который может быть понят, поскольку IoT важен, но не очень важен, в то время как отказ IIoT мог бы привести к опасным для жизни или другим чрезвычайным ситуациям. IIoT является таким образом очень перспективной технологией, и он гарантирует появление следующей промышленной революции путем создания платформы возможности соединения и управлять промышленными решениями с IoT.

Основные элементы в IIoT:

• Обмен информацией между предоставлением товаров и услуг предприятиям, а не от бизнеса до потребителей.

• Сегменты рынка IIoT являются огромными предприятиями по сравнению с малым бизнесом или ограниченным предприятием IoT.

• Объем данных IoT называют большими данными. В IIoT, там ограничены, но определенные данные.

• IoT фокусируется на потребительском удобстве и потребностях потребителя. IIoT стремится сокращать инвестиции и улучшение затрат на возврат.

1.4.1 Требования к защите в IIoT

Промышленный Интернет стремится повышать эффективность и производительность производственного процесса по всей цепочке поставок (рисунок 1.2). IIoT охватывает те области с отраслями промышленности высокой ставки, для, например, нефтегазовые цепочки поставок, электросети, тяжелое машиностроение и датчики. Любое нарушение защиты в этих приложениях могло вызвать огромное влияние на бизнес-решения. Могла быть угроза безопасности данных.

Игнорирование проблем безопасности и конфиденциальности могло подвергнуть опасности не только пользовательские операции, но также и операцию и функциональность устройств. Безопасность IIoT включает беспокойство о безопасности и надежности.

Рисунок 1.2 Операции IIoT.

1.5 Автомобильные сенсорные сети (VANETs)

Автомобильная специальная сеть (VANET) рассматривает механизм как узел, который передает сообщения среди механизмов. Это - подмножество IoT, который можно было назвать IoV. Механизмы являются умными объектами, оборудованными датчиками, и имеют основанную на IP возможность соединения. VANET передает сообщения между компонентами внутримеханизма, механизмом к механизму и механизму людям. Обработка сообщений основана на распознающихся возможностях механизмов.

VANET повышает основу Интеллектуальной системы транспортировки (ITS), которая имеет потенциал для предложения богатого набора приложений его клиентам, который действует как придорожная инфраструктура для использования безопасности и сервисов.

1.5.1 Датчики в VANET

Датчики в VANET могут быть классифицированы в две категории:

1. Автономные Датчики: Эти датчики включают приемный порог диапазона (ART) и порог класса мобильности (MGT). Эти параметры учитывают, что максимальная коммуникация располагается и ограничивает количество объектов в конкретной области.

2. Совместные Датчики: Эти датчики включают шаги и меры для обмена практики соседними таблицами среди механизмов однорангового узла об их данных и положении.

1.5.2 Безопасность в

VANET

Безопасность VANET зависит от стоимости, доверия, конфиденциальности и ее развертывания. Определенные страны присваивают пластины электронного лицензирования (ELPs) механизмам, который является криптографически числом поддающимся проверке.

PKI в контексте VANET называют VPKI, который является распределением ключа сертификации, аннулированием сертификата, записью данных, и т.д.

1.6 Поддерживающие IOT носимые устройства

Рынок носимых интеллектуальных устройств, широко говорил тема в мире Интернета. Эти устройства имеют полный спектр возможностей различных решений IoT. Современные тенденции носимых устройств имеют большой объем в секторе здравоохранения и фитнеса. Биометрически ориентированные носимые устройства могут измерить сердечный ритм и кислородные уровни в кровотоке, отследить температуру тела и сообщить о возможности заражения гриппом или простудой. Носимое устройство могло сказать, не корректируется ли заднее сиденье автомобиля правильно и порождение деформации на спине. В форме браслета это может измерить уровни пота и таким образом может предложить предупреждение для того, чтобы скорректировать температуру и влажность в комнате AC или автомобиле. Носимый прибор IoT, используемый в наше время: средства отслеживания фитнеса, умные часы, умные стекла, ребенок, контролирующий гаджеты и основанные на одежде носимые приборы. Обзор показал, что 43% заменят свои смартфоны носимыми приборами.

1.7 IoT в умных домах/Городах

Умный город на основе парадигмы IoT использует много протоколов связи для различных представлений данных. Это также использует понятие искусственного интеллекта для моделирования обработки данных. Умный город или умный дом собирают данные от многочисленных источников данных, которые являются в основном датчиками. Эти датчики могли бы быть рассеяны вокруг городов, офисов, садов, общественных мест и рынков. Данные прибывают со смартфонов, смарт-карт, носимых датчиков, механизмов, и т.д. Умная городская сеть IoT стремится к эффективному управлению энергией, водой и электроприборами в зданиях. Это также устанавливает операции для улучшения общественного транспорта, анализа трафика и статистики плотности населения. Утилизация отходов является также возрастающим беспокойством в сельских районах и городских зонах. Это могло быть успешно сделано при помощи умных домов и умных городов.