Файл: Практическая работа 1 Оценка риска информационной безопасности корпоративной информационной системы на основе модели угроз и уязвимостей.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 23.11.2023

Просмотров: 140

Скачиваний: 7

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

МИНИСТЕРСТВО связи и МАССОВЫх КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

государственное образовательное учреждение

высшего профессионального образования

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ им. проф. М.А. БОНЧ-БРУЕВИЧА»

Факультет Информационных систем и технологий

Кафедра Информационных управляющих систем

РАБОТА

ЗАЩИЩЕНА С ОЦЕНКОЙ

ПРЕПОДАВАТЕЛЬ

| проф., д.т.н. | | | | Н.Н. Мошак |

| должность, уч. степень, звание | | подпись, дата | | инициалы, фамилия |

| ПРАКТИЧЕСКАЯ РАБОТА № 1 | ||||

| «Оценка риска информационной безопасности корпоративной информационной системы на основе модели угроз и уязвимостей» | ||||

| по курсу: Безопасность информационных технологий и систем | ||||

| | ||||

| | ||||

РАБОТУ ВЫПОЛНИЛ

| СТУДЕНТ ГР. | ИСТ-114 | | | | Гавриков Д.И. |

| | | | подпись, дата | | инициалы, фамилия |

Санкт-Петербург

2023

1. Цель.

Рассчитать риск информационной безопасности корпоративной информационной системы на основе модели угроз и уязвимостей. Оценить эффективность предложенных контрмер.

2. Теоретические положения

2.1 Описание объекта защиты

Современные информационные системы строятся, как правило, на архитектуре «клиент-сервер» с применением технологии виртуальных серверов и предусматривают «закрытый» и «открытый» контуры обработки, хранения и передачи информации.

В «закрытом» контуре, который может иметь различные классы защищенности, обрабатывается конфиденциальная информация с различным грифом секретности, а в «открытом» контуре - открытая информация. При этом сертифицированными средствами однонаправленной передачи информации обеспечивается только односторонняя передача информации из «открытого» контура в «закрытый».

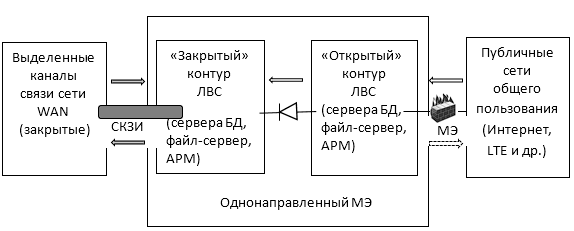

Типовая схема организации взаимодействия контуров информационной системы приведена на рисунке 1.

Рис. 1 - Обобщенная схема информационных потоков в ИС

Вешнее взаимодействие «закрытых» контуров корпоративной ИС с осуществляется с применением сертифицированных средств криптографической защиты информации (СКЗИ) по арендованным каналам связи. Вешнее взаимодействие «открытых» контуров между собой и с другими ИС осуществляется с применением сертифицированных межсетевых экранов. Для этого могут быть использованы публичные сети общего пользования, в том числе Интернет и др. с организацией виртуальных частных сетей (Virtual Private Network, VPN). В качестве базового сетевого протокола используется IP-протокол.

Говоря об основных функциональных элементах корпоративной информационной системы, можно обозначить: сервера средств управления базами данных и файл-сервера, которые осуществляют хранение и обработку информации; конечное абонентское оборудование, представленное автоматизированными рабочими местами (АРМ; корпоративную мультисервисную сеть связи на основе IP-QoS технологий, которая включает в себя ЛВС центрального офиса и филиалов, а также “закрытую” WAN-компоненту, обеспечивающую связи территориально удаленных “закрытых” контуров ЛВС организации.

2.2 Анализ рисков в информационной системе

Цель анализа рисков – оценка угроз и уязвимостей, возможного ущерба, учитывая уровень защищенности информационной системы. Анализ рисков — это то, с чего должно начинаться построение политики информационной безопасности информационной системы. Он включает в себя мероприятия по обследованию безопасности ИС, целью которых является определение того, какие активы ИС и от каких угроз надо защищать, а также, в какой степени те или иные активы нуждаются в защите. В процессе анализа рисков проводятся следующие работы:

– идентификация и определение ценности всех активов в рамках выбранной области деятельности;

– идентификация угроз и уязвимостей для идентифицированных активов;

– оценка рисков для возможных случаев успешной реализации угроз информационной безопасности в отношении идентифицированных активов;

– выбор критериев принятия рисков;

– подготовка плана обработки рисков.

2.2.1 Идентификация и определение ценности активов

Необходимо идентифицировать только те активы, которые определяют функциональность информационной системы и существенны с точки зрения обеспечения безопасности. Важность актива определяется величиной ущерба, наносимого в случае нарушения его конфиденциальности, целостности или доступности. В ходе оценки стоимости активов определяется величина возможного ущерба для каждой его категории при успешном осуществлении угрозы. Данный процесс вызывает наибольшую сложность, так как ценность активов определяется на основе экспертных оценок их владельцев. В процессе данного этапа часто проводятся обсуждения между консультантами по разработке системы управления и владельцами активов. Это помогает последним понять, каким образом следует определять ценность активов с точки зрения информационной безопасности. Следует определить, нарушение информационной безопасности каких активов может нанести ущерб организации. В этом случае актив будет считаться ценным, и его необходимо будет учитывать при оценке информационных рисков.

Определение важности активов происходит по их соответствующим видам, среди которых в работе будут представлены материальные (компьютерное оборудование, средства телекоммуникаций и пр.), информационные (базы и файлы данных, контракты и соглашения, системная документация, научно-исследовательская информация, техническая документация, обучающие материалы и пр.), а также программное обеспечение. Кроме них существуют активы сервисов, сотрудники, а также нематериальные ресурсы (имидж и репутация).

2.2.2 Определение угроз и уязвимостей для идентифицированных активов

Для анализа информационных рисков необходимо оценить не только критичность активов, но и уровень их защищенности. В процессе оценки защищенности информационной системы определяются угрозы, действующие на активы, а также уязвимости информационной системы, в которой обрабатываются активы и которые могут привести к реализации угроз. Угрозы и уязвимости рассматриваются только во взаимосвязи друг с другом, так как инцидент – событие, указывающее на действительную, мнимую или вероятную реализацию угрозы, возникает в случае появления комплементарной пары «угроза-уязвимость». Уязвимость, через которую невозможно реализовать ни одну из угроз, не имеет смысла. Аналогично, угроза, которую невозможно реализовать ввиду отсутствия уязвимости, также неактуальна. В общем случае необходимо определить, какие угрозы и уязвимости наиболее актуальны, или, другими словами, определить вероятность реализации угрозы через уязвимость. Под уровнем угрозы понимается вероятность ее осуществления.

2.2.3 Оценка рисков для возможных случаев успешной реализации угроз информационной безопасности

Оценка информационных рисков заключается в расчете рисков, который выполняется с учетом сведений о критичности активов, а также вероятностей реализации уязвимостей. Величина риска определяется на основе стоимости актива, уровня угрозы и величины уязвимости. С их увеличением возрастает и величина риска. Оценка рисков состоит в том, чтобы выявить существующие риски и оценить их величину, т. е. дать им количественную и/или качественную оценку. Сама оценка рисков, а также расчёт уровня угроз, а также эффективности принимаемых контрмер будет представлена непосредственно в содержании работы.

2.2.4 Выбор критерия принятия рисков

Выбор критериев принятия рисков лежит в основе этапа обработки информационных рисков, в процессе которого определяется какие действия по отношению к рискам требуется выполнить в организации. Основные критерии обработки рисков:

– принятие рисков;

– уклонение от рисков;

– передача рисков;

– снижение рисков.

Принятие рисков осуществляется в том случае, если уровень рисков признается приемлемым, т. е. компания не считает целесообразным применять какие-либо меры по отношению к этим рискам и готова понести ущерб. Уклонение от рисков — полное устранение источника риска. Передача рисков — перенесение ответственности за риск на третьи лица (например, поставщика оборудования или страховую компанию) без устранения источника риска. Снижение рисков — выбор и внедрение мер по снижению вероятности нанесения ущерба. В данной работе будут применяться принятие и снижение рисков.

В процессе обработки рисков сначала требуется определить, какие из них требуют дальнейшей обработки, а какие можно принять. Как правило, это решается с помощью оценки приемлемого уровня риска. Риски, равные или ниже приемлемого, можно принять. Очевидно, что для рисков, превышающих приемлемый уровень, требуется выбрать дальнейшие меры по обработке. Приемлемый уровень риска определяется руководством организации или специальной группой, в которую входят руководители и главные финансисты организации.

2.2.5 Подготовка плана обработки рисков

По результатам этапа «Выбор критериев принятия рисков» составляется «Отчет об обработке информационных рисков организации», который подробно описывает методы обработки рисков. Кроме этого, составляется «План снижения рисков», где четко описываются конкретные меры по снижению рисков, сотрудники, ответственные за выполнение каждого положения плана, сроки выполнения плана. Данный документ содержит перечень первоочередных мероприятий по снижению уровней рисков, а также цели и средства управления, направленные на снижение рисков, с указанием:

– лиц, ответственных за реализацию данных мероприятий и средств;

– сроков реализации мероприятий и приоритетов их выполнения;

– ресурсов для реализации таких мероприятий;

– уровней остаточных рисков после внедрения мероприятий и средств управления.

Определение набора адекватных контрмер осуществляется в ходе построения подсистемы ИБ ИС и управления рисками. Разница между стоимостью реализации контрмер и величиной возможного ущерба должна быть тем больше, чем меньше вероятность причинения ущерба. Контрмеры могут способствовать уменьшению величины рисков различными способами: