Файл: Практическая работа 1 Оценка риска информационной безопасности корпоративной информационной системы на основе модели угроз и уязвимостей.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 23.11.2023

Просмотров: 143

Скачиваний: 7

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

– уменьшая вероятность осуществления угроз безопасности;

– ликвидируя уязвимости или уменьшая их величину;

– уменьшая величину возможного ущерба;

– выявляя атаки и другие нарушения безопасности;

– способствуя восстановлению ресурсов ИС, которым был нанесен ущерб.

3. Содержание работы

3.1 Структурная схема и активы.

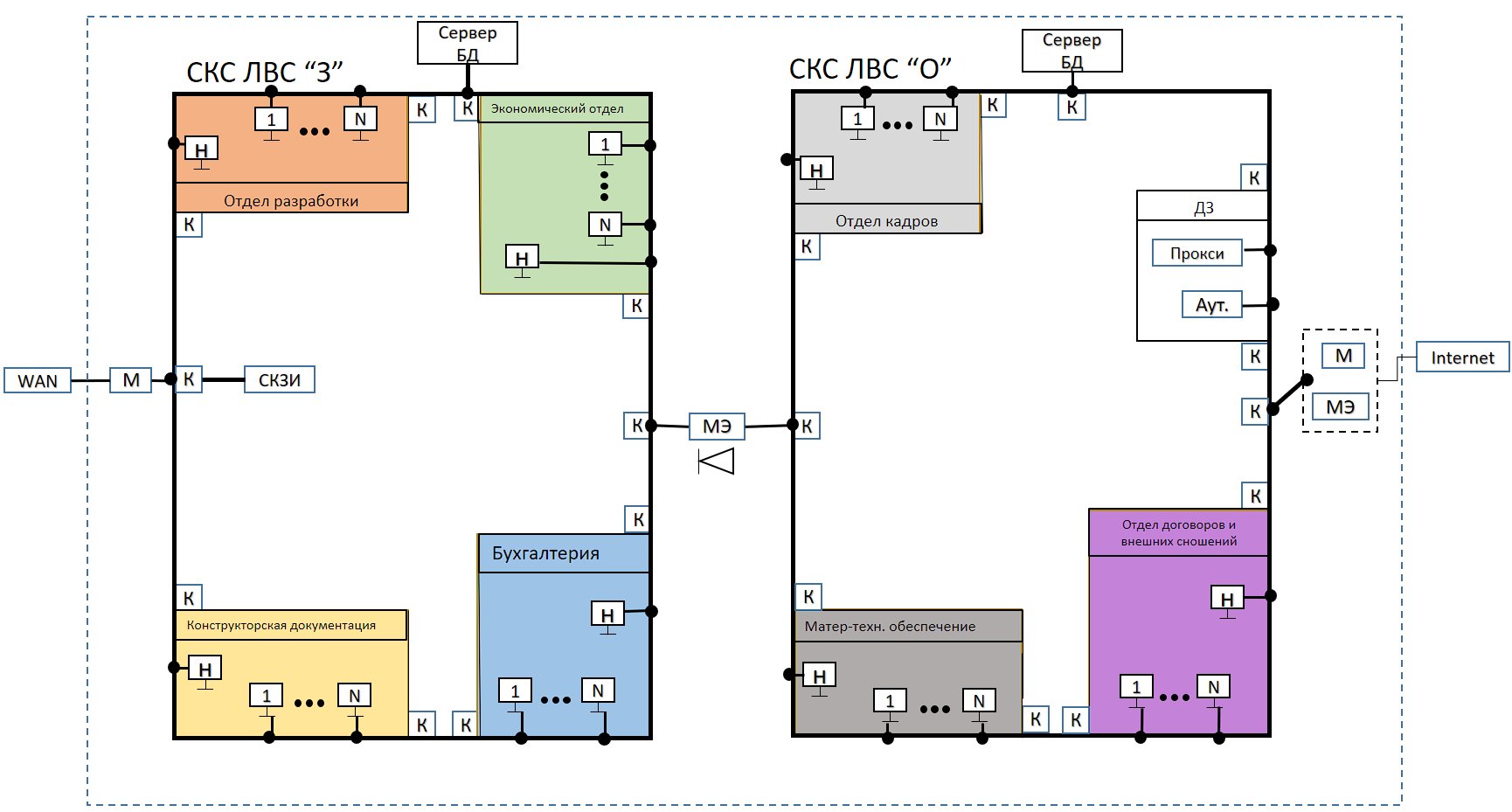

В начале работы необходимо изобразить вариант структурно функциональной ИС организации с указанием соответствующего оборудования и функциональных связей “закрытого” и “открытого” контуров. Подобную систему характеризует рисунок 1.

Рисунок 1 – Схема структурно функциональной ИС организации

Обращаясь к рисунку, можно обозначить основные отделы организации.

Закрытый контур:

- Отдел разработки (имеет оранжевое обозначение);

- Экономический отдел (имеет зеленое обозначение);

- Отдел конструкторской документации (имеет желтое обозначение);

- Отдел конструкторской документации (имеет желтое обозначение);

- Бухгалтерия (имеет синее обозначение).

Открытый контур:

- Отдел кадров (имеет светло-серое обозначение);

- Отдел материально-технического обеспечения (имеет темно-серое обозначение);

- Отдел договоров и внешних сношений (имеет фиолетовое обозначение);

- Демилитаризированная зона (имеет белое обозначение);

Переходя к описанию ресурсов системы, можно обозначить все основные активы предприятия:

1. Технические активы “закрытого” контура:

- Сервер БД (базы данных);

- СКЗИ (средство криптографической защиты информации);

- Маршрутизатор;

- Однонаправленный межсетевой экран;

- АРМ (всех вышеуказанных отделов контура);

- Коммутаторы.

2. Технические активы “открытого” контура:

- Сервер БД (базы данных);

- Прокси-сервер;

- Маршрутизатор;

- Сервер аутентификации;

- Внешний межсетевой экран;

- АРМ (всех вышеуказанных отделов контура);

- Коммутаторы.

3. Информационные активы “закрытого” контура:

- Документация отдела разработок (проекты/планы);

- Конструкторская информация;

- Бухгалтерская и финансовая информация;

- Электронная почта.

4. Информационные активы “открытого” контура:

- Персональные данные сотрудников и партнёров;

- Контракты и соглашения;

- Электронная почта.

5. Программные активы (обобщённо для обоих контуров):

- ОС (операционная система);

- СУБД (система управления базами данных);

- Прикладное ПО (программное обеспечение).

3.2 Критичность, угрозы, уязвимости и риски.

В ходе дальнейшей работы необходимо обозначить основные угрозы и уязвимости, относящиеся к каждому из представленных активов, а также обозначить критичность ресурсов. Под угрозой понимается действие, которое может привести к нарушению безопасности, уязвимость обозначает слабое место в информационной системе, которое может привести к реализации угрозы, а критичность, свою очередь, характеризует ущерб, который понесет компания от потери определенного ресурса.

Таблица 1 - Модель угроз и уязвимостей аппаратных ресурсов ИС

| Ресурс | Угрозы | Уязвимости |

| 1.Сервер БД (“закрытый” контур) Критичность – 120 у.е. | 1.Проникновение субъекта без права доступа в помещение с сервером | 1.Отсутствие охранных средств в отношении точек доступа к серверной (двери и окна) |

| 2.Отсутствие камер видеонаблюдения | ||

| 2.Возможность стороннего взаимодействия с данными сервера | 1.Отсутствие системы авторизации для получения доступа | |

| 2.Нерегулярное обновление паролей | ||

| 3.Распространение информации из базы данных | 1.Легкодоступность ключей доступа к базе данных | |

| 2.Отсутствие соответствующих договоров о неразглашении | ||

| 2.СКЗИ Критичность – 66 у.е. | 1.Раскрытие принципов криптографических алгоритмов | 1.Устаревшие версии алгоритмов |

| 2.Уязвимости и ошибки в программном коде | ||

| 2.Доступ нарушителя к информации | 1.Отсутствие аутентификации в отношении зашифрованного канала | |

| 2.Использование слабых криптографических алгоритмов | ||

| 3.Отказ обслуживания | 1.Нарушение соединения | |

| 2.Внедрение вредоносных элементов в систему | ||

| 3.Однонаправленный межсетевой экран Критичность – 72 у.е. | 1.Отказ в работе | 1.Малая пропускная способность |

| 2.Отсутствие резервного варианта межсетевого экрана | ||

| 2.Доступ к настройкам межсетевого экрана | 1.Ошибки в настройках авторизации | |

| 2.Слабая система аутентификации | ||

| 3.Доступ к потоку данных | 1.Наличие ошибок криптографического кода | |

| 2.Отсутствие системы контроля доступа к потоку | ||

| Ресурс | Угрозы | Уязвимости |

| 4.Маршрутизатор (“закрытый” контур) Критичность – 82 у.е. | 1.Выход из строя | 1.Легкодоступность маршрутизатора для физического воздействия |

| 2.Хранение проводки в открытом виде | ||

| 2.Перегруженность каналов | 1.Слабая степень защищенности пароля | |

| 2.Использование трафика для нерабочих целей | ||

| 3.Перехват DNS-запросов | 1.Нерегулярная смена пароля | |

| 2.Сохранение стандартных настроек маршрутизатора | ||

| 5.АРМ (“закрытый” контур) Критичность – 64 у.е. | 1.Вход злоумышленника в учетную запись | 1.Чрезмерное число попыток для входа |

| 2.Малое время блокировки после неудачных попыток входа | ||

| 2.Появление вредоносного ПО | 1.Отсутствие контроля физических носителей сотрудников | |

| 2.Установка стороннего ПО с сомнительных источников | ||

| 3.Физическая неисправность | 1.Отсутствие замков на дверях в помещения | |

| 2.Отсутствие камер видеонаблюдения | ||

| 6.Коммутаторы (“закрытый” контур) Критичность – 80 у.е. | 1.Повреждение проводки | 1.Хранение проводки в открытом виде |

| 2.Отсутсвие мер по борьбе с грызунами для защиты проводки | ||

| 2.Доступ к привилегированному трафику | 1.Отсутствие контроля доступа к защищенным каналам | |

| 2.Ошибки в конфигурации средств криптографической защиты | ||

| 3.Ошибки в передаче данных | 1.Легкодоступность терминалов для изменения настроек коммутаторов | |

| 2.Возможность изменения подключения проводов |

| Ресурс | Угрозы | Уязвимости |

| 7.Прокси-сервер Критичность – 76 у.е. | 1.Отказ работы | 1.Неверная конфигурация |

| 2.Отсутствие защитных средств для попадания в демилитаризированную зону | ||

| 2.Обход системы прокси-сервера | 1.Ошибки конфигурации | |

| 2.Редкое обновление информации для получения доступа | ||

| 3.Раскрытие передаваемых данных | 1.Использование прокси сервера, предоставленного ненадёжным источником | |

| 2.Отсутствиедоговоров о неразглашении | ||

| 8.Сервер БД (“открытый” контур) Критичность – 125 у.е. | 1.Длительное удержание вычислительных ресурсов | 1.Некорректные настройки авторизации пользователей |

| 2.Применение слабых механизмов балансировки нагрузки | ||

| 2. Неавторизированный доступ в систему файлов | 1.Ошибки в настройках системы авторизации | |

| 2.Устаревшие технологии защиты файловой системы | ||

| 3. Некорректное использование аппаратного или программного обеспечения | 1.Установка слабых паролей | |

| 2.Ошибки в настройках системы авторизации | ||

| 9.Сервер аутентификации Критичность – 78 у.е. | 1.Обход системы аутентификации | 1.Неверная конфигурация |

| 2.Устаревшие механизмы аутентификации | ||

| 2. Изменение настроек аутентификации | 1.Слабые защитные механизмы сервера | |

| 2.Нерегулярное обновление паролей | ||

| 3. Отказ работы | 1.Неверная конфигурация | |

| 2.Отсутствие защитных средств для попадания в демилитаризированную зону | ||

| Ресурс | Угрозы | Уязвимости |

| 10.Внешний межсетевой экран Критичность – 75 у.е. | 1.Неавторизированный доступ к настройкам | 1.Некорректные настройки авторизации |

| 2.Устаревшие системы хранения паролей | ||

| 2.Разглашение конфигураций устройства | 1.Отсутствие соглашение о неразглашении | |

| 2. Некорректные настройки системы аутентификации | ||

| 3.Отказ в обслуживание | 1. Низка пропускная способность | |

| 2. Отсутствие резервного межсетевого экрана | ||

| 11.Маршрутизатор (“открытый” контур) Критичность – 87 у.е. | 1.Выход из строя | 1.Нахождение маршрутизатора в легкодоступном месте |

| 2.Отсутсвие мер по борьбе с грызунами для защиты проводки | ||

| 2.Перехват DNS-запросов | 1.Отсутствие регламента на смену пароля | |

| 2.Использование стандартных настроек | ||

| 3.Перегруженность каналов | 1.Слабая степень защищенности пароля | |

| 2.Использование трафика для нерабочих целей | ||

| 12.Коммутаторы (“открытый” контур) Критичность – 82 у.е. | 1.Нарушение работы портов | 1.Неаккуратное обращение при работе с проводкой |

| 2.Доступность коммутаторов к физическим угрозам с точки зрения расположения | ||

| 2.Ошибки в передаче данных | 1.Легкодоступность терминалов для изменения настроек коммутаторов | |

| 2.Неверное подключение проводов | ||

| 3.Доступ к привилегированному трафику | 1.Отсутствие контроля доступа к защищенным каналам | |

| 2.Ошибки в конфигурации средств криптографической защиты | ||

| Ресурс | Угрозы | Уязвимости |

| 13. АРМ (“открытый” контур) Критичность – 69 у.е. | 1.Вход злоумышленника в учетную запись | 1.Нерегулярное обновление паролей |

| 2.Малый промежуток блокировки после неудачных попыток входа | ||

| 2.Появление вредоносного ПО | 1.Отсутствие контроля физических носителей сотрудников | |

| 2.Установка стороннего ПО с сомнительных источников | ||

| 3.Физическая неисправность | 1.Отсутствие замков на дверях в помещения | |

| 2.Отсутствие камер видеонаблюдения | ||

| 14. Документация отдела разработок (проекты/планы) Критичность – 50 у.е. | 1.Кража документации | 1.Отсутсвтие специальных мест хранения документов |

| 2.Отсутствие камер видеонаблюдения | ||

| 2.Распространение содержания документов | 1.Отсутствие соглашения о неразглашении | |

| 2.Отсутствие специальных мест хранения документов | ||

| 3.Уничтожение документации | 1.Отсутствие камер видеонаблюдения | |

| 2.Отсутствие системы контроля доступа в помещения с документами | ||

| 15. Конструкторская информация Критичность – 46 у.е. | 1.Уничтожение информации | 1.Отсутствие резервных копий данных |

| 2.Отсутствие системы контроля доступа к информации | ||

| 2.Распространение информации | 1.Отсутствие соглашения о неразглашении | |

| 2.Несогласованность уровней доступа к информации | ||

| 3.Кража информации | 1. Отсутствие камер видеонаблюдения | |

| 2.Отсутствие контроля за копированием данных на сторонние носители | ||

| Ресурс | Угрозы | Уязвимости |

| 16. Бухгалтерская и финансовая информация Критичность – 55 у.е. | 1.Уничтожение информации | 1.Отсутствие резервных копий информации |

| 2.Отсутствие паролей для доступа к данным | ||

| 2.Распространение информации | 1.Отсутствие системы управления правами доступа | |

| 2.Отсутствие соглашения о неразглашении | ||

| 3.Подделывание информации | 1.Отсутствие специальной маркировки | |

| 2.Отсутствие системы восстановления различных версий документов | ||

| 17. Электронная почта (для обоих контуров) Критичность – 41 у.е. | 1.Взлом учетной записи | 1.Редкое обновление паролей |

| 2.Простые принципы составления паролей | ||

| 2.Доступ к содержанию электронных писем | 1.Некорректные настройки системы авторизации | |

| 2.Отсутствие контроля за пересылкой электронных писем на сторонние аккаунты | ||

| 3.Внедрение вирусных элементов через письма | 1.Отсутствие регламента по открытию электронных писем | |

| 2.Отсутствие систем противодействия вирусным элементам | ||

| 18. Персональные данные сотрудников и партнёров Критичность – 49 у.е. | 1.Распространение конфиденциальных данных | 1.Отсутствие соглашения о неразглашении |

| 2.Несогласованность уровней доступа к информации | ||

| 2.Подмена данных | 1.Наличие данных в единичных экземплярах | |

| 2.Отсутствие журнала взаимодействия пользователей с системами данных | ||

| 3.Удаление информации | 1.Отсутствие системы контроля доступа | |

| 2.Редкое обновление паролей | ||

| Ресурс | Угрозы | Уязвимости |

| 19. Контракты и соглашения Критичность – 47 у.е. | 1.Уничтожение соответствующих документов | 1.Устаревшие механизмы работы системы аутентификации |

| 2. Наличие документов в единственном экземпляре | ||

| 2.Подделывание документов | 1.Отсутствие системы контроля доступа к документам | |

| 2.Отсутствие специальной маркировки | ||

| 3.Раскрытие информации | 1.Несогласованность уровней доступа к информации | |

| 2.Отсутствие соглашения о неразглашении | ||

| 20. Операционная система Критичность – 30 у.е. | 1.Изменение настроек системы | 1.Некорректные настройки систем удаленного взаимодействия |

| 2.Ошибки в настройках авторизации | ||

| 2.Полное или частичное разрушение операционной системы | 1.Редкое обновление паролей | |

| 2.Отсутствие проверки физических носителей сотрудников | ||

| 3.Несанкционированный доступ к данным | 1.Ненастроенные политики безопасностей | |

| 2. Установка вирусных ПО | ||

| 21. СУБД Критичность – 33 у.е. | 1.Изменение настроек систем | 1.Неверная настройка прав доступа |

| 2.Некорректная настройка удаленного доступа | ||

| 2.Модификация данных через систему | 1. Некорректная настройка удаленного доступа | |

| 2.Отсутствие журнала взаимодействия с данными | ||

| 3.Частичное или полное удаление системы | 1.Некорретные настройки системы авторизации | |

| 2.Нерегулярное обновление паролей | ||

| Ресурс | Угрозы | Уязвимости |

| 22. Программное обеспечение Критичность – 27 у.е. | 1.Удадение программного обеспечения | 1.Некорректная настройка удаленного доступа |

| 2.Ошибки в работе системы предоставления прав доступа | ||

| 2. Изменение настроек программного обеспечения | 1.Ошибки в настройках системы авторизации | |

| 2.Некорректная настройка удаленного доступа | ||

| 3.Отказ в работе | 1.Ошибки в программном коде | |

| 2.Некорректные настройки программного обеспечения |

В ходе дальнейшей работы будут производиться расчёты вероятности и критичности реализации угроз по соответствующим уязвимостям, после чего вычислить уровень угрозы по уязвимостям, угрозам, а также общее его значения для ресурса.

| Угроза/Уязвимость | Вероятность реализации угрозы через данную уязвимость в течение года (%), P(V) | Критичность реализации угрозы через уязвимость (%), ER |

| Сервер БД (“закрытый контур”) | ||

| Угроза 1/Уязвимость 1 | 90 | 80 |

| Угроза 1/Уязвимость 2 | 85 | 70 |

| Угроза 2/Уязвимость 1 | 70 | 60 |

| Угроза 2/Уязвимость 2 | 80 | 70 |

| Угроза 3/Уязвимость 1 | 65 | 25 |

| Угроза 3/Уязвимость 2 | 75 | 20 |

| СКЗИ | ||

| Угроза 1/Уязвимость 1 | 40 | 35 |

| Угроза 1/Уязвимость 2 | 45 | 35 |

| Угроза 2/Уязвимость 1 | 55 | 60 |

| Угроза 2/Уязвимость 2 | 40 | 40 |

| Угроза 3/Уязвимость 1 | 65 | 55 |

| Угроза 3/Уязвимость 2 | 35 | 45 |

| Однонаправленный межсетевой экран | ||

| Угроза 1/Уязвимость 1 | 85 | 80 |

| Угроза 1/Уязвимость 2 | 65 | 70 |

| Угроза 2/Уязвимость 1 | 85 | 65 |

| Угроза 2/Уязвимость 2 | 70 | 30 |

| Угроза 3/Уязвимость 1 | 80 | 50 |

| Угроза 3/Уязвимость 2 | 60 | 45 |

| Маршрутизатор (“закрытый” контур) | ||

| Угроза 1/Уязвимость 1 | 70 | 45 |

| Угроза 1/Уязвимость 2 | 60 | 55 |

| Угроза 2/Уязвимость 1 | 80 | 70 |

| Угроза 2/Уязвимость 2 | 65 | 50 |

| Угроза 3/Уязвимость 1 | 60 | 45 |

| Угроза 3/Уязвимость 2 | 50 | 30 |

| АРМ (“закрытый” контур) | ||

| Угроза 1/Уязвимость 1 | 60 | 35 |

| Угроза 1/Уязвимость 2 | 70 | 60 |

| Угроза 2/Уязвимость 1 | 90 | 75 |

| Угроза 2/Уязвимость 2 | 65 | 50 |

| Угроза 3/Уязвимость 1 | 80 | 35 |

| Угроза 3/Уязвимость 2 | 55 | 40 |

| Коммутаторы (“закрытый” контур) | ||

| Угроза 1/Уязвимость 1 | 75 | 50 |

| Угроза 1/Уязвимость 2 | 60 | 45 |

| Угроза 2/Уязвимость 1 | 80 | 70 |

| Угроза 2/Уязвимость 2 | 90 | 65 |

| Угроза 3/Уязвимость 1 | 50 | 30 |

| Угроза 3/Уязвимость 2 | 65 | 45 |

| Прокси-сервер | ||

| Угроза 1/Уязвимость 1 | 70 | 45 |

| Угроза 1/Уязвимость 2 | 60 | 55 |

| Угроза 2/Уязвимость 1 | 80 | 65 |

| Угроза 2/Уязвимость 2 | 90 | 80 |

| Угроза 3/Уязвимость 1 | 55 | 35 |

| Угроза 3/Уязвимость 2 | 75 | 60 |

| Сервер БД (“открытый” контур) | ||

| Угроза 1/Уязвимость 1 | 60 | 55 |

| Угроза 1/Уязвимость 2 | 70 | 65 |

| Угроза 2/Уязвимость 1 | 80 | 70 |

| Угроза 2/Уязвимость 2 | 55 | 50 |

| Угроза 3/Уязвимость 1 | 90 | 70 |

| Угроза 3/Уязвимость 2 | 75 | 45 |

| Сервер аутентификации | ||

| Угроза 1/Уязвимость 1 | 65 | 50 |

| Угроза 1/Уязвимость 2 | 70 | 65 |

| Угроза 2/Уязвимость 1 | 80 | 75 |

| Угроза 2/Уязвимость 2 | 60 | 45 |

| Угроза 3/Уязвимость 1 | 75 | 60 |

| Угроза 3/Уязвимость 2 | 80 | 45 |

| Внешний межсетевой экран | ||

| Угроза 1/Уязвимость 1 | 80 | 75 |

| Угроза 1/Уязвимость 2 | 70 | 60 |

| Угроза 2/Уязвимость 1 | 65 | 55 |

| Угроза 2/Уязвимость 2 | 75 | 65 |

| Угроза 3/Уязвимость 1 | 90 | 70 |

| Угроза 3/Уязвимость 2 | 55 | 45 |

| Маршрутизатор (“открытый” контур) | ||

| Угроза 1/Уязвимость 1 | 80 | 70 |

| Угроза 1/Уязвимость 2 | 90 | 75 |

| Угроза 2/Уязвимость 1 | 65 | 50 |

| Угроза 2/Уязвимость 2 | 70 | 60 |

| Угроза 3/Уязвимость 1 | 50 | 45 |

| Угроза 3/Уязвимость 2 | 55 | 50 |

| Коммутаторы (“открытый” контур) | ||

| Угроза 1/Уязвимость 1 | 70 | 65 |

| Угроза 1/Уязвимость 2 | 75 | 60 |

| Угроза 2/Уязвимость 1 | 80 | 70 |

| Угроза 2/Уязвимость 2 | 60 | 45 |

| Угроза 3/Уязвимость 1 | 50 | 35 |

| Угроза 3/Уязвимость 2 | 55 | 45 |

| АРМ (“открытый” контур) | ||

| Угроза 1/Уязвимость 1 | 85 | 75 |

| Угроза 1/Уязвимость 2 | 90 | 80 |

| Угроза 2/Уязвимость 1 | 75 | 70 |

| Угроза 2/Уязвимость 2 | 60 | 45 |

| Угроза 3/Уязвимость 1 | 50 | 35 |

| Угроза 3/Уязвимость 2 | 40 | 25 |

| Документация отдела разработок | ||

| Угроза 1/Уязвимость 1 | 60 | 55 |

| Угроза 1/Уязвимость 2 | 50 | 45 |

| Угроза 2/Уязвимость 1 | 70 | 65 |

| Угроза 2/Уязвимость 2 | 80 | 75 |

| Угроза 3/Уязвимость 1 | 90 | 80 |

| Угроза 3/Уязвимость 2 | 75 | 65 |

| Конструкторская информация | ||

| Угроза 1/Уязвимость 1 | 70 | 65 |

| Угроза 1/Уязвимость 2 | 80 | 70 |

| Угроза 2/Уязвимость 1 | 90 | 85 |

| Угроза 2/Уязвимость 2 | 80 | 75 |

| Угроза 3/Уязвимость 1 | 60 | 45 |

| Угроза 3/Уязвимость 2 | 50 | 35 |

| Бухгалтерская и финансовая информация | ||

| Угроза 1/Уязвимость 1 | 65 | 60 |

| Угроза 1/Уязвимость 2 | 50 | 45 |

| Угроза 2/Уязвимость 1 | 70 | 65 |

| Угроза 2/Уязвимость 2 | 80 | 70 |

| Угроза 3/Уязвимость 1 | 60 | 55 |

| Угроза 3/Уязвимость 2 | 50 | 35 |

| Электронная почта (для обоих контуров) | ||

| Угроза 1/Уязвимость 1 | 70 | 65 |

| Угроза 1/Уязвимость 2 | 60 | 50 |

| Угроза 2/Уязвимость 1 | 55 | 45 |

| Угроза 2/Уязвимость 2 | 50 | 40 |

| Угроза 3/Уязвимость 1 | 75 | 65 |

| Угроза 3/Уязвимость 2 | 60 | 35 |

| Персональные данные сотрудников и партнёров | ||

| Угроза 1/Уязвимость 1 | 80 | 65 |

| Угроза 1/Уязвимость 2 | 75 | 60 |

| Угроза 2/Уязвимость 1 | 55 | 45 |

| Угроза 2/Уязвимость 2 | 40 | 25 |

| Угроза 3/Уязвимость 1 | 70 | 55 |

| Угроза 3/Уязвимость 2 | 65 | 50 |