Файл: Семинар сынылады he жне spo жйесіндегі омо сарапшылы кеесі.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 30.11.2023

Просмотров: 597

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

АҚПАРАТ ТЕОРИЯСЫ

Мәтінді кейбір кездейсоқ әріптермен толық матрицаға толтырайық, біздің жағдайда «POR».

Зертхана №10107

-

Е Р

МЕН ДЕ ЖӘНЕ

-

A C I P O R

Кілт: 1 2 3 4

4 2 1 3

Алу:

Шифрлық мәтін: OERT YAIIOFRNCAIMOPRI

-

E R T

-

мен мен

-

F R N C A I M

-

AT

Мәселені жеңілдету үшін кілт ұзындығы белгілі деп алайық. Әрі қарай, алдыңғы мысалдағыдай, бағандардағы биграммалардың ықтималдықтарын бағалау және оңтайландыру мәселесін шешу қажет.

Мысалы, бірінші баған үшін:

к(1-2) = k(OE) + k(I) + k(OF) + k(CA) + k(OP) =

= 6 + 0 + 2 + 5 + 4 = 17;

к(1-3) = k(OR) + k(I) + k(OR) + k(CI) + k(OR) =

= 8 + 8 + 8 + 7 + 8 = 39;

к(1-4) = k(OT) + k(I) + k(OH) + k(CM) + k(OI) =

= 8 + 8 + 7 + 0 + 6 = 29.

Осылайша, 1-3 бағандар үшін ең үлкен сабақтастық коэффициенті, одан әрі есептеулерді жүргізу арқылы бүкіл кілтті анықтау қиын болмайды.

Бұл әдісті қолдану мағыналы хабарламаларды шешуде өте тиімді, өйткені ауыстыру әдісімен шифрлау жағдайында символдардың ықтималдық сипаттамасы

-

мағыналы хабарлама сақталады, бұл бұзуды айтарлықтай жеңілдетеді.

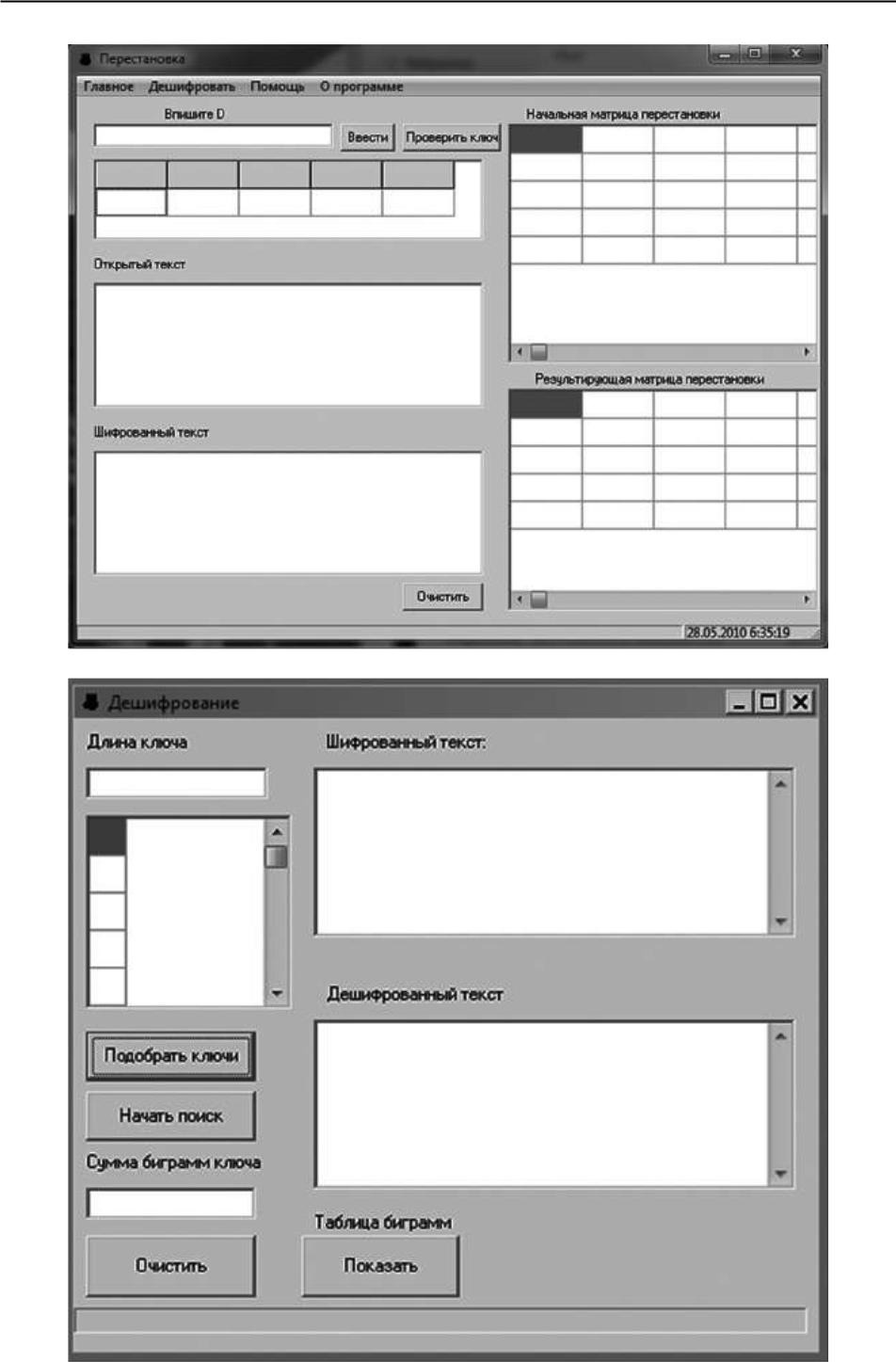

Демо-бағдарламаның сипаттамасы. cns.exe бағдарламалық модулі биграм әдісі арқылы шифрлық мәтіндерді қайта реттеу және ашу арқылы шифрлау (дешифрлеу) процесін автоматтандыру үшін қолданылады. Бағдарламаның негізгі терезесі және шифрды шешу терезесі күріште көрсетілген. 3.2.

1083-БӨЛІМ

Күріш. 3.2.Бағдарламаның негізгі терезесі және шифрды шешу терезесі

Зертхана №10109

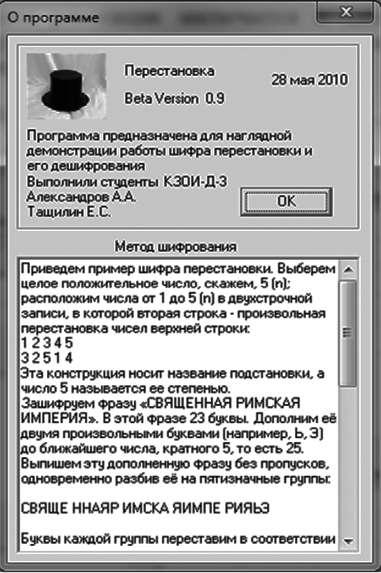

Бағдарлама және бағдарламалық қамтамасыз етуді енгізу авторлары туралы қосымша ақпарат күріш. 3.3.

Күріш. 3.3.Бағдарлама туралы қосымша ақпарат

және бағдарламалық қамтамасыз етуді енгізу авторлары

Жаттығу

Зертхананы аяқтау үшін компьютерге cns.exe файлын орнату керек.

Орын ауыстыру әдісімен деректерді шифрлауды (дешифрлеуді) көрсетуге арналған cns.exe бағдарламасын іске қосыңыз және биграммалар арқылы деректерді шифрлау әдісін меңгеріңіз.

Ескерту. Windows 10 операциялық жүйесінде бағдарламаның дұрыс жұмыс істеуін қамтамасыз ету үшін cns.exe файлын іске қосқан кезде үйлесімділік режимін қосу керек.

-

3-БӨЛІМ

-

Пернетақтадан енгізілген мәтінді және файлдардан ашылған мәтіндерді шифрлау (шифрын шешу).

Назар аударыңыз!Шифрланған файлдардың пішімі мен құрылымы туралы бағдарламаға қоса берілген сынақ мысалдарын алдын ала қараңыз.

Есепте орындалған әрекеттердің экрандық пішіндерін беріңіз.

-

Шифрланған деректердің шифрын ашу әрекеті

-

1-бет (криптограммаларды ашу әрекеті сәтсіз аяқталса, сәтсіздіктің себептері туралы қорытынды жасаңыз). Есепте экран пішіндерін қамтамасыз етіңіз.

-

Шифрлық мәтіннің шифрын дұрыс шешуге қол жеткізу үшін (бастапқы мәтіннің ұзындығы мен мазмұнын, шифрлау кілтінің ұзындығын таңдау арқылы). Экрандық пішіндерді тіркеңіз, криптограммаларды ашудың зерттелген әдісінің ерекшеліктері туралы қорытынды жасаңыз.

-

Шифрлау, шифрды шешу және дешифрлеу процесін көрсететін экран пішіндерін есепте сақтаңыз.

-

Зертханалық жұмыстың есебіне кестеден нұсқа нөміріне сәйкес таңдалған бақылау сұрақтарының жауаптарын енгізіңіз. 3.2

| | 3.2-кесте | |

| | | |

| Сан | Бақылау сұрақтары | |

| опция | | |

| | | |

| 1, 5, 7, 3, 9, | Криптограммаларды ашудың сипатталған әдісі қандай? | |

| 18, 28 | | |

| 2, 4, 6, 8, 20, | Шифрлау (дешифрлеу) әдісі қандай | |

| 22, 24, 26, 30 | ауыстыруды пайдалану? Қандай ауыстыру әдістері | |

| | Сіз шифрлауды білесіз бе? | |

| 11, 13, 15, | Орын ауыстыру алгоритмін қолдануға мысалдар келтіріңіз | |

| 10, 17, 19, 27 | қазіргі симметриялық криптожүйелерде | |

| 12, 14, 16 | Бастапқы мәтіндерге және негізгі ұзындықтарға қандай талаптар қойылады | |

| 21, 23, 25, 29 | шифрлау пайдаланудың максималды әсерін қамтамасыз етеді | |

| | зерттелетін шифрды ашу әдісі? | |

Зертхана №10111

3.1-қосымша

Мәтіндегі биграммалардың пайда болу коэффициенттерінің кестесі

| | ABCDEJZYKLMNOPRSTUFHTSCHSHTYYYYYYYY | Пайыз |

| А | 278677774777883767826677550000679 | 71 |

| Б | 711016226056357275070541055722035 | 13 |

| IN | 805048037167568466660301300820048 | 38 |

| Г | 601165006045448070060012000000004 | 10 |

| D | 816348107047178465271333400640457 | 25 |

| Е | 556786664778896588933656560011559 | 73 |

| ЖӘНЕ | 600067217050271012130000000020002 | 8 |

| 3 | 846264116155667150060021002620046 | 14 |

| ЖӘНЕ | 667668577776885578815777630100679 | 64 |

| Және | 003030000036540006600012300000008 | он бір |

| Кімге | 815116527127058076670060100000007 | 29 |

| л | 841218618044167003363003110680786 | 31 |

| м | 757228017044768513161000000730068 | 32 |

| n | 903368119060178005765253000850467 | 50 |

| О | 288886776878876788832567650015259 | 89 |

| П | 700008047036148494562010000453044 | 28 |

| Р | 916448608052668426673542420740167 | 48 |

| бірге | 646257207078668756963515500561387 | 43 |

| Т | 827148008064569388460004021780158 | 60 |

| сағ | 344667653365560677715506360000748 | 19 |

| f | 600005006002206040354000000100002 | 4 |

| X | 433004003011056053130020001000008 | 6 |

| в | 506006007000003000040000000500005 | 6 |

| h | 701008007061062010730001300130004 | 12 |

| ш | 500006007033034030340000000040005 | 3 |

| sch | 600007006000020020040000000040101 | 3 |

| б | 0000040000000000000000000000000032 | 1 |

| с | 147357151755621555600705410100018 | 18 |

| б | 010003071060471006400001610000628 | 12 |

| ой | 004001000265210201704300000000001 | 4 |

| Ю | 050020120410000003700006170010307 | 6 |

| I | 015256250223650144700443040000649 | 18 |

| | 789787588386899989877678511218260 | 138 |

№11 зертхана

FEISTEL ЖЕЛІСІ

Жұмыс мақсаты: Feistel желісінің жұмыс істеу принципін зерттеу.

Зертханалық жұмыстың сипаттамасы.1971 жылы Хорст Фейстель «Люсифер» деп аталатын әртүрлі шифрлау алгоритмдерін енгізуге арналған екі құрылғыны патенттеді. Құрылғылардың бірінде кейінірек «Feistel желісі» (Feistel cipher, Feistel желісі) деп аталатын дизайн қолданылды. Жаңа криптожүйелерді құру бойынша жұмысты Фэйстель IBM қабырғасында Дон Коперсмитпен бірге жүргізді. Lucifer жобасы біршама эксперименталды болды, бірақ DES (Data Encryption Standard) алгоритмі үшін негіз болды.

-

1973 жылы Хорст Фейстель Scientific American журналында «Криптография және компьютерлік қауіпсіздік» (Криптография және компьютерлік құпиялылық) мақаласын жариялады, онда ол шифрлаудың бірқатар маңызды аспектілерін ашып, Люцифер жобасының бірінші нұсқасының сипаттамасын берді.

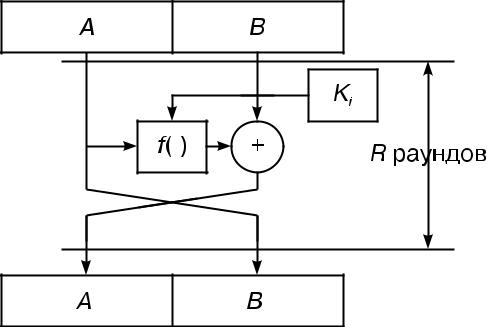

Алгоритмнің сипаттамасы.Feistel желісі бөлуді білдіреді

өңделген деректер блогын бірнеше ішкі блоктарға (көбінесе - екі) бөледі, олардың біреуі қандай да бір f ( ) функциясымен өңделеді және бір немесе бірнеше басқа ішкі блоктарға орналастырылады. 3.4-суретте Feistel желісі негізіндегі алгоритмдердің кең таралған құрылымы көрсетілген.

Күріш. 3.4.Feistel желісі

Ашық мәтін блогы екі тең бөлікке бөлінген A - солға (L)

-

IN- оң жақ (R), әрбір айналымда i (i = 1 ... n - айналым саны) есептеледі

Лмен= Рмен-1 f(Лмен-1, Қмен-1);

Рмен-1=Лмен-1,

Мұндағы f () қандай да бір функция, ал Kмен –1i-ші турдың кілті болып табылады.

Зертхана №11113

n раундтың нәтижесі (Лn, Рn), бірақ әдетте

-

nші раундтық ауыстыру Lnжәне Рnорындалмайды, бұл шифрды шешу үшін бірдей процедураны қолдануға мүмкіндік береді, жай ғана дөңгелек кілт ақпаратын пайдалану ретін өзгерту арқылы:

Лмен-1= Рмен f(Лмен, Қмен-1);

Рмен-1= Лмен

.

Мұндай модельдің артықшылықтарының бірі - алгоритмнің қолданылатын f функциясына қарамастан қайтымдылығы және ол ерікті түрде күрделі болуы мүмкін.

Алгоритмнің сенімділігі. Фейстель желілері кеңінен қолданылуына байланысты криптографтармен кеңінен зерттелді. 1988 жылы Майкл Люби мен Чарльз Ракофф Фейстел желісінде зерттеу жүргізіп, егер дөңгелек функция криптографиялық күшті псевдокездейсоқ болса және әр айналымда қолданылатын кілттер тәуелді болмаса, шифрды блоктау үшін үш раунд жеткілікті болатынын дәлелдеді. псевдокездейсоқ ауыстыру.

Кейде батыс әдебиетіндегі Фейстель желісін осы салада үлкен көлемде теориялық зерттеулер жүргізген Люби мен Ракоффтың құрметіне Люби – Ракофф блоктық шифры деп атайды.

-

Кейінірек, 1997 жылы Мони Наор мен Омер Рейнгольд төрт айналымды Луби-Ракофф құрылысының жеңілдетілген нұсқасын ұсынды, мұнда екі жұп тәуелсіз ауыстыру бірінші және соңғы айналым ретінде пайдаланылады. Наор-Рейнгольд дизайнының екі ортаңғы айналымы Люби-Ракофф дизайнындағы дөңгелек бөгеттермен бірдей.

Feistel желісіне негізделген көптеген блоктық шифрларда белгілі бір осалдықтар табылды, бірақ кейбір жағдайларда бұл осалдықтар таза теориялық болып табылады және компьютерлердің қазіргі өнімділігімен оларды крекинг үшін практикада пайдалану мүмкін емес.

Feistel желісін қолданатын симметриялық криптоалгоритмдер. Көптеген блоктық шифрлар Feistel желілеріне негізделгендіктен, олардың кейбіреулерін қысқаша атап өтеміз.

ТЖД

DES ашық мәтіннің 64 биттік блогында жұмыс істейді. Бастапқы ауыстырудан кейін блок әрқайсысы 32 биттен тұратын оң және сол жартыға бөлінеді. Содан кейін деректер біріктірілген f функциясымен анықталатын бірдей әрекеттердің 16 кезеңі орындалады.

-

кілт. Он алтыншы кезеңнен кейін оң және сол жартылар біріктіріліп, алгоритм соңғы ауыстырумен аяқталады (бастапқыға кері).

1143-БӨЛІМ

Әрбір қадамда кілт биттері ауыстырылады, содан кейін циклдік пернелер үшін 56 кілт биттерінің ішінен 48 бит таңдалады. Деректердің оң жақ жартысы спред алмастыру арқылы 48 битке дейін ұлғайтылады, ауыстырылған және ауыстырылатын кілттің 48 битімен XOR өңделеді, 32 жаңа бит қалыптастыру үшін сегіз S-жәшіктері арқылы өтеді және қайтадан ауыстырылады. Бұл төрт операция f функциясы арқылы орындалады. f нәтижесі басқа XOR көмегімен сол жақ жартысымен біріктіріледі. Осы әрекеттердің нәтижесінде жаңа оң