Файл: Семинар сынылады he жне spo жйесіндегі омо сарапшылы кеесі.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 30.11.2023

Просмотров: 604

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

жартысы пайда болады, ал ескі оң жартысы жаңа солға айналады. Бұл әрекеттер 16 циклды құра отырып, 16 рет қайталанады.

FEAL

f функциясы 32 деректер биттерін және 16 кілт биттерін пайдаланады және оларды біріктіреді. Біріншіден, деректер блогы 8-биттік қосалқы блоктарға бөлінеді, содан кейін олар XOR көмегімен біріктіріліп, ауыстырылады.

RC2

RC2 – DES-ке балама ретінде жасалған 64 биттік блок, айнымалы ұзындықтағы шифр. RSA Data Security мәліметтері бойынша, RC2 бағдарламалық жасақтамасын енгізу DES-тен үш есе жылдамырақ. Алгоритм 0 байттан компьютерлік жүйе қолдайтын жолдың максималды ұзындығына дейінгі айнымалы ұзындықтағы кілтті пайдалана алады және шифрлау жылдамдығы кілт өлшеміне тәуелсіз. Бұл кілт бұрын кілтке тәуелді 128 байт кестені толтыру үшін пайдаланылады. RC2 S-қораптарын пайдаланбайды, ол екі операцияны пайдаланады - «араласу» және «араластыру» (араластыру және араластыру), әрбір кезең үшін олардың біреуі таңдалады.

Зертхана №11115

RC2 итеративті блок шифры емес. Бұл қауіпсіздік DES схемасын көшіруге негізделген басқа блоктық шифрларға қарағанда RC2 дифференциалды және сызықтық криптоталдауға төзімдірек екенін көрсетеді.

ГОСТ-28147-89

ГОСТ – 256 биттік кілті бар 64 биттік алгоритм. ГОСТ сонымен қатар сегіз түрлі S-қорап түріндегі қосымша кілтті пайдаланады, оның жұмысы төменде талқыланады.

Шифрлау үшін мәтін алдымен L сол жақ жартысына бөлінеді

және оң жақ жартысы R. ГОСТ алгоритмінің i сатысында қосалқы кілт Кменжәне келесі қадамдар орындалады:

Лмен= Рмен –1;

Рмен= Лмен –1f(Рмен –1, Қмен).

f функциясы қарапайым. Біріншіден, оң жақ жарты және i-ші ішкі кілт 2 модулі қосылады32. Нәтиже сегіз төрт разрядты ішкі блоктарға бөлінеді, олардың әрқайсысы өзінің S-қорапшасының кірісіне беріледі. ГОСТ сегіз түрлі S-қорапты пайдаланады, алғашқы төрт бит бірінші S-қорапқа, екінші төрт бит екінші S-қорапқа және т.б. Әрбір S-қорап 0-ден 15-ке дейінгі сандарды ауыстыру болып табылады.

Барлық сегіз S-қораптарының шығыстары 32 биттік сөзге біріктіріледі, содан кейін бүкіл сөз 11 битке солға бұрылады. Соңында, нәтиже жаңа оң жарты алу үшін сол жақ жартысымен XOR жасалады, ал оң жартысы жаңа сол жартыға айналады. Мұндай циклдардың саны - 32.

Ішкі кілттерді жасау қарапайым. 256-биттік кілт сегіз 32-биттік блокқа бөлінеді: k1, k2, ... k8. Әрбір кезең қолданылады

сіздің ішкі кілтіңіз. Шифрды шешу шифрлау сияқты орындалады, бірақ k ішкі кілттерінің реті керісіншемен.

ГОСТ-28147-89 S-жәшіктерін қалай жасау керектігін көрсетпейді, ол тек блоктарды қандай да бір жолмен қамтамасыз ету керектігін айтады. Бұл кеңестік өндіруші «жақсы» ұйымдарға жақсы S-қораптарды және өндіруші алдап жіберетін ұйымдарға нашар S-қораптарын жеткізе алады деген болжамды тудырды.

1163-БӨЛІМ

нәтижесінде ресейлік микрочип өндірушісі ГОСТ-пен бейресми келіссөздер басқа баламаны анықтады. Өндіруші кездейсоқ сандар генераторының көмегімен S-қораптың ауыстыруларын өздігінен жасайды.

Feistel желісін бағдарламалық қамтамасыз етуді енгізу

/* перне арқылы ішкі блокты түрлендіру функциясы (арнайы алгоритмге байланысты)

қосалқы блок- түрлендірілетін қосалқы блок кілт - кілт

қайтаратын мән- түрлендірілген блок */ int f (int ішкі блок, int кілті);

/* Ашық мәтінді шифрлау сол жақ – сол жақ кіріс қосалқы блогы оңға – оң жақ кіріс қосалқы блогы

жарамсыз крипт(int *сол, int *оң, int айналымдар, int *кілт)

{

int i, температура;

үшін(i = 0; i < айналым; i++)

{

температура= *оңға ^ f (*сол, перне[i]); *оңға = *солға;

*сол= температура;

}

}

/* Мәтіннің шифрын шешу

сол— сол жақ шифрланған қосалқы блок оңға — оң жақ шифрланған қосалқы блок*/

жарамсыз шифрды шешу(int *сол, int *оң, int айналымдар, int *кілт)

{

int i, температура;

үшін(i = раундтар - 1; i >= 0; i--)

{

температура= *left^f(*оң,кілт[i]); *сол = *оң;

*right=температура;

}

}

Зертхана №11117

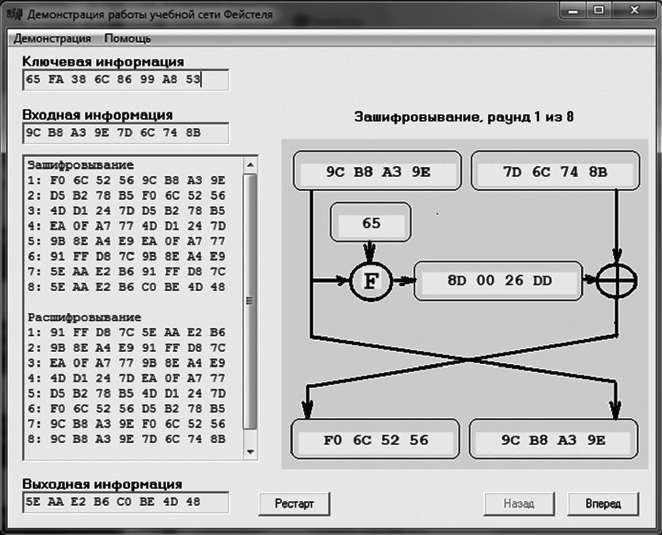

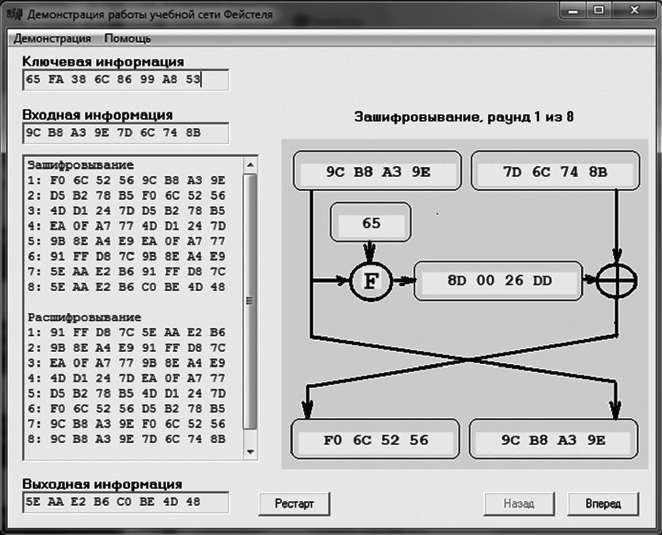

Бағдарлама интерфейсінің сипаттамасы. Бағдарламаның негізгі терезесі күріште көрсетілген. 3.5.

Күріш. 3.5.Бағдарламаның негізгі терезесі

Демонстрация

Қайтадан қосу- кездейсоқ кілттің генерациясы (64 бит) және кіріс ақпараты (64 бит).

Қадам алға- келесі турға өту.

Артқа қадам- алдыңғы турға өту.

Шығу— бағдарламадан шығу.

Бағдарламамен жұмыс істеуге ыңғайлы болу үшін негізгі функциялар бағдарламаның негізгі терезесіндегі түймелер арқылы көшіріледі.

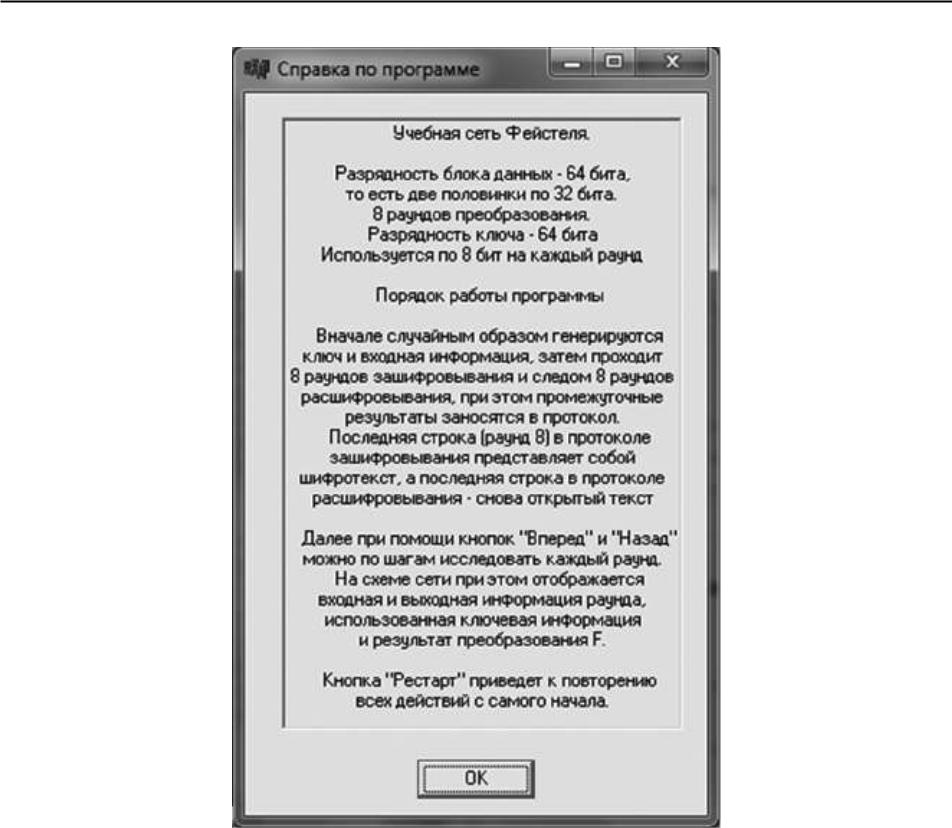

Көмектесіңдер

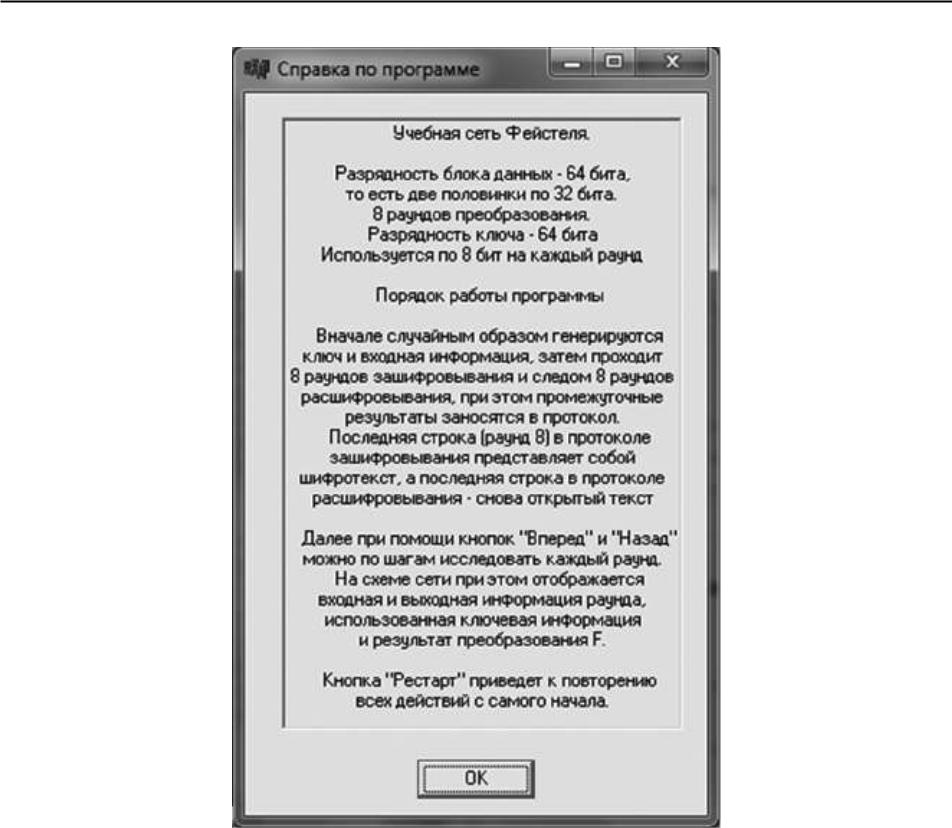

Анықтама- Feistel желісінің шифрлау алгоритмі туралы және бағдарламаны пайдалану туралы теориялық ақпаратты қамтиды (3.6-сурет). Әзірлеуші туралы ақпарат күріште көрсетілген. 3.7.

1183-БӨЛІМ

Күріш. 3.6.анықтамалық ақпарат

Күріш. 3.7.Әзірлеуші туралы ақпарат

Негізгі ақпарат өрісінде кездейсоқ құрылған кілт бар.

«Кіріс ақпараты» өрісінде ұзындығы 64 бит болатын кездейсоқ құрылған ақпарат бар.

Зертхана №11119

«Шығыс ақпараты» өрісі шифрланған ақпаратты қамтиды.

«Шифрлау» өрісі қатарынан сегіз айналымнан тұратын шифрлау процесін көрсетеді.

Бағдарламаның орындалу реті

«Қайта іске қосу» түймесін басыңыз, содан кейін алға (артқа) пернелерді пайдаланып, кіріс ақпаратты шифрлау процесімен танысыңыз.

Жаттығу

Зертханалық жұмысты орындау үшін компьютерге Feistei бағдарламасын орнату керек. exe. Feistei бағдарламасын іске қосыңыз. exe файлы Feistel желісінің жұмысын көрсету үшін пайдаланылады.

№12 Зертхана

ПСЕВДОРАНДЫ САНДАРДЫ ГЕНЕРАТОРЛАР РЕТІНДЕ СЫЗЫҚТЫ КЕРІ КЕРІ БЕРУ БАР ТІЗІЛІМДЕРДІ АУЫСТЫРУ

Жұмыс мақсаты: сызықтық кері байланысы бар ауыспалы регистр негізінде псевдокездейсоқ реттілік генераторының жұмыс істеу принципін зерттеу.

Зертхананың сипаттамасы

Сызықтық кері байланысты ауыстыру регистрлерін түсіну. Ауысым регистрлерінің реттілігі криптографияда да, кодтау теориясында да қолданылады. Олардың теориясы жақсы дамыған, ауысымдық регистрлерге негізделген ағындық шифрлар электроника пайда болғанға дейін әскери криптографияның жұмыс күші болды.

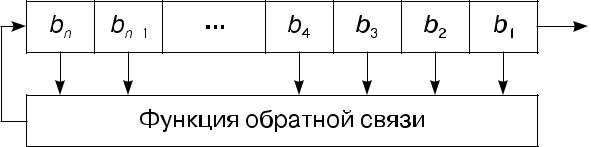

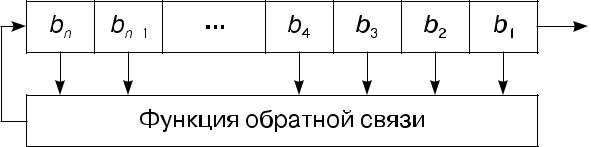

Кері байланысты ауыстыру тіркелімі(бұдан әрі RgCsOS) екі бөліктен тұрады: ауысым регистрі және кері байланыс функциясы (3.8-сурет). Ауыстыру регистрі биттердің тізбегі болып табылады. Биттер саны жылжу регистрінің ұзындығымен анықталады, егер ұзындығы n бит болса, онда регистр n разрядты жылжу регистрі деп аталады. Битті алу қажет болған кезде, ауыстыру регистріндегі барлық разрядтар бір орынға оңға жылжиды. Жаңа сол жақ бит регистрдегі барлық басқа биттердің функциясы болып табылады. Ауысым регистрінің шығысы бір, әдетте ең аз маңызды бит. Ауысым регистрінің периоды - нәтиже ретінің қайталана бастағанға дейінгі ұзақтығы.

Күріш. 3.8.Кері байланысты ауыстыру тіркелімі

Shift регистрлері ағындық шифрларда тез қолданылды, өйткені олар сандық аппараттық құралдарды пайдалану арқылы оңай жүзеге асырылды. 1965 жылы Норвегия үкіметінің бас криптографы Эрнст Сельмер ауысым регистрінің реттілік теориясын жасады. NSA математигі Соломон Голомб өзінің және Селмердің кейбір нәтижелерін сипаттайтын кітап жазды. Кері байланысты ығыстыру регистрінің қарапайым түрі – сызықтық кері байланысты ауыстыру регистрі (LFSR немесе PrCsLOS). Мұндай регистрлер туралы кері байланыс

Зертхана №12121

регистрдегі кейбір биттердің жай ғана XOR (модульді екі қосу), бұл биттердің тізімі түрту тізбегі деп аталады. Кейде мұндай регистрді Фиббоначчи конфигурациясы деп атайды. Кері байланыс реттілігінің қарапайымдылығына байланысты PgCsLOC талдау үшін жеткілікті дамыған математикалық теорияны қолдануға болады. Алынған шығыс тізбектерін талдау арқылы біз бұл тізбектердің қауіпсіз болуы үшін жеткілікті кездейсоқ екенін тексере аламыз. RgSsLOS криптографияда басқа ауыстыру регистрлеріне қарағанда жиі қолданылады.

FEAL

-

Шифрлау процесіне кіріс ретінде 64 биттік ашық мәтін блогы пайдаланылады. Біріншіден, деректер блогы кілттің 64 битімен XOR-дан тұрады. Содан кейін деректер блогы сол жақта бөлінеді

-

оң жартысы. Сол және оң жартыларды XOR-мен біріктіру жаңа оң жартыны құрайды. Сол жақ жартысы мен жаңа оң жартысы n кезеңнен өтеді (бастапқыда төрт). Әрбір кезеңде оң жақ жартысы f функциясының көмегімен перненің он алты битімен біріктіріліп, сол жартысымен XOR-мен біріктіріліп, жаңа оң жарты жасалады. Бастапқы оң жақ жартысы (кезеңнің басында) жаңа сол жартыға айналады. n айналымнан кейін (сол және оң жартылар n-ші айналымнан кейін ауыстырылмайды), сол жақ жарты оң жақ жартысымен қайтадан XOR болып, жаңа оң жарты құрайды, содан кейін сол және оң жақ 64 биттік бүтін санға біріктіріледі. Деректер блогы кілттің басқа 64 биттерімен XOR-ға сәйкестендірілген және алгоритм аяқталды.

f функциясы 32 деректер биттерін және 16 кілт биттерін пайдаланады және оларды біріктіреді. Біріншіден, деректер блогы 8-биттік қосалқы блоктарға бөлінеді, содан кейін олар XOR көмегімен біріктіріліп, ауыстырылады.

RC2

RC2 – DES-ке балама ретінде жасалған 64 биттік блок, айнымалы ұзындықтағы шифр. RSA Data Security мәліметтері бойынша, RC2 бағдарламалық жасақтамасын енгізу DES-тен үш есе жылдамырақ. Алгоритм 0 байттан компьютерлік жүйе қолдайтын жолдың максималды ұзындығына дейінгі айнымалы ұзындықтағы кілтті пайдалана алады және шифрлау жылдамдығы кілт өлшеміне тәуелсіз. Бұл кілт бұрын кілтке тәуелді 128 байт кестені толтыру үшін пайдаланылады. RC2 S-қораптарын пайдаланбайды, ол екі операцияны пайдаланады - «араласу» және «араластыру» (араластыру және араластыру), әрбір кезең үшін олардың біреуі таңдалады.

Зертхана №11115

RC2 итеративті блок шифры емес. Бұл қауіпсіздік DES схемасын көшіруге негізделген басқа блоктық шифрларға қарағанда RC2 дифференциалды және сызықтық криптоталдауға төзімдірек екенін көрсетеді.

ГОСТ-28147-89

ГОСТ – 256 биттік кілті бар 64 биттік алгоритм. ГОСТ сонымен қатар сегіз түрлі S-қорап түріндегі қосымша кілтті пайдаланады, оның жұмысы төменде талқыланады.

-

Шифрлау процесі кезінде Feistel шифрлау алгоритмі 32 кезеңде дәйекті түрде орындалады.

Шифрлау үшін мәтін алдымен L сол жақ жартысына бөлінеді

және оң жақ жартысы R. ГОСТ алгоритмінің i сатысында қосалқы кілт Кменжәне келесі қадамдар орындалады:

Лмен= Рмен –1;

Рмен= Лмен –1f(Рмен –1, Қмен).

f функциясы қарапайым. Біріншіден, оң жақ жарты және i-ші ішкі кілт 2 модулі қосылады32. Нәтиже сегіз төрт разрядты ішкі блоктарға бөлінеді, олардың әрқайсысы өзінің S-қорапшасының кірісіне беріледі. ГОСТ сегіз түрлі S-қорапты пайдаланады, алғашқы төрт бит бірінші S-қорапқа, екінші төрт бит екінші S-қорапқа және т.б. Әрбір S-қорап 0-ден 15-ке дейінгі сандарды ауыстыру болып табылады.

-

Бұл жағдайда S-box кірісі 0 болса, онда шығыс 7. Кіріс 1 болса, шығыс 10 және т.б. ГОСТ-28147-89 барлық сегіз S-блоктары әртүрлі, олар іс жүзінде қосымша негізгі материал болып табылады. S-қораптары құпия сақталуы керек.

Барлық сегіз S-қораптарының шығыстары 32 биттік сөзге біріктіріледі, содан кейін бүкіл сөз 11 битке солға бұрылады. Соңында, нәтиже жаңа оң жарты алу үшін сол жақ жартысымен XOR жасалады, ал оң жартысы жаңа сол жартыға айналады. Мұндай циклдардың саны - 32.

Ішкі кілттерді жасау қарапайым. 256-биттік кілт сегіз 32-биттік блокқа бөлінеді: k1, k2, ... k8. Әрбір кезең қолданылады

сіздің ішкі кілтіңіз. Шифрды шешу шифрлау сияқты орындалады, бірақ k ішкі кілттерінің реті керісіншемен.

ГОСТ-28147-89 S-жәшіктерін қалай жасау керектігін көрсетпейді, ол тек блоктарды қандай да бір жолмен қамтамасыз ету керектігін айтады. Бұл кеңестік өндіруші «жақсы» ұйымдарға жақсы S-қораптарды және өндіруші алдап жіберетін ұйымдарға нашар S-қораптарын жеткізе алады деген болжамды тудырды.

1163-БӨЛІМ

нәтижесінде ресейлік микрочип өндірушісі ГОСТ-пен бейресми келіссөздер басқа баламаны анықтады. Өндіруші кездейсоқ сандар генераторының көмегімен S-қораптың ауыстыруларын өздігінен жасайды.

Feistel желісін бағдарламалық қамтамасыз етуді енгізу

/* перне арқылы ішкі блокты түрлендіру функциясы (арнайы алгоритмге байланысты)

қосалқы блок- түрлендірілетін қосалқы блок кілт - кілт

қайтаратын мән- түрлендірілген блок */ int f (int ішкі блок, int кілті);

/* Ашық мәтінді шифрлау сол жақ – сол жақ кіріс қосалқы блогы оңға – оң жақ кіріс қосалқы блогы

-

кілт- кілттер массиві (әр раунд бойынша кілт бойынша) айналымдар - айналымдар саны */

жарамсыз крипт(int *сол, int *оң, int айналымдар, int *кілт)

{

int i, температура;

үшін(i = 0; i < айналым; i++)

{

температура= *оңға ^ f (*сол, перне[i]); *оңға = *солға;

*сол= температура;

}

}

/* Мәтіннің шифрын шешу

сол— сол жақ шифрланған қосалқы блок оңға — оң жақ шифрланған қосалқы блок*/

жарамсыз шифрды шешу(int *сол, int *оң, int айналымдар, int *кілт)

{

int i, температура;

үшін(i = раундтар - 1; i >= 0; i--)

{

температура= *left^f(*оң,кілт[i]); *сол = *оң;

*right=температура;

}

}

Зертхана №11117

Бағдарлама интерфейсінің сипаттамасы. Бағдарламаның негізгі терезесі күріште көрсетілген. 3.5.

Күріш. 3.5.Бағдарламаның негізгі терезесі

Демонстрация

Қайтадан қосу- кездейсоқ кілттің генерациясы (64 бит) және кіріс ақпараты (64 бит).

Қадам алға- келесі турға өту.

Артқа қадам- алдыңғы турға өту.

Шығу— бағдарламадан шығу.

Бағдарламамен жұмыс істеуге ыңғайлы болу үшін негізгі функциялар бағдарламаның негізгі терезесіндегі түймелер арқылы көшіріледі.

Көмектесіңдер

Анықтама- Feistel желісінің шифрлау алгоритмі туралы және бағдарламаны пайдалану туралы теориялық ақпаратты қамтиды (3.6-сурет). Әзірлеуші туралы ақпарат күріште көрсетілген. 3.7.

1183-БӨЛІМ

Күріш. 3.6.анықтамалық ақпарат

Күріш. 3.7.Әзірлеуші туралы ақпарат

Негізгі ақпарат өрісінде кездейсоқ құрылған кілт бар.

«Кіріс ақпараты» өрісінде ұзындығы 64 бит болатын кездейсоқ құрылған ақпарат бар.

Зертхана №11119

«Шығыс ақпараты» өрісі шифрланған ақпаратты қамтиды.

«Шифрлау» өрісі қатарынан сегіз айналымнан тұратын шифрлау процесін көрсетеді.

Бағдарламаның орындалу реті

«Қайта іске қосу» түймесін басыңыз, содан кейін алға (артқа) пернелерді пайдаланып, кіріс ақпаратты шифрлау процесімен танысыңыз.

Жаттығу

Зертханалық жұмысты орындау үшін компьютерге Feistei бағдарламасын орнату керек. exe. Feistei бағдарламасын іске қосыңыз. exe файлы Feistel желісінің жұмысын көрсету үшін пайдаланылады.

-

Бағдарламамен жұмыс істеуді бастау үшін «Демонстрация» мәзірінде «Қайта іске қосу» қойындысын ашу керек немесе «Қайта іске қосу» түймесін басу керек.

-

«Алға қадам» қосқышын немесе «Алға» түймесін пайдаланып, Feistel желісінің әрбір түрлендіру циклінде бастапқы мәтін блогы қалай шифрланғанын дәйекті түрде байқауға болады.

-

Бастапқы мәтінді шифрлау кезінде Feistel желісінің кезең-кезеңімен жұмыс істеу процесін көрсететін есеп экранындағы пішіндерді сақтаңыз.

-

Шифрлау процесін бір циклде қолмен орындаңыз және бағдарлама көрсеткен нәтижелер жасалған есептеулерге сәйкес келетініне көз жеткізіңіз. Атқарылған жұмыстар бойынша қорытынды жасау.

-

Зертханалық жұмыстың есебіне кестеден нұсқа нөміріне сәйкес таңдалған бақылау сұрақтарының жауаптарын енгізіңіз. 3.3.

| | 3.3-кесте | |

| | | |

| Сан | Бақылау сұрақтары | |

| опция | | |

| | | |

| 1, 5, 7, 3, 9, | Қандай заманауи симметриялық шифрлау жүйелерінде | |

| 18, 28 | Feistel желісін пайдалану керек пе? | |

| 2, 4, 6, 8, 20, | Теңгерімді Feistel желісі мен теңгерілмеген желі арасындағы айырмашылық неде? | |

| 22, 24, 26, 30 | Feistel желісі? Криптожүйелер қай блокта | |

| | Сіз теңдестірілген желіні пайдаланасыз ба? | |

| 11, 13, 15, | Қандай заманауи симметриялық шифрлау жүйелерінде | |

| 10, 17, 19, 27 | Feistel желісі пайдаланылмайды? Қандай шифрлау механизмдері | |

| | niya осы криптографиялық жүйелерде қолданылады? | |

| 12, 14, 16 | Шифрлау және цикло- үшін қолданылатын блоктардың ұзындығы қандай? | |

| 21, 23, 25, 29 | DES, FIAL, Blowfish блоктық криптожүйелеріндегі жаңа кілттер, | |

| | ГОСТ-28147-89? | |

№12 Зертхана

ПСЕВДОРАНДЫ САНДАРДЫ ГЕНЕРАТОРЛАР РЕТІНДЕ СЫЗЫҚТЫ КЕРІ КЕРІ БЕРУ БАР ТІЗІЛІМДЕРДІ АУЫСТЫРУ

Жұмыс мақсаты: сызықтық кері байланысы бар ауыспалы регистр негізінде псевдокездейсоқ реттілік генераторының жұмыс істеу принципін зерттеу.

Зертхананың сипаттамасы

Сызықтық кері байланысты ауыстыру регистрлерін түсіну. Ауысым регистрлерінің реттілігі криптографияда да, кодтау теориясында да қолданылады. Олардың теориясы жақсы дамыған, ауысымдық регистрлерге негізделген ағындық шифрлар электроника пайда болғанға дейін әскери криптографияның жұмыс күші болды.

Кері байланысты ауыстыру тіркелімі(бұдан әрі RgCsOS) екі бөліктен тұрады: ауысым регистрі және кері байланыс функциясы (3.8-сурет). Ауыстыру регистрі биттердің тізбегі болып табылады. Биттер саны жылжу регистрінің ұзындығымен анықталады, егер ұзындығы n бит болса, онда регистр n разрядты жылжу регистрі деп аталады. Битті алу қажет болған кезде, ауыстыру регистріндегі барлық разрядтар бір орынға оңға жылжиды. Жаңа сол жақ бит регистрдегі барлық басқа биттердің функциясы болып табылады. Ауысым регистрінің шығысы бір, әдетте ең аз маңызды бит. Ауысым регистрінің периоды - нәтиже ретінің қайталана бастағанға дейінгі ұзақтығы.

Күріш. 3.8.Кері байланысты ауыстыру тіркелімі

Shift регистрлері ағындық шифрларда тез қолданылды, өйткені олар сандық аппараттық құралдарды пайдалану арқылы оңай жүзеге асырылды. 1965 жылы Норвегия үкіметінің бас криптографы Эрнст Сельмер ауысым регистрінің реттілік теориясын жасады. NSA математигі Соломон Голомб өзінің және Селмердің кейбір нәтижелерін сипаттайтын кітап жазды. Кері байланысты ығыстыру регистрінің қарапайым түрі – сызықтық кері байланысты ауыстыру регистрі (LFSR немесе PrCsLOS). Мұндай регистрлер туралы кері байланыс

Зертхана №12121

регистрдегі кейбір биттердің жай ғана XOR (модульді екі қосу), бұл биттердің тізімі түрту тізбегі деп аталады. Кейде мұндай регистрді Фиббоначчи конфигурациясы деп атайды. Кері байланыс реттілігінің қарапайымдылығына байланысты PgCsLOC талдау үшін жеткілікті дамыған математикалық теорияны қолдануға болады. Алынған шығыс тізбектерін талдау арқылы біз бұл тізбектердің қауіпсіз болуы үшін жеткілікті кездейсоқ екенін тексере аламыз. RgSsLOS криптографияда басқа ауыстыру регистрлеріне қарағанда жиі қолданылады.