Файл: Курсовая работа по дисциплине Разработка и эксплуатация защищенных автоматизированных систем (наименование дисциплины).docx

Добавлен: 30.11.2023

Просмотров: 3162

Скачиваний: 10

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

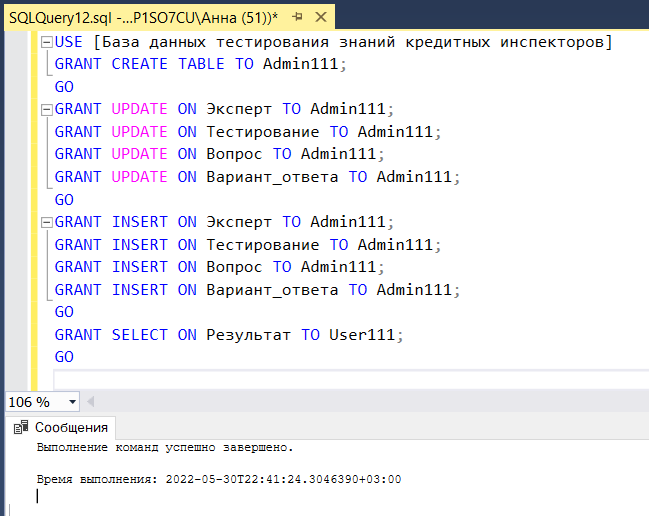

Рисунок 2.26 – Реализация разрешений для пользователей

Admin111 и User111

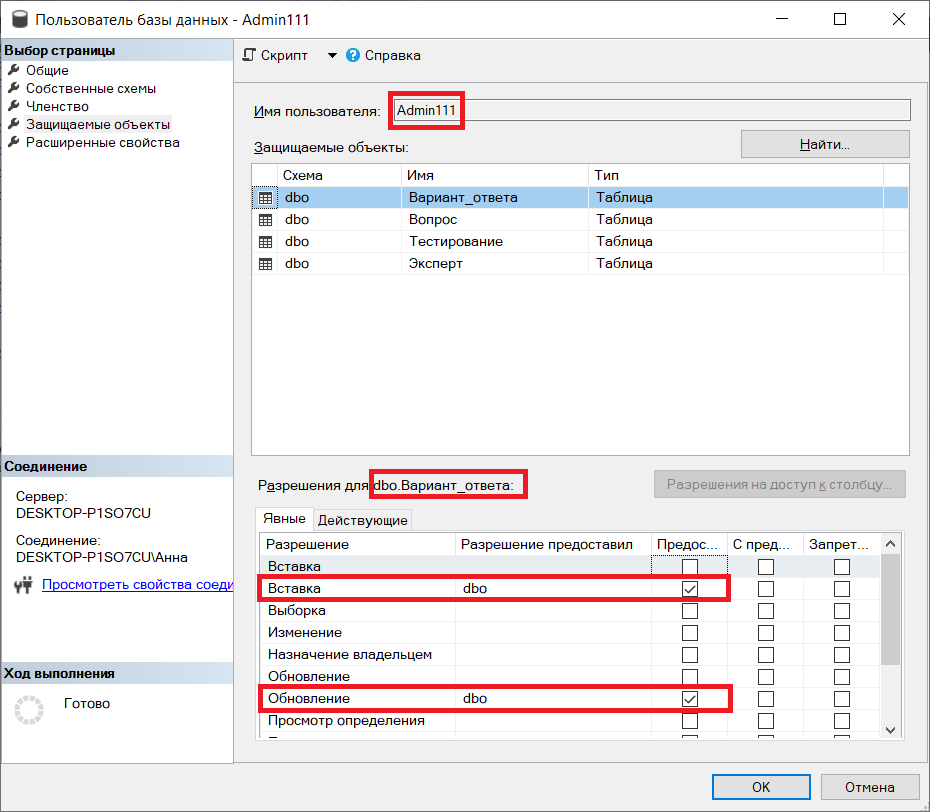

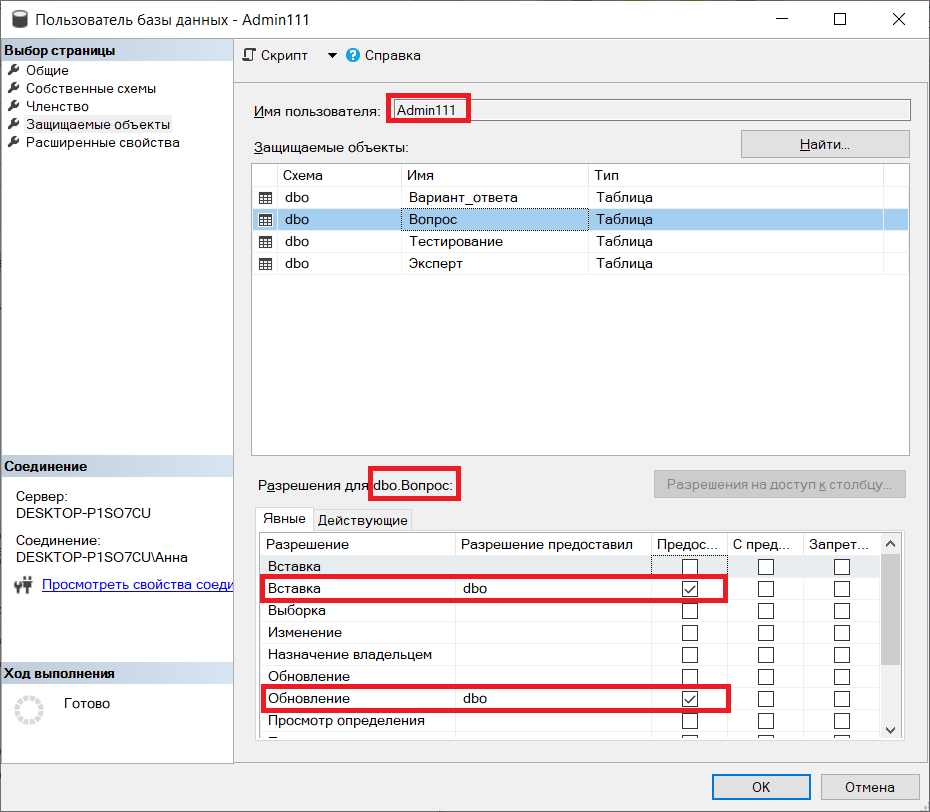

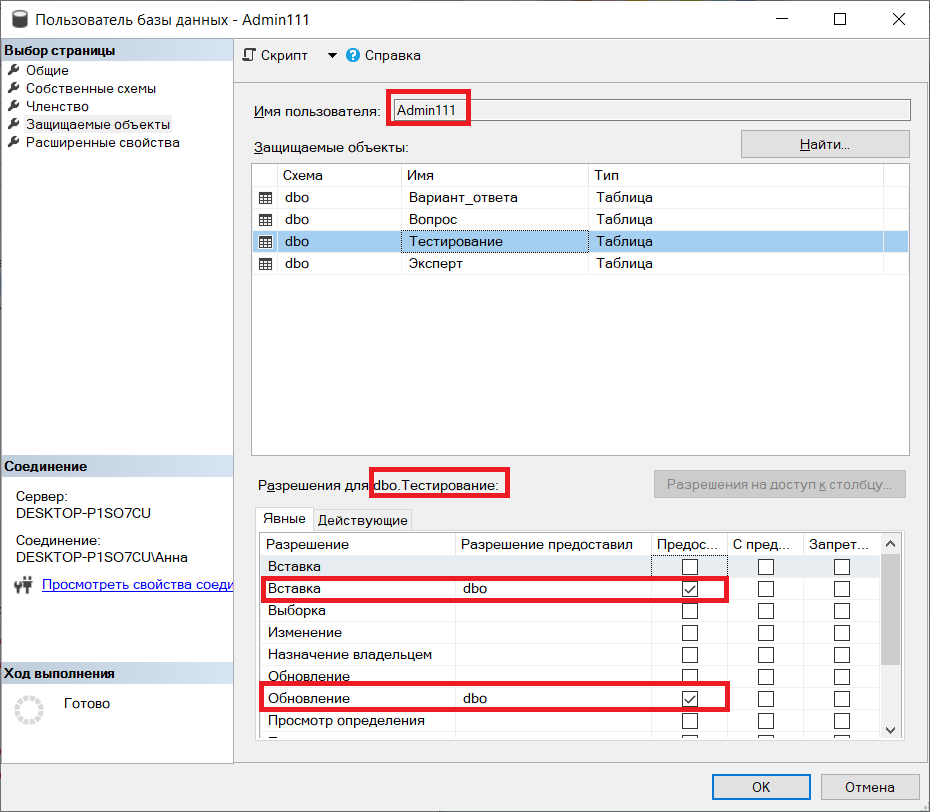

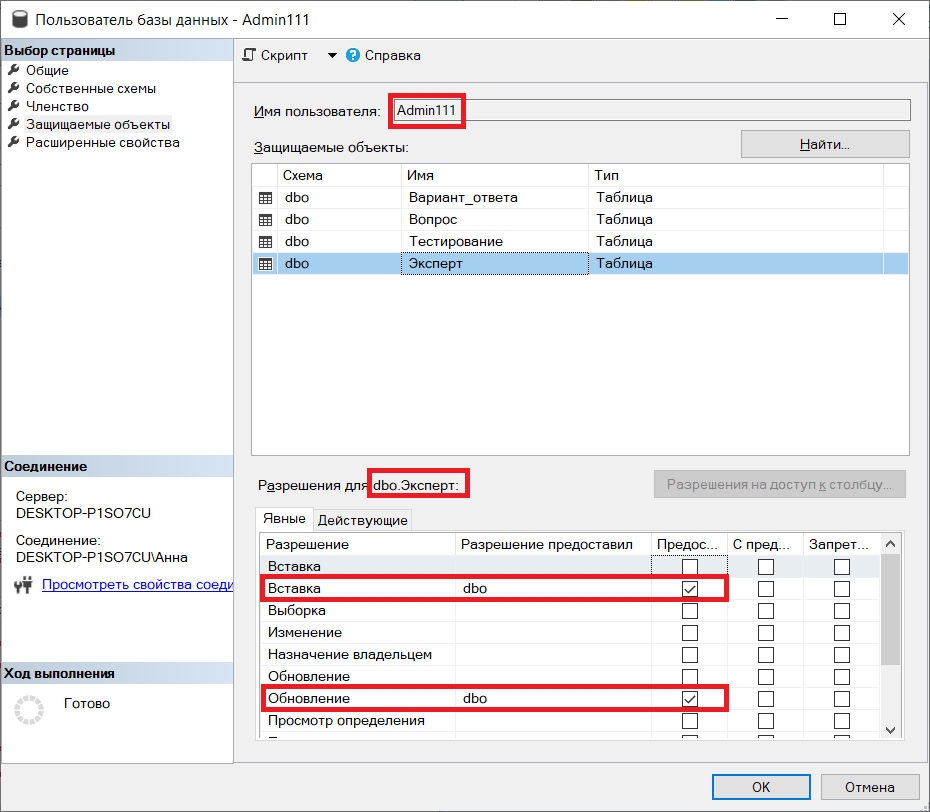

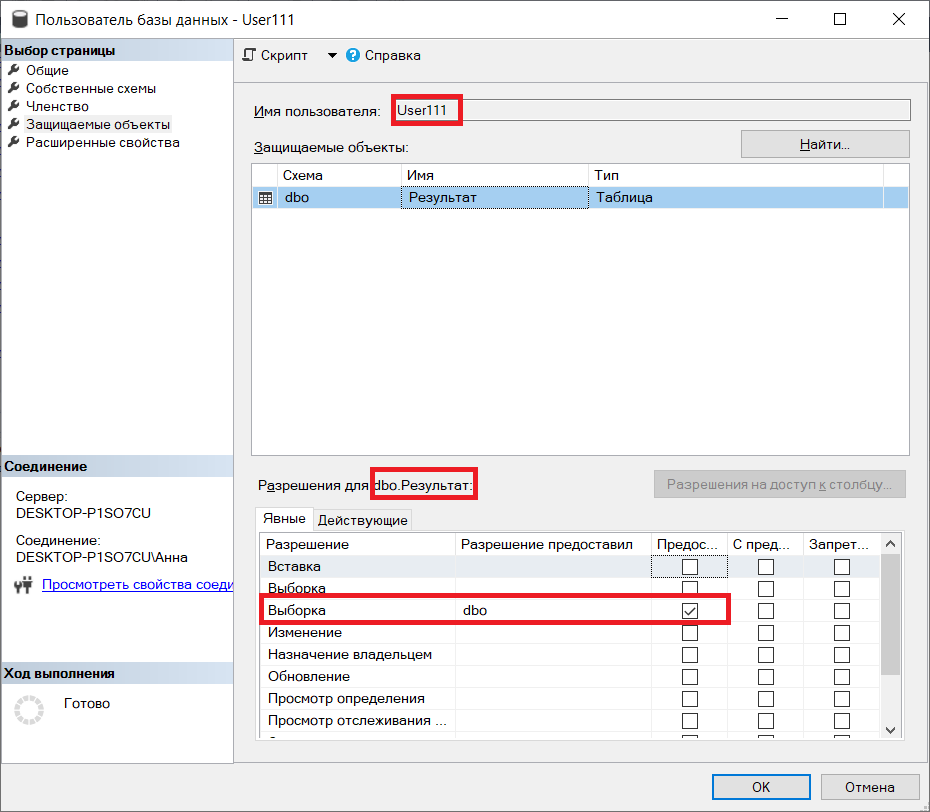

Обратимся к свойствам пользователей Admin111 и User111 и убедимся, что разрешения были успешно предоставлены. Разрешения, имеющиеся у пользователей Admin111 и User111 представлены на рисунках 2.27-2.31.

Рисунок 2.27 – Разрешения пользователя Admin111

для таблицы Вариант_ответа

Рисунок 2.28 – Разрешения пользователя Admin111

для таблицы Вопрос

Рисунок 2.29 – Разрешения пользователя Admin111

для таблицы Тестирование

Рисунок 2.30 – Разрешения пользователя Admin111

для таблицы Эксперт

Рисунок 2.31 – Разрешения пользователя User111

для таблицы Результат

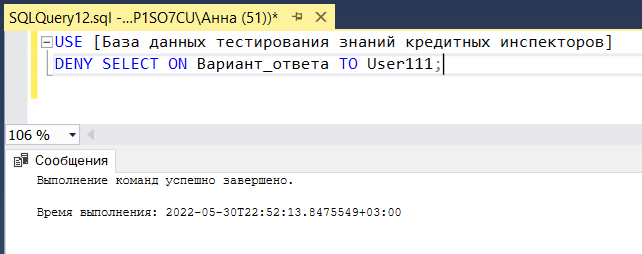

Далее с помощью инструкции DENY запретим пользователю User111 считывать значения из таблицы Вариант_ответа. Для этого выполним запрос, представленный на рисунке 2.32.

Рисунок 2.32 – Реализация запрета для пользователя User111

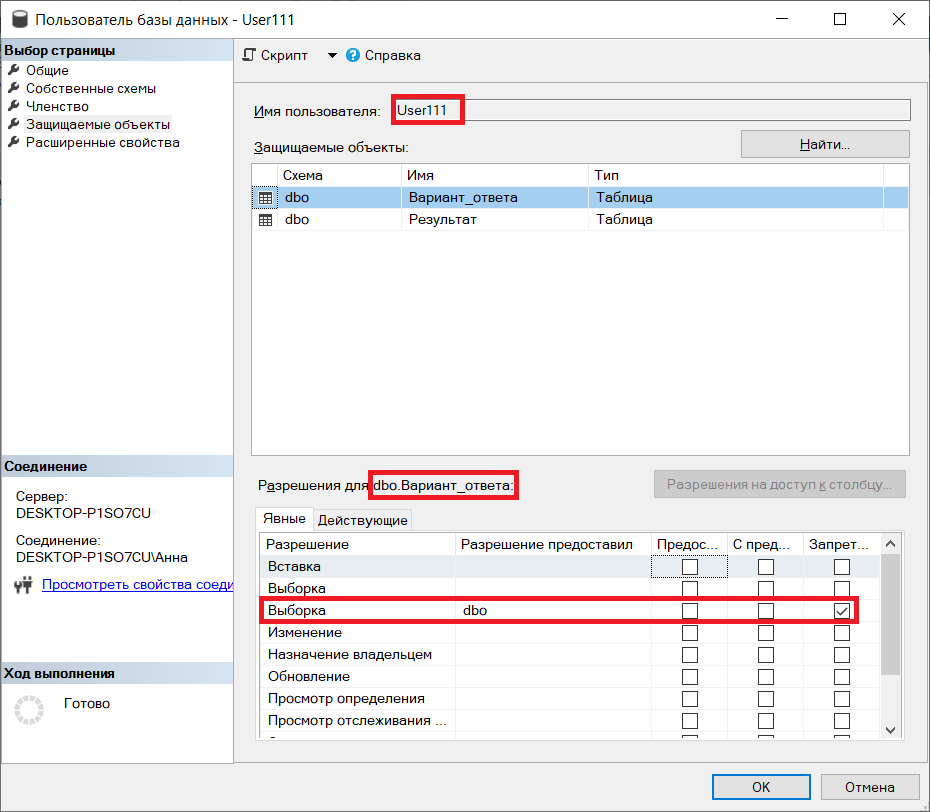

Обратимся к свойствам пользователя User111 и убедимся, что запрет был успешно установлен. Как видно из рисунка 2.33, пользователь User111 не может считывать значения столбцов таблицы Вариант_ответа.

Рисунок 2.33 – Запрет пользователя User111

Шифрование базы данных

Одним из способов шифрования данных в SQL Server является прозрачное шифрование. Шифрование файлов базы данных выполняется на уровне страницы. Страницы в зашифрованной базе данных шифруются до записи на диск и дешифруются при чтении в память. Прозрачное шифрование данных не увеличивает размер зашифрованной базы данных. Чтобы зашифровать базу данных способом прозрачного шифрования, необходимо выполнить следующие шаги:

-

создать главный ключ; -

создать сертификат, защищенный главным ключом; -

создать ключ шифрования БД и защитить его с помощью сертификата; -

включить шифрование БД.

Кроме этого, при использовании прозрачного шифрования необходимо создать резервные копии сертификата и связанного с ним ключа. Они потребуются в случае, если сертификат становится недоступным или подключение базы данных происходит на другом сервере. Без сертификата и ключа получить доступ к базе данных будет невозможно.

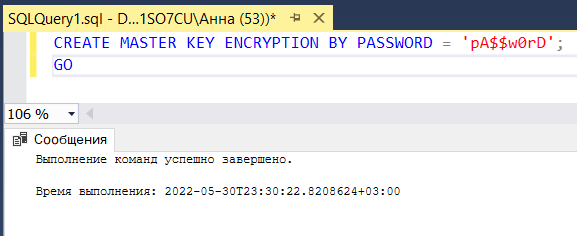

Приступим к шифрованию базы данных. Прежде всего необходимо создать главный ключ базы данных. Для этого выполним запрос, код которого представлен на рисунке 2.34.

Рисунок 2.34 – Создание главного ключа базы данных

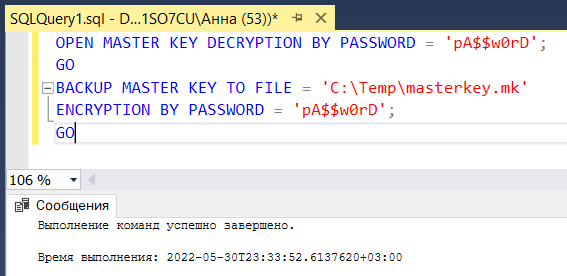

Далее создадим резервную копию главного ключа и сохраним его в файле masterkey.mk. Для этого выполним запрос, код которого представлен на рисунке 2.35.

Рисунок 2.35 – Создание резервной копии главного ключа базы данных

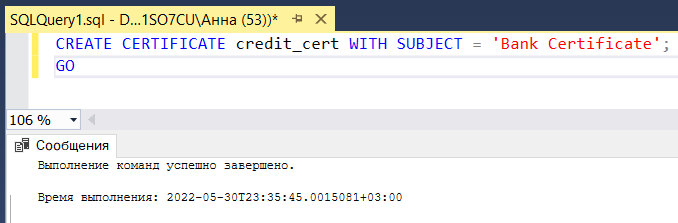

Далее создадим сертификат, защищенный главным ключом. Для этого выполним запрос, код которого представлен на рисунке 2.36.

Рисунок 2.36 – Создание сертификата

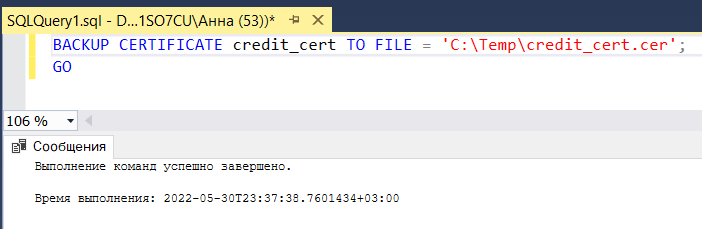

Теперь создадим резервную сертификата и сохраним его в файле credit_cert.cer. Для этого выполним запрос, код которого представлен на рисунке 2.37.

Рисунок 2.37 – Создание резервной копии сертификата

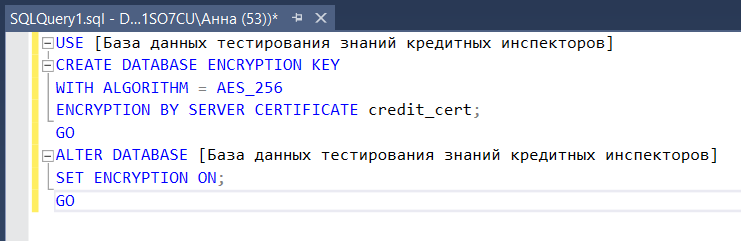

Далее создадим ключ шифрования, защищенный сертификатом, и включим шифрование базы данных БЗТЗКИ. Для этого выполним запрос, код которого представлен на рисунке 2.38.

Рисунок 2.38 – Шифрование базы данных БДТЗКИ

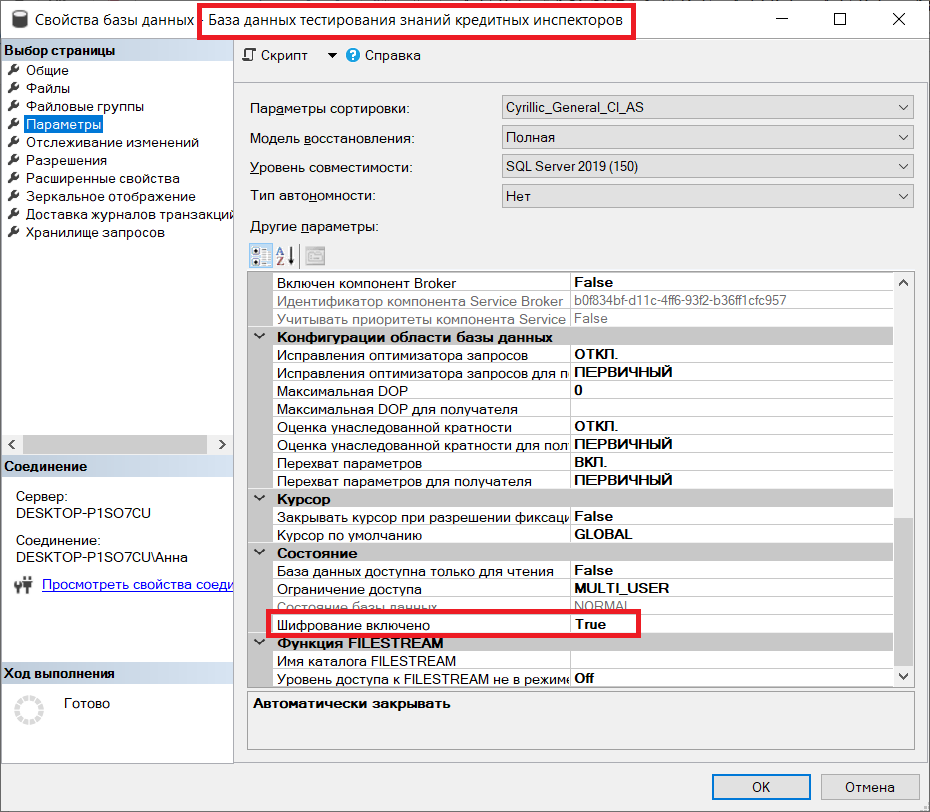

Перейдем в свойства базы данных БДТЗКИ и убедимся, что шифрование включено. Как видно из рисунка 2.39, шифрование базы данных БДТЗКИ включено.

Рисунок 2.39 – Свойства БДТЗКИ

2.3 Логическая схема сети с подключенными программными (программно-аппаратными) средствами защиты информации создаваемой системы

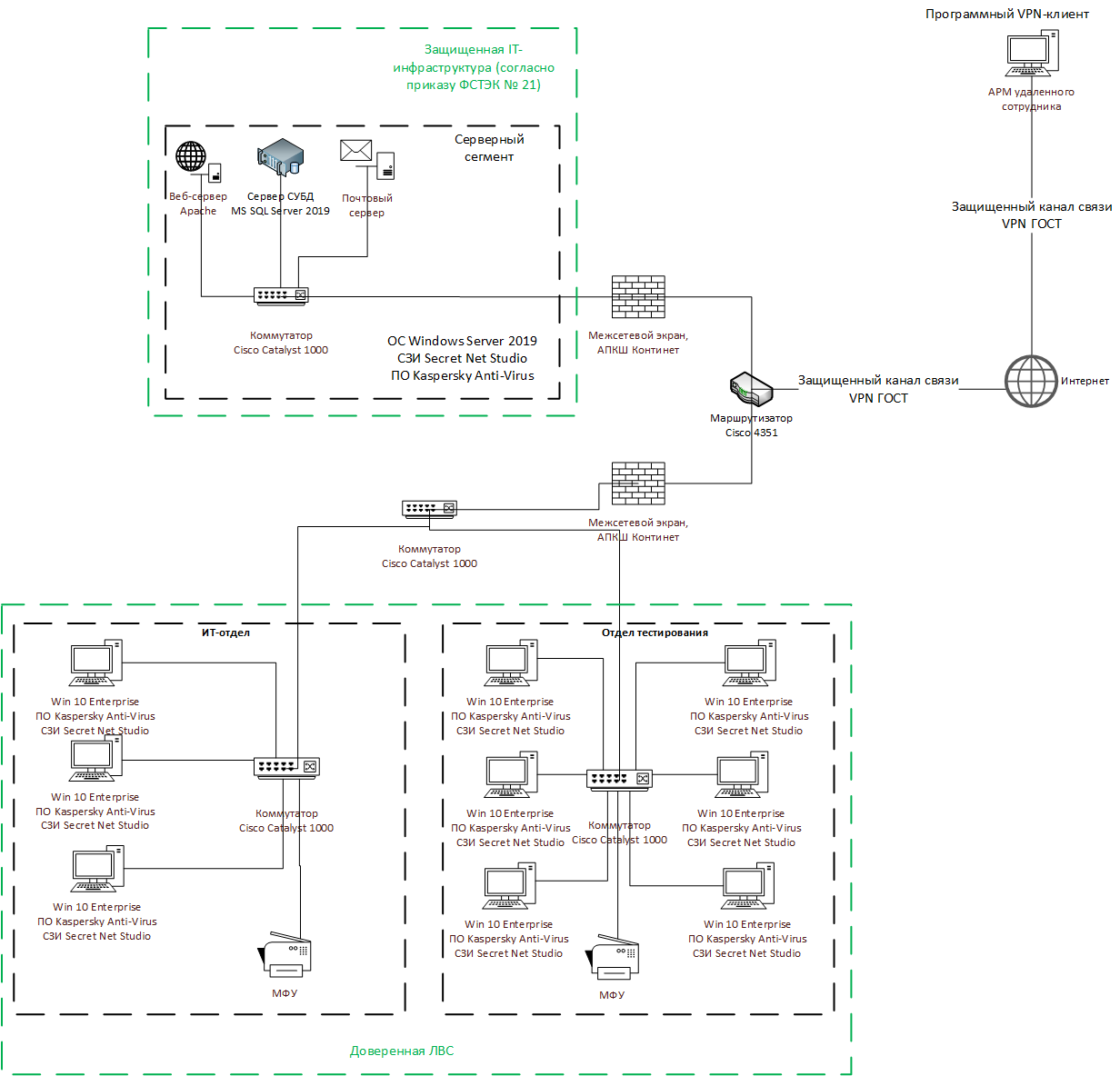

Логическая схема сети представлена на рисунке 2.40. Используемые средства защиты информации: Kaspersky Anti-Virus, Secret Net Studio, АПКШ Континент.

Рисунок 2.40 – Логическая схема сети

Внутренняя сеть компании состоит из двух подсетей, на границе каждой из которых стоит межсетевой экран АПКШ Континент. В первой подсети расположены Веб-сервер Apache, Сервер СУБД MS SQL Server 2019 и Почтовый сервер. В качестве ОС используется Windows Server 2019, защита информации осуществляется с помощью Secret Net Studio и Kaspersky Anti-Virus.

Вторая подсеть состоит из подсетей ИТ-отдела (в ней находятся АРМ сотрудников ИТ-отдела и МФУ) и отдела тестирования (в ней находятся АРМ сотрудников отдела тестирования и АРМ для проведения тестирования, а также МФУ). На каждом АРМ в качестве ОС используется Windows 10 Enterprise, в качестве средств защиты информации – Secret Net Studio и Kaspersky Anti-Virus.

Кроме этого, возможно подключении к внутренней сети компании извне с помощью VPN. Защищенная VPN-сеть реализована с помощью АПКШ Континент.

Выводы по второй главе

В ходе реализации задания курсовой работы во второй главе были выполнены действия по:

-

построению и анализу усовершенствованной модели защиты информации в ходе функционирования объекта защищенной автоматизации; -

проектированию модели базы данных создаваемой защищенной автоматизированной системы персональных данных с использованием инструментального CASE-средства CA ERWin Data Modeler на логическом и физическом уровнях представления данных; -

реализации и защиты базы данных создаваемой защищенной автоматизированной системы персональных данных; -

проектированию логической схемы сети с подключенными программными (программно-аппаратными) средствами защиты информации создаваемой системы.

Заключение

В результате выполнения курсовой работы были решены задачи по:

-

исследованию области функционирования объекта автоматизации; -

построению организационной структуры управления и схемы информационного обмена объекта автоматизации; -

построению модели защиты информации в ходе функционирования объекта информатизации; -

оценке угроз безопасности информации создаваемой информационной системы; -

определению уровня защищенности персональных данных, обрабатываемых в создаваемой информационной системе; -

разработке требований к создаваемой информационной системе; -

построению усовершенствованной модели защиты информации в ходе функционирования объекта информатизации; -

проектированию, реализации и защите базы данных создаваемой информационной системы; -

построение логической схемы сети с подключенными программными (программно-аппаратными) средствами защиты информации создаваемой информационной системы.

Список литературы

-

Петкович Д. Microsoft® SQL Server™ 2012. Руководство для начинающих: Пер. с англ. — СПб.: БХВ-Петербург, 2013. — 816 с.: ил. ISBN 978-5-9775-0854-4 -

Смирнов С. Н. Безопасность систем баз данных. — М.: Гелиос АРВ, 2007. —352 с, ил. ISBN 978-5-85438-163-5 -

А. В. Скрыпников, С. В. Родин, Г. В. Перминов, Е. В. Чернышова. Безопасность систем баз данных: учеб. пособие; Воронеж. гос. ун-т инж. технол. – Воронеж : ВГУИТ, 2015. – 139 с. ISBN 978-5-00032-122 -

Смирнова К.Н. Безопасность автоматизированных систем. – М.: Гелиос АРВ, 2007. – 352 с -

Кортавцев М.А. Обеспечение безопасности информационных систем: учебное пособие \ М.А. Кортавцев, Д.П. Зегжда, А.Ф. Супрун – СПб: СПбПУ, 2015. – 125 с. -

Гвоздева, Т. В. Проектирование информационных систем. Стандартизация: учебное пособие / Т. В. Гвоздева, Б.А. Баллод. – СПб: Лань, 2019. – 252 с. -

Брезгин, В.И. Моделирование бизнес‑процессов с AllFusion Process Modeler 4.1: Лабораторный практикум. Часть 2 / В.И. Брезгин. – Екатеринбург: Изд‑во Урал. ун‑та, 2015. — 52 с. -

Маклаков С. В. Создание информационных систем с AllFusion Modeling Suite. – М.: ДИАЛОГ-МИФИ, 2009, с. 400. -

Бахтизин, В.В. Технология разработки программного обеспечения: учеб. пособие / В.В. Бахтизин, Л.А. Глухова. – Минск: БГУИР, 2010. – 267 с. -

Фёдоров И. Г. Моделирование бизнес-процессов в нотации BPMN 2.0: Монография, Москва 2013 г. МЭСИ. – 255 стр. -

Документация по SQL Server - SQL Server | Microsoft Docs – URL: https://docs.microsoft.com/ru-ru/sql/sql-server/sql-server-technical-documentation?view=sql-server-2017 (дата обращения: 25.05.2022) -

Методический документ ФСТЭК. Методика оценки угроз безопасности информации – URL: https://fstec.ru/component/attachments/download/2919 (дата обращения: 29.05.2022) -

Кириллов, В.В. Введение в реляционные базы данных. - М.: БХВ-Петербург, 2016. – 318 c. -

Полтавцева, М.А. Безопасность баз данных: учеб. пособие / М.А. Полтавцева, Д.П. Зегжда, А.Ф. Супрун. – СПб: СПбПУ, 2015. – 125 с. -

Голицына, О.Л. Базы данных / О.Л. Голицына, Н.В. Максимов, И.И. Попов. – М.: Форум, 2015. – 400 c. -

Илюшечкин, В.М. Основы использования и проектирования баз данных: учебник / В.М. Илюшечкин. – М.: Юрайт, 2015. – 516 c.; -

Фуфаев, Э.В. Базы данных / Э.В. Фуфаев, Д.Э. Фуфаев. - М.: Академия, 2016. – 320 c. -

Советов Б.Я. Базы данных: учебник для прикладного бакалавриата / Б.Я. Советов, В.В. Цехановский, В.Д. Чертовской. – М.: Издательство «Юрайт», 2015. – 463 с. -

Репин В. Моделирование бизнес-процессов в нотации BPMN. Пособие для начинающих. Часть I – М.: Издательство «Перо», 2018. – 84 с. -

Спецификация BPMN 2.0 в русском переводе – URL: https://www.elma-bpm.ru/bpmn2/ (дата обращения: 26.05.2022)

Приложения

Приложение А

CREATE TABLE Банк

(

id_банка integer NOT NULL ,

Название_банка varchar(50) NOT NULL

)

go

ALTER TABLE Банк

ADD CONSTRAINT XPKБанк PRIMARY KEY CLUSTERED (id_банка ASC)

go

CREATE TABLE Вариант_ответа

(

id_вопроса integer NOT NULL ,

id_варианта_ответа integer NOT NULL ,

Текст_ответа varchar(200) NOT NULL ,

Правильность_ответа bit NOT NULL

)

go

ALTER TABLE Вариант_ответа

ADD CONSTRAINT XPKВариант_ответа PRIMARY KEY CLUSTERED (id_варианта_ответа ASC,id_вопроса ASC)

go

CREATE TABLE Вопрос

(

id_тестирования integer NOT NULL ,

id_вопроса integer NOT NULL ,

Текст_вопроса varchar(200) NOT NULL ,

Открытый_тип bit NOT NULL

)

go

ALTER TABLE Вопрос

ADD CONSTRAINT XPKВопрос PRIMARY KEY CLUSTERED (id_вопроса ASC)

go

CREATE TABLE Ответ_сотрудника

(

id_сотрудника integer NOT NULL ,

id_ответа integer NOT NULL ,

id_вопроса integer NOT NULL ,

Текст_ответа varchar(200) NOT NULL

)

go

ALTER TABLE Ответ_сотрудника

ADD CONSTRAINT XPKОтвет_сотрудника PRIMARY KEY CLUSTERED (id_ответа ASC,id_сотрудника ASC,id_вопроса ASC)

go

CREATE TABLE Результат

(

id_сотрудника integer NOT NULL ,

id_результата integer NOT NULL ,

id_тестирования integer NOT NULL ,

Текст_результата varchar(30) NOT NULL ,

Дата_результата datetime NOT NULL ,

Номер_сертификата varchar(30) NULL

)

go

ALTER TABLE Результат

ADD CONSTRAINT XPKРезультат PRIMARY KEY CLUSTERED (id_результата ASC,id_сотрудника ASC,id_тестирования ASC)

go

CREATE TABLE Сотрудник

(

id_банка integer NOT NULL ,

id_сотрудника integer NOT NULL ,

Фамилия_сотрудника varchar(30) NOT NULL ,

Имя_сотрудника varchar(30) NOT NULL ,

Отчество_сотрудника varchar(30) NULL ,

Пол_сотрудника varchar(30) NOT NULL ,

Телефон_сотрудника varchar(30) NOT NULL ,

Email_сотрудника varchar(50) NOT NULL ,

Дата_рождения_сотрудника datetime NOT NULL ,

Должность_сотрудника varchar(50) NOT NULL

)

go

ALTER TABLE Сотрудник

ADD CONSTRAINT XPKСотрудник PRIMARY KEY CLUSTERED (id_сотрудника ASC)

go

CREATE TABLE Тестирование

(

id_тестирования integer NOT NULL ,

id_эксперта integer NOT NULL ,

Название_тестирования varchar(50) NOT NULL ,

Количество_вопросов integer NOT NULL ,

Количество_попыток integer NOT NULL ,

Минут_на_тест integer NOT NULL

)

go

ALTER TABLE Тестирование

ADD CONSTRAINT XPKТестирование PRIMARY KEY CLUSTERED (id_тестирования ASC)

go

CREATE TABLE Эксперт

(

id_эксперта integer NOT NULL ,

Фамилия_эксперта varchar(30) NOT NULL ,

Имя_эксперта varchar(30) NOT NULL ,

Отчество_эксперта varchar(30) NULL ,

Телефон_эксперта varchar(30) NOT NULL ,

Email_эксперта varchar(50) NOT NULL

)

go

ALTER TABLE Эксперт

ADD CONSTRAINT XPKЭксперт PRIMARY KEY CLUSTERED (id_эксперта ASC)

go

ALTER TABLE Вариант_ответа

ADD CONSTRAINT R_5 FOREIGN KEY (id_вопроса) REFERENCES Вопрос(id_вопроса)

ON DELETE NO ACTION

ON UPDATE NO ACTION