Файл: Курсовая работа по дисциплине Разработка и эксплуатация защищенных автоматизированных систем (наименование дисциплины).docx

Добавлен: 30.11.2023

Просмотров: 3195

Скачиваний: 10

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Окончание таблицы 1.9

| № | Вопрос | Оценка частотного показателя, Chj | Важность, α |

| | Да, и все средства имеют сертификационную документацию | 1 | |

| 9 | Используется ли распределение трафика с помощью CDN? | | 0,05 |

| Нет | 0 | ||

| Да | 1 | ||

| 10 | Проводится ли очищение кэша DNS и ведение списков контроля доступа ACL? | | 0,05 |

| Да | 0 | ||

| Нет | 1 |

Таблица 1.10 – Подсчет результатов угрозы УБИ.140

| Оценка частотного показателя, Chj | Важность, α |

| Вопрос 1 – 1 | 0,12 |

| Вопрос 2 – 0 | 0,09 |

| Вопрос 3 – 0,5 | 0,11 |

| Вопрос 4 – 1 | 0,14 |

| Вопрос 5 – 1 | 0,1 |

| Вопрос 6 – 1 | 0,06 |

| Вопрос 7 – 0,5 | 0,11 |

| Вопрос 8 – 1 | 0,07 |

| Вопрос 9 – 0 | 0,05 |

| Вопрос 10 – 0 | 0,05 |

| GP=1×0,12+0×0,09+0,5×0,11+1×0,14+1×0,1+1×0,06+0,5×0,11+1×0,07+0×0,05+0×0,05=0,6 | |

Значение GP = 0,6 попадает в диапазон 0,6–0,79 — степень защищенности информации высокая, оценка соответствия требования защиты – высокая, реализации угрозы низкая, необходима установка средств защиты в соответствии с выявленными недостатками – угроза актуальна.

Таким образом, можно сделать вывод, что угроза УБИ.008 является актуальной, так как уровень защиты информации – средний, требует доработок в системе защиты информации. Уровень защиты информации от угрозы УБИ.140 является высоким, однако система защиты требует доработок, поэтому данная угроза также является актуальной для рассматриваемой ИСПДн.

1.3 Определение уровня защищенности персональных данных при их обработке в создаваемой автоматизированной информационной системе

Далее в работе будет выполнено определение уровня защищенности ПДн при их обработке в создаваемой автоматизированной информационной системе. Порядок определения уровня защищённости ПДн регламентирован Постановлением Правительства Российской Федерации № 1119 от 1 ноября 2012 г. «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных».

Категория обрабатываемых в системе ПДн – иные, так как эти данные не относятся к специальным и биометрическим ПДн, а также не являются общедоступными.

В рассматриваемой ИСПДн обрабатываются как ПДн сотрудников организации, так и ПДн клиентов, не являющихся сотрудниками организации. Таким образом, тип субъекта ПДн – субъект ПДн, не являющийся сотрудником организации.

Количество обрабатываемых субъектов ПДн в рассматриваемой ИСПДн – менее 100 000 субъектов ПДн.

Актуальными угрозами для рассматриваемой ИСПДн являются угрозы 3-го типа, так как для данной информационной системы актуальны угрозы, не связанные с наличием недокументированных (недекларированных) возможностей в системном и прикладном программном обеспечении, используемом в информационной системе.

Далее определим уровень защищенности ПДн с помощью таблицы 1.11.

Таблица 1.11 – Уровни защищенности персональных данных

| Тип ИСПДн | Категории субъектов | Количество субъектов | Тип актуальных угроз | ||

| 1 тип (НДВ в СПО) | 2 тип (НДВ в ППО) | 3 тип (нет НДВ) | |||

| ИСПДн-С (специальные) | Не сотрудников | Более 100 000 | УЗ 1 | УЗ 1 | УЗ 2 |

| Менее 100 000 | УЗ 1 | УЗ 2 | УЗ 3 | ||

| Сотрудников | Любое | УЗ 1 | УЗ 2 | УЗ 3 | |

| ИСПДн-Б (биометрические) | Любых | Любое | УЗ 1 | УЗ 2 | УЗ 3 |

| ИСПДн-И (иные) | Не сотрудников | Более 100 000 | УЗ 1 | УЗ 2 | УЗ 3 |

| Менее 100 000 | УЗ 1 | УЗ 3 | УЗ 4 | ||

| Сотрудников | Любое | УЗ 1 | УЗ 3 | УЗ 4 | |

| ИСПДн-О (лющедоступные) | Не сотрудников | Более 100 000 | УЗ 2 | УЗ 2 | УЗ 4 |

| Менее 100 000 | УЗ 2 | УЗ 3 | УЗ 4 | ||

| Сотрудников | Любое | УЗ 2 | УЗ 3 | УЗ 4 | |

Как видно из таблицы 1.11, уровень защищенности рассматриваемой ИСПДн – четвертый, потому как в данной ИСПДн обрабатываются иные категории ПДн, категория субъектов – не сотрудники организации, количество субъектов не превосходит 100 000 субъектов, угрозы 1-го и 2-го типа не являются актуальными, так как работа ИСПДн планируется с использованием сертифицированных по требованиям безопасности системного и прикладного программного обеспечения.

1.4 Разработка требований к создаваемой защищенной автоматизированной системе

На основании исследования предметной области и построения модели защиты информации в процессе обработки заказов были сформулированы следующие требования к создаваемой защищенной автоматизированной информационной системе.

Функциональные требования:

-

возможность хранения и обновления данных о банках, сотрудниках, экспертах, тестированиях, вопросах, ответах и результатах тестирования. Операция обновления включает в себя добавление, удаление и редактирование данных; -

возможность выполнения операций выборки данных из базы данных автоматизированной системы посредством запросов, сформулированных на языке SQL; -

высокое быстродействие (малое время отклика на запрос – не более 1,5 с). Под запросом понимается операция поиска, чтения данных или их записи; -

стандартизация построения и эксплуатации БД (СУБД); -

адекватность отображения данных предметной области, связанной с обработкой данных в системе тестирования знаний кредитных инспекторов в коммерческом банке.

Нефункциональные требования:

Требования к серверной части:

-

Сетевая операционная система – Microsoft Windows Server 2019; -

СУБД – Microsoft SQL Server 2019;

Требования к клиентской части (рабочие станции сотрудников отдела тестирования и рабочие станции для прохождения тестирования):

-

ОС Microsoft Windows Enterprises; -

Пакет Microsoft Office.

Требования по информационной безопасности:

-

реализация двухфакторной аутентификации пользователей для входа в систему; -

разграничение прав доступа к данным; -

реализация криптографической защиты базы данных с помощью встроенных механизмов СУБД; -

применение антивирусной защиты с использованием Kaspersky Anti-Virus; -

реализация контроля использования съемных носителей информации; -

реализация защиты рабочих станций от НСД с использованием Secret Net Studio; -

реализация защиты сетевого трафика с использованием АПКШ Континент.

Выводы по первой главе

В ходе реализации задания курсовой работы в первой главе были выполнены действия по:

-

исследованию предметной области объекта автоматизации, построению и анализу организационной структуры управления и информационных потоков объекта автоматизации; -

построению модели защиты информации в ходе функционирования объекта автоматизации; -

оценке угроз безопасности информации создаваемой информационной системы и определению уровня защищенности персональных данных при их обработке в создаваемой информационной системе; -

разработке требований к создаваемой информационной системе персональных данных.

2 Проектирование, разработка и защита создаваемой защищенной автоматизированной системы персональных данных

2.1 Построение и анализ усовершенствованной модели защиты информации в ходе функционирования объекта защищенной автоматизации

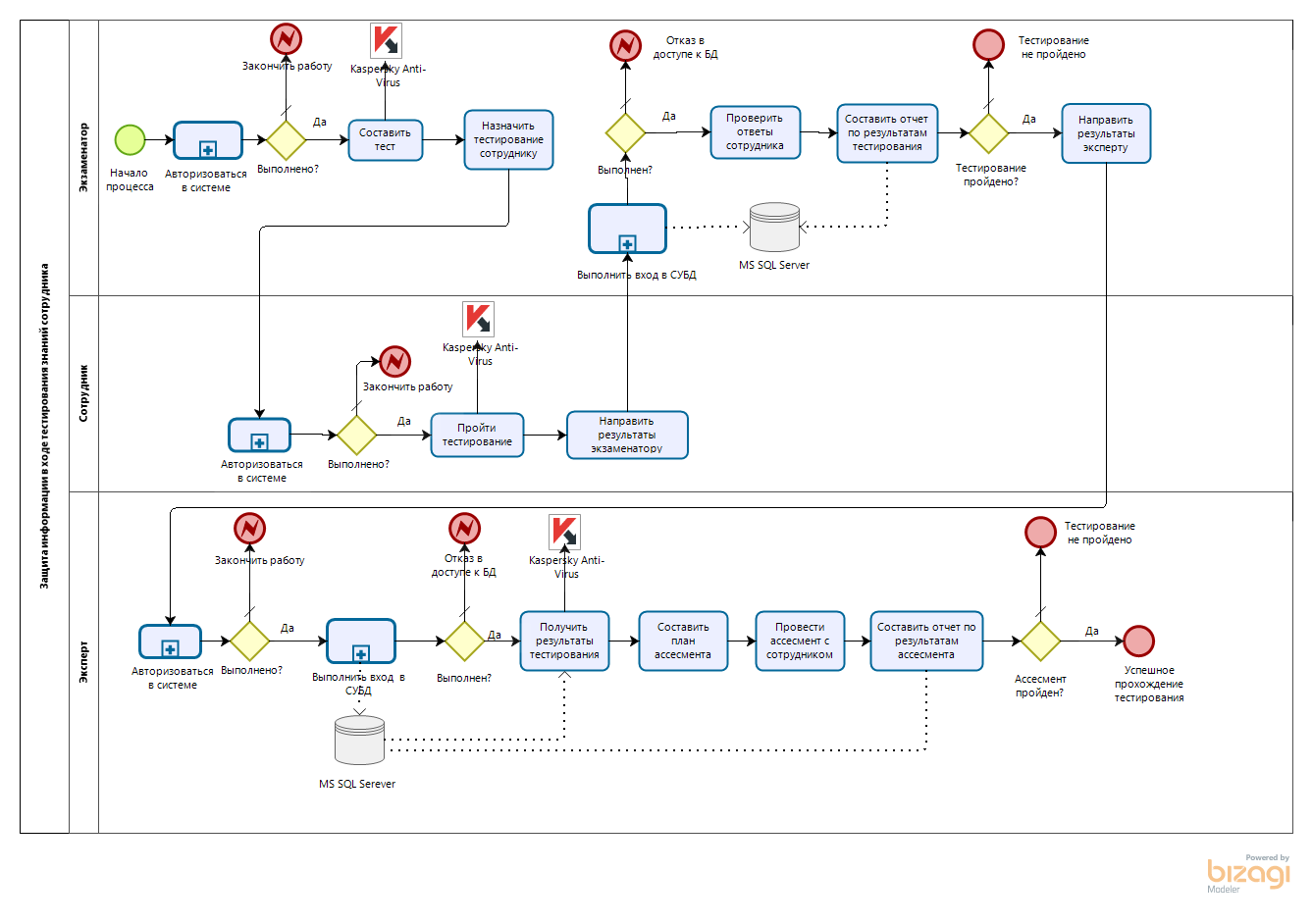

В целях улучшения защиты информации в ходе процесса «Защита информации в ходе тестирования знаний сотрудника» в компании ООО «ПрофБанкТест» была разработана усовершенствованная модель защиты информации в ходе процесса проведения тестирования знаний. Данная модель также строилась в инструментальном средстве Bizagi Modeler. Для построения использовался стандарт моделирования BPMN 2.0. Полученная модель представлена на рисунке 2.1.

Рисунок 2.1 – Усовершенствованная модель защиты информации в процессе «Защита информации в ходе тестирования знаний сотрудника»

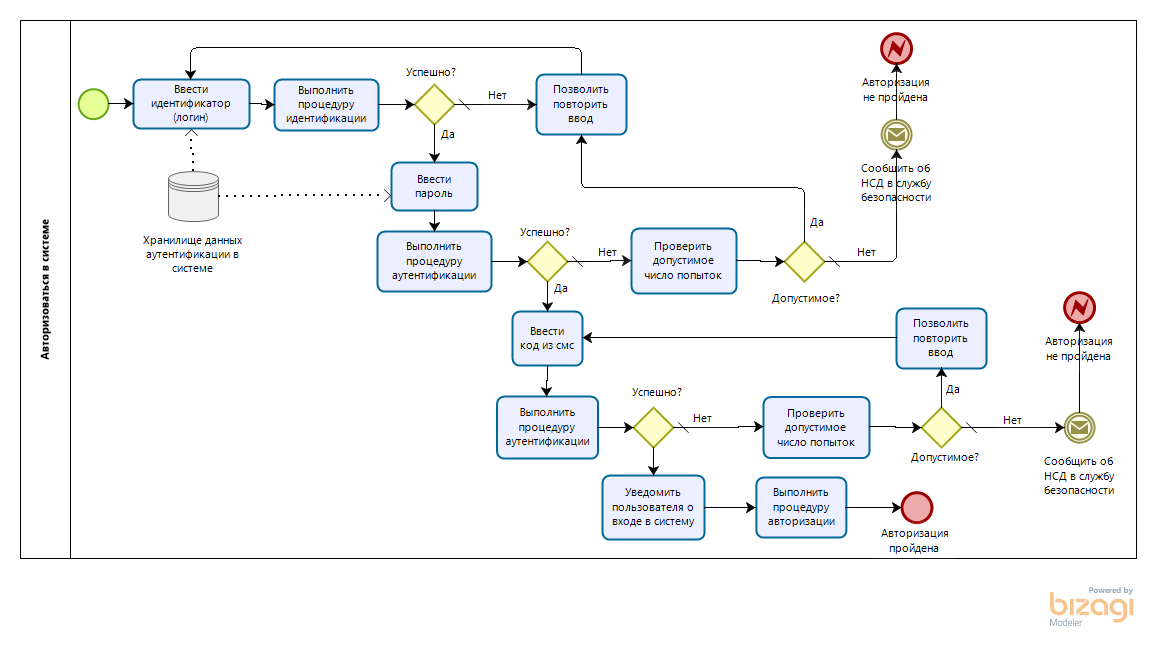

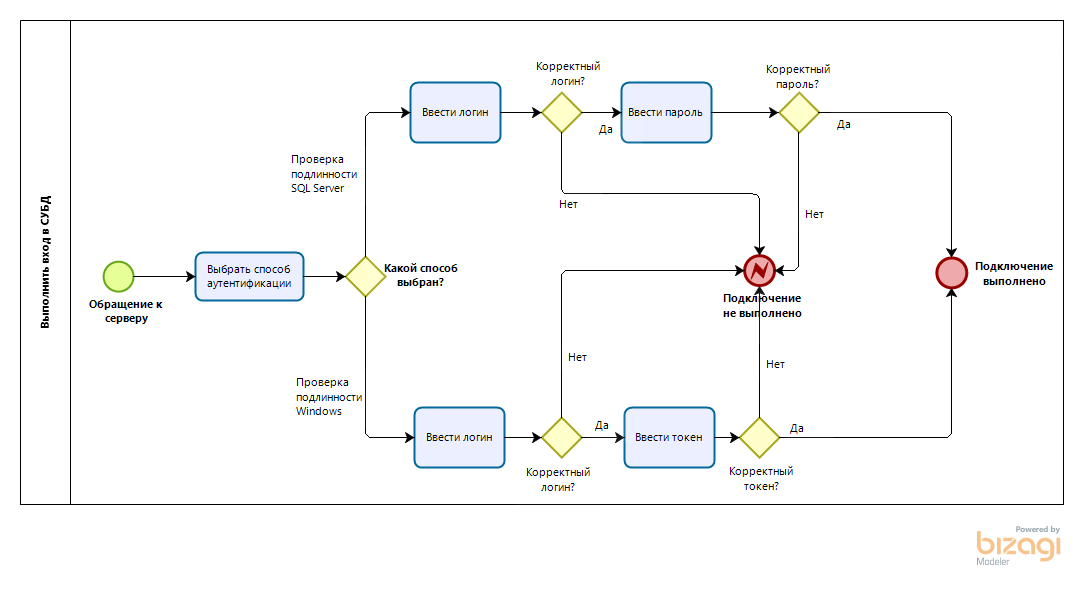

Декомпозиция подпроцесса «Авторизоваться в системе» представлена на рисунке 2.2, декомпозиция подпроцесса «Выполнить вход в СУБД» – на рисунке 2.3.

Рисунок 2.2 – Диаграмма подпроцесса «Авторизоваться в системе»

Рисунок 2.3 – Диаграмма подпроцесса «Выполнить вход в СУБД»

При описании усовершенствованной модели отметим лишь добавленные улучшения:

-

несертифицированный антивирус Norton был заменен на сертифицированный антивирус Kaspersky Anti-Virus (сертификат ФСТЭК №2534); -

хранение данных реализовано в централизованной базе данных вместо файлов MS Excel; -

добавлена аутентификация в СУБД; -

аутентификация в систему усовершенствована до двухфакторной аутентификации.