Файл: Вопросы для подготовки к экзамену Функциональноструктурная организация информационных систем на архитектуре клиентсервер.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.12.2023

Просмотров: 234

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Понятие

В основе СУИБ заложен анализ рисков, с помощью которого организация реализует и контролируют общую систему защиты информации. Основной задачей СУИБ является защита предприятия, бизнес-процессов, данных и систем от несанкционированного вмешательства.

К задачам СУИБ традиционно относят защиту персональных и конфиденциальных данных, а также контроль доступа к информации отдельных лиц или организаций. Обеспечение должного уровня защиты достигается путем грамотного распределения ресурсов, специалистов и экспертов, отвечающих за бесперебойное функционирование системы.

Базовые шаги, которые компания должна пройти на первом этапе:

-

Распределение обязанностей между специалистами, которые отвечают за информационную безопасность. -

Анализ рисков и бизнес-процессов. -

Экспертная оценка состояния информационной безопасности. -

Разработка политики информационной безопасности. -

Контроль соблюдения регламента по уровням доступа к информации среди сотрудников. -

Свод правил и методик, регламентирующих управление рисками, в том числе введение и соблюдение отчетности.

Основным документом по реализации систем информационной безопасности является политика информационной безопасности. Данный документ включает ряд принципов, которые необходимо соблюдать во всей иерархической структуре компании. За основу принципов и правил политики берутся ключевые цели и задачи компании, а также ряд законопроектов, обеспечивающих соблюдение стандартов в области информационной безопасности. Существуют международные стандарты, при соблюдении которых вы сможете выстроить успешную систему управления информационной безопасности, а именно в ISO/IEC 17799:2005 и ISO/IEC 27001:2005

Объекты защиты

Для того, чтобы выстраивать эффективную систему управления информационной безопасности, необходимо знать перечень объектов защиты. К объектам защиты относятся как массивы данных, так и материальные ресурсы.

К данным относятся:

-

персональные данные; -

коммерческая и служебная тайна; -

любая информация, касающаяся обеспечения работы предприятия и другие данные.

К материальным ресурсам относятся:

-

аппаратное обеспечение; -

USB-носители; -

бумажные копии и оригиналы документов; -

материальные носители информации.

Виды угроз

Традиционно угрозы, с которыми сталкиваются предприятия, можно разделить на две большие группы: естественные и искусственные угрозы. К естественным угрозам безопасности можно отнести любую деятельность, которая не зависит от воли и действий человека. Например, непреодолимая сила или стихийные бедствия - наводнения, пожары, ураганы и другие. Искусственные угрозы делятся еще на две категории: преднамеренные и непреднамеренные угрозы.

Преднамеренные угрозы:

Внешние

-

злоумышленники; -

конкуренты; -

сторонние компании и организации; -

правительственные организации.

Внутренние

-

намеренное распространение нелицензированного ПО; -

действия специалистов, направленные на причинение вреда.

Непреднамеренные угрозы:

-

низкая квалификация сотрудников; -

ошибки в ПО; -

человеческий фактор.

Виды нарушений

В зависимости от типа угрозы и возможного ущерба, специалисты классифицируют следующие виды нарушений:

1. Организационно-правовые нарушения.

Этот вид нарушений возникает по причине отсутствия единого документа, регламентирующего работу с информацией, Например, нарушение режима доступа, несогласованная передача данных.

2. Информационные нарушения.

Нарушения, связанные с информационным воздействием, включают неправомерный доступ к базам данных, сетевому оборудованию или проникновение на серверы, обходя при этом специализированные средства защиты.

3. Физические нарушения

К этому виду нарушений относятся физические повреждения. Виды нарушений включают физическое повреждение компьютеров, программного обеспечения и средств коммуникации.

Кроме прямого физического воздействия, к физическим нарушениям можно отнести и кражу носителей.

4. Радиоэлектронные нарушения

К радиоэлектронному виду нарушений относятся несанкционированный перехват информации при ее передаче внутри предприятия или за ее пределы. Перехватывая критические данные компании, злоумышленник использует их для нанесения ущерба компании.

Построение систем управления ИБ

Эффективная система управления ИБ включает в себя целый комплекс мер, направленных на сокращение потенциальных угроз и минимизацию ущерба. Для того, чтобы построить СУИБ необходимо описать жизненный цикл предприятия, бизнес-процессы и выявить возможные риски.

С учетом анализа и оценки рисков возможно определить уровень риска, приемлемый для конкретной организации, а также рассчитать технологические и финансовые возможности компании для обработки рисков и дальнейшей подготовки программы совершенствования СУИБ.

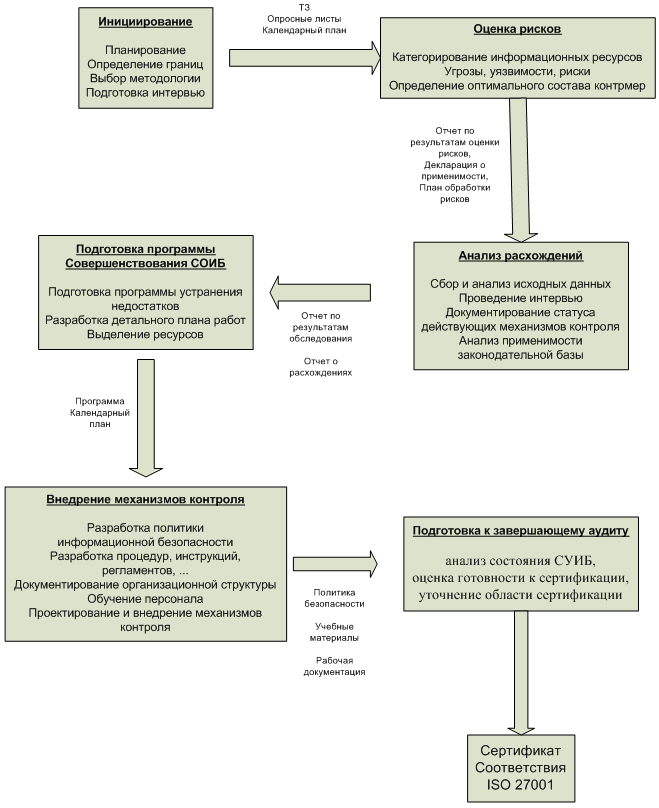

Процесс построения СУИБ можно представить в виде схемы.

Каждый блок в данной схеме отображает конкретный этап подготовки и внедрения СУИБ, от инициирования до сертификации по международным стандартам.