Файл: Вопросы для подготовки к экзамену Функциональноструктурная организация информационных систем на архитектуре клиентсервер.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.12.2023

Просмотров: 235

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Исходя из изложенного выше можно выделить следующие отличительные черты интранет-архитектуры:

-

на сервере порождается конечная информация, предназначенная для представления пользователю программой навигации, а не полуфабрикат, как в системах с классической архитектурой «клиент-сервер»; -

все информационные ресурсы, а также прикладная система сконцентрированы на сервере; -

для обмена данными между клиентами и сервером используются протоколы открытого стандарта TCP/IP, применяемые в Интернете; -

облегчено централизованное управление не только сервером, но и компьютерами-клиентами, так как они стандартизованы с точки зрения программного обеспечения (на каждой рабочей станции достаточно наличия стандартной программы навигации); -

на рабочих станциях помимо своих программ могут выполняться программы с других компьютеров сети.

Предполагается, что перечисленные особенности, за исключением последней, способствуют решению проблемы информационно-компьютерной безопасности.

Концентрация на сервере информации и прикладной системы существенно упрощает построение и администрирование системы безопасности. Использование для обмена данными между компьютерами сети протоколов открытого стандарта TCP/IP приводит к унификации всех способов взаимодействия между рабочими станциями и сервером. Решение по безопасности взаимодействия для одного компьютера и будет стандартным для всех.

Отметим, что важным плюсом использования серверов баз данных является возможность встроить развитую систему безопасности сервера в систему безопасности информационной системы. В частности сервера баз данных позволяют четко разграничить доступ различных пользователей к объектам БД, журналировать все действия производимые пользователем, интегрировать систему безопасности ИС с системой безопасности компьютерной сети и т.д.

3. Структура построения политика информационной безопасности объекта защиты.

Ответ:

Политика информационной безопасности объекта защиты.

В основе безопасности организации и в первую очередь безопасности ее ИС лежит политика информационной безопасности (далее – «ПИБ» ИС). В широком смысле политика безопасности определяется как система документированных управленческих решений по обеспечению информационной безопасности ИС организации. В узком — как локальный нормативный документ, определяющий требования безопасности, систему мер либо порядок действий, а также ответственность сотрудников и механизмы контроля для определенной области обеспечения информационной безопасности.

Под политикой информационной безопасности ИС понимается формальная спецификация правил и рекомендаций, требований и руководящих принципов в области ИБ, которыми руководствуются хозяйствующие субъекты организации в своей деятельности и на основе которых пользователи ИС используют, накапливают и распоряжаются информационными ресурсами и технологическими ценностями. ПИБ ИС организации является основополагающим документом, определяющим систему приоритетов, принципов и методов достижения целей обеспечения защищенности активов ИС организации в условиях наличия угроз.

Основные этапы построения политики информационной безопасности ИС включают в себя:

-

описание объекта защиты; -

определение основных приоритетов информационной безопасности; -

проведение анализа рисков. Формирование перечня критичных ресурсов, нуждающихся в защите, по результатам проведения анализа рисков. Данный перечень должен включать в себя описание физических, программных и информационных ресурсов с определением стоимости ресурсов и степени их критичности для предприятия. -

определение модели нарушителя, которая включает определение вероятностей угроз и способов их осуществления, а также оценку возможного ущерба; -

определение модели угроз информационной безопасности и оценку рисков, связанных с их осуществлением, формируемую на основе перечня критичных ресурсов и модели нарушителя; -

определение перечня требований информационной безопасности ИС, определяемых по результатам анализа рисков; -

разработка комплекса организационных и программно-технических мер по реализации требований ИБ ИС и построению подсистемы информационной безопасности (ПИБ) ИС; -

разработка организационно-технической схемы контроля состояния информационной безопасности ИС.

Формирование требований к ИБ ИС организации, позволяющих уменьшить риски информационной безопасности до приемлемой величины, является одним из заключительных этапов построения Политики. Указанные требования лежат в основе построения ПИБ ИС организации, которая является неотъемлемым элементом системы управления ИС и реализует цели и задачи ее политики ИБ.

Требования политики ИБ ИС организации обеспечиваются на основе согласованного комплекса мер и средств, реализуемых ПИБ, в том числе: административных и организационно-технических норм и регламентов, механизмов защиты, программно-технических средств защиты, а также регулярного электронного мониторинга ее состояния. Для обеспечения поддержки и эффективного использования механизмов защиты ПИБ ИС организации должна содержать функцию управления защитой. Управление защитой осуществляется для обеспечения контроля функционирования средств и механизмов защиты, а также для контроля состояния ИБ ИС в целом.

4. Описание объекта защиты. Определение основных приоритетов информационной безопасности.

Ответ:

Описание объекта защиты.

Информационная система организации представляет собой совокупность территориально разнесенных объектов, информационный обмен между которыми осуществляется посредством использования открытых каналов связи, предоставленных сторонними операторами электросвязи.

ИС предназначена для обеспечения работоспособности информационной инфраструктуры организации, предоставления сотрудникам структурных подразделений различных видов информационных сервисов, автоматизации финансовой и производственной деятельности, а также бизнес-процессов. Перечислим основные особенности распределенной ИС:

-

территориальная разнесенность компонентов системы и

наличие интенсивного обмена информацией между ними; -

широкий спектр используемых способов представления,

хранения и передачи информации; -

интеграция данных различного назначения, принадлежащих

различным субъектам, в рамках единых баз данных и, наоборот,

размещение необходимых некоторым субъектам данных в различных

удаленных узлах сети; -

абстрагирование владельцев данных от физических структур и места размещения данных; -

использование режимов распределенной обработки данных; -

участие в процессе автоматизированной обработки -

информации большого количества пользователей и персонала различных категорий; -

непосредственный и одновременный доступ к ресурсам (в

том числе и информационным) большого числа пользователей

(субъектов) различных категорий; -

высокая степень разнородности используемых средств вычислительной техники и связи, а также их программного обеспечения.

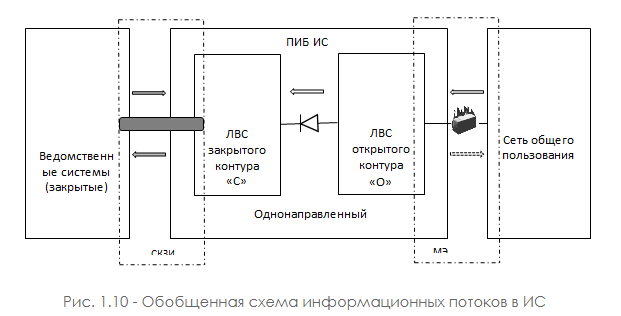

Современные ИС строятся, как правило, на архитектуре «клиент-сервер» с применением технологии виртуальных серверов и предусматривают «закрытый» и «открытый» контуры обработки, хранения и передачи информации. В «закрытом» контуре, который может иметь различные классы защищенности, обрабатывается конфиденциальная информация с различным грифом секретности, а в «открытом» контуре - открытая информация. При этом сертифицированными средствами однонаправленной передачи информации обеспечивается только односторонняя передача информации из «открытого» контура в «закрытый». Типовая схема организации взаимодействия контуров ИС приведена на рис. 1.10. Вешнее взаимодействие ИС с корпоративными системами осуществляется через «закрытый» контур с применением сертифицированных средств криптографической защиты информации (СКЗИ) с шифрованием информации, а с другими системами – через «открытый» контур с применением сертифицированных межсетевых экранов (МЭ).

В качестве базового сетевого протокола используется IP-протокол

В общем случае корпоративная ИС организации на технологии «клиент-сервер» включает в себя следующие функциональные компоненты:

-

сервера СУБД и файл-сервера, осуществляющие обработку и хранение информации; -

автоматизированные рабочие места (АРМ) пользователей ИС; -

корпоративная мультисервисная сеть связи на основе IP-QoS технологий, включающая в себя локальную вычислительную сеть (ЛВС) и WAN-компоненту, обеспечивающую связь территориально удаленных ЛВС организации. В корпоративную сеть входят структурированные кабельные системы (СКС), на базе которых строятся ЛВС, сетевое оборудование (концентраторы, коммутаторы, маршрутизаторы, мультиплексоры, межсетевые экраны и т. д.) и внешние каналы связи.

В ИС организации хранятся и обрабатываются различные виды открытой и служебной конфиденциальной информации. К конфиденциальной и служебной информации, циркулирующей в ИС, относятся:

-

персональные данные сотрудников организации и партнеров, хранимые в БД и передаваемые по сети; -

сообщения электронной почты и информация БД, содержащие служебные сведения, информацию о деятельности организации и т.п.; -

конструкторская и технологическая документация, перспективные планы развития, модернизации производства, реализации продукции и другие сведения, составляющие научно-техническую и технологическую информацию, связанную с деятельностью организации; -

финансовая документация, бухгалтерская отчетность, аналитические материалы исследований о конкурентах и эффективности работы на финансовых рынках; -

другие сведения, составляющие деловую информацию о внутренней деятельности организации.

К строго конфиденциальной информации, которая потенциально может циркулировать в ИС, относятся сведения стратегического характера, разглашение которых может привести к срыву выполнения функций организации, прямо влияющих на его жизнедеятельность и развитие, нанести невосполнимый ущерб деятельности и престижу организации, сорвать решение стратегических задач, проводимой ей политики и, в конечном счете, привести к ее краху.

К категории открытой относится вся прочая информация, не относящаяся к конфиденциальной.

5. Анализ рисков. Формирование перечня критичных ресурсов.

Ответ:

Анализ рисков в ИС

Анализ рисков — это то, с чего должно начинаться построение политики ИБ ИС. Он включает в себя мероприятия по обследованию безопасности ИС, целью которых является определение того, какие активы ИС и от каких угроз надо защищать, а также в какой степени те или иные активы нуждаются в защите.

В процессе анализа рисков проводятся следующие работы:

-

идентификация всех активов в рамках выбранной области деятельности; -

определение ценности идентифицированных активов; -

идентификация угроз и уязвимостей для идентифицированных активов; -

оценка рисков для возможных случаев успешной реализации угроз информационной безопасности в отношении идентифицированных активов; -

выбор критериев принятия рисков; -

подготовка плана обработки рисков.

Необходимо идентифицировать только те активы, которые определяют функциональность ИС и существенны с точки зрения обеспечения безопасности. Важность (или стоимость) актива определяется величиной ущерба, наносимого в случае нарушения его конфиденциальности, целостности или доступности. В ходе оценки стоимости активов определяется величина возможного ущерба для каждой его категории при успешном осуществлении угрозы.

Оценка уязвимостей активов ИС, обусловленных слабостями их защиты, предполагает определение вероятности успешного осуществления угроз безопасности. Под уровнем угрозы понимается вероятность ее осуществления. Оценка угроз включает в себя

-

определение уязвимых мест системы; -

анализ вероятности угроз, направленных на использование

этих уязвимых мест; -

оценка последствий успешной реализации каждой угрозы; -

оценка стоимости возможных мер противодействия; -

выбор оправданных механизмов защиты (возможно, с использованием стоимостного анализа).

Таким образом, величина риска определяется на основе стоимости актива, уровня угрозы и величины уязвимости. С увеличением стоимости актива, уровня угрозы и величины уязвимости возрастает и величина риска. На основе оценки величины рисков определяются требования безопасности.

Анализ рисков состоит в том, чтобы выявить существующие риски и оценить их величину, т. е. дать им количественную оценку. Оценка рисков включает в себя:

-

идентификация ключевых (критичных) активов ИС; -

определение важности тех или иных активов; -

идентификация существующих угроз безопасности и уязвимостей, делающих возможным осуществление угроз; -

вычисление рисков, связанных с осуществлением угроз безопасности.