Файл: Отчет по лабораторным работам по дисциплине Защита информации в беспроводных сетях.docx

Добавлен: 11.12.2023

Просмотров: 118

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Иногда используется термин «ключ WPA» – это пароль для подключения к беспроводной сети. Пароль WPA можно получить от администратора сети. В ряде случаев установленный по умолчанию пароль WPA может быть напечатан на беспроводном роутере. Если не удается определить пароль роутера, возможно, его можно сбросить.

Протокол WPA2 появился в 2004 году. Он является обновленной версией WPA. WPA2 основан на механизме сети высокой безопасности (RSN) и работает в двух режимах:

Персональный режим или общий ключ (WPA2-PSK) – использует общий пароль доступа и обычно применяется в домашних сетях.

Корпоративный режим (WPA2-EAP) – больше подходит для сетей организаций и коммерческого использования.

В обоих режимах используется протокол CCMP, основанный на алгоритме расширенного стандарта шифрования (AES), обеспечивающего проверку подлинности и целостности сообщения. Протокол CCMP является более надежным, чем исходно используемый в WPA протокол TKIP, поэтому его использование затрудняет атаки злоумышленников.

Однако у протокола WPA2 также есть недостатки. Например, он уязвим для атак с переустановкой ключа (KRACK). Атаки с переустановкой ключа используют уязвимость WPA2, позволяющую имитировать реальную сеть и вынуждать пользователей подключаться к вредоносной сети вместо настоящей. Это позволяет злоумышленникам расшифровывать небольшие фрагменты данных, объединение которых позволит взломать ключ шифрования. Однако на устройства могут быть установлены исправления, поэтому WPA2 считается более надежным, чем WEP и WPA.

WPA3 – это третья версия протокола защищенного доступа Wi-Fi. Объединение Wi-Fi Alliance выпустило WPA3 в 2018 году. В протоколе WPA3 реализованы следующие новые функции для личного и для корпоративного использования:

Индивидуальное шифрование данных. При входе в публичную сеть WPA3 регистрирует новое устройство способом, не подразумевающим использование общего пароля. В WPA3 используется протокол DPP (Device Provisioning Protocol) для сетей Wi-Fi, позволяющий пользователям использовать теги NFC или QR-коды для подключения устройств к сети. Кроме того, для обеспечения безопасности WPA3 используется шифрование GCMP-256 вместо применявшегося ранее 128-битного шифрования.

Протокол SAE (одновременная аутентификация равных). Этот протокол используется для создания безопасного «рукопожатия», при котором сетевое устройство подключается к беспроводной точке доступа, и оба устройства обмениваются данными для проверки аутентификации и подключения. Даже если пароль пользователя недостаточно надежный, WPA3 обеспечивает более безопасное взаимодействие по протоколу DPP для сетей Wi-Fi.

Усиленная защита от атак методом подбора пароля. Протокол WPA3 защищает от подбора пароля в автономном режиме. Пользователю позволяется выполнить только одну попытку ввода пароля. Кроме того, необходимо взаимодействовать напрямую с устройством Wi-Fi: при каждой попытке ввода пароля требуется физическое присутствие. В протоколе WPA2 отсутствует встроенное шифрование и защита данных в публичных открытых сетях, что делает атаки методом подбора пароля серьезной угрозой.

Устройства, работающие по протоколу WPA3, стали широко доступны в 2019 году. Они поддерживают обратную совместимость с устройствами, работающими по протоколу WPA2.

Для обеспечения надлежащего уровня безопасности сети Wi-Fi важно знать, какой тип шифрования в ней используется. Устаревшие протоколы являются более уязвимыми, чем новые, поэтому вероятность их взлома выше. Устаревшие протоколы были разработаны до того, как стало полностью понятно, каким способом злоумышленники осуществляют атаки на роутеры. В новых протоколах эти уязвимости устранены, поэтому считается, что они обеспечивают лучшую безопасность сетей Wi-Fi.

В настоящее время WEP считается устаревшим стандартом шифрования Wi-Fi, и по возможности следует использовать более современные протоколы.

Лабораторная работа №4

Изучение протоколов безопасности WPA2 Enterprise

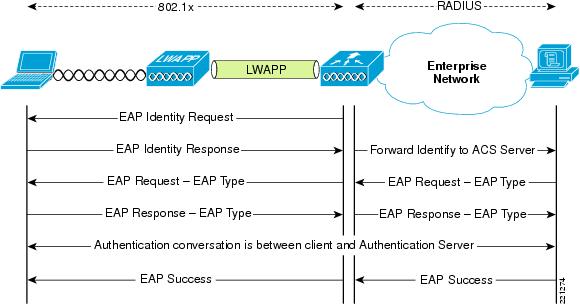

Корпоративные сети с шифрованием WPA2-Enterprise строятся на аутентификации по протоколу 802.1x через RADIUS-сервер. Протокол 802.1x (EAPOL) определяет методы отправки и приема запроса данных аутентификации и обычно встроен в операционные системы и специальные программные пакеты.

802.1x предполагает три роли в сети:

-

клиент (supplicant) - клиентское устройство, которому нужен доступ в сеть; -

cервер аутентификации (обычно RADIUS); -

аутентификатор — роутер/коммутатор, который соединяет множество клиентских устройств с сервером аутентификации и отключает/подключает клиенсткие устройства.

Рис.1 - Схема работы WPA2-Enterprise 802.1x

Есть несколько режимов работы 802.1x, но самый распространенный и надежный следующий:

-

Аутентификатор передает EAP-запрос на клиентское устройство, как только обнаруживает активное соединение. -

Клиент отправляет EAP-ответ — пакет идентификации. Аутентификатор пересылает этот пакет на сервер аутентификации (RADIUS). -

RADIUS проверяет пакет и право доступа клиентского устройства по базе данных пользователя или другим признакам и затем отправляет на аутентификатор разрешение или запрет на подключение. Соответственно, аутентификатор разрешает или запрещает доступ в сеть.

Использование сервера RADIUS позволяет отказаться от PSK и генерировать индивидуальные ключи, валидные только для конкретной сессии подключения. Проще говоря, ключи шифрования невозможно извлечь из клиентского устройства. Защита от перехвата пакетов обеспечивается с помощью шифрования по разным внутренним протоколам EAP, каждый из которых имеет свои особенности. Так, протокол EAP-FAST позволяет авторизоваться по логину и паролю, а PEAP-GTC — по специальному токену (карта доступа, карточки с одноразовыми паролями, флешки и т. п.). Протоколы PEAP-MSCHAPv2 и EAP-TLS проводят авторизацию по клиентским сертификатам.

Максимальную защиту сети Wi-Fi обеспечивает только WPA2-Enterprise и цифровые сертификаты безопасности в сочетании с протоколом EAP-TLS или EAP-TTLS. Сертификат — это заранее сгенерированные файлы на сервере RADIUS и клиентском устройстве. Клиент и сервер аутентификации взаимно проверяют эти файлы, тем самым гарантируется защита от несанкционированных подключений с чужих устройств и ложных точек доступа. Протоколы EAP-TTL/TTLS входят в стандарт 802.1X и используют для обмена данными между клиентом и RADIUS инфраструктуру открытых ключей (PKI). PKI для авторизации использует секретный ключ (знает пользователь) и открытый ключ (хранится в сертификате, потенциально известен всем). Сочетание этих ключей обеспечивает надежную аутентификацию.

Цифровые сертификаты нужно делать для каждого беспроводного устройства. Это трудоемкий процесс, поэтому сертификаты обычно используются только в Wi-Fi-сетях, требующих максимальной защиты. В то же время можно легко отозвать сертификат и заблокировать клиента.

Сегодня WPA2-Enterprise в сочетании с сертификатами безопасности обеспечивает надежную защиту корпоративных Wi-Fi-сетей. При правильной настройке и использовании взломать такую защиту практически невозможно "с улицы", то есть без физического доступа к авторизованным клиентским устройствам. Тем не менее, администраторы сетей иногда допускают ошибки, которые оставляют злоумышленниками "лазейки" для проникновения в сеть. Проблема осложняется доступностью софта для взлома и пошаговых инструкций.

Лабораторная работа №5

Изучение протокола Bluetooth

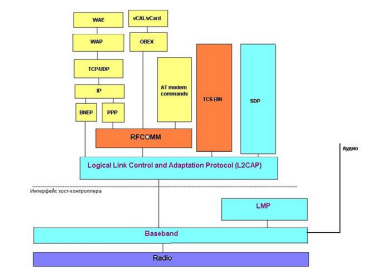

При работе устройств Bluetooth используются специфические протоколы для Bluetooth и общие, которые используются в различных телекоммуникационных системах. Все они образуют стек протоколов Bluetooth.

Рис.1 – Стек протоколов Bluetooth

Все эти протоколы можно разделить на 4 слоя:

1. Корневые протоколы.

2. Протокол замены кабеля

3. Протокол управления телефонией

4. Заимствованные протоколы

Помимо этих протокольных слоев спецификация Bluetooth определяет также интерфейс хост-контроллера (HCI — Host Controller Interface), который дает командный интерфейс к baseband-контроллеру, диспетчеру соединений (Link Manager), и доступ к аппаратным регистрам статуса и управления.

Три (нижних) слоя — слой замены кабеля, слой управления телефонией и слой заимствованных протоколов — совместно определяют совокупность протоколов, которые ориентированны на приложения, которые позволяют прикладным задачам выполняться над корневыми протоколами Bluetooth.

Спецификация Bluetooth является открытой и дополнительные протоколы (например, HTTP, FTP и т.д.) могут быть подключены поверх специфических транспортных протоколов Bluetooth или поверх протоколов, ориентированных на приложения. Корневые протоколы Bluetooth требуются для большинства устройств, тогда как остальные протоколы используются только там, где они нужны.

Радио

Определяет детали поверхности воздуха. Использует не имеющий разрешения ISM – диапазон около 2.45 ГГц.

Расширение спектра посредством частотных скачков

• частотные скачки зафиксированы на f=2402+k МГц, где k= 0,1,...,78 (число каналов)

• количество скачков до 1600 в секунду

• передача данных основывается на разделении времени (TDD)

• каждое устройство подразделяется на классы мощности – 1, 2 и 3

Корневые протоколы Bluetooth

Baseband (Link Controller) и протокол управления связью (LMP – Link Manager Protocol) обеспечивают физическую радиочастотную связь между устройствами Bluetooth, образующими пикосеть. Этот уровень предоставляет два различных способа физического подключения с соответствующими пакетами базовой полосы:

1. Синхронным, ориентированным на соединение (SCO – Synchronous Connection Oriented)

2. Асинхронным без установления соединения (ACL – Asynchronous Connection Less). Также здесь определяется формат пакетов, адресация устройств, процедуры вызова и запроса, физические и логические каналы.

Протокол управления связью (LMP — Link Manager Protocol) отвечает за установление подключений между устройствами Bluetooth. Также сюда относятся и вопросы безопасности, такие как идентификация и шифрования, связанные генерированием ключей шифрования и подключения, а также с обменом ключами и их проверкой. LMP имеет более высокий приоритет чем остальные протоколы (например, L2CAP). Если, например, получается, что канал занят чем-либо другим, то при необходимости передать LMP сообщение он немедленно освобождается.

Протокол управления логическим подключением и адаптацией (L2CAP — Logical Link Control and Adaptation Protocol) адаптирует протоколы верхнего уровня над Baseband.

L2CAP является базовым протоколом передачи данных для Bluetooth. Протокол Baseband позволяет устанавливать SCO и ACL соединения. L2CAP работает только с