ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 12.12.2023

Просмотров: 84

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Қауіпсіздік саясаты Тарау 9

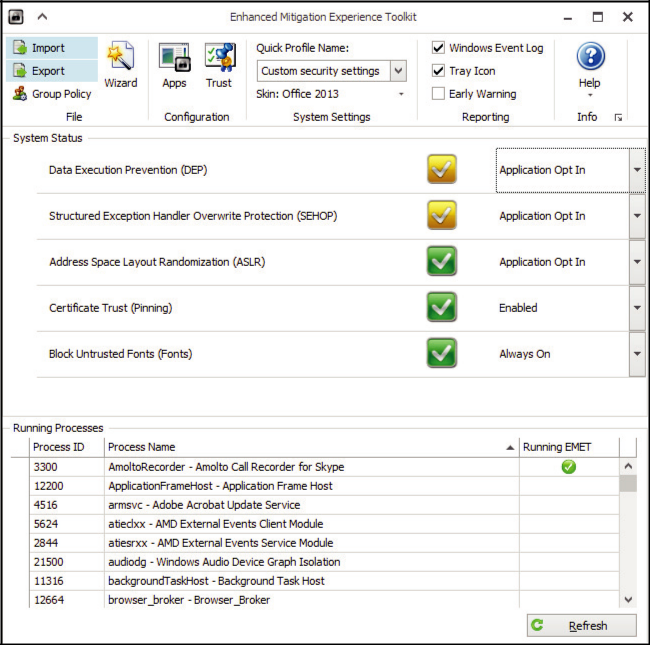

Осы диаграмманың барлық элементтерін талқылау үшін бізге бүкіл кітап қажет болады. Сондықтан, егер сіз осы бағыттар туралы қосымша ақпарат алғыңыз келсе, NIST 800-53 басылымын оқып шығуды ұсынамыз.

Соңғы қолданушыны оқыту

Алдыңғы диаграммада көрсетілгендей, соңғы қолданушыны оқыту ақпараттандыруды оқыту шеңберіндегі қауіпсіздікті басқарудың бір бөлігі болып табылады. Бұл қауіпсіздік бағдарламасының маңызды бөліктерінің бірі болуы мүмкін, өйткені қауіпсіздік техникасына үйретілмеген қолданушы сіздің ұйымыңызға үлкен зиян келтіруі мүмкін.

Symantec Internet Security Threat Report Volume 22 есебіне сәйкес, спам науқандары зиянды бағдарламаны жұқтырудың негізгі себебі болып табылады және қазіргі уақытта олар тактиканың кең спектріне сүйенсе де, ең ірі зиянды бағдарламалардың спам операциялары әлі де әлеуметтік инженерия әдістеріне сүйенеді.

Сол есепте, Symantec 2016 жылы зиянды бағдарламалардың ірі науқандарында қолданылатын ең көп таралған сөз "шот-фактура" деген қорытындыға келді. Бұл толық мағынаны білдіреді, өйткені идея қолданушыны бір нәрсе төлеу керек, әйтпесе жаман нәрсе болады деп ойлауға мәжбүр етеді. Бұл әдеттегі тәсіл: қолданушыны

Қауіпсіздік саясаты Тарау 9

жүйені бұзатын сілтемеге өтуге шақыру. Әлеуметтік инженерлік шабуылдарды бастау үшін қолданылатын тағы бір платформа - бұл әлеуметтік желі. 2015 жылы Symantec Twitter-де диеталық спам операциясын ашты, ол үлкен ізбасарлар базасын құру үшін жүздеген мың жалған аккаунттарды заңды аккаунттар ретінде пайдаланды және сонымен бірге салмақ жоғалту шешімдері туралы жалған үгіт-насихат таратты.

Мәселе мынада, көптеген қолданушылар компанияның ақпаратына қол жеткізу үшін өз құрылғыларын пайдаланады,сондай-ақ өз құрылғысын әкелу(BYOD) ретінде белгілі, және олар әлеуметтік желілердегі жалған науқандарға қатысқан кезде, олар хакерлер үшін оңай мақсатқа айналады. Егер хакерлер қолданушы жүйесіне нұқсан келтіре алса, олар компанияның мәліметтеріне қол жеткізуге өте жақын, өйткені олар көбінесе оқшауланбайды.

Барлық осы сценарийлер қолданушыларды шабуылдардың осы түріне және әлеуметтік инженерияның кез-келген басқа түрлеріне, соның ішінде әлеуметтік инженерияға физикалық көзқарастарға қарсы оқытуға арналған дәлелдерді күшейтеді.

Пайдаланушыларға арналған әлеуметтік медиа қауіпсіздігі бойынша ұсыныстар

ISSA журналы шығарған және осы кітаптың бірлескен авторы Юрий Диоген жазған Social Media Impact атты мақалада әлеуметтік медиа әлеуметтік инженерияға шабуыл жасаудың негізгі құралы болған көптеген жағдайлар қарастырылды. Қауіпсіздік бағдарламасы компанияның әлеуметтік желілердегі хабарламаларды қалай өңдейтіні туралы кадрлық және заңды талаптарға сәйкес келуі керек, сонымен қатар қызметкерлерге өздерінің әлеуметтік медиа қатысуын қалай өңдеу керектігі туралы ұсыныстар беруі керек.

Қызметкерлерге әлеуметтік медианы пайдалану туралы ұсыныстар жиынтығын анықтаудағы қиын мәселелердің бірі-дұрыс іскерлік мінез-құлықты анықтау. Осы шекарадан өткен қызметкерлерге қатысты тәртіптік шаралар өте айқын болуы керек. 2017 жылдың қазан айында Лас-Вегастағы жаппай атыстан кейін CBS вице-

Қауіпсіздік саясаты Тарау 9

президенті "Вегас құрбандары жанашырлыққа лайық емес, өйткені ел музыкасының жанкүйерлері көбінесе Республикашылдар" деген түсініктеме берген болатын. Бұл онлайн-түсініктеменің нәтижесі қарапайым болды: ол компанияның мінез-құлық стандарттарын бұзғаны үшін жұмыстан шығарылды. CBS үшін өзінің мінез-құлқы үшін тез кешірім сұрап, қызметкерді жұмыстан босату арқылы саясаттың сақталуын көрсету маңызды болғанымен, компания әлі де осы адамның түсініктемесінен зардап шекті.

Әлемдегі саяси шиеленістер мен әлеуметтік медиа адамдарға өз ойларын сыртқа шығаруға мүмкіндік беретін бостандық пен мұндай жағдайлар күн сайын пайда болады. 2017 жылдың тамызында Флорида профессоры "Трампқа дауыс бергеннен кейін, Техас "Харви" дауылына лайық" деп жазғаны үшін жұмыстан шығарылды. Бұл қызметкердің жеке Twitter-дегі аккаунтын интернетте жариялап, жаман нәтиже алуының тағы бір мысалы. Көбінесе, компаниялар өз тәртібін онлайн режимінде бұзған қызметкерді жұмыстан шығаруға шешім қабылдауға негіздейді. Мысалы, егер сіз Google әдеп кодексіндегі «Сыртқы байланыс» бөлімін оқысаңыз, сіз Google-дің ақпаратты көпшілікке жария етуге қатысты қалай ұсыныстар жасайтынын көресіз.

Тағы бір маңызды Нұсқаулық - бұл жала жабу туралы жазбалармен, сондай-ақ зорлық-зомбылық жазбалармен, жеке меншік мәселелерімен, қудалаумен немесе жұмыс жағдайына зиян келтіретін посттармен қалай күресу жолдары. Бұл көптеген әлеуметтік медиа нұсқаулары үшін өте қажет және бұл жұмыс берушінің компания ішіндегі бай әлеуметтік ортаны ілгерілетуге ынталы екендігін көрсетеді.

Қауіпсіздік мәселелері бойынша оқыту

Қауіпсіздік мәселелері бойынша оқыту барлық қызметкерлер үшін жүргізілуі тиіс және ол шабуылдың жаңа әдістері мен пайымдауларын енгізу үшін үнемі жаңартылып отыруы тиіс. Көптеген компаниялар мұндай оқытуды онлайн режимінде, компанияның интранеті арқылы өткізеді. Егер жаттығу жақсы ойластырылған, көрнекі мүмкіндіктерге бай және соңында өзін-өзі

Қауіпсіздік саясаты Тарау 9

бағалау болса, ол өте тиімді болуы мүмкін. Ең дұрысы қауіпсіздік мәселелері бойынша оқыту келесілерді қамтуы керек:

-

Нақты мысалдар: Егер сіз нақты сценарийді көрсетсеңіз, қолданушыларға ақпартты есте сақтау жеңілдейді. Мысалы, фишингтік электрондық хаттың қалай көрінетінін және оны көзбен шолып сәйкестендіруді көрсетпей, фишингтік электрондық хаттар туралы айту аса тиімді болмайды. -

Тәжірибе: Жақсы жазылған мәтін және қанық көрнекі элементтер оқу материалдарындағы маңызды атрибуттар болып табылады, бірақ сіз қолданушыға кейбір практикалық сценарийлерді ұсынуыңыз керек. қолданушыға әлеуметтік желілердегі жалған науқан немесе найза фишингін сәйкестендіру үшін компьютермен әрекеттесуге рұқсат ету керек.

Оқудың соңында барлық қолданушылар оқуды сәтті аяқтағандарын және олар оқумен қамтылған қауіпсіздік қаупі мен қарсы шаралар туралы ғана емес, сондай-ақ компанияның қауіпсіздік саясатын сақтамаудың салдары туралы білетіндіктерін растауы тиіс.

Саясатты қолдану

Қауіпсіздік саясатын құруды аяқтағаннан кейін, оны орындау уақыты келді және бұл мәжбүрлеу компанияның қажеттіліктеріне сәйкес әр түрлі технологияларды қолдану арқылы жүзеге асырылады. Ең дұрысы, сізде соңғы нүктелер қандай болатынын, қандай серверлер бар екенін, ақпарат қалай ағатынын, ақпарат қайда сақталатынын, деректерге кім қол жеткізіп, кім қол жеткізуі керектігін және әр түрлі кіру нүктесін толық түсіну үшін сіздің желіңіздің архитектуралық диаграммасы болады.

Көптеген компаниялар саясатты толығымен орындай алмайды, өйткені олар тек саясаттың соңғы нүктелерінде және серверлерде орындалуын ойлайды.

Қауіпсіздік саясаты Тарау 9

Желілік құрылғылар туралы не деуге болады? Сондықтан сізге желідегі барлық белсенді компоненттерді, соның ішінде коммутаторларды, принтерлерді және Интернет құрылғыларын шешу үшін тұтас тәсіл қажет.

Егер компанияңызда Microsoft Active Directory пайдаланылса, қауіпсіздік саясатын тарату үшін топтық саясат (GPO) нысанын пайдалану керек. Бұл саясаттар компанияңыздың қауіпсіздік саясатына сәйкес өзгертілуі тиіс. Егер әртүрлі бөлімдерде әртүрлі қажеттіліктер болса, ұйымдастыру бөлімшелерінің көмегімен өрістетуді сегменттеуге және әрбір бөлімше үшін саясат тағайындауға болады.

Мысалы, егер HR бөліміне жататын серверлер үшін басқа саясаттар жиыны қажет болса, осы серверлерді HR бөлімшесіне жылжытып, осы бөлімшеге қолданушылық саясатты тағайындау қажет.

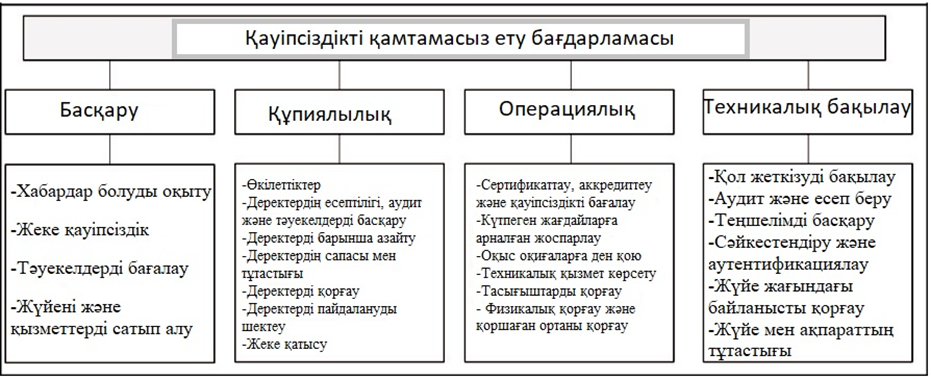

Егер қауіпсіздік саясатының ағымдағы жай-күйіне сенімсіз болсаңыз, барлық саясаттарды HTML файлына экспорттау үшін PowerShell Get–GPOReport пәрменімен бастапқы бағалауды орындау қажет. Домен бақылаушысынан келесі пәрменнің іске қосылғанын тексеріңіз:

PS C:> Import-Module GroupPolicy

PS C:> Get-GPOReport -All -ReportType HTML -Path .GPO.html

Бұл пәрменді орындау нәтижесі төменде көрсетілген:

Қауіпсіздік саясаты Тарау 9

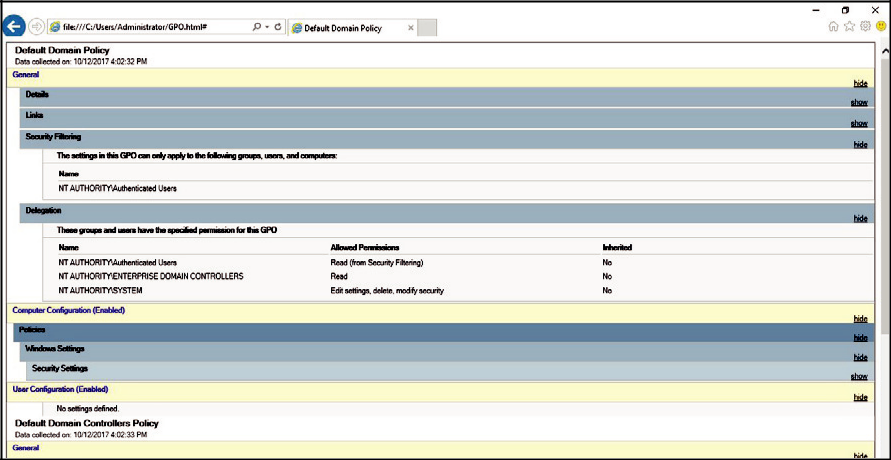

Сондай-ақ, ағымдағы конфигурацияның сақтық көшірмесін жасау және ағымдағы топтық саясатқа өзгертулер енгізбес бұрын осы есептің көшірмесін жасау ұсынылады. Бұл бағалауды орындау үшін қолдануға болатын тағы бір құрал- https://www.microsoft.com/en–us/download/details.aspx?id=553l9 мекен-жайы бойынша қол жетімді Microsoft Security Compliance Toolkit құралдар жиынтығының құрамына кіретін саясатты қарау құралы.

Бұл құралдың артықшылығы - ол топтық саясат нысандарын қарап шығумен қатар, оларды тізілім кілттерінің мәндерімен салыстырады.

Қауіпсіздік саясаты Тарау 9

Қосымшалардың АҚ тізімі

Егер Сіздің ұйымыңыздың қауіпсіздік саясаты пайдаланушының компьютерінде тек лицензияланған бағдарламалық жасақтаманы іске қосуға рұқсат етілсе, қолданушыларға лицензияланбаған бағдарламалық жасақтаманы іске қосуға тыйым салу керек, сонымен қатар ол рұқсат етілмеген лицензияланған бағдарламалық жасақтаманы пайдалануды шектеу керек. Саясатты қолдану жүйеде тек уәкілетті қосымшалардың жұмыс істеуін қамтамасыз етеді.

Қосымшалардың ақ тізіміне қосымша нұсқаулар алу үшін NIST 800-167 басылымымен танысуға кеңес береміз. Бұл нұсқаулықты

http://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.8OO–l67. pdf сайтынан жүктеп алыңыз.

Қосымшалар үшін саясатты қолдануды жоспарлау кезінде компанияда пайдалануға рұқсат етілген барлық қосымшалардың тізімін жасау керек. Осы тізімге сүйене отырып, сіз келесі сұрақтар қою арқылы осы қосымшалар туралы толық ақпаратты оқып шығуыңыз керек:

-

Әр қосымшаның орнату жолы қандай? -

Осы қосымшалар үшін провайдерді жаңарту саясаты қандай? -

Бұл бағдарламалар қандай орындалатын файлдарды пайдаланады?

Бағдарламаның өзі туралы неғұрлым көп ақпарат алсаңыз, қосымшаның жалған екенін анықтау сізге оңай болады. Windows жүйелері үшін AppLocker бағдарламасын пайдалануды жоспарлап, жергілікті компьютерде қандай қолданбаларды іске қосуға болатындығын көрсетіңіз.

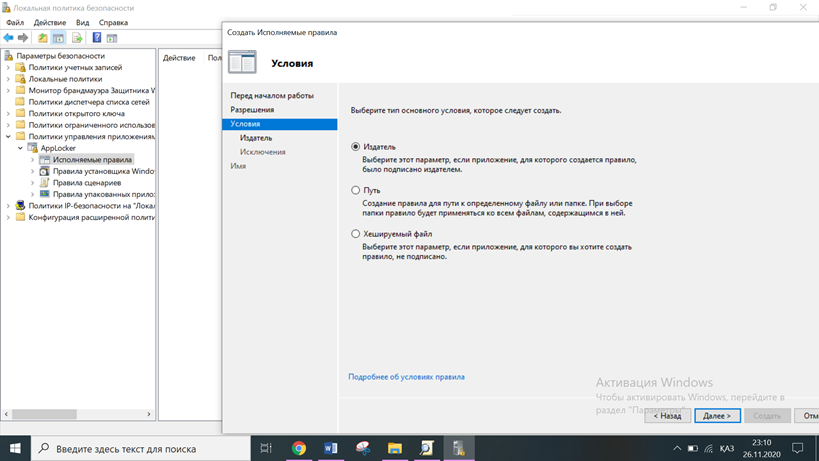

AppLocker-де қосымшаны бағалаудың үш түрі бар::

Қауіпсіздік саясаты Тарау 9

-

Басып шығарушы: егер сіз бағдарламалық жасақтама провайдері қол қойған қосымшаны бағалайтын ереже жасағыңыз келсе, оны пайдалану керек -

Жол: егер сіз қолданба жолын бағалайтын ереже жасағыңыз келсе, оны пайдалану керек -

Файл хэші: егер сіз бағдарламалық жасақтама провайдері қол қоймаған қосымшаны бағалайтын ереже жасағыңыз келсе, оны пайдалану керек

Бұл параметрлер орындалатын ережелерді жасау шебері іске қосылған кезде шарттар бетінде пайда болады:

Нұсқаны таңдау сіздің қажеттіліктеріңізге байланысты, бірақ бұл үш нұсқа көптеген сценарийлерді қамтуы тиіс. Таңдалған нұсқаға байланысты келесі бетте жаңа сұрақтар жиыны пайда болатынын есте сақтаңыз. AppLocker құжаттамасын https://docs.microsoft.com/en–us/windows/device–security/applocker/applocker–overview арқылы оқығаныңызға көз жеткізіңіз.

Apple ОЖ-де қосымшаларды ақ тізімге енгізу үшін Сіз Gatekeeper (https:// support.apple.com/en–us/HT2O249l), ал Linux ОЖ-де SELinux қолдана аласыз.

Қауіпсіздік саясаты Тарау 9

Нығайту

Саясатты орналастыруды жоспарлап, компьютерді жақсы қорғау үшін қандай параметрді өзгерту керектігін шеше бастағанда, сіз шабуыл векторын азайту үшін оларды негізінен күшейтесіз. Жалпы конфигурациялау тізімін (CCE) компьютерлеріңізге қолдануға болады.

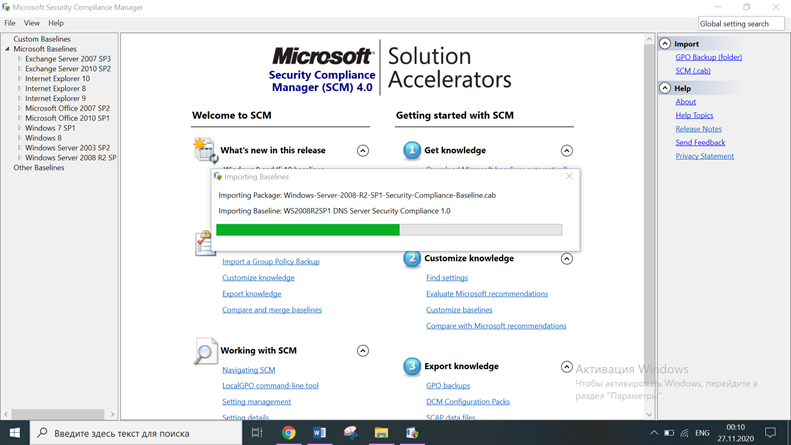

Орналастыруды оңтайландыру үшін қауіпсіздік негіздерін қолдануды қарастырған жөн. Бұл сізге компьютердің қауіпсіздігін ғана емес, сонымен қатар оның компания саясатына сәйкестігін де жақсы басқаруға көмектеседі. Windows платформасында сіз Microsoft Security Compliance Manager бағдарламасын қолдана аласыз:

Сол жақ тақтада операциялық жүйенің барлық қолдау көрсетілетін нұсқалары мен кейбір бағдарламалар бар.

Қауіпсіздік саясаты Тарау 9

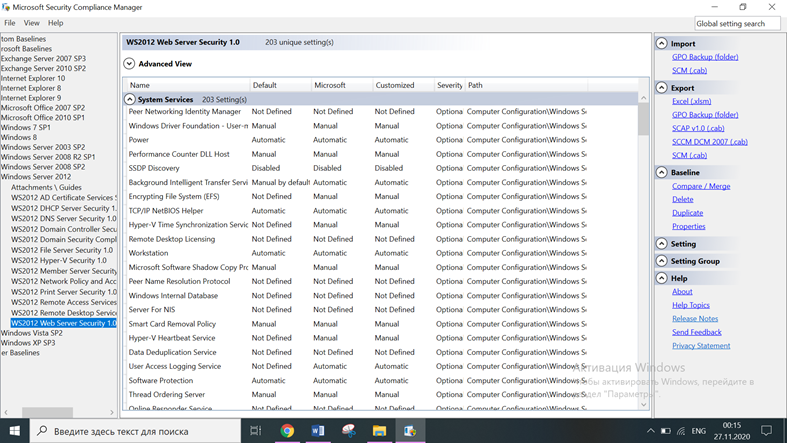

Мысал ретінде Windows Server 2012 бағдарламасын қарастырайық. Осы әрекетті басып, осы сервер үшін әртүрлі рөлдерді шақырыңыз. Мысал ретінде WS2012 Web Server Security 1.0 үлгісінде, сервердің жалпы қауіпсіздігін арттыруы тиіс 203 бірегей теңшелімнің жиынтығы бар:

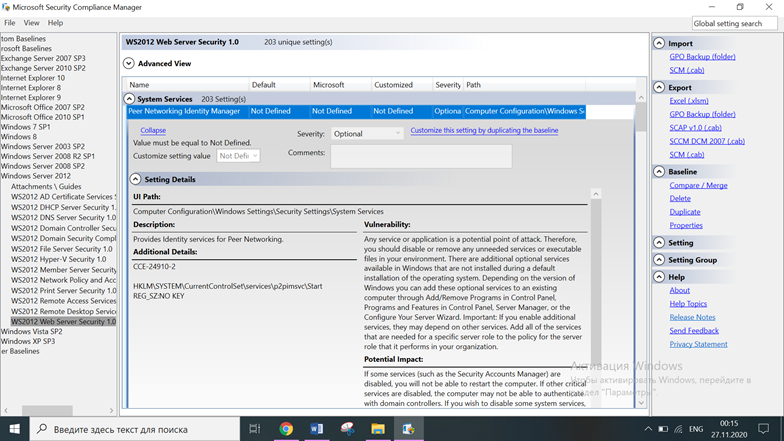

Әр параметр туралы толығырақ ақпарат алу үшін оң жақ тақтадағы конфигурация атауын басу керек:

Қауіпсіздік саясаты Тарау 9

Барлық осы параметрлердің Сипаттамасы, Қосымша мәліметтер, Осалдығы, Мүмкін әсер және Қарсы Шаралар құрылымы бірдей болады. Бұл ұсыныстар қауіпсіздіктің базалық конфигурациясы үшін салалық стандарт болып табылатын CCE негізделген. Сервер немесе жұмыс станциясы үшін ең қолайлы үлгіні анықтағаннан кейін, оны топтық саясат нысанының көмегімен өрістетуге болады.

Linux компьютерінің қауіпсіздігін күшейту үшін, әрбір дистрибутив үшін қауіпсіздік нұсқауын іздеңіз. Мысалы, Red Hat үшін https://access.redhat.com/documentation/en-US/Red_Hat_Enterprise_Linux/6/pdf/Security_Guide/Red_Hat_Enterprise_Linu–6–Security_Guide–en–US.pdf мекенжайында қол жетімді қауіпсіздік нұсқауын пайдаланыңыз.

Қауіпсіздік саясаты Тарау 9

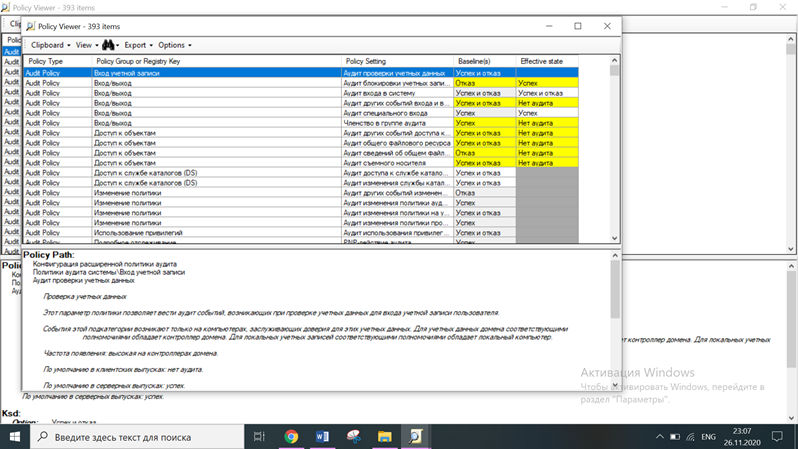

Тақырып шыңдалғанда, компьютердің қауіпсіздік жағдайын жақсарту үшін операциялық жүйенің барлық мүмкіндіктерін пайдаланатыныңызға көз жеткізгіңіз келеді. Windows жүйелері үшін Enhanced Competition Experience Toolkit (EMET) құралдар жиынтығын пайдалану мүмкіндігін қарастыру қажет.

Бұл шабуылдаушылардың Windows базасындағы жүйелерде осалдықты пайдалану үшін қолданылатын ең кең таралған әдістерді алдын ала болжап, болдырмауға көмектеседі. Бұл тек табу құралы ғана емес, ол іс жүзінде шабуылдаушының әрекетін қайта бағыттау, үзу, бұғаттау және жарамсыз деп тану жолымен қорғайды. Компьютерлерді қорғау үшін EMET пайдаланудың артықшылықтарының бірі: