ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 12.12.2023

Просмотров: 85

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Басып кіруді анықтау жүйелері

Атауынан көрініп тұрғандай, басып кіруді анықтау жүйесі (IDS) ықтимал басып кіруді анықтауға және ескертуді бастауға жауап береді. Бұл ескертумен не істеуге болады, IDS саясатына байланысты. IDS саясатын құру кезінде келесі сұрақтарға жауап беру керек:

-

Идентификаторларды кім бақылауы керек? -

Кім болуы тиіс әкімшілік қолжетімділік идентификаторам? -

Идентификаторлар жасаған ескертулерге негізделген инциденттер

Белсенді сенсор Тарау 11

қалай өңделеді?

-

Идентификаторларды жаңарту саясаты қандай? -

Идентификаторларды қайда орнату керек?

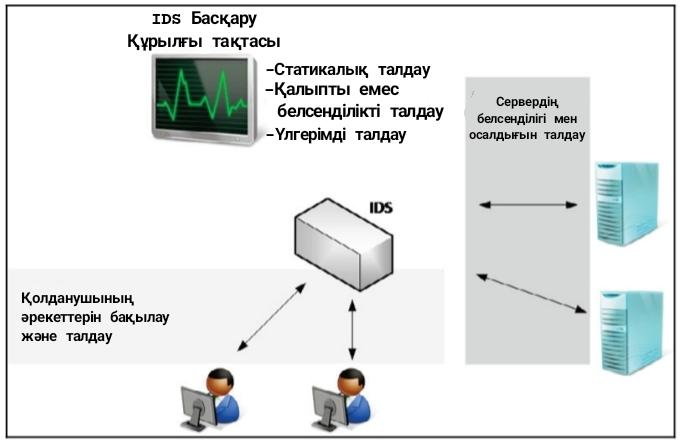

Бұл IDS қабылдауды жоспарлауға көмектесетін бастапқы сұрақтардың бірнеше мысалдары ғана. Идентификаторларды іздеу кезінде сіз ICSA Labs сертификатталған өнім жеткізушілерінің тізіміне жүгіне аласыз (www.icsalabs.com) нақты жеткізушілер туралы қосымша ақпарат алу үшін. Брендке қарамастан, әдеттегі IDS келесі диаграммада көрсетілген мүмкіндіктерге ие:

Бұл кейбір негізгі мүмкіндіктер болғанымен, мүмкіндіктер саны провайдерге және идентификаторлар қолданатын әдіске байланысты әр түрлі болады. Қолтаңбаға негізделген идентификаторлар алдыңғы шабуылдардың (іздердің) қолтаңбаларының дерекқорын және жүйенің белгілі осалдықтарын қауіп ретінде не анықталғанын және ескертудің туындауы керектігін тексеру үшін сұрайды. Бұл қолтаңба дерекқоры болғандықтан, соңғы нұсқасы болуы үшін үнемі жаңартуды қажет етеді. Мінез-құлыққа негізделген идентификаторлар жүйеден білгендеріне негізделген шаблондардың негізгі жиынтығын жасау арқылы жұмыс істейді. Қалыпты мінез-құлықты үйренгеннен кейін оған қалыпты әрекеттен ауытқуларды анықтау оңайырақ болады.

IDS ескертуі-бұл қолданушының ықтимал шабуыл туралы хабардар етуге бағытталған кез-келген хабарлама түрі.

Белсенді сенсор Тарау 11

IDS host-based intrusion detection system

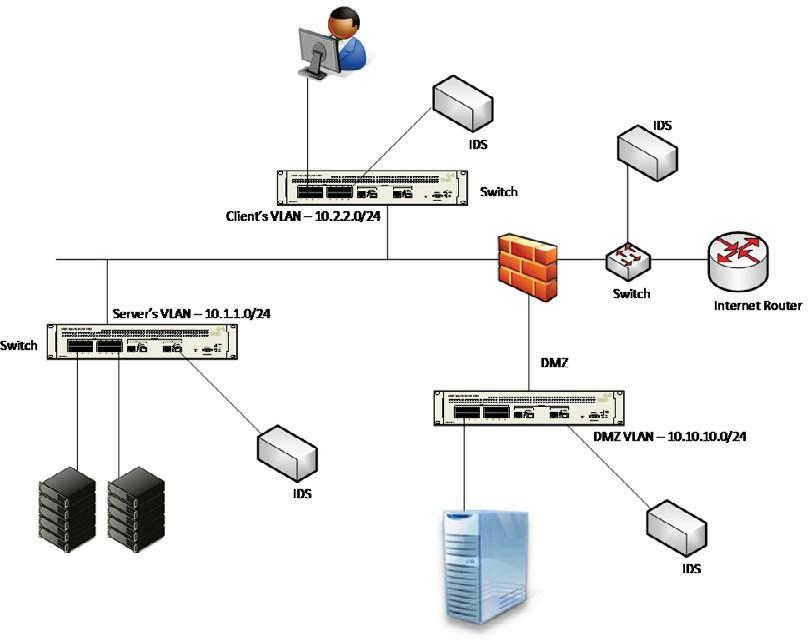

(HIDS) деп аталатын хост жүйесі болуы мүмкін, мұнда IDS механизмі белгілі бір хостқа қарсы шабуыл әрекетін ғана анықтайды немесе ол NIDS орнатылған желі сегменті үшін шабуылды анықтайтын желілік басып кіруді анықтау жүйесі (NIDS) болуы мүмкін. Бұл дегеніміз, NIDS жағдайында орналастыру құнды трафикті жинау үшін маңызды болады. Бұл жерде көк команда IDS-ді желінің барлық стратегиялық орындарында орнатуды қамтамасыз ету үшін IT-инфрақұрылым тобымен тығыз жұмыс істеуі керек. NIDS орналастыруды жоспарлау кезінде желінің келесі сегменттеріне басымдық беріледі:

-

DMZ / периметрі -

Негізгі корпоративтік желі -

Сымсыз желі -

Виртуализация желісі -

Желінің басқа маңызды сегменттері

Бұл сенсорлар трафикті тыңдайтын болады, яғни бұл желінің өткізу қабілеттілігін тым көп пайдаланбайды.

Келесі диаграммада IDS орналастыру мысалы көрсетілген:

Белсенді сенсор Тарау 11

Бұл жағдайда IDS (бұл жерде NIDS) әр сегментке қосылғанын ескеріңіз (желі қосқышындағы SPAN портын қолдана отырып). Бұл әрқашан солай ма? Ешқандай жағдайда! Бұл Сіздің компанияңыздың қажеттіліктеріне байланысты өзгереді. Көк команда компанияның шектеулерін біліп, осы құрылғыларды орнатудың ең жақсы орнын анықтауға көмектесуі керек.

Басып кіруді болдырмау жүйесі

Басып кіруді болдырмау жүйелері (IPS) бірдей IDS тұжырымдамасын қолданады, бірақ атауынан көрініп тұрғандай, түзету шараларын қолдану арқылы шабуылдың алдын алады. Бұл әрекетті IPS әкімшісі Blue Team командасымен серіктестікте орнатады.

IDS хосттар (HIDS) және желілер (NIDS) үшін қол жетімді болғандықтан, IPS HIPS және NIPS үшін де қол жетімді. Nips-ті желіге орналастыру өте маңызды және мұнда бұрын айтылған ұсыныстар қолданылады. Сондай-ақ, түзету әрекеттерін қабылдау үшін nips-ті трафикпен қатар орналастыру туралы ойлану керек. IPS анықтау әдетте келесі режимдердің бірінде немесе бірнешеуінде жұмыс істей алады:

-

Ережелер негізінде -

Аномалия негізінде

Ережелер негізінде анықтау

Осы режимде жұмыс істеу кезінде IP мекенжайлары трафикті ережелер жиынтығымен салыстырады және трафик осы Ережеге сәйкес келетіндігін тексеруге тырысады. Бұл осалдықты пайдалану әрекетін бұғаттау үшін жаңа Ережені қолдану қажет болған кезде өте пайдалы.

Snort сияқты NIPS жүйелері ережелерге негізделген анықтауды қолдана отырып, қауіптерді бұғаттай алады. Мысалы, Sid l - 42329 Snort ережесі Win.Trojan.Doublepulsar нұсқасын анықтай алады.

Snort ережелері etc/snort/rules бөлімінде орналасқан және сіз басқа ережелерді жүктей аласыз https://www.snort.org/downloads/#rule-downloads. көк команда қызыл командамен жаттығу жасаған кезде, қозғалыс моделіне және қызыл команданың жүйеге енуіне байланысты жаңа ережелер жасалуы мүмкін. Кейде қауіпті азайту үшін бірнеше ережелер қажет, мысалы, 4234o ережелері (Microsoft Windows SMB анонимді сеансының IPC жалпы ресурсына кіру әрекеті), 4l978 (Microsoft Windows SMB кодын қашықтан орындау әрекеті) және 42329-42332 (Win.Trojan.Doublepulsar нұсқасы) WannaCry Ransomware бағдарламаларын анықтау үшін пайдаланылуы мүмкін. Бұл WannaCry-ді өңдеу үшін жасалған 7958/0 және 7958/l қолтаңбалары бар Cisco IPS сияқты басқа IP мекенжайларына да қатысты.

Белсенді сенсор Тарау 11

Жаңа ережелер туралы жаңартуларды алу үшін Snort блогына жазылыңыз

http://blog.snort.org.

Snort сияқты ашық бастапқы NIPS-ті қолданудың артықшылығы-табиғатта жаңа қауіп болған кезде, қауымдастық әдетте қауіпті анықтаудың жаңа ережесімен тез әрекет етеді. Мысалы, Petya ransomware табылған кезде, қауымдастық ереже жасап, оны GitHub - қа орналастырды (сіз бұл ережені мына жерден көре аласыз https://goo.gl/mLtnFM). сатушылар мен қоғамдық қауіпсіздік жаңа ережелерді жариялау үшін өте жылдам болғанымен, көк команда жаңа IoСs-қа қарап, осы IoCs-қа негізделген ережелер буферін жасауы керек.

Аномалиялар негізінде анықтау

Бұл жағдайда Аномалия IPS-тің аномалды деп жіктелуіне негізделген, бұл жіктеу әдетте эвристикаға немесе ережелер жиынтығына негізделген. Бұл әдістің бір нұсқасы кездейсоқ уақытта желілік трафиктің үлгілерін алатын және негізгі деңгеймен салыстыратын аномалияларды статистикалық анықтау деп аталады. Егер бұл іріктеу негізгі сызықтан тыс болса, онда әрекет жасалады (ескерту, одан кейін әрекет).

Жергілікті мінез-құлық талдауы

Қазіргі уақытта нарықтағы компаниялардың басым көпшілігі үшін негізгі бизнес әлі де сол жерде жүреді. Бұл жерде маңызды деректер бар, қолданушылардың көпшілігі жұмыс істейді және негізгі активтер бар. Өздеріңіз білетіндей, біз осы кітаптың бірінші бөлігінде шабуыл стратегиясын қарастырдық; шабуылдаушы сіздің жергілікті желіңізге абайлап кіруге, жағына қарай жылжуға, артықшылықтарды арттыруға және өз миссиясын орындай алмайынша командамен және бақылаумен байланыста болуға тырысады. Осы себепті жергілікті мінез-құлық аналитикасының болуы шабуылдарды жою тізбегін тез бұзу үшін өте маңызды.

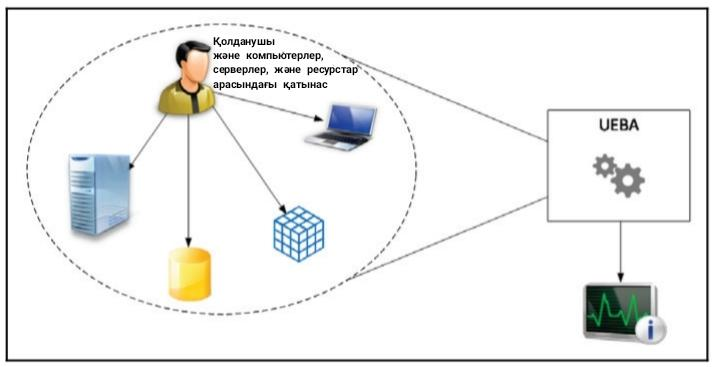

Gartner-дің пікірінше, қолданушылардың қалай әрекет ететінін түсіну керек және заңды процестерді бақылау арқылы ұйымдар қауіпсіздік бұзушылықтарын анықтау үшін қолданушылар мен субъектілердің мінез-құлық талдауын (UEBA) тарта алады. Ueba-ны шабуылдарды анықтау үшін қолданудың көптеген артықшылықтары бар, бірақ ең маңыздыларының бірі-шабуылдарды ертерек анықтау және шабуылды болдырмау үшін түзету шараларын қолдану.

Белсенді сенсор Тарау 11

Келесі диаграммада UEBA ескертуді іске қосу керек пе, жоқ па деген шешім қабылдау үшін әртүрлі нысандарды қалай қарайтындығы туралы мысал келтірілген:

Барлық деректерді кеңінен қарастыратын және трафик құрылымында ғана емес, сонымен қатар қолданушының профилінде де корреляция жасай алатын жүйе болмаса, жалған оң нәтиже алу мүмкіндігі артады. Бұл күндері не болады, сіз несие картаңызды бұрын - соңды болмаған жерде және сіз үнемі болмайтын географиялық жерде қолданған кезде. Егер сіздің несие картаңызда мониторингтен қорғаныс болса, біреу сізге осы транзакцияны растау үшін қоңырау шалады; бұл жүйе сіздің несие картаңызды пайдалану схемасын түсінетіндіктен, сіз бұрын барған жерлерді, сатып алған жерлерді және әдетте жұмсайтын қаражаттың орташа мәнін білетіндіктен болады. Сіз осы өзара байланысты барлық үлгілерден бас тартқан кезде, жүйе ескертуді іске қосады және қабылданған әрекет-біреу сізді осы транзакцияны шынымен жасағаныңызды екі рет тексеруге шақырады. Назар аударыңыз, бұл сценарийде сіз ертерек әрекет етесіз, өйткені несие карталары компаниясы Сіздің тексеруіңізді алғанға дейін бұл транзакцияны тоқтатты.

Белсенді сенсор Тарау 11

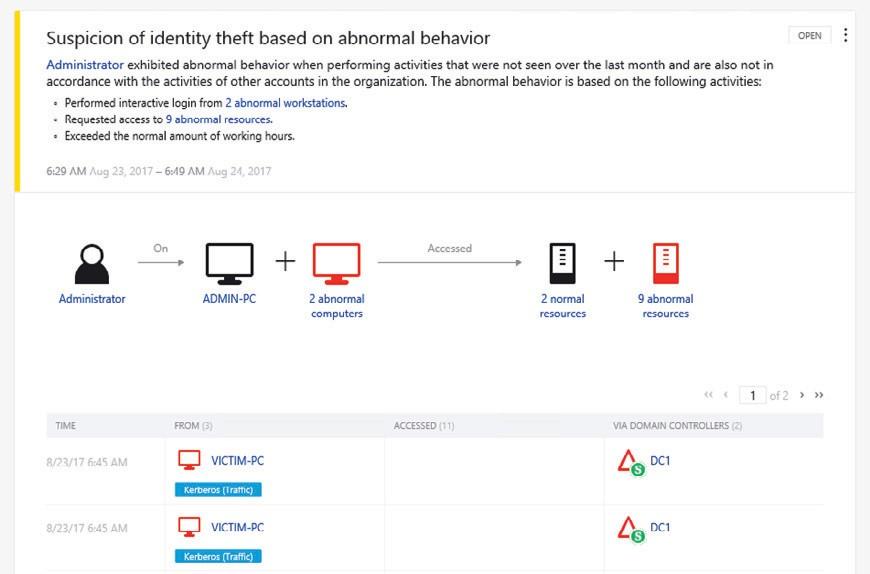

Жергілікті UEBA жүйесі болған кезде де солай болады. Жүйе сіздің қолданушыларыңыз әдетте қандай серверлерге кіретінін, олар әдетте қандай жалпы ресурстарға кіретінін, осы ресурстарға қол жеткізу үшін қандай операциялық жүйені, сондай-ақ қолданушының географиялық орнын біледі. Келесі суретте күдікті мінез-құлықты анықтау үшін behavior analytics қолданатын Microsoft Advanced Threat Analytics (ATA)

анықтаудың осы түрінің мысалы көрсетілген:

Бұл жағдайда хабарлама өте айқын екенін ескеріңіз, әкімші бұл әрекеттерді соңғы айда жасамады және ұйымдағы басқа есептік жазбалармен байланысты емес дейді. Бұл ескертуді елемеуге болмайды, өйткені ол контекстке енгізілген, яғни корреляцияны құру және дабылды көтеру керек пе, жоқ па деген шешім қабылдау үшін әртүрлі бұрыштарда жиналған деректерге назар аударады.

Белсенді сенсор Тарау 11

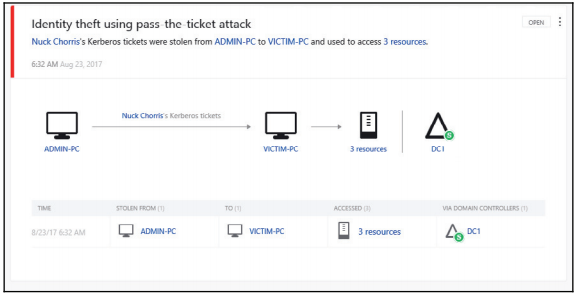

Жергілікті UEBA жүйесінің болуы көк командаға белсенді болуға және нақты жауап беру үшін нақты мәліметтерге ие болуға көмектеседі. UEBA жүйесі бірнеше модульдерден тұрады, ал тағы бір модуль-белгілі осалдықтар мен шабуыл үлгілерін іздейтін advanced threat detection. Келесі суретте Microsoft ATA pass-the-ticket шабуылын қалай анықтайтыны көрсетілген:

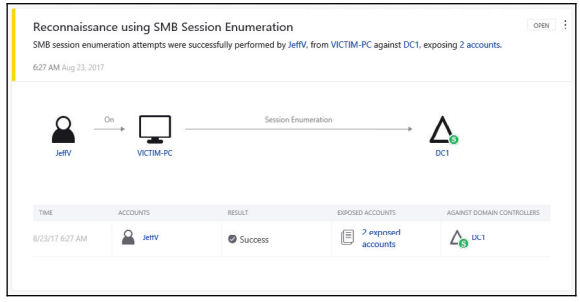

Бұл шабуылды жүзеге асырудың әртүрлі тәсілдері болғандықтан, кеңейтілген қауіп-қатерді анықтау тек қолтаңбаны іздей алмайды, ол шабуыл үлгісін және шабуылдаушы не істеуге тырысатынын іздеуі керек; бұл қолтаңба жүйесін қолданудан әлдеқайда күшті. Сондай-ақ, ол белгілі бір тапсырмаларды орындамауы керек қарапайым қолданушылардан туындайтын күдікті мінез-құлықты іздейді, мысалы, егер қарапайым қолданушы NetSess-ті іске қосуға тырысса.exe Microsoft ATA жергілікті доменіне қарсы құрал мұны SMB сеанстарының тізімі ретінде қарастырады, ол шабуылдаушының көзқарасы бойынша әдетте барлау сатысында орындалады. Осы себепті ескерту келесі скриншотта көрсетілгендей пайда болады:

Белсенді сенсор Тарау 11

Зиянкестер осалдықтарды пайдаланып қана қоймайды, сонымен қатар хаттаманың нашар орындалуы және қорғаныстың болмауы сияқты мақсатты жүйеде дұрыс емес конфигурацияларды пайдаланады. Осы себепті, UEBA жүйесі қауіпсіз конфигурациясы жоқ жүйелерді де анықтайды.