ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 12.12.2023

Просмотров: 91

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Мысалы, Microsoft Hyper-V үшін Cisco Nexus 1000V қосқышы түйіршікті басқару мен қауіпсіздікті ұсынады. Қосымша ақпарат алу үшін оқыңыз.

Бұлтты желінің гибридті қауіпсіздігі

McAfee баяндамасына сәйкес, 2017 жылдың сәуірінде шыққан бұлтты аспанда сенім қалыптастыру, гибридті бұлтты қабылдау алдыңғы жылы үш есе өсті, бұл зерттелген ұйымдардың 19% -дан 57% -ға дейін өсуін білдіреді. Бір сөзбен айтқанда, сіздің ұйымыңызда ерте ме, кеш пе бұлтпен қандай да бір байланыс болады деп айту шындыққа сәйкес келеді және қалыпты көші-қон тенденциясы бойынша бірінші қадам буданды бұлтты іске асыру болып табылады.

Б

ұл бөлім гибридті бұлттардың қауіпсіздігінің бір жиынтығын ғана қамтиды. Неғұрлым кеңірек ақпарат алу үшін Hybrid Cloud Computing практикалық нұсқаулығын оқыңыз. Оны жүктеп алыңыз: http://www.cloud-council.org/deliverables/CSCC-Practical-Guide-to-Hybrid-Cloud-Computing.pdf .

ұл бөлім гибридті бұлттардың қауіпсіздігінің бір жиынтығын ғана қамтиды. Неғұрлым кеңірек ақпарат алу үшін Hybrid Cloud Computing практикалық нұсқаулығын оқыңыз. Оны жүктеп алыңыз: http://www.cloud-council.org/deliverables/CSCC-Practical-Guide-to-Hybrid-Cloud-Computing.pdf .Өзіңіздің гибридті бұлтты желіңізді жобалау кезінде сіз бұрын түсіндірілгендердің бәрін ескеріп, осы жаңа объектінің сіздің ортамен қалай интеграцияланатынын жоспарлауыңыз керек. Көптеген компаниялар бұлтқа тікелей қосылу және бұлтты байланысы бар сегментті оқшаулау үшін сайттан сайтқа VPN тәсілін қолданады. Бұл жақсы тәсіл болғанымен, әдетте сайттан сайтқа VPN қосымша шығындарға ие және қосымша қызмет көрсетуді қажет етеді. Тағы бір нұсқа - бұлтқа тікелей бағытты пайдалану, мысалы, Azure ExpressRoute.

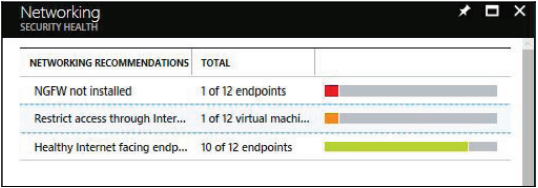

Желіні сегментациялау Тарау 10

Жергілікті желіні және конфигурацияны толық басқара отырып, бұлтты виртуалды желі сіз үшін жаңа нәрсе болады. Осы себептен бұлтты провайдердің IaaS қол жетімді желісінің мүмкіндіктерімен және осы желіні қалай қорғауға болатындығымен танысу өте маңызды. Мысал ретінде Azure-ді қолданып, осы виртуалды желінің конфигурациялануын тез арада бағалаудың әдісі - Azure қауіпсіздік орталығын пайдалану. Azure Қауіпсіздік орталығы сіздің жазылымыңызға тиесілі Azure виртуалды желісін сканерлейді және келесі скриншотта көрсетілгендей ықтимал қауіпсіздік мәселелерін азайтуды ұсынады:

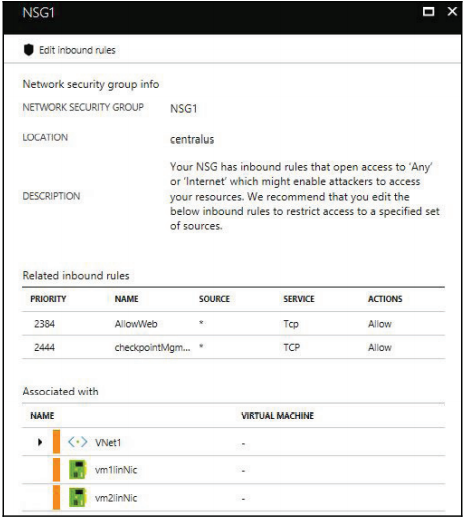

Ұсыныстар тізімі сіздің Azure Virtual Network (VNET) және ресурстардың осы VNET-ті пайдалану үшін қалай конфигурацияланғанына байланысты өзгеруі мүмкін. Мысал ретінде екінші ескертуді алайық, ол орта деңгейдегі ескерту, ол Интернетке қарайтын соңғы нүкте арқылы кіруді шектеңіз дейді. Оны басқан кезде сіз осы конфигурация туралы егжей-тегжейлі түсініктеме және оны қауіпсіз ету үшін не істеу керек екенін көресіз:

Желіні сегментациялау Тарау 10

Желілік қауіпсіздікті бағалау жергілікті желіні бұлт инфрақұрылымымен біріктіру қажет гибридтік сценарийлер үшін өте маңызды.

Желіні сегментациялау Тарау 10

Қорытынды

Бұл тарауда сіз қорғанысты тереңдетіп қолданудың қазіргі кездегі қажеттіліктері туралы және қазіргі қауіп-қатерлерден қорғау үшін осы ескі әдісті қалай пайдалану керектігі туралы білдіңіз. Сіз әртүрлі қорғаныс қабаттары туралы және әр қабаттың қауіпсіздігін арттыру туралы білдіңіз. Физикалық желіні сегментациялау келесі тақырып болды, және сіз осы жерде сегменттелген желіге ие болу маңыздылығын және оны жүзеге асыруды дұрыс жоспарлау туралы білдіңіз. Сіз желіні сегментациялау тек жергілікті ресурстар үшін ғана емес, сонымен қатар қашықтағы пайдаланушылар мен қашықтағы кеңселер үшін де қолданылатындығын білдіңіз. Сіз сондай-ақ көк команда үшін осы желінің топологиясын дәл білмей-ақ осы шешімді жоспарлау және жобалау қиынға соғатынын білдіңіз және осы мәселені шешу үшін сіз осы ашылу барысында қолдануға болатын кейбір құралдар туралы білдіңіз. Ақырында, сіз виртуалды желілерді сегментациялаудың және гибридті бұлт байланысын бақылаудың маңыздылығын білдіңіз.

Келесі тарауда біз қорғаныс стратегиялары туралы сөйлесуді жалғастырамыз. Бұл жолы сіз өзіңіздің ресурстарыңызды белсенді бақылау және ықтимал қауіп-қатерлерді жылдам анықтау үшін іске асырылуы керек датчиктер туралы көбірек білесіз.

11

Белсенді Сенсор

Енді сіздің желіңіз сегменттелген болса, күдікті әрекеттер мен қауіптерді анықтау үшін белсенді түрде бақылау керек және соған сәйкес шаралар қабылдау керек. Егер сізде жақсы анықтау жүйесі болмаса, сіздің қауіпсіздік жүйеңіз толығымен аяқталмайды, яғни қызметті басқаратын желіде дұрыс таратқыштар бар. Көк команда қалыпты операциялардағы ауытқуларды жақсы түсіну және алдын-алу шараларын қабылдау үшін қолданушы мен компьютердің профилін құратын заманауи анықтау технологиясының артықшылығын пайдалануы керек.

Бұл тарауда біз келесі тақырыптарды қарастырамыз:

-

Анықтау мүмкіндіктері -

Басып кіруді анықтау жүйелері -

Басып кіруді болдырмау жүйелері -

Жергілікті мінез-құлық талдауы -

Гибридті бұлттағы мінез-құлық талдауы

Белсенді сенсор Тарау 11

Анықтау мүмкіндіктері

Қазіргі қауіп-қатер ландшафты анықтау жүйелеріне жаңа көзқарасты қажет етеді, бастапқы ережелерді, шекті мәндерді, негізгі көрсеткіштерді дәл баптаудың дәстүрлі күрделілігіне сүйене отырып және көптеген жалған позитивтермен жұмыс істей отырып, көптеген ұйымдар үшін қолайсыз болады. Шабуылшылардан қорғауға дайындық кезінде Көк команда бірқатар әдістерді қолдануы керек, олар мыналарды қамтиды:

-

Бірнеше деректер көздерінен деректерді корреляциялау -

Профильдеу -

Мінез-құлық талдауы -

Табу ауытқулар -

Қызметті бағалау -

Машиналық оқыту

Қауіпсіздік хаттамаларын талдау және қолтаңбаға негізделген зиянды бағдарламалық жасақтаманы қорғау сияқты кейбір дәстүрлі қауіпсіздік бақылауы қорғаныс саласында өз орнын сақтайтынын, бірақ бұрынғы қауіп-қатерлермен күресетінін атап өту маңызды. Вирусқа қарсы бағдарламалық жасақтаманы машинада оқыту мүмкіндіктері болмағандықтан ғана алып тастауға болмайды, бұл сіздің хостыңыздың тағы бір қорғаныс қабаты. Алдыңғы тарауда қарастырған терең әдісті есіңізде ме? Бұл қорғанысты бір қорғаныс қабаты деп елестетіп көріңіз, енді сіз өзіңіздің қауіпсіздік позицияңызды нығайту үшін басқа қабаттарды біріктіруіңіз керек.

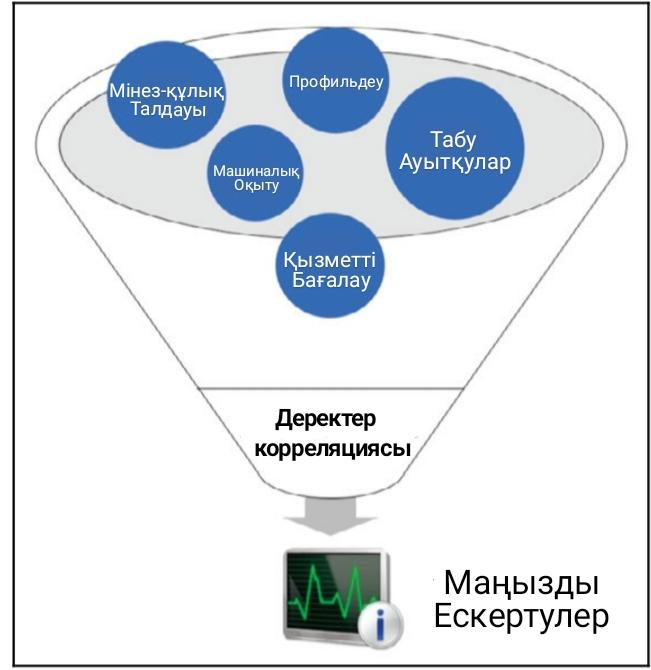

Екінші жағынан, тек жоғары деңгейлі қолданушыларды бақылауға бағытталған дәстүрлі қорғаушылардың ой-өрісі аяқталды, енді сіз бұл тәсілді қолдана алмайсыз. Ағымдағы қауіп-қатерді анықтау барлық қолданушы есептік жазбаларын қарап, оларды профильдеуі және олардың қалыпты әрекеттерін түсінуі керек. Бүгінгі қауіпті актерлер қарапайым қолданушыны ымыраға келтіруге, желіде тыныштық сақтауға, басып кіруді жалғастыруға, жағына қарай жылжуға және артықшылықтарды арттыруға тырысады. Осы себепті, көк командада келесі схемада көрсетілгендей барлық құрылғыларда, орындарда осы деректерді анықтай алатын және

Деректер Корреляциясы негізінде ескертулерді тудыратын анықтау механизмдері болуы керек:

Белсенді сенсор Тарау 11

Деректерді контекстке келтіргенде, сіз жалған позитивтердің санын азайтып, зерттеушіге маңызды нәтиже бересіз.

Ымыраға келу көрсеткіштері

Анықтау туралы айтатын болсақ, ымыраға келу көрсеткіштері (IoC) туралы айту керек. Табиғатта жаңа қауіптер пайда болған кезде, олар әдетте белгілі бір мінез-құлыққа ие және мақсатты жүйеде өз белгілерін қалдырады.

Мысалы, Petya ransomware қайта іске қосу үшін мақсатты жүйеде келесі командаларды іске қосты:

schtasks /Create /SC once /TN "" /TR "

/f" /ST

cmd.exe /c schtasks /RU "SYSTEM" /Create /SC once /TN "" /TR "C:Windowssystem32shutdown.exe /r /f" /ST

Белсенді сенсор Тарау 11

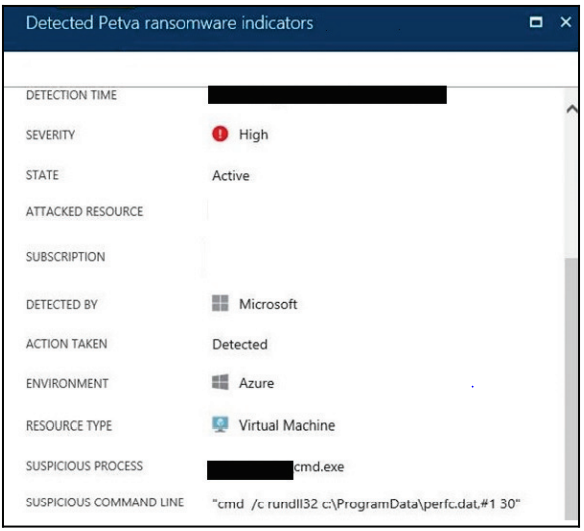

Тағы бір Petya IoC-TCP l39 және TCP 445 порттарындағы жергілікті Желіні сканерлеу. Бұл мақсатты жүйеге шабуылдың маңызды белгілері, және осы жолға сүйене отырып, Петя кінәлі. Анықтау жүйелері осы ымыраға келу көрсеткіштерін жинап, шабуыл болған кезде дабылды көтере алады. Мысал ретінде Azure қауіпсіздік орталығын қолдана отырып, Petya жарқылынан бірнеше сағат өткен соң, қауіпсіздік орталығы өзінің анықтау механизмін автоматты түрде жаңартады және қолданушыларға келесі скриншотта көрсетілгендей, олардың машинасы бұзылғандығы туралы ескертеді:

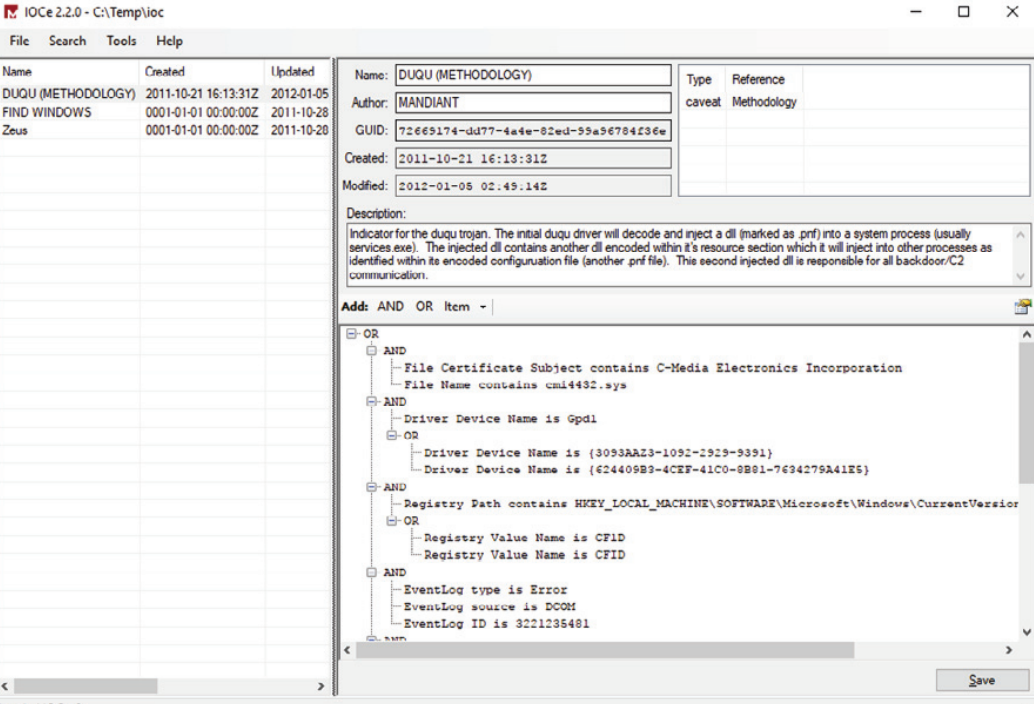

Сіз OpenIOC-қа тіркеле аласыз (http://openioc.org) жаңа IoC туралы ақпарат алуға, сондай-ақ қоғамдастыққа өз үлесін қосуға құқылы. Олардың IoC редакторын қолдана отырып (осы құралды жүктеу үшін URL мекенжайын алу үшін анықтамалық бөлімді қараңыз), сіз өзіңіздің IoC-ті жасай аласыз немесе бар IoC-ті көре аласыз. Келесі мысалда трояндық IoC DUQU көрсететін IoC редакторы көрсетілген:

Белсенді сенсор Тарау 11

Егер сіз төменгі оң жақ панельге қарасаңыз, онда сіз әр реттілікті салыстыратын және бәрі дұрыс болған жағдайда ғана оң нәтиже беретін барлық ымыраға келу белгілері мен логикалық мәлімдемелерді көресіз (бұл жағдайда олардың көпшілігі-және). Көк команда әрқашан соңғы қауіптер мен IoC туралы хабардар болуы керек.

OpenIOC - тен IoC жүктеу үшін келесі PowerShell пәрменін пайдалануға болады, мысалы, төмендегі мысалда сіз Zeus қаупі үшін IoC-ті жүктейсіз: wget "http://openioc.org/iocs/72669l74–dd77–4a4e–82ed–99a96784

f36e.ioc" –outfile "72669l74– dd77–4a4e–82ed–99a96784f36e.ioc"

1 2 3 4 5 6