ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 12.12.2023

Просмотров: 87

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Қауіпсіздік саясаты Тарау 9

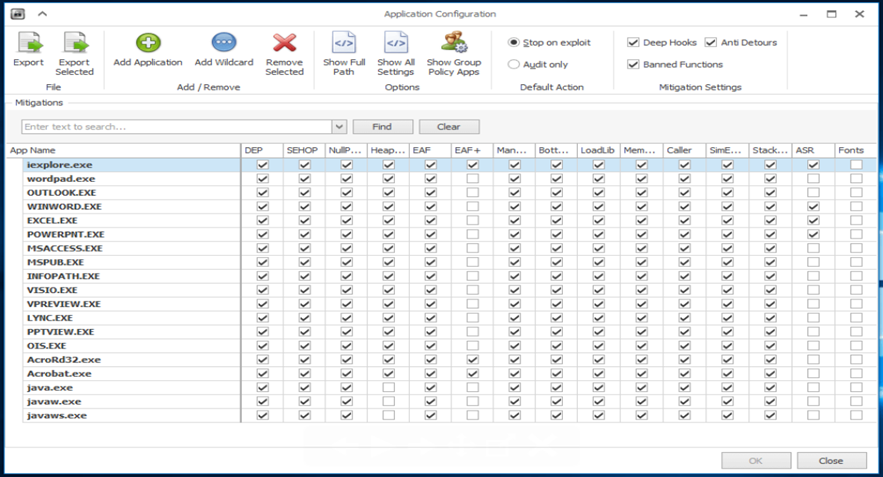

Жүйенің жай-күйі бөлімінде қауіпсіздік деңгейін төмендету бойынша бағытталған шаралар көрсетілген. Осы параметрлердің барлығын қосу идеалды сценарий болғанымен, бұл конфигурация әрбір компьютердің қажеттіліктеріне байланысты өзгеруі мүмкін. Экранның төменгі жағында EMET қандай процестер енгізілгені көрсетілген. Алдыңғы мысалда EMET тек бір қосымшаны қосқан. EMET Орындалатын файлдың жад кеңістігіне DLL енгізу арқылы жұмыс істейді, сондықтан EMET-ті қорғау үшін жаңа процесті орнатқан кезде бағдарламаны жауып, оны қайтадан ашу керек, бұл қызметтерге де қатысты.

Тізімнен басқа қолданбаны қорғау үшін оны тінтуірдің оң жақ түймесімен басып, элементті таңдаңыз

Процесті Орнату:

Бағдарлама теңшелімі (Application Configuration) терезесінде осы бағдарлама үшін қосу қажет жұмсартуларды таңдауға болады.

Қауіпсіздік саясаты Тарау 9

EMET және қол жетімді параметрлер туралы қосымша ақпарат алу үшін EMET пайдаланушысының нұсқауын мына мекенжай бойынша таба аласыз https://www.microsoft.com/en–us/download/details.aspx?id=53355IUUQT.

Сәйкестік мониторингісін жүргізу

Саясаттың орындалуы жоғарғы басшылықтың шешімдері сіздің компанияңыздың қауіпсіздік күйін оңтайландыруға бағытталған нақты іс-әрекеттерге айналуын қамтамасыз ету үшін маңызды болғанымен, бұл саясаттың сәйкестігін мониторинг жасау да қажет.

CCE нұсқаулары негізінде анықталған саясатты Windows VM және компьютерлерде ғана емес, сонымен қатар Linux бағдарламалық қамтамасымен жұмыс жасайтын Azure Security Center сияқты құралдардың көмегімен оңай мониторингтеуге болады:

ОЖ осалдықтарының (OS Vulnerabilities) бақылау тақтасы қазіргі уақытта Windows және Linux жүйелерінде ашылған барлық

Қауіпсіздік саясаты Тарау 9

қауіпсіздік саясатының жан-жақты көрінісін көрсетеді. Егер сіз белгілі бір саясатты бассаңыз, сіз осы саясат туралы толығырақ ақпаратты көресіз, оның ішінде осалдығын азайтудың маңыздылығын көресіз. Беттің соңына қарай сізде осы осалдықты азайту үшін ұсынылған қарсы шара болатынын ескеріңіз. Бұл CCE-ге негізделгендіктен, қарсы шара әрқашан операциялық жүйеде немесе бағдарламада конфигурацияны өзгерту болып табылады.

Әдетте анықталған белгілі бір осалдықты азайту үшін патчты орналастыруды қажет ететін CCE-ді Common Vulnerability and Exposure (Жалпы Осалдық және Экспозиция, CVE) шатастырмаңыз. CVE туралы қосымша ақпарат алу үшін https://cve.mitre.org/ сайтына кіріңіз.

Әдетте анықталған белгілі бір осалдықты азайту үшін патчты орналастыруды қажет ететін CCE-ді Common Vulnerability and Exposure (Жалпы Осалдық және Экспозиция, CVE) шатастырмаңыз. CVE туралы қосымша ақпарат алу үшін https://cve.mitre.org/ сайтына кіріңіз.

Қауіпсіздік саясаты Тарау 9

Azure қауіпсіздік Орталығы сіз үшін конфигурацияны орналастырмайтынын атап өткен жөн. Бұл орналастыру құралы емес, мониторинг құралы, бұл сізге қарсы шара ұсынысын алып, оны GPO сияқты басқа әдістермен орналастыру керек дегенді білдіреді.

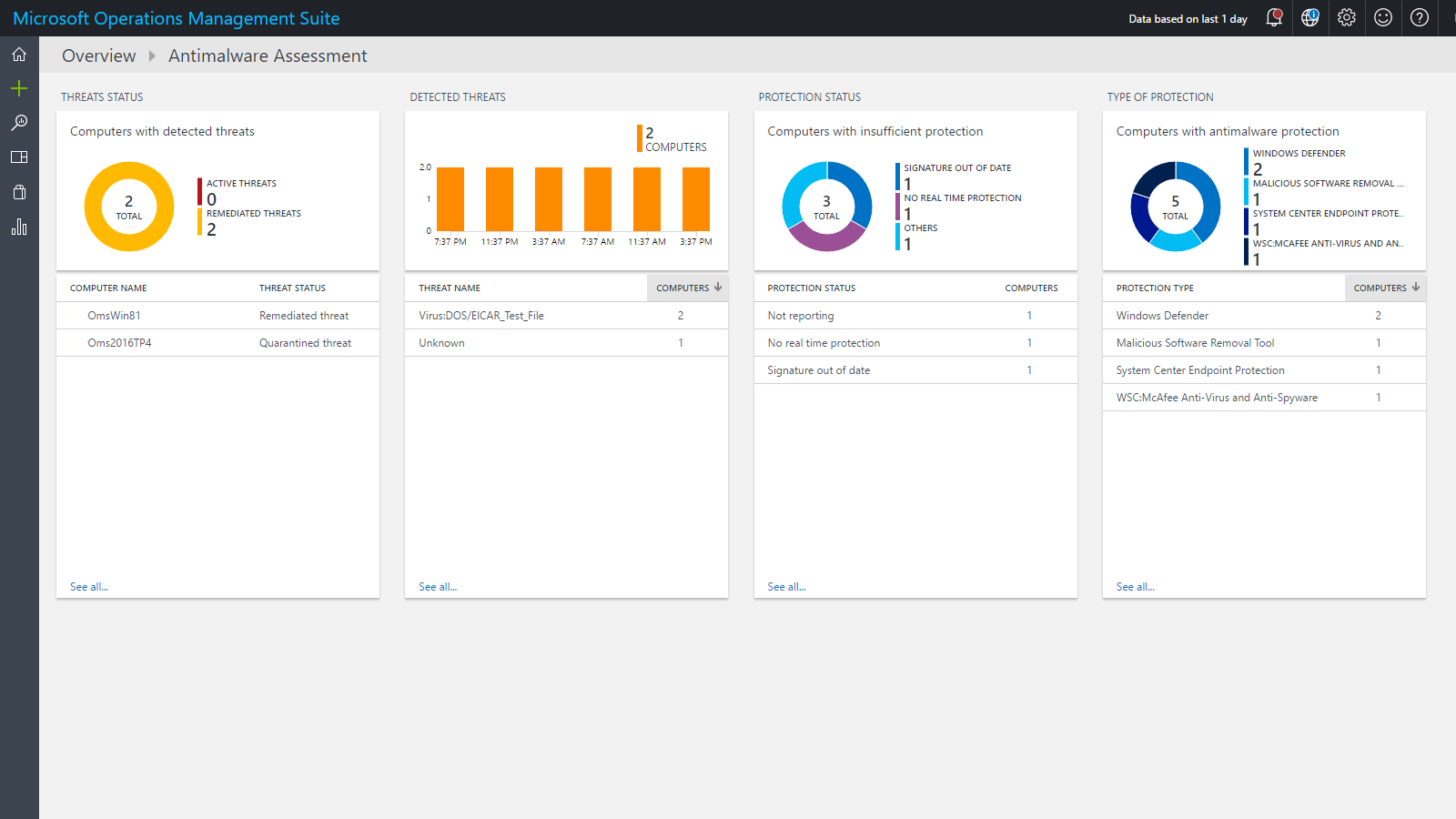

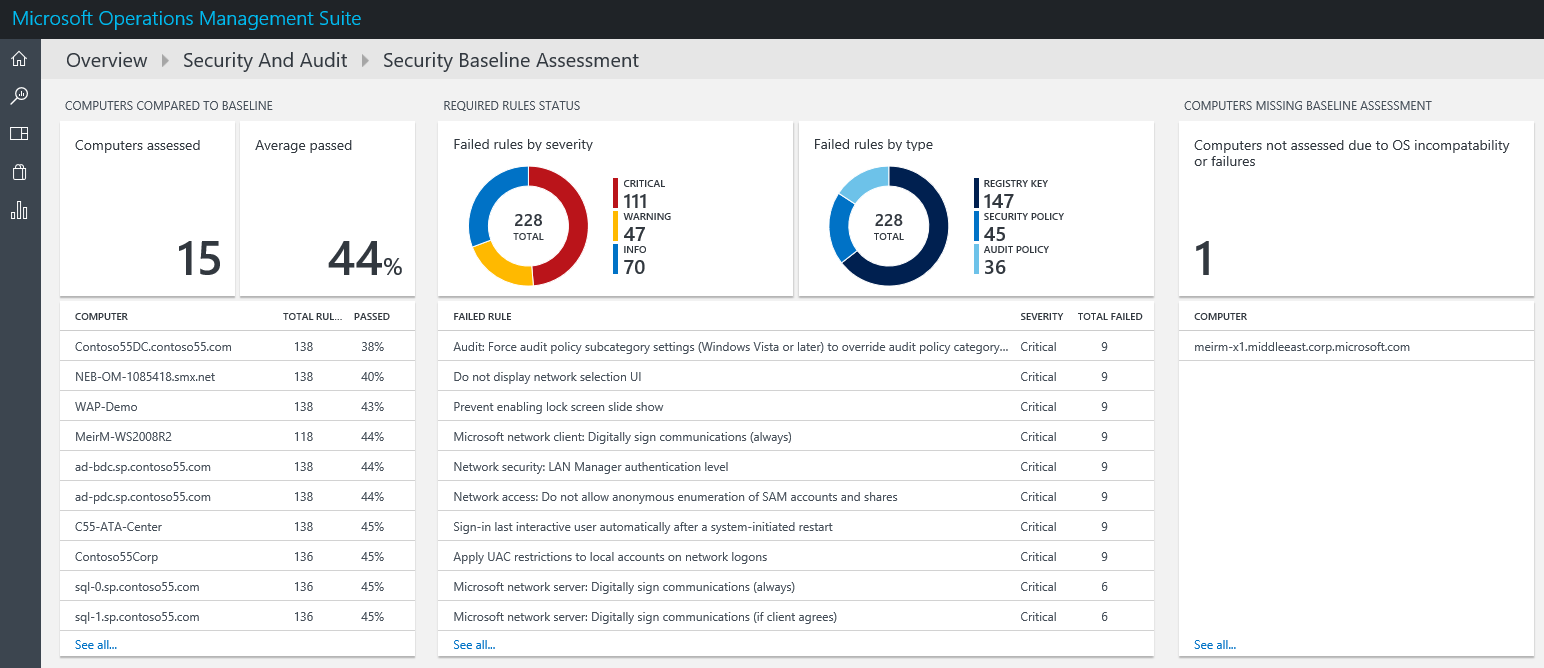

Компьютерлердің қауіпсіздігі туралы толық түсінік алу және ықтимал сәйкессіздік жағдайларын анықтау үшін де қолдануға болатын тағы бір құрал - бұл Microsoft Operations Management Suite (OMS's) Security and Audit Solution, атап айтқанда келесі скриншотта көрсетілгендей Security Baseline Assessment (Қауіпсіздіктің негізгі деңгейін бағалау) опциясы:

Бұл бақылау тақтасы сізге статистиканы олардың басымдығына (сыни, ескерту және ақпараттық), сондай-ақ сәтсіздікке ұшыраған ережелер түріне (тіркеу, қауіпсіздік, аудит немесе командалық) негіздейді. Екі құрал да (Azure Security Center және OMS Security) Windows және Linux үшін, Azure немесе Amazon AWS ішіндегі VM үшін және жергілікті компьютерлер үшін қол жетімді.

Пайдаланылған әдебиеттер тізімі:

1. Security and Privacy Controls for Federal Information Systems and Organizations https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-53r4.pdf

2. NIST 800-53 Written Information Security Program (WISP) security policy example http://examples.complianceforge.com/example-written-information-security-program-nist-80053.pdf

3. Internet Security Threat Report Volume 22 https://docs.broadcom.com/doc/istr-22-2017-en

4. Uncovering a persistent diet spam operation on Twitter https://docs.broadcom.com/doc/uncovering-a-persistent-diet-spam-15-en

5. Social Media Security https://blog.hootsuite.com/social-media-security-for-business/

6. CBS fires vice president who said Vegas victims didn't deserve sympathy because country music fans 'often are Republican'

https://www.foxnews.com/entertainment/cbs-fires-vice-president-who-said-vegas-victims-didnt-deserve-sympathy-because-country-music-fans-often-are-republican

7. Florida professor fired for suggesting Texas dehttps://www.independent.co.uk/news/world/americas/us-politics/florida-professor-fired-trump-harvey-comments-texas-deserved-hurricane-storm-a7919286.html

8. Microsoft Security Compliance Manager https://www.microsoft.com/en-us/download/details.aspx?id=53353

9. Red Hat Enterprise Linux 6 Security Guide https://access.redhat.com/documentation/enus/red_hat_enterprise_linux/6/html/security_guide/index

10. AppLocker - Another Layer in the Defense in Depth Against Malware https://techcommunity.microsoft.com/t5/core-infrastructure-and-security/applocker-another-layer-in-the-defense-in-depth-against-malware/ba-p/258768

11. Enhanced Mitigation Experience Toolkit (EMET) 5.52https://www.microsoft.com/en-us/download/details.aspx?id=54264

12. Social Media Security https://blog.hootsuite.com/social-media-security-for-business/

Түйіндеме

Бұл тарауда сіз қауіпсіздік саясаты мен қауіпсіздік бағдарламасы арқылы осы саясатты жүргізудің маңыздылығы туралы білдіңіз. Сіз қызметкерге компанияның қоғамдық хабарламаларға қатысты көзқарасын және осы ережелерді бұзудың салдарын дәл көрсететін әлеуметтік медиа нұсқауларының нақты және қалыптасқан жиынтығының маңыздылығын түсіндіңіз.

Қауіпсіздік бағдарламасының бөлігі қауіпсіздікке қатысты тақырыптарда соңғы қолданушыға білім беретін қауіпсіздік туралы хабардар ету тренингін қамтиды. Бұл өте маңызды қадам, өйткені соңғы қолданушы әрдайым қауіпсіздік тізбегіндегі ең әлсіз буын болып табылады.

Кейінірек сіз осы тарауда сіз компаниялардың әртүрлі құралдар жиынтығын пайдаланып қауіпсіздік саясатын қалай жүзеге асыруы керектігін білдіңіз. Осы саясатты жүзеге асырудың бір бөлігі қолданбалы ақ тізімге қосу және қатайту жүйелерінен тұрады. Ақырында, сіз осы саясатты сақтау үшін мониторингтеудің маңыздылығын білдіңіз және бұл үшін құралдарды қалай пайдалану керектігін білдіңіз.

Келесі тарауда біз қорғаныс стратегиялары туралы сөйлесуді жалғастырамыз және бұл жолы сіз желіні сегментациялау туралы және осы техниканы өз қорғанысыңызды арттыру үшін қалай пайдалану керектігі туралы көбірек білесіз.

10

Желіні сегментациялау

Біз қорғаныс стратегиясын алдыңғы тарауда күшті және тиімді қауіпсіздік саясатының маңыздылығын атап өттік. Енді бұл көзқарасты желілік инфрақұрылымның қауіпсіздігін қамтамасыз ету арқылы жалғастыратын уақыт келді, ал бұл үшін бірінші кезекте желінің сегменттелгендігіне, оқшауланғанына және енуді азайту тетіктерін қамтамасыз ететініне көз жеткізу керек. Көк команда желіні сегментациялаудың физикалықтан виртуалдыға дейінгі және қашықтықтан қол жетімділіктің әр түрлі аспектілері туралы толық білуі керек. Егер компаниялар толығымен бұлтты болмаса да, олар гибридті сценарийде бұлтқа қосылу туралы ойлануы керек, яғни қоршаған ортаның жалпы қауіпсіздігін жақсарту үшін қауіпсіздікті мониторинг құралдары да орнында болуы керек және желілік инфрақұрылымның қауіпсіздігі бұл үшін негіз болып табылады.

Бұл тарауда біз келесі тақырыптарды қарастырамыз:

-

Қорғанудың терең тәсілі -

Физикалық желіні сегментациялау -

Желіге қашықтан қол жетімділікті қамтамасыз ету -

Виртуалды желіні сегментациялау -

Бұлтты желінің гибридті қауіпсіздігі

Қорғанудың терең тәсілі

Сіз бұл ескі әдіс және ол бүгінгі күннің талабына сәйкес келмейді деп ойлағаныңызға қарамастан, шындық солай бола береді, дегенмен сіз бұрын қолданған технологияларды қолданбайсыз. Қорғанысты тереңдетіп ойластыру идеясының негізі бірнеше қорғаныс қабаттарының болуын қамтамасыз ету және әр қабаттың қауіпсіздікті

Желіні сегментациялау Тарау 10

басқарудың өзіндік жиынтығы болуы, бұл шабуылдың кешіктірілуімен аяқталады және әр қабаттағы сенсорлар бірдеңе болып жатқан-болмағаны туралы ескертеді. Басқаша айтқанда, миссия толық орындалмай тұрып, шабуылдарды жою тізбегін бұзу.

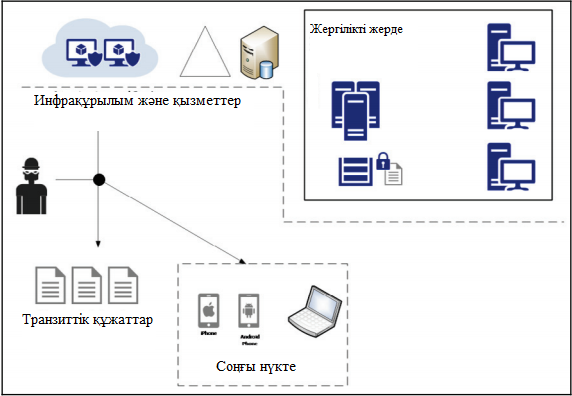

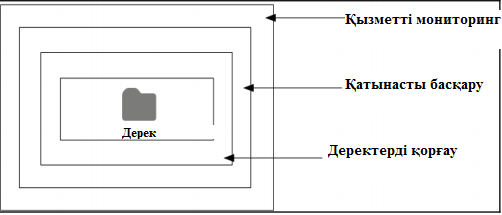

Бірақ бүгінгі қажеттіліктерге қорғанудың терең тәсілін жүзеге асыру үшін Сіз физикалық деңгейден абстракциялап, кіру нүктесіне сәйкес қорғаныс қабаттары туралы ойлануыңыз керек. Келесі диаграмманы бүгінгі терең қорғаныстың қалай жүзеге асырылғанының мысалы ретінде қолданайық:

Шабуылдаушы әртүрлі ресурстарға қол жеткізе алады. Олар инфрақұрылым мен қызметтерге, транзиттік құжаттарға және соңғы нүктелерге шабуыл жасай алады, демек сізге мүмкін сценарийлерде шабуылдаушының құнын арттыру қажет. Осы схеманы келесі бөлімдерге бөлейік.

Желіні сегментациялау Тарау 10

Инфрақұрылым және қызметтер

Шабуылшылар сіздің компанияңыздың инфрақұрылымына және оның қызметтеріне шабуыл жасау арқылы оның өнімділігін бұзуы мүмкін. Жергілікті сценарийде де сізде қызметтердің бар екенін, бірақ оларды жергілікті АТ тобы басқаратынын түсіну маңызды. Сіздің дерекқордың сервері - бұл қызмет: ол қолданушылар тұтынған маңызды деректерді сақтайды, ал егер ол қол жетімсіз болып қалса, бұл қолданушының өнімділігіне тікелей әсер етеді, бұл сіздің ұйымыңызға теріс қаржылық әсер етеді. Бұл жағдайда сіз өзіңіздің ұйымыңыз өзінің соңғы қолданушылары мен серіктестеріне ұсынатын барлық қызметтерді санап, ықтимал шабуыл векторларын анықтауы керек.

Шабуыл векторларын анықтағаннан кейін, сіз осы осалдықтарды төмендететін, мысалы, патч-менеджмент арқылы сәйкестікті күшейтетін, қауіпсіздік саясаты арқылы серверді қорғауға, желіні оқшаулауға, резервтік көшірмеге алуға және т.с.с. қауіпсіздікті басқару элементтерін қосуыңыз керек. Қауіпсіздікті бақылаудың барлығы қорғаныс қабаттары болып табылады және олар инфрақұрылым мен қызмет аясындағы қорғаныс қабаттары болып табылады. Инфрақұрылымның әртүрлі бағыттары үшін басқа қорғаныс қабаттарын қосу қажет болады.

Сол диаграммада сізде бұлтты есептеулер бар, бұл жағдайда инфрақұрылым қызмет ретінде (IaaS), өйткені бұл компания бұлтта орналасқан VM-ді қолданады. Егер сіз өзіңіздің қауіп-қатеріңізді модельдеуді құрып, қауіпсіздікті жергілікті басқару жүйесін енгізген болсаңыз, енді сіз бұлтты қосылымды үй-жайға қосуды қайта бағалауыңыз керек. Гибридті ортаны құру арқылы сіз қауіп-қатерлерді, ықтимал кіру нүктелерін және осы кіру нүктелерін қалай пайдалануға болатындығын қайта қарауыңыз керек. Бұл жаттығудың нәтижесі, әдетте, қауіпсіздікті бақылаудың басқа түрлерін енгізу керек деген қорытынды болып табылады.

Қысқаша айтқанда, инфрақұрылым қауіпсіздігі осалдықтардың саны мен ауырлығын төмендетіп, экспозиция уақытын қысқартып,

Желіні сегментациялау Тарау 10

пайдалану қиындықтары мен құнын арттыруы керек. Қабатты тәсілді қолдану арқылы сіз мұны жасай аласыз.

Транзиттік құжаттар

Диаграмма құжаттарға сілтеме жасағанымен, бұл кез-келген типтегі деректер болуы мүмкін және бұл деректер әдетте транзит кезінде (бір жерден екінші жерге) осал болады. Тасымалдау кезінде деректерді қорғау үшін шифрлауды пайдаланғаныңызға көз жеткізіңіз. Сонымен қатар, транзит кезінде шифрлау тек жалпы желілерде жасалуы керек деп ойламаңыз, сонымен қатар ішкі желілерде де жүзеге асырылуы керек.

Мысалы, алдыңғы диаграммада көрсетілген жергілікті инфрақұрылымда қол жетімді барлық сегменттер IPSec сияқты желілік деңгейдегі шифрлауды қолдануы керек. Егер сізге құжаттарды желілер арқылы жіберу қажет болса, онда сіз бүкіл жолды шифрлағаныңызға көз жеткізіңіз, ал деректер тағайындалған жерге жеткенде, оларды сақтау кезінде де шифрлаңыз.

Шифрлаудан басқа, келесі диаграммада көрсетілгендей, мониторингтеуге және қол жеткізуді басқаруға арналған басқа қауіпсіздік басқару элементтерін қосуыңыз керек:

Сіз қорғаныс пен анықтаудың әртүрлі қабаттарын қосатындығыңызға назар аударыңыз, бұл тереңдетілген тәсілмен

Желіні сегментациялау Тарау 10

қорғаныстың бүкіл мәні. Осылайша сіз қорғағыңыз келетін активтер туралы ойлануыңыз керек.

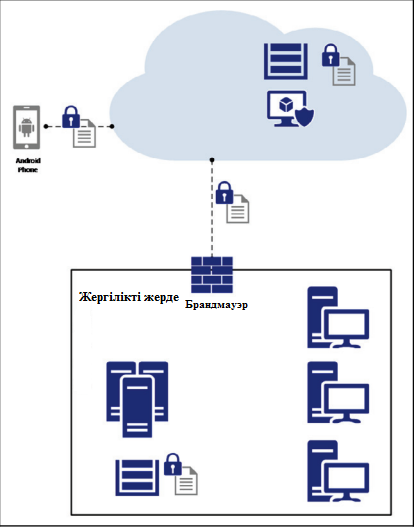

Келесі схемада көрсетілген басқа мысалға өтейік. Бұл жергілікті жерде орналасқан серверде тыныштықта шифрланған құжаттың мысалы; ол интернет арқылы саяхаттады, қолданушы бұлтта аутентификацияланды, және шифрлау мобильді құрылғыға дейін сақталды, ол оны жергілікті сақтау орнында тыныштықта шифрлады:

Желіні сегментациялау Тарау 10

Бұл диаграмма гибридті сценарийде шабуыл векторы өзгеретінін көрсетеді және сіз ықтимал қауіптер мен оларды азайту жолдарын анықтау үшін барлық ұштасқан байланыс жолын қарастырған жөн.

Соңғы нүктелер

Соңғы нүктелерді терең қорғауды жоспарлағанда, сіз тек компьютерлер туралы ойламауыңыз керек.

Қазіргі уақытта соңғы нүкте - бұл деректерді тұтынатын кез-келген құрылғы. Қолданба қандай құрылғыларға қолдау көрсетілетінін анықтайды, және сіз әзірлеуші топпен синхронды жұмыс істеген кезде, қандай құрылғыларға қолдау көрсетілетінін білуіңіз керек. Жалпы, қосымшалардың көпшілігі мобильді құрылғыларға, сондай-ақ компьютерлерге қол жетімді болады. Кейбір басқа қолданбалар бұдан асып түседі және Fitbit сияқты тозатын құрылғылар арқылы қол жетімділікке мүмкіндік береді. Формалық факторға қарамастан, сіз барлық шабуыл векторларын ашып, соған сәйкес азайту жұмыстарын жоспарлау үшін қауіп модельдеуді орындауыңыз керек. Соңғы нүктелер үшін кейбір қарсы шаралар мыналарды қамтиды:

-

Корпоративті және жеке деректерді / қосымшаларды бөлу (оқшаулау) -

TPM аппараттық қорғанысын пайдалану -

ОЖ-ны қатайту -

Сақтау орнын шифрлау

Соңғы нүктеден қорғау корпоративті құрылғыларды және BYOD-ті ескеруі керек, BYOD-ға деген жеткізуші-агностикалық тәсіл туралы көбірек білу үшін осы мақаланы оқыңыз

Соңғы нүктеден қорғау корпоративті құрылғыларды және BYOD-ті ескеруі керек, BYOD-ға деген жеткізуші-агностикалық тәсіл туралы көбірек білу үшін осы мақаланы оқыңыз https://blogs.technet.microsoft.com/ yuridiogenes/2Ol4/O3/ll/byod–article–published–at–issa–journal/ .

Желіні сегментациялау Тарау 10

Физикалық желіні сегментациялау

Көк топ желіні сегментациялау кезінде кездесетін ең үлкен қиындықтардың бірі - қазіргі уақытта желіде не болып жатқанын дәл көру.

Бұл көбінесе желі сұранысқа сәйкес өсетіндіктен болады, және оның қауіпсіздік мүмкіндіктері желі кеңейген кезде қайта қаралмайды. Ірі корпорациялар үшін бұл бүкіл желіні қайта қарауды және, мүмкін, желіні жаңадан сәулеттендіруді білдіреді.

Сәйкес физикалық желілік сегменттеуді орнатудың алғашқы қадамы - сіздің компанияңыздың қажеттіліктеріне сәйкес ресурстардың қисынды бөлінуін түсіну. Бұл бір өлшем бәріне сәйкес келеді деген аңызды жоққа шығарады, ал шын мәнінде ол сәйкес келмейді. Сіз әр желілік жағдайды жеке-жеке талдап, желілік сегменттеуді ресурстарға деген сұраныс пен логикалық қол жетімділікке сәйкес жоспарлауыңыз керек. Шағын және орта ұйымдар үшін ресурстарды олардың департаменттеріне сәйкес біріктіру оңайырақ болуы мүмкін, мысалы, қаржы бөліміне тиесілі ресурстар, адами ресурстар, операциялар және т.б. Егер солай болса, сіз бір бөлімге виртуалды жергілікті желі (VLAN) құрып, бір бөлімге ресурстарды оқшаулай аласыз. Бұл оқшаулау өнімділікті және жалпы қауіпсіздікті жақсартады.

Бұл дизайндағы проблема - қолданушылар/топтар мен ресурстар арасындағы қатынас. Мысал ретінде файлдық серверді қолданайық. Көптеген бөлімдерге файлдық серверге кіру қажет болады, демек, олар ресурстарға қол жеткізу үшін VLAN-ді кесіп өтуі керек.

Cross-VLAN қол жетімділігі бірнеше ережелерді, қол жеткізудің әр түрлі жағдайларын және қызмет көрсетуді қажет етеді. Осы себепті үлкен желілер әдетте мұндай тәсілден аулақ болады, бірақ егер ол сіздің ұйымыңыздың қажеттіліктеріне сәйкес келсе, сіз оны қолдана аласыз. Ресурстарды біріктірудің кейбір басқа тәсілдері келесі аспектілерге негізделуі мүмкін:

-

Бизнес мақсаттары: Осы тәсілді қолдана отырып, сіз жалпы бизнес мақсаттарына негізделген ресурстарға ие VLAN жасай аласыз.

Желіні сегментациялау Тарау 10

-

Сезімталдық деңгейі: Сіз өзіңіздің ресурстарыңыздың қауіп-қатерін заманауи бағалауды ескере отырып, тәуекел деңгейіне негізделген (жоғары, төмен, орта) VLAN жасай аласыз. -

Орналасқан жері: Кейде ірі ұйымдар үшін ресурстарды орналасқан жеріне қарай ұйымдастырған дұрыс. -

Қауіпсіздік аймақтары: Әдетте, сегментацияның бұл түрі басқалармен белгілі бір мақсаттарда біріктіріледі, мысалы серіктестер кіретін барлық серверлер үшін бір қауіпсіздік аймағы.

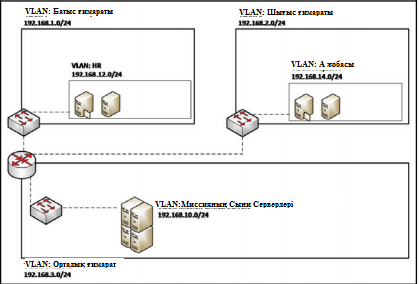

Бұл VLAN негізіндегі желіні сегментациялауға әкелетін ресурстарды біріктірудің кең таралған әдістері болса да, сізде осы әдістердің жиынтығы болуы мүмкін. Келесі диаграммада осындай аралас тәсілдің мысалы көрсетілген:

Желіні сегментациялау Тарау 10

Бұл жағдайда бізде VLAN мүмкіндігі бар жұмыс тобының қосқыштары бар (мысалы, Cisco Catalyst 4500), осы VLAN желілері бойынша маршрутизацияны басқаратын орталық маршрутизаторға қосылған. Ең дұрысы, бұл қосқышта порт трафигі деп аталатын 2-ші деңгейлі порттардың IP трафигін шектейтін қауіпсіздік мүмкіндіктері болады. Бұл маршрутизатор тек рұқсат етілген трафиктің осы VLAN желілерінен өте алатындығына көз жеткізу үшін басқарудың кіру тізімі бар. Егер сіздің ұйымыңыз VLANS арқылы тереңірек тексеруді қажет етсе, сіз маршруттау мен тексеруді орындау үшін брандмауэрді де пайдалана аласыз. VLAN желілері бойынша сегменттеу әр түрлі тәсілдерді қолдану арқылы жүзеге асырылатынын ескеріңіз, бұл өте жақсы, егер сіз ағымдағы күйді және болашақта бұл қалай кеңейтілетіндігін жоспарласай аласыз.

Е

гер сіз Catalyst 4500 қолдансаңыз, динамикалық ARP инспекциясын қосқаныңызға көз жеткізіңіз. Бұл функция желіні белгілі бір «ортадағы адам» шабуылдарынан қорғайды. Бұл функция туралы қосымша ақпарат алу үшін мына сілтемеге өтіңіз: http://www.cisco.com/c/en/td/docs/shitches/lan/catalyst4500/12- 2/25ew/configuration/guide/conf/dynarp.html .

гер сіз Catalyst 4500 қолдансаңыз, динамикалық ARP инспекциясын қосқаныңызға көз жеткізіңіз. Бұл функция желіні белгілі бір «ортадағы адам» шабуылдарынан қорғайды. Бұл функция туралы қосымша ақпарат алу үшін мына сілтемеге өтіңіз: http://www.cisco.com/c/en/td/docs/shitches/lan/catalyst4500/12- 2/25ew/configuration/guide/conf/dynarp.html .Жеткізушіге байланысты әр түрлі болуы мүмкін қауіпсіздік мүмкіндіктерін зерттеу үшін маршрутизатормен кеңесіп, құжаттаманы ауыстырыңыз, сонымен қатар келесі ең жақсы тәжірибелерді қолданғаныңызға көз жеткізіңіз:

-

Коммутаторлар мен маршрутизаторларды басқару үшін SSH пайдаланыңыз -

Басқару интерфейсіне кіруді шектеңіз -

Пайдаланылмаған порттарды өшіріңіз -

MAC тасқын рассылка шабуылдарының алдын алу үшін қауіпсіздік мүмкіндіктерін пайдаланыңыз

Желіні сегментациялау Тарау 10

-

DHCP тыңдау сияқты шабуылдардың алдын алу үшін порт деңгейіндегі қауіпсіздікті пайдаланыңыз -

Коммутатор мен маршрутизатордың микробағдарламасы мен амалдық жүйелерін жаңартқаныңызға көз жеткізіңіз

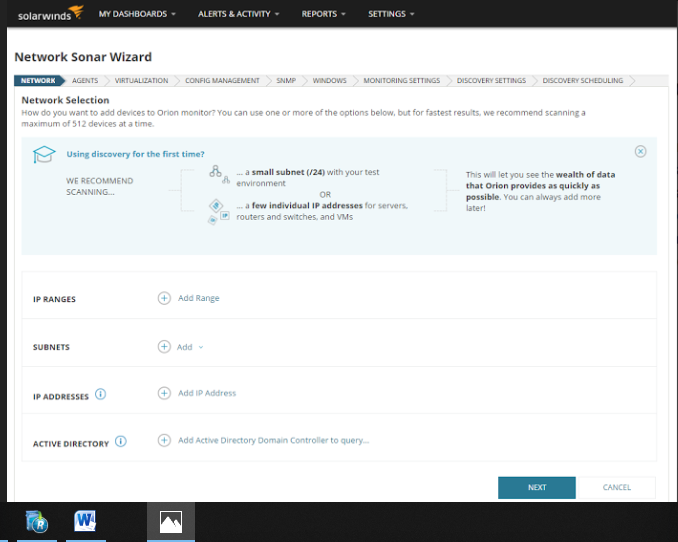

Желіні анықтау

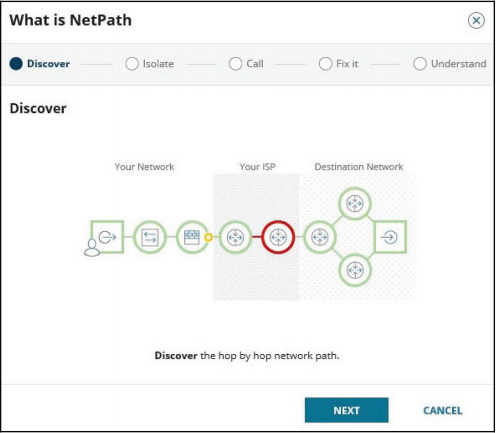

Эксплуатацияда тұрған желілермен жұмыс істеу кезінде Blue Team-тің алдында тұрған бір қиындық топологияны және маңызды жолдарды және желінің қалай ұйымдастырылғандығын түсіну болып табылады. Бұл мәселені шешудің бір жолы - ағымдағы желі күйін ұсына алатын желілік карта құралын пайдалану. Бұл сізге көмектесе алатын бір құрал - Solarwinds желісінің өнімділікті бақылау жиынтығы. Оны орнатқаннан кейін, желінің Sonar шеберінен желіні табу процесін бастау керек, мұнда көрсетілгендей:

Желіні сегментациялау Тарау 10

Сіз осы өрістердің барлығын «КЕЛЕСІ» батырмасын баспай тұрып толтыруыңыз керек, ал аяқтағаннан кейін ол іздеу процесін бастайды. Соңында NetPath-ді тексеруге болады, ол хост пен интернет арасындағы барлық жолды көрсетеді:

Желіні сегментациялау Тарау 10

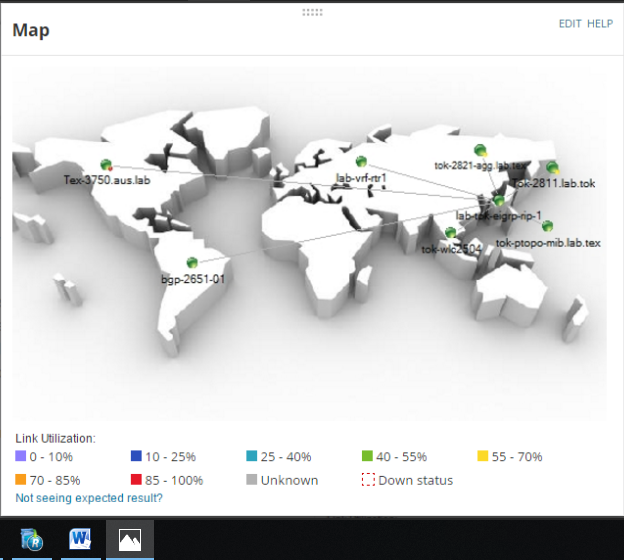

Бұл жиынтықта қол жетімді тағы бір нұсқа - желілік атласты ресурстарыңыздың геолокациялық картасын жасау үшін пайдалану, мұнда көрсетілгендей:

Желіні сегментациялау Тарау 10

Желіні ашқан кезде оның барлық аспектілерін құжаттандырғаныңызға көз жеткізіңіз, өйткені сізге сегменттеуді дұрыс орындау үшін кейінірек осы құжаттама қажет болады.

Желіге қашықтан қол жетімділікті қамтамасыз ету

Желілік сегментацияны жоспарлау сіздің корпоративті желіңізге қашықтан қол жеткізудің қауіпсіздік аспектілерін ескерусіз аяқталмайды. Егер сіздің компанияңыз үйде жұмыс істейтін қызметкерлерді жұмыстан шығармаса да, бір кездері қызметкер саяхаттап кетуі мүмкін және компанияның ресурстарына қашықтан қол жетімділік қажет болады. Егер бұл жағдай болса, сіз өзіңіздің сегменттеу жоспарыңызды ғана емес, сонымен қатар компанияның желісіне кіруге рұқсат бермей тұрып, қашықтағы жүйені бағалай

Желіні сегментациялау Тарау 10

алатын желіні басқаруды қарастыруыңыз керек; бұл бағалау келесі мәліметтерді тексеруді қамтиды:

-

Қашықтағы жүйенің ең соңғы нұсқылы патчтары бар екендігі -

Қашықтағы жүйеде антивирус қосылып тұрғандығы -

Қашықтағы жүйеде жеке брандмауэр қосылып тұрғадығы -

Қашықтағы жүйенің қауіпсіздік саясатына сәйкес болуы

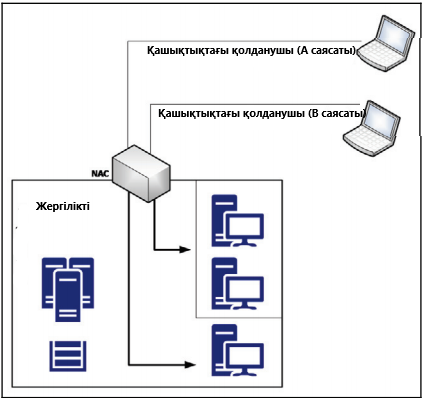

Келесі диаграммада желіні басқаруды (NAC) басқару жүйесінің мысалы келтірілген:

Бұл сценарийде NAC қашықтағы құрылғының ағымдағы денсаулық жағдайын тексеріп қана қоймай, сонымен қатар бастапқы құрылғыға тек үй-жайларда орналасқан алдын ала анықталған ресурстармен байланыс орнатуға мүмкіндік беру арқылы бағдарламалық деңгейде сегменттеуді жүзеге асырады. Бұл қосымша сегментация мен

Желіні сегментациялау Тарау 10

қауіпсіздік қабатын қосады. Диаграммада брандмауэр болмаса да, кейбір компаниялар қашықтан қол жетімділіктің барлық қолданушылырын бір нақты VLAN-да оқшаулауды таңдай алады және қашықтағы қолданушылардын келетін трафикті басқару үшін осы сегмент пен корпоративті желі арасында брандмауэр болады. Әдетте, бұл жүйеге қашықтан қол жеткізген кезде қолданушылырдың қол жетімділік түрін шектегіңіз келгенде қолданылады.

Б

із бұл байланыстың аутентификациялау бөлімі әлдеқашан орындалған және қашықтан қол жетімділікті пайдаланушылар үшін ең қолайлы әдістердің бірі 802.1X пайдалану.

із бұл байланыстың аутентификациялау бөлімі әлдеқашан орындалған және қашықтан қол жетімділікті пайдаланушылар үшін ең қолайлы әдістердің бірі 802.1X пайдалану.Сондай-ақ, желілік ресурстарға қол жеткізудің минималды талаптарына сәйкес келмейтін компьютерлердің карантині үшін оқшауланған желінің болуы маңызды. Бұл карантиндік желіде компьютерді сканерлейтін және компьютерге корпоративті желіге кіруге мүмкіндік беретін тиісті түзетулерді қолданатын түзету қызметтері болуы керек.

Сайттан сайтқа VPN

Қашықтағы орналасқан ұйымдарға арналған сценарийлердің бірі - негізгі корпорация желісі мен қашықтағы желі арасында қауіпсіз байланыс арнасы болуы, және әдетте бұл сайттан сайтқа VPN арқылы жасалады. Желіні сегментациялауды жоспарлау кезінде сіз осы сценарий туралы және бұл байланыс сіздің желіге қалай әсер ететіндігі туралы ойлануыңыз керек.

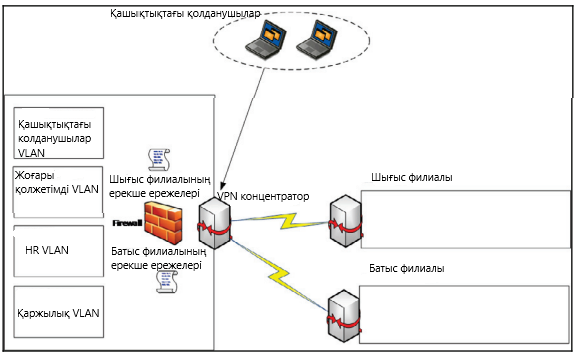

Келесі диаграмма осы байланыстың мысалын көрсетеді:

Желіні сегментациялау Тарау 10

Алдыңғы диаграммада көрсетілген желінің дизайнында әр филиалда брандмауэрде ережелер жиынтығы бар, демек, сайттан сайтқа VPN байланысы орнатылған кезде, қашықтағы филиал бүкіл штабқа кіре алмайды. Сайттан сайтқа VPN жоспарлау кезінде «білу керек» қағидасын қолданғаныңызға көз жеткізіп, тек шынымен қажет ақпаратқа қол жеткізуге рұқсат беріңіз. Егер Шығыс филиалы HR VLAN-ға кірудің қажеті болмаса, онда бұл VLAN-ға кіруді бұғаттау керек.

Виртуалды желіні сегментациялау

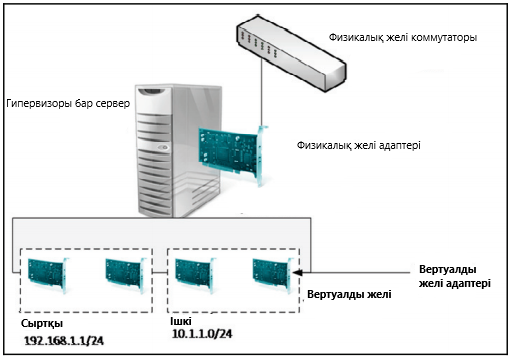

Бұл физикалық желі немесе виртуалды желі екендігіне қарамастан, желінің дизайнына қауіпсіздік енгізілуі керек. Бұл жағдайда біз бастапқыда физикалық желіде жүзеге асырылатын VLAN туралы емес, виртуалдандыру туралы айтып отырмыз. Келесі диаграмманы бастапқы нүкте ретінде қолданайық:

Желіні сегментациялау Тарау 10

Виртуалды желіні сегментациялауды жоспарлау кезінде алдымен қандай мүмкіндіктер бар екенін көру үшін виртуалдандыру платформасына кіру керек. Дегенмен, сіз негізгі сегментацияны сатушы-агностикалық тәсіл арқылы жоспарлауға кірісе аласыз, өйткені платформаға қарамастан негізгі принциптер бірдей, бұл негізінен алдыңғы диаграмма жеткізеді. Виртуалды қосқыш ішінде оқшаулау бар екенін ескеріңіз; басқаша айтқанда, бір виртуалды желідегі трафикті басқа виртуалды желі көрмейді. Әр виртуалды желінің өзінің ішкі желісі болуы мүмкін, және виртуалды желідегі барлық виртуалды машиналар бір-бірімен байланыс жасай алады, бірақ ол басқа виртуалды желіге өтпейді. Егер сіз екі немесе одан да көп виртуалды желі арасында байланыс орнатқыңыз келсе, бұл жағдайда сізге бірнеше виртуалды желі адаптері бар маршрутизатор қажет (бұл маршрутизация қызметі қосылған VM болуы мүмкін),

ол әр виртуалды желі үшін біреу.

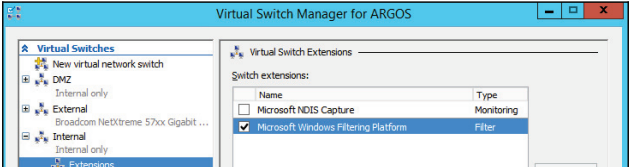

Көріп отырғаныңыздай, негізгі ұғымдар физикалық ортаға өте ұқсас және жалғыз айырмашылық-бұл провайдерге байланысты өзгеруі мүмкін іске асыру. Мысал ретінде Microsoft Hyper-V-ді (Windows

Желіні сегментациялау Тарау 10

Server 2012 және басқалары) пайдаланып, виртуалды қосқыш деңгейінде виртуалды кеңейтімдерді қолдана отырып, кейбір қауіпсіздік тексерулерін жүзеге асыруға болады. Желі қауіпсіздігін жақсарту үшін қолдануға болатын бірнеше мысал келтірілген:

-

Желілік пакетті тексеру -

Интрузияны анықтау немесе брандмауэр -

Желілік пакеттің сүзгісі

Кеңейтімдердің осы түрлерін пайдаланудың артықшылығы - сіз пакетті басқа желілерге жібермес бұрын тексересіз, бұл сіздің жалпы желілік қауіпсіздік стратегияңыз үшін өте пайдалы болуы мүмкін.

Көбіне бір VM -де пайда болған трафик физикалық желіден өтіп, корпоративті желіге қосылған басқа хостқа жетуі мүмкін. Осы себепті трафик виртуалды желіде оқшауланған болса да, егер басқа желілерге желілік маршруттар анықталған болса, пакет тағайындалған жерге жеткізіледі деп әрдайым ойлау керек. виртуалды қосқыштағы мүмкіндіктер:

-

MAC мекен-жайын бұрмалау: Бұл зиянды трафиктің жалған мекен-жайдан жіберілуіне жол бермейді -

DHCP күзеті: Бұл виртуалды машиналардың DHCP сервері ретінде әрекет етуіне немесе жауап беруіне жол бермейді -

Маршрутизатор күзеті: Бұл виртуалды машиналардың маршрутизатор туралы жарнама және қайта бағыттау туралы хабарлама жіберуіне жол бермейді -

Порт ACL (қол жетімділікті басқару тізімі): Бұл сізге MAC немесе IP мекенжайлары негізінде кіруді басқару тізімдерін конфигурациялауға мүмкіндік береді

Желіні сегментациялау Тарау 10

Бұл виртуалды қосқышта қолдануға болатын бірнеше мысалдар. Егер сіз үшінші тараптың виртуалды қосқышын қолдансаңыз, әдетте осы функционалдылықтарды кеңейте алатыныңызды ұмытпаңыз.