Файл: 1. Техникоэкономическая характеристика предметной области и предприятия. Анализ деятельности как есть 7.docx

Добавлен: 09.01.2024

Просмотров: 412

Скачиваний: 7

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

-

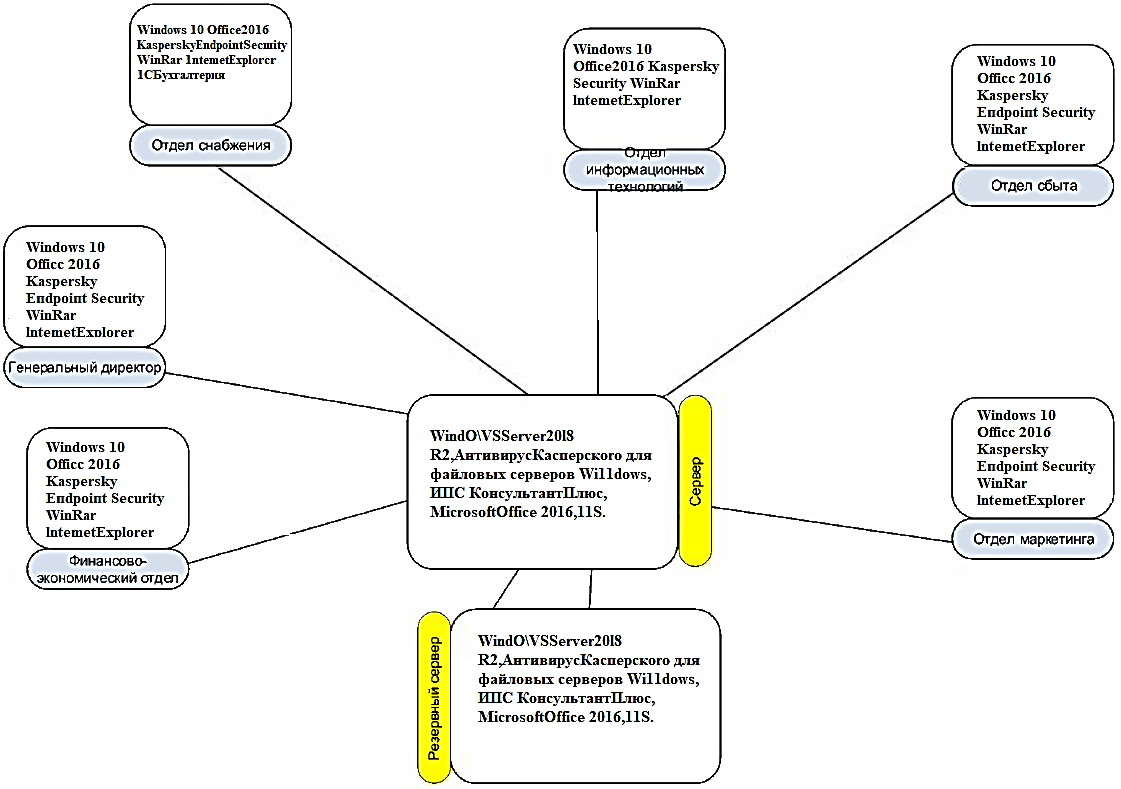

Операционная система Windows 10; -

Пакет офисных программ MS Office 2016; -

Антивирус Kaspersky Endpoint Security; -

1C: Бухгалтерия 8.3; -

Информационно-правовая система Консультант Плюс.

Рис. 1.3 Программная архитектура ООО «Торно»

Данный набор программного обеспечения позволяет сотрудникам выполнять должностные обязанности и осуществлять деятельность по бухгалтерскому учету, складским операциям, взаимодействию между подразделениями, подготовка отчетности для передачи государственным структурам.

1.2. Характеристика комплекса задач, задачи и обоснование необходимости автоматизации

1.2.1. Выбор комплекса задач автоматизации и характеристика существующих бизнес процессов

Точность и своевременность оформления всех товарных операций в бухгалтерском учете является важнейшим аспектом работы пункта почтовой связи. Учет товаров при розничной реализации включает анализ поступления, хранения и реализации продукции.

Ежедневно в распределенной структуре складов ООО «Торно» осуществляется большое количество товарно-денежных операций:

-

поставка товарно-материальных ценностей в распределенную структуру складов; -

выдача товарно-материальных ценностей из распределенной структуры складов; -

приемки и разгрузки товаров ответственными лицами; -

хранения до реализации на складском комплексе.

Именно эффективное управление процессами реализации товарноматериальных ценностей позволяет решить основные задачи:

-

полноты поступления товарно-материальных ценностей по товарнотранспортным накладным и приходным ордерам; -

планирования коммерческой деятельности по ведомости остатков товарно-материальных ценностей;

оптимизации загруженности производственных и человеческих ресурсов.

1.2.2. Определение места проектируемой задачи в комплексе задач и ее описание

В соответствии со стандартом IDEF0 [22] предписывает построение иерархической системы диаграмм, включающей единичное описание информационной системы и подсистем, включенных в нее. Далее производится разделение каждой подсистемы в соответствии с требуемым уровнем декомпозиции.

Существующий процесс реализации операций бизнес-процесса «Продажи» представлен на рисунке 1.4.

Рис. 1.4. Диаграмма модели процесса реализации операций бизнес процесса «Продажи»

По методологии IDEF0 контекстная диаграмма является вершиной древовидной структурьг и представляет собой самое общее описание системы и ее взаимодействия с внешней средой. После описания системы в целом проводится разбиение ее на крупные фрагменты. Этот процесс называется функциональной декомпозицией, а диаграммы, которые описывают каждый фрагмент и взаимодействие фрагментов, называются диаграммами декомпозиции.

Основную работу «Проектирование реализации операций б из нес-процесса «Продажи»» можно разбить на четыре более мелкие работы:

-

формирование прайс-листа; -

заказ товаров; -

продажа товаров; -

формирование отчетности.

Первая декомпозиция системы представлена на рисунке 1.5.

Рис.1.5 Первая декомпозиция диаграммы процесса реалшации операций бизнеспроцесса «Продажи»

Сейчас в работе менеджера по продажам ООО «Торно» для выполнения задач учета проданных товарно-материальных ценностей используется стандартные формы в формате Microsoft Excel.

Исключить обнаруженные недостатки поможет разработка и внедрение автоматизированной информационной системы.

В случае внедрения информационных технологий в процесс учета товарно-материальных ценностей, включая ввод данных, формирование документов и форм отчетности будет осуществляться с применением автоматизированной информационной системы, что позволит значительно снизить трудовые и временные затраты. [14]

1.2.3. Обоснование необходимости использования вычислительной техники для решения задачи

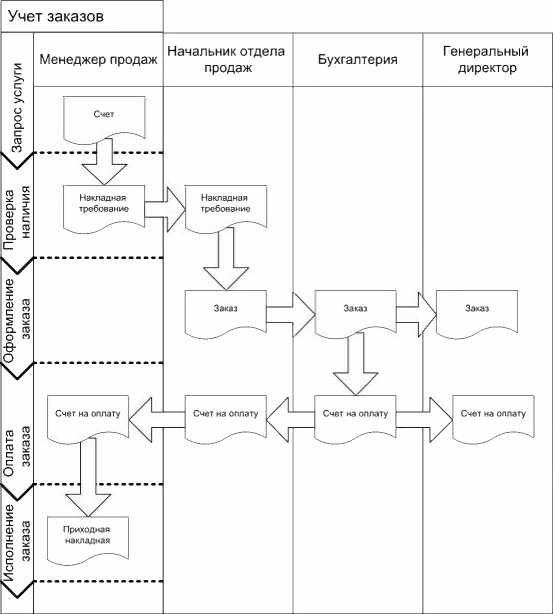

Рассмотрим документооборот процесса учета бизнес-процесса «Продажи», схема документооборота представлена на рисунок 1.6.

Рис.1.6 Схема документооборота процесса продаж

1.2.4. Анализ системы обеспечения информационной безопасности и защиты информации

Внедрение информационных технологий в бизнес-процессы предприятия выявило проблемы при обеспечении безопасности как информации на традиционных носителях, так и хранимой в электронном виде.

Информационная безопасность определяет такое состояние информационной системы, при котором она способна эффективно противодействовать дестабилизирующим факторам с сохранением штатного функционала.

Вероятные угрозы информационной безопасности классифицируются по следующим ключевым параметрам [2].

По степени преднамеренности:

-

непреднамеренные угрозы, спровоцированные ошибками или небрежностью сотрудников предприятия; -

угрозы преднамеренных деструктивных действий.

По степени зависимости от активности пользователя:

-

возникающие, только в ходе обработки защищаемой информации; независящие от активности пользователя.

По состоянию источника угроз:

-

непосредственно в контуре обработки защищаемой информации; -

в пределах контролируемой зоны; -

вне контролируемой зоны.

По степени воздействия: активные угрозы; пассивные угрозы.

Угроза информационной безопасности определяется совокупностью условий и факторов, формирующих потенциальный риск нарушения режима защиты информации.

Основной риск заражения вредоносным ПО возникает при запуске объектов, полученных из внешних источников (файлов, ссылок и т.п., приложенных к сообщениям электронной почты, загруженных с внешних сетевых ресурсов, в т.ч. из сети Интернет, со съемных машинных носителей информации).

При работе с электронной почтой, внешними сетевыми ресурсами (в т.ч. с ресурсами сети Интернет), со съемными машинными носителями информации пользователи обязаны учитывать высокую степень риска заражения вредоносным ПО и проявлять максимальную осторожность при запуске объектов.

В организации в качестве средства антивирусной защиты используется ПО «Kaspersky Endpoint Security».

Средства антивирусной защиты включают в себя функции постоянной защиты (антивирусный монитор) и функции защиты по требованию (антивирусный сканер).

Антивирусный монитор должен запускаться автоматически при старте операционной системы и работает в фоновом режиме, проверяя наличие вредоносного ПО.

Сканирование по требованию запускается пользователем и заключается в полной или выборочной проверке файлов, присутствующих на компьютере.

Запрещается самостоятельное отключение (удаление) средств антивирусной защиты.

При обнаружении угрозы, связанной с вредоносным ПО, на мониторе (в правом нижнем углу) появляется сообщение с информацией об угрозе и названием зараженного файла. При этом меры по устранению вредоносного ПО средством антивирусной защиты должны применяться автоматически в следующем порядке:

-

очистка файлов от вредоносного кода; -

при невозможности очистки файл перемещается в карантин; -

удаление файла, содержащего вредоносное ПО, после истечения срока карантина.