Файл: Дипломную практику я проходил в омвд Ивановский увд по Амурской области Целями практики является.docx

Добавлен: 09.01.2024

Просмотров: 68

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

-

Многоуровневая защита -

Сочетание передовых технологий и глубокой аналитики -

Интеграция с облачной базой данных -

Выявление подозрительного поведения -

Автоматическая защита от эксплойтов -

Блокирование сетевых атак -

Защита общих папок от шифрования

Системные требования Kaspersky Endpoint Security:

-

2 Гб свободного места на жестком диске -

Процессор Intel Pentium 1 ГГц (с поддержкой набора инструкций SSE2 или совместимый аналог) -

Оперативная память 1 Гб для ОС 32 бит (2 Гб для ОС 64 бит) -

Операционная система не ниже Windows 7

При прохождении практики мной был получен опыт работы с данным антивирусным ПО и его настройки.

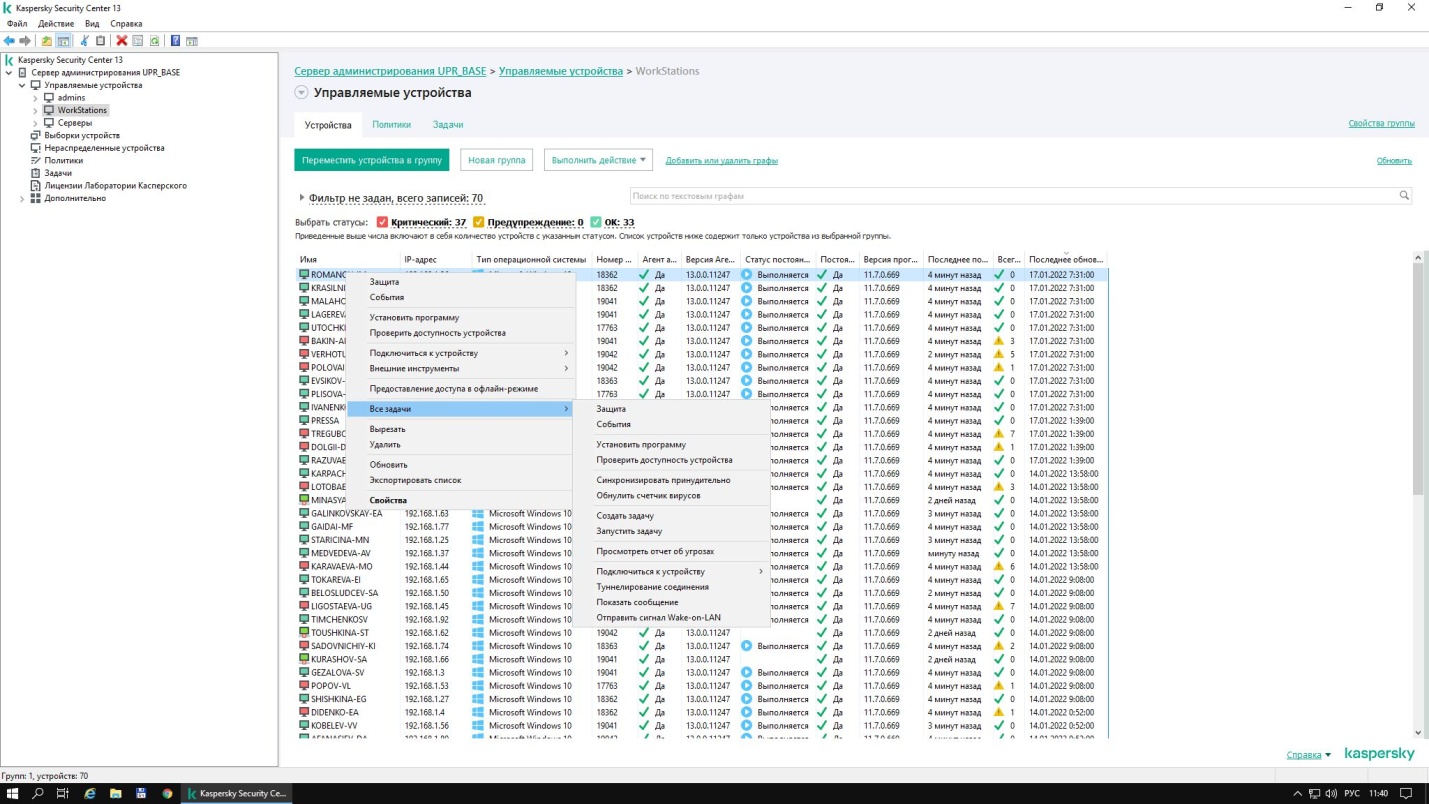

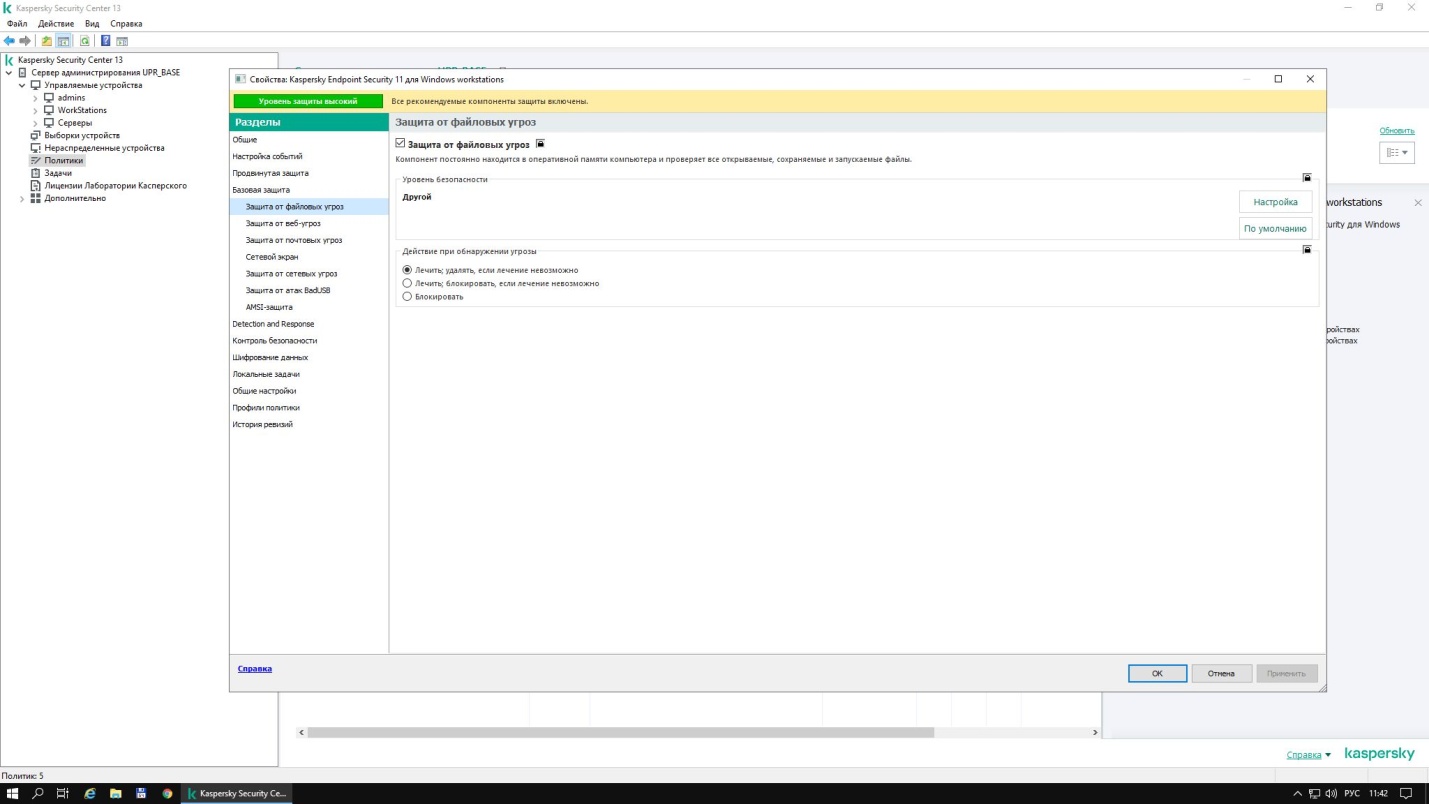

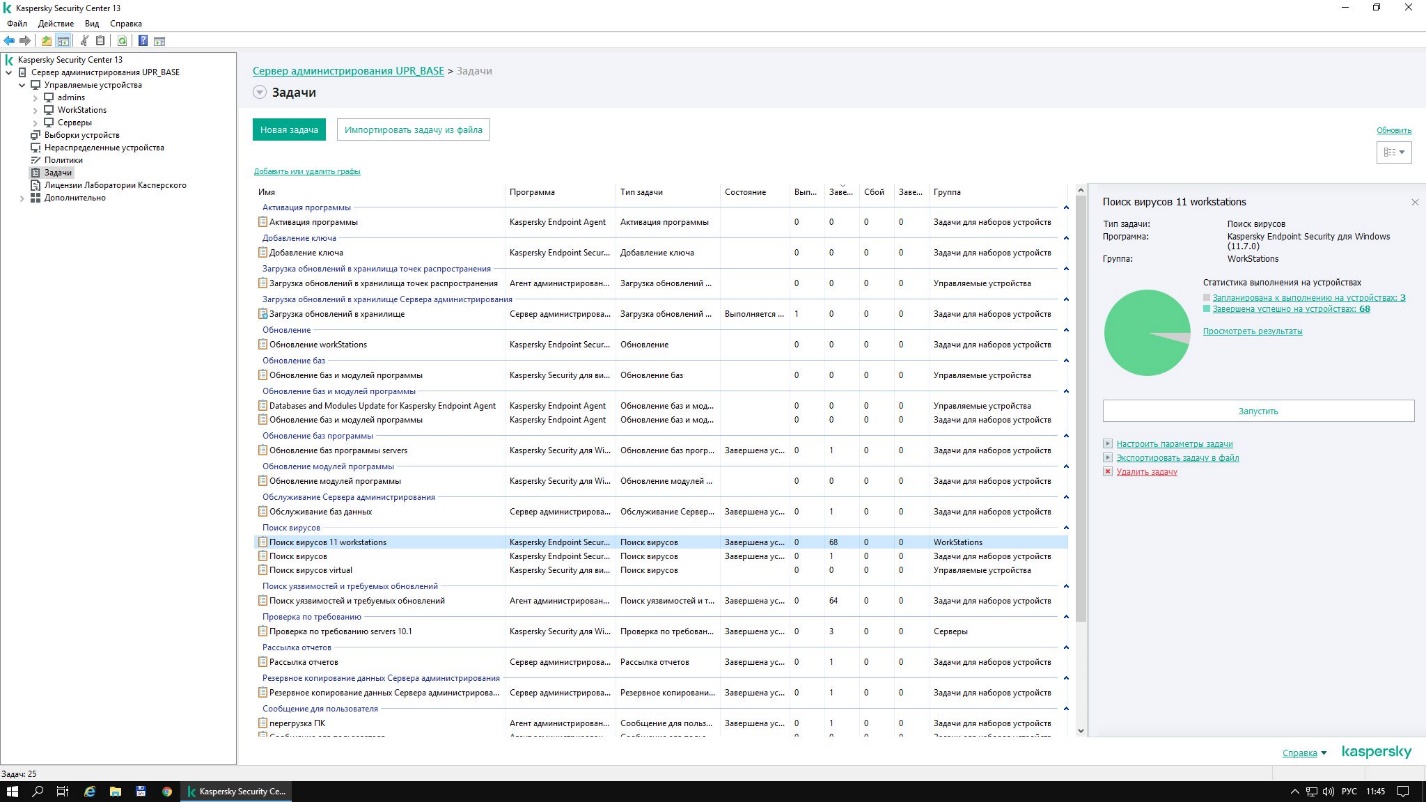

На рисунках 2-4 отображен интерфейс Kaspersky Endpoint Security в момент настройки.

Рисунок 2– список задач Kaspersky Endpoint Security

Рисунок 3– свойства Kaspersky Endpoint Security

Рисунок 4– задача по поиску вирусов в центре управления Kaspersky

Secret Net Studio – является стандартом для ряда критически важных отраслей российской экономики в области защиты конфиденциальной информации, включая защиту государственной тайны.

Единая система управления продуктами для защиты Windows, Linux и платами доверенной загрузки. Система масштабируется до управления десятками тысяч рабочих станций и серверов.

Единый агент оптимально использует ресурсы компьютера для защиты от вирусов, сетевых атак, а также от несанкционированного доступа к конфиденциальным данным.

Встроенные шаблоны настроек безопасности обеспечивают и отслеживают требуемый регулятором уровень защиты ИТ-инфраструктуры c минимальными усилиями со стороны обслуживающего персонала.

Ключевые возможности СЗИ от НСД SecretNet:

-

аутентификация пользователей; -

разграничение доступа пользователей к информации и ресурсам автоматизированной системы; -

доверенная информационная среда; -

контроль утечек и каналов распространения конфиденциальной информации; -

контроль устройств компьютера и отчуждаемых носителей информации на основе централизованных политик, исключающих утечки конфиденциальной информации; -

централизованное управление системой защиты, оперативный мониторинг, аудит безопасности; -

масштабируемая система защиты, возможность применения SecretNet (сетевой вариант) в организации с большим количеством филиалов.

Системные требования Secret Net Studio 8.6:

-

Операционная система: не ниже Windows 7 SP1 -

Процессор: в соответствии с требованиями ОС, установленной на компьютер -

Оперативная память: Минимально – 2 гБ (Рекомендуется – 4 гБ) -

Жесткий диск (свободное пространство) 4 гБ

При прохождении практики мной был получен опыт работы с данным СЗИ, его настройки и особенностей эксплуатации.

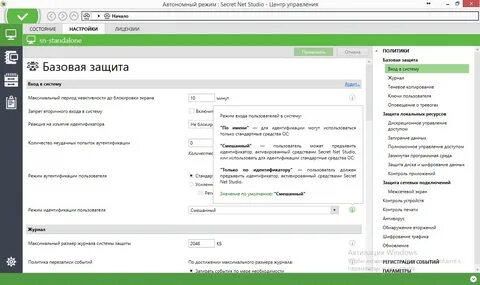

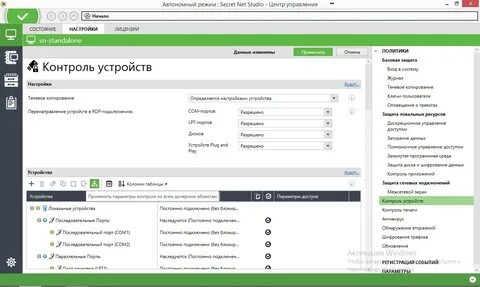

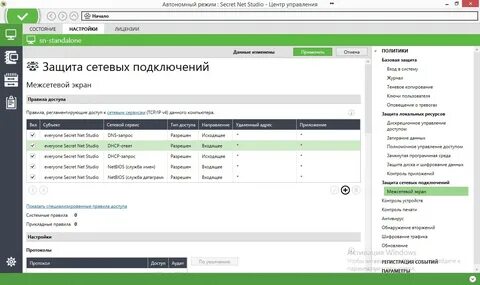

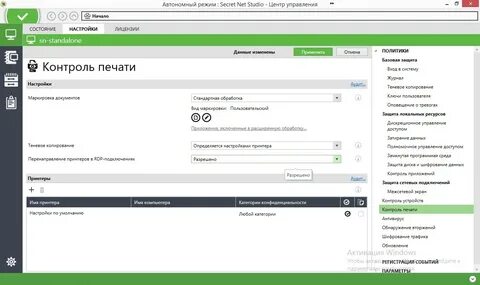

На рисунках 5-8 отображен интерфейс Secret Net Studio в момент эксплуатации.

Рисунок 5- Окно настройки защиты входа в систему

Рисунок 6-Окно настройки контроля подключения устройств

Рисунок 7-Окно настройки защиты сетевых подключений

Рисунок 8-Окно настройки контроля печати

В данном отделе отлажена своя система защиты информации,

Все компьютеры на предприятии оснащены антивирусами и современной ОС, и ПО, и отлаженным FIREWALL, на всех компьютерах присутствуют пароли, все опечатаны, без специального разрешения начальника отдела защиты информации их вскрывать запрещено.;

Все коммуникации как телефонные линии так и локальные сети (оптоволоконные) защищены внешним корпусом или находятся в самой стене что снижает риск прослушивания и считывания информации путём подключения к сетям. Вся информация на предприятии хранится на сервере, в специальном защищенном помещение.

4 ЗАЩИТА ИНФОРМАЦИИ ТЕХНИЧЕСКИМИ СРЕДСТВАМИ

Территория всего учреждения в целом защищена от проникновения злоумышленника и техническими средствами, на предприятии также отлично организован контрольно-пропускной режим, в ОМВД существует 1 КПП, который осуществляет пропуск сотрудников и граждан с внутренней стороны здания ОМВД. Вход на территорию учреждения осуществляется со двора. На предприятии также задействованы для комплексной системы защиты информации:

1 КПП, на нём всегда присутствует видеонаблюдение, также на данном КПП присутствует сотрудник УМВД, проверяющий пропуска и открывающий доступ в здание по средствам электронной разблокировки дверей;

На всей территории УМВД присутствуют камеры, записывающие всё происходящее как внутри, так и снаружи организации, для возможного выявления злоумышленника или других угроз;

Задачи технических средств защиты:

-

защита материальных ценностей предприятия; -

защита от несанкционированного проникновения на объект; -

предоставление высокого статуса охраняемому объекту

контрольно-пропускной режим; -

проверка и контроль авто, въезжающих на охраняемую территорию; -

контроль над всей территорией; -

контроль над сотрудниками; -

оперативное устранение аварийных обстоятельств; -

быстрое реагирование в случае нарушения безопасности;

При организации технических средств защиты берут во внимание следующие параметры:

-

размер охраняемого объекта и его территории; -

наличие и число локальных участков; -

квадратура всего периметра объекта; -

возможные риски для сотрудников и охранников; -

степень ценности имущества на объекте и материальной ответственности охранников за нее; -

есть ли необходимость во время работы применять различные средства связи и оружие; -

приблизительная стратегия и план работы представителей физической охраны.

Вся эта информация и ее подробный анализ дают возможность разработать максимально надежную систему и стратегию технической защиты. Только так можно обеспечить полную безопасность охраняемого объекта и его территории. Но важно осознавать, что техническая защита является всего лишь одним из элементов охранной системы и она должна работать вместе с другими видами защиты информации, включая программные и программно-аппаратные.

На предприятии размещен турникет. Рядом с турникетом помещение дежурной части, в котором дежурный сотрудник просматривает камеры видеонаблюдения. На рисунке 12 показано местоположение турникета.

Рисунок 9 – расположения турникета

На предприятии присутствует как система видеонаблюдения, так и система пожарной сигнализации.

В систему пожарной сигнализации входят: датчики дыма, системы оповещения и управления эвакуацией.

6 Эксплуатация автоматизированных (информационных) систем в защищенном исполнении

На практике я сформировал назначение, структуру и основные характеристики ИСПДН.

Информационная система персональных данных ИСПДн предназначена для автоматизации процесса обработки персональных данных работников и обучающихся.

Рассматриваемая ИСПДн имеет подключение к сетям общего пользования посредством сертифицированного межсетевого экрана (МЭ). Защита трафика осуществляется с помощь применения средств шифрования.

Все компоненты ИСПДн находятся внутри контролируемой зоны.

Обработка персональных данных в ИСПДн ведется в многопользовательском режиме с равными полномочиями допущенных пользователей в рамках своих служебных обязанностей.

Режим обработки предусматривает следующие действия с персональными данными: сбор, систематизацию, накопление, хранение, уточнение (обновление, изменение), использование, распространение (в том числе передачу), обезличивание, блокирование, уничтожение персональных данных.

Основные параметры ИСПДн приведены в Таблице 3.

Таблица 3 – Параметры ИСПДн

| Заданные характеристики безопасности персональных данных | Информационная система обрабатывает ПДн четвертого уровня защищенности |

| Структура информационной системы | 69 АРМ и 1 сервер с подключением к сети общего пользования посредством МЭ |

| Подключение информационной системы к сетям общего пользования и (или) сетям международного информационного обмена | Имеется подключение к сети общего доступа. Подключение к сетям международного информационного обмена отсутствует. |

| Режим обработки персональных данных | Многопользовательская ИС |

| Режим разграничения прав доступа пользователей | Равные полномочия |

| Местонахождение технических средств информационной системы | Все технические средства находятся в пределах КЗ |

В ИСПД обрабатываются следующие типы ПДн:

-

фамилия, имя, отчество; -

год, месяц, дата и место рождения; -

адрес проживания; -

номер паспорта; -

должность; -

ИНН; -

Номер страхового пенсионного свидетельства.

В ходе анализа исходных данных, в соответствии с Приказом ФСТЭК России от 18 февраля 2013 г. №21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» определен Актом четвертый уровень защищённости ПДн в ИСПДн.

При входе в систему и выдаче запросов на доступ проводится аутентификация пользователей ИСПДн. ИСПДн располагает необходимыми данными для идентификации, аутентификации, а также препятствует несанкционированному доступу к ресурсам.

Из ИСПДн осуществляется вывод на печать сведений, содержащих персональные данные. Все пользователи ИСПДн имеют собственные роли. Список типовых ролей представлен в виде матрицы доступа в таблице 4.

Таблица 4 – Матрица доступа

| Группа | Уровень доступа к ПДн | Разрешенные действия | Сотрудники отдела |

| Администратор безопасности | Обладает полной информацией о системном и прикладном программном обеспечении ИСПДн. Обладает полной информацией о технических средствах и конфигурации ИСПДн. Имеет доступ ко всем техническим средствам обработки информации и данным ИСПДн. Имеет доступ к средствам защиты информации и протоколирования и к части ключевых элементов ИСПДн. Обладает правами конфигурирования и административной настройки технических средств ИСПДн. |

| Работник отдела информатизации |

| Операторы ИСПДн с правами записи | Обладает всеми необходимыми атрибутами и правами, обеспечивающими доступ ко всем ПДн |

-уничтожение | специалисты |