Файл: Дипломную практику я проходил в омвд Ивановский увд по Амурской области Целями практики является.docx

Добавлен: 09.01.2024

Просмотров: 70

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Содержание

-

Введение

2 Характеристика ОМВД Ивановского района 3

2.1 Общие сведение 3

2.2 Сведения о Аппаратном обеспечении 3

3. Модель угроз и уязвимостей информационной системы предприятия 5

5 ПРИМЕНЕНИЕ ПРОГРАММНО-АППАРАТНЫХ СРЕДСТВ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ В АВТОМАТИЗИРОВАННЫХ СИСТЕМАХ 9

4 ЗАЩИТА ИНФОРМАЦИИ ТЕХНИЧЕСКИМИ СРЕДСТВАМИ 15

6 Эксплуатация автоматизированных (информационных) систем в защищенном исполнении 18

Список используемых Источников 22

1 ВВЕДЕНИЕ

Дипломную практику я проходил в ОМВД «Ивановский» УВД по Амурской области

Целями практики является:

1) Комплексное освоение всех видов профессиональной деятельности специальности «Обеспечение информационной безопасности автоматизированных систем»;

2) Формирование профессиональных компетенций;

3) Приобретение опыта практической работы.

Задачами практики является

1) Изучение и анализ соответствия нормативно-правовой базы информационной безопасности предприятия;

2) Исследование факторов, влияющих на построение КСЗИ предприятия, в том числе виды конфиденциальной информации;

3) Построение модели угроз и уязвимостей информационной системы предприятия;

4) Анализ эффективности системы защиты на предприятии;

5) Разработка направлений по совершенствованию КСЗ предприятия на основе применения мероприятий организационной, технической и программной защиты;

6) Изучение методик контроля ЗИ на предприятии.

7) Изучение работы средств ЗИ технических и программных

2 Характеристика ОМВД Ивановского района

2.1 Общие сведение

ОМВД «Ивановский» управления внутренних дел по Амурской области межмуниципальный отдел МВД России является органом исполнительной власти, осуществляющий функции по выработке и реализации политики и нормативно-правовому регулированию в сфере внутренних дел.

Почтовый адрес: 676930, с. Ивановка, район ул. Галушкина, 1.

Телефон 8(416-49)52-9-10, Факс 8(41649) 52-2-22.

Электронная почта: ivanovka.rgn@mail.ru

Основными задачами деятельности предприятия являются:

1) Обеспечение личной безопасности граждан и общественной безопасности, охрана общественного порядка и собственности;

2) Осуществление мер по предупреждению и пресечению преступлений и административных правонарушений;

3) Выявление и раскрытие преступлений, производство дознания по уголовным делам.

2.2 Сведения о Аппаратном обеспечении

В ОМВД «Ивановский» имеется следующее аппаратное обеспечение:

69 Персональных компьютеров (ПК), со следующими характеристиками:

Процессор: Core i3 43220, ОЗУ: 4gb, Твердотельные накопители: 120 Гб ssd и 500 Гб hdd, Монитор: 21.5``, Операционная система Windows 10

1 Сервер, со следующими характеристиками:

Процессор: 3.10 -3.50GHz Intel® Xeon® E3-1220V3 (Haswell) 4-Core, 8MB cache, ОЗУ: DIMM 4x8GB DDR 3, Твердотельный накопитель: 2x4000GB SATA hard drive (7200 rpm), Операционная система: MS Windows Server 2012 Standart 64-bit, RUS, 5 CAL Device.

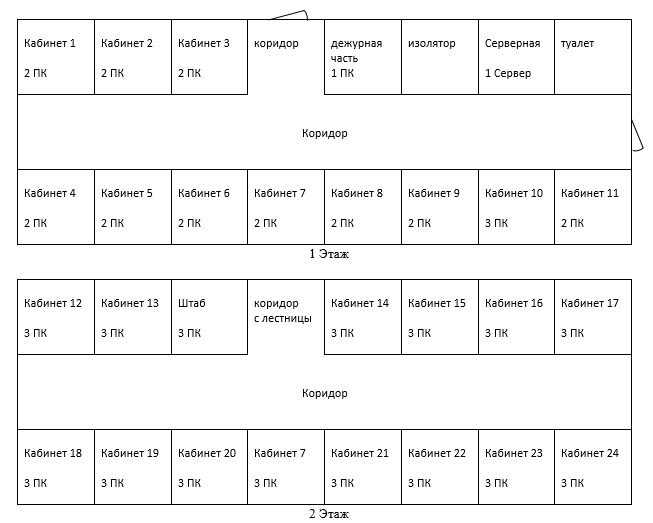

Схематично расположение аппаратного обеспечения учреждения приведено на рисунке 1.

Рисунок 1 Схема расположения аппаратных средств

-

Сведения о программном обеспечении

В ОМВД «Ивановский» имеется следующее программное обеспечение (ПО), направленное на обеспечение информационной безопасности в автоматизированных системах МВД:

Антивирусное ПО: Kaspersky Endpoint Security

Средство защиты информации от несанкционированного доступа: Secret Net

Studio

Данное ПО установлено на каждом ПК учреждения и необходимо, для обеспечения защиты данных, обрабатываемых в учреждении.

3.

3. Модель угроз и уязвимостей информационной системы предприятия

На основе анализа информационной защиты в учреждении, а также с учетом анализа эффективности применяемых программно-аппаратных средств обеспечения информационной безопасности была составлена модель угроз.

Модель угроз – систематизированный перечень актуальных угроз безопасности персональных данных (ПДн) при их обработке в ИСПДн.

Модель угроз необходима для выявления и учета угроз безопасности ПДн, в конкретных условиях и составляет основу планирования мероприятий, направленных на обеспечение безопасности ПДн.

Модель угроз позволяет:

-

сформировать обусловленные требования по защите ПДн при их обработке в ИСПДн; -

реализовать подход по обеспечению безопасности ПДн с минимальными затратами.

Для того, чтобы рассчитать актуальные угрозы, то есть угрозы, которые могут быть реализованы в ИСПДн и представляют опасность для ПДн, необходимо рассчитать уровень исходной защищенности. Это можно представить в виде таблицы 1.

Таблица 1 – Уровень исходной защищенности

| | Низкая | Средняя | Высокая |

| По территориальному размещению | |||

| Локальная ИСПДн в пределах 1-го здания | | | + |

| По наличию соединения с сетями общего пользования | |||

| ИСПДн, имеющая одноточечный выход в сеть | | + | |

| По встроенным (локальным) операциям с записями баз ПДн | |||

| Запись, удаление, сортировка | | + | |

| По разграничению доступа по ПДн | |||

| ИСПДн, к которой имеют доступ определенные перечнем сотрудники организации, являющиеся владельцами ИСПДн | | + | |

| По наличию соединений с другими базами ПДн иных ИСПДн | |||

| ИСПДн, в которой используется база ПДн, принадлежащая владельцу | | | + |

| По уровню обобщения (обезличивания) | |||

| ИСПДн, в которой данные обезличиваются только при передаче в другие организации | | + | |

| По объёму ПДн, которые предоставляются сторонними пользователями без предварительной обработки | |||

| ИСПДн, не предоставляющая никакой информации | | | + |

Уровень исходной защищенности средний, то есть Y1=5

Далее определяем частоту реализации угрозы Y2 — определяемый экспертным путем показатель, характеризующий, насколько вероятным является реализация конкретной угрозы безопасности ПДн.

Для этого показателя вводятся 4 вербальных градации: маловероятно (0), низкая вероятность (2), средняя вероятность (5), высокая вероятность (10).

Возможность реализации угрозы определяется соотношением:

Y = (Y1 + Y2)/20

Далее формируется вербальная интерпретация реализуемости угрозы следующим образом:

— низкая;

— средняя;

— высокая;

— очень высокая.

Потом оценивается опасность каждой угрозы.

Таблица 2 – Расчет актуальных угроз

| № угрозы | Частота реализации угроз Y2 | Возможность реализации угроз Y | Опасность каждой угрозы | Актуальность угроз |

| 1 | Маловероятно(0) | (5+0)/20=0,25(н) | Низкая | Неактуальная |

| 2 | Маловероятно(0) | (5+0)/20=0,25(н) | Низкая | Неактуальная |

| 3 | Маловероятно(0) | (5+0)/20=0,25(н) | Низкая | Неактуальная |

| 4 | Маловероятно(0) | (5+0)/20=0,25(н) | Низкая | Неактуальная |

| 5 | Маловероятно(0) | (5+0)/20=0,25(н) | Низкая | Неактуальная |

| 6 | Маловероятно(0) | (5+0)/20=0,25(н) | Низкая | Неактуальная |

| 7 | Низкая (2) | (5+2)/20=0,35(с) | Низкая | Неактуальная |

| 8 | Маловероятно(0) | (5+0)/20=0,25(н) | Низкая | Неактуальная |

| 9 | Маловероятно(0) | (5+0)/20=0,25(н) | Средняя | Неактуальная |

| 10 | Маловероятно(0) | (5+0)/20=0,25(н) | Средняя | Неактуальная |

| 11 | Маловероятно(0) | (5+0)/20=0,25(н) | Средняя | Неактуальная |

| 12 | Средняя (5) | (5+5)/20=0,5 (с) | Средняя | Актуальная |

| 13 | Средняя (5) | (5+5)/20=0,5 (с) | Средняя | Актуальная |

| 14 | Средняя (5) | (5+5)/20=0,5 (с) | Средняя | Актуальная |

| 15 | Средняя (5) | (5+5)/20=0,5(с) | Средняя | Актуальная |

| 16 | Средняя (5) | (5+5)/20=0,5 (с) | Низкая | Неактуальная |

| 17 | Маловероятно(0) | (5+0)/20=0,25(н) | Средняя | Неактуальная |

| 18 | Маловероятно(0) | (5+0)/20=0,25(н) | Средняя | Неактуальная |

| 19 | Низкая (2) | (5+2)/20=0,35(с) | Высокая | Актуальная |

| 20 | Маловероятно(0) | (5+0)/20=0,25(н) | Средняя | Неактуальная |

| 21 | Низкая (2) | (5+2)/20=0,35(с) | Низкая | Неактуальная |

| 22 | Маловероятно(0) | (5+0)/20=0,25(н) | Средняя | Неактуальная |

| 23 | Средняя (5) | (5+5)/20=0,5 (с) | Средняя | Актуальная |

| 24 | Низкая (2) | (5+2)/20=0,35(с) | Средняя | Актуальная |

| 25 | Средняя (5) | (5+5)/20=0,5 (с) | Высокая | Актуальная |

| 26 | Средняя (5) | (5+5)/20=0,5 (с) | Высокая | Актуальная |

| 27 | Низкая (2) | (5+2)/20=0,35(с) | Средняя | Актуальная |

| 28 | Низкая (2) | (5+2)/20=0,35(с) | Низкая | Неактуальная |

| 29 | Низкая (2) | (5+2)/20=0,35(с) | Низкая | Неактуальная |

| 30 | Средняя (5) | (5+5)/20=0,5 (с) | Высокая | Актуальная |

| 31 | Средняя (5) | (5+5)/20=0,5 (с) | Высокая | Актуальная |

| 32 | Средняя (5) | (5+5)/20=0,5 (с) | Средняя | Актуальная |

| 33 | Низкая (2) | (5+2)/20=0,35(с) | Средняя | Актуальная |

| 34 | Средняя (5) | (5+5)/20=0,5 (с) | Средняя | Актуальная |

| 35 | Низкая (2) | (5+2)/20=0,35(с) | Высокая | Актуальная |

| 36 | Средняя (5) | (5+5)/20=0,5 (с) | Высокая | Актуальная |

| 37 | Низкая (2) | (5+2)/20=0,35(с) | Средняя | Актуальная |

| 38 | Низкая (2) | (5+2)/20=0,35(с) | Средняя | Актуальная |

| 39 | Низкая (2) | (5+2)/20=0,35(с) | Средняя | Актуальная |

| 40 | Низкая (2) | (5+2)/20=0,35(с) | Средняя | Актуальная |

| 41 | Средняя (5) | (5+5)/20=0,5 (с) | Высокая | Актуальная |

| 42 | Маловероятно(0) | (5+0)/20=0,25(н) | Средняя | Неактуальная |

| 43 | Маловероятно(0) | (5+0)/20=0,25(н) | Средняя | Неактуальная |

| 44 | Маловероятно(0) | (5+0)/20=0,25(н) | Средняя | Неактуальная |

| 45 | Низкая (2) | (5+2)/20=0,35(с) | Средняя | Актуальная |

| 46 | Маловероятно(0) | (5+0)/20=0,25(н) | Средняя | Неактуальная |

| 47 | Средняя (5) | (5+5)/20=0,5 (с) | Средняя | Актуальная |

4. Анализ эффективности системы защиты в учреждении

Чтобы предотвратить утечку информации в учреждении проводится инженерно-техническая защита (ИТЗ). ИТЗ — это совокупность специальных органов, технических средств и мероприятий по их использованию в целях защиты конфиденциальной информации. По функциональному назначению средства инженерно-технической защиты делятся на следующие группы:

физические средства - включают различные средства и сооружения, препятствующие физическому проникновению (или доступу) злоумышленников на объекты защиты и к материальным носителям конфиденциальной информации и осуществляющие защиту персонала, материальных средств, финансов и информации от противоправных воздействий;

аппаратные средства - сюда входят приборы, устройства, приспособления и другие технические решения, используемые в интересах защиты информации. Основная задача аппаратных средств — обеспечение стойкой защиты информации от разглашения, утечки и несанкционированного доступа через технические средства обеспечения производственной деятельности;

программные средства - охватывают специальные программы, программные комплексы и системы защиты информации в информационных системах различного назначения и средствах обработки (сбора, накопления, хранения, обработки и передачи) данных.

5 ПРИМЕНЕНИЕ ПРОГРАММНО-АППАРАТНЫХ СРЕДСТВ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ В АВТОМАТИЗИРОВАННЫХ СИСТЕМАХ

Основным средством защиты от вирусов можно считать использование антивирусов. Антивирусное средство установленное на ПЭВМ и на почтовом сервере предприятия это «Антивирус Касперского». Предоставляет пользователю защиту от вирусов, троянских программ, шпионских программ, руткитов, adware, а также неизвестных угроз с помощью проактивной защиты, включающей компонент HIPS. Также правильная политика безопасности, включающая обновление используемых программ и антивирусных средств, так как антивирусные средства пассивны и не в состоянии гарантировать 100 % защиту от неизвестных вирусов, поможет избежать вирусного заражения

Kaspersky Endpoint Security для Windows – это комплексное, отмеченное наградами решение, которое работает на базе новейших технологий и защищает все конечные устройства Windows и данные на них.

Вот только некоторые преимущества приложения: