Файл: Сетевая безопасность сегодня стала неотъемлемой частью компьютерных сетевых технологий.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 10.01.2024

Просмотров: 53

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Введение

Сетевая безопасность сегодня стала неотъемлемой частью компьютерных сетевых технологий. Под сетевой безопасностью понимаются протоколы, технологии, устройства, инструменты и методики, необходимые для обеспечения безопасности данных и устранения угроз.

Виртуальные частные сети (VPN) используются в организациях для создания сквозного частного сетевого подключения через сторонние сети, например через Интернет или экстранет. Сети VPN используют туннель, благодаря которому удаленные пользователи могут получать доступ к сетевым ресурсам центрального офиса. Однако сети VPN не могут гарантировать, что при передаче по туннелю информация останется конфиденциальной. Поэтому в сетях VPN применяются современные криптографические методы, позволяющие устанавливать защищенные, сквозные частные сетевые подключения.

VPN – это частная сеть, которая создана через сеть общего пользования, обычно через Интернет. Вместо применения выделенных физических подключений, в VPN используются виртуальные подключения, маршрутизируемые через Интернет из организации на удаленную площадку. Первыми сетями VPN фактически были обычные IP-туннели, в которых не выполнялись операции аутентификации или шифрования данных. Например, в корпорации Cisco был разработан протокол туннелирования Generic Routing Encapsulation (GRE), который может инкапсулировать внутри IP-туннелей пакеты протоколов сетевого уровня различного типа. Данный протокол позволяет создать виртуальный канал точка-точка к маршрутизаторам Cisco, расположенным на удаленных площадках, через IP-сеть.

Сеть VPN является виртуальнойв том смысле, что она обеспечивает передачу информации внутри частной сети, но фактически эта информация передается по публичной сети. Сеть VPN является частнойв том смысле, что при передаче через сеть общего пользования выполняется шифрование трафика для обеспечения конфиденциальности данных.

VPN представляет собой среду связи, в которой обеспечивается строгий контроль доступа для организации равноправных подключений в рамках определенного сообщества. Конфиденциальность обеспечивается путем шифрования трафика внутри VPN. Сегодня под виртуальными частными сетями понимается защищенная реализация сети VPN с функцией шифрования.

Рисунок 1 – пример структуры VPN сети

Рисунок 2 – основные преимущества VPN сетей

1 Обеспечение безопасности передачи данных по средствам создания VPN туннеля Site-to-Site

1.1 Обзор решений создания защищенного канала связи.

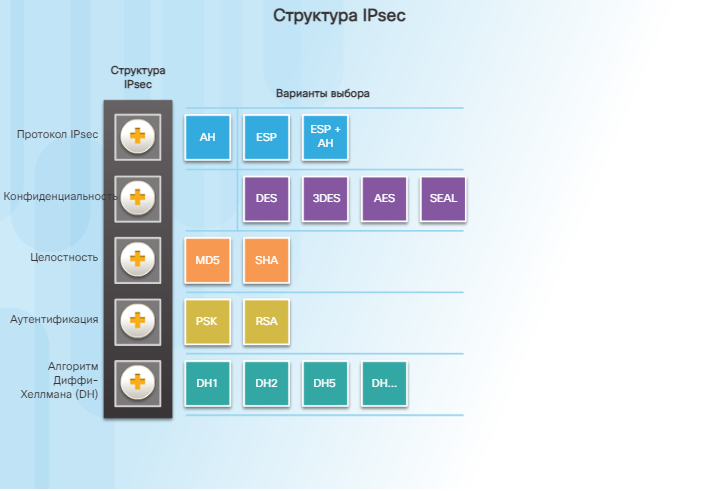

В самом простом смысле сеть VPN соединяет два оконечных устройства, например два удаленных офиса, по сети общего пользования для реализации логического подключения. Логические подключения можно устанавливать на уровне 2 или 3. В этой главе будет рассмотрена технология сетей VPN 3-го уровня. Наиболее распространенными примерами сетей VPN 3-го уровня являются GRE, Multiprotocol Label Switching (MPLS) и IPsec. Сети VPN 3-го уровня могут представлять собой подключения типа «точка-точка» к площадкам, например GRE и IPsec, или они могут устанавливать подключения типа «любой с любым» с несколькими площадками с помощью MPLS. В моем случае будет рассмотрена сети IPsec VPN, пример на рисунке 3.

Протокол IPsec обеспечивает аутентификацию, целостность, контроль доступа и конфиденциальность. Он также позволяет шифровать и проверять информацию, которая передается между удаленными площадками. С помощью IPsec можно развертывать сети VPN для удаленного доступа и между пунктами.

VPN для удаленного доступа, создается, когда информация о VPN не установлена статически. Вместо этого поддерживается динамически изменяющаяся информация о подключении, которая при необходимости может быть включена и отключена.

Сеть VPN между двумя пунктами, рисунок 4, создается, когда устройства на обеих сторонах VPN-подключения заранее знают конфигурацию VPN. VPN остается статической, и внутренние хосты не знают о существовании VPN.

Рисунок 3 – сеть VPN удаленного доступа

Рисунок 4 – сеть VPN между двумя пунктами

Различные типы трафика должны обрабатываться с учётом ограничений на задержку, требований к синхронизации и т.д. При решении данной проблемы выбор протокола маршрутизации имеет ключевую роль. Многочисленные материалы, в которых производится сравнение производительности различных протоколов маршрутизации, оказывают неоценимую помощь при

выборе протокола для той или иной сети, в зависимости о её топологии и основных типов трафика.

В сети VPN между двумя пунктами хосты отправляют и получают обычный трафик TCP/IP через VPN-шлюз, который может представлять собой маршрутизатор, межсетевой экран, концентратор Cisco VPN или устройство Cisco ASA. VPN-шлюз отвечает за инкапсуляцию и шифрование исходящего трафика с конкретной площадки и отправку его через VPN-туннель по Интернету на другой такой же VPN-шлюз на другой площадке. При приеме трафика другой VPN-шлюз удаляет заголовки, дешифрует контент и пересылает пакет в целевой хост внутри своей частной сети.

Топологии сетей VPN между двумя пунктами продолжают развиваться. В качестве примеров более сложных топологий сетей VPN можно назвать VPN на основе многопротокольной коммутации по меткам (Multiprotocol Label Switching (MPLS)), динамическую многоточечную VPN (Dynamic Multipoint VPN (DMVPN)) и транспортную VPN с групповым шифрованием (Group Encrypted Transport (GETVPN)). Вопросы функционирования и реализации сетей MPLS VPN, DMVPN и GETVPN в данной работе мы не рассматриваем.

Рисунок 5 – технологии и функции обеспечения безопасности IPsec

Рисунок 6 - примеры ассоциаций безопасности (SA) для двух различных реализаций

Как показано на рисунке 7, для обеспечения конфиденциальности применяется шифрование данных. Уровень безопасности зависит от длины ключа, используемого в алгоритме шифрования. Если кто-то попробует взломать ключ путем подбора пароля, то количество попыток взлома будет напрямую зависеть от длины ключа. Время, необходимое для обработки всех попыток, зависит от уровня производительности компьютера на атакующем устройстве. Чем короче ключ, тем проще его взломать. Чтобы взломать 64-битный ключ, может потребоваться приблизительно один год и относительно мощный компьютер. Чтобы взломать 128-битный ключ на таком же компьютере, для дешифрации может потребоваться уже приблизительно 10^19 лет.

Рисунок 7 – обеспечение конфиденциальности через шифрование данных

На рисунке 8 представлены алгоритмы шифрования, которые представляют криптографические системы на основе симметричного ключа.

Рисунок 8 – алгоритмы шифрования

Целостность данных означает, что принятые данные точно совпадают с отправленными. Теоретически, данные можно перехватить и изменить. Например, на рисунке 9 показано, что чек на сумму 100 долларов США выписан Алексу. Затем этот чек отправляется Алексу, но перехватывается злоумышленником. Злоумышленник меняет имя, указанное в чеке, на Джереми, а также сумму чека на 1000 долларов США, и пытается обналичить данный чек. Если качество подделки в измененном чеке окажется высоким, то попытка злоумышленника может оказаться успешной. Так как передача данных сети VPN выполняется по публичному Интернету, требуется специальный метод обеспечения целостности данных, гарантирующий сохранность передаваемого контента.

Рисунок 9 – алгоритмы хеширования для обеспечения целостности данных

Hashed Message Authentication Code (HMAC) – это алгоритм обеспечения целостности данных, который гарантирует целостность сообщения с помощью хеш-значения. На рисунке 10 представлены два наиболее распространенных алгоритма HMAC. Щелкните каждый алгоритм, чтобы получить дополнительные сведения.

Сегодня корпорация Cisco считает алгоритм SHA-1 устаревшим и рекомендует применять для обеспечения целостности, по крайней мере, алгоритм SHA-256.

Рисунок 10 – наиболее распространенные алгоритмы хеширования

При ведении бизнеса с удаленными партнерами важно знать, с кем вы общаетесь по телефону, электронной почте или факсу. Это же справедливо для сетей VPN. Устройство на другом конце VPN-туннеля необходимо сначала аутентифицировать. Только после этого коммуникационный тракт можно считать безопасным. На рисунке 11 показаны два метода равноправной аутентификации. Щелкните каждый метод, чтобы получить дополнительные сведения.

Рисунок 11 – способы аутентификации одноранговых узлов

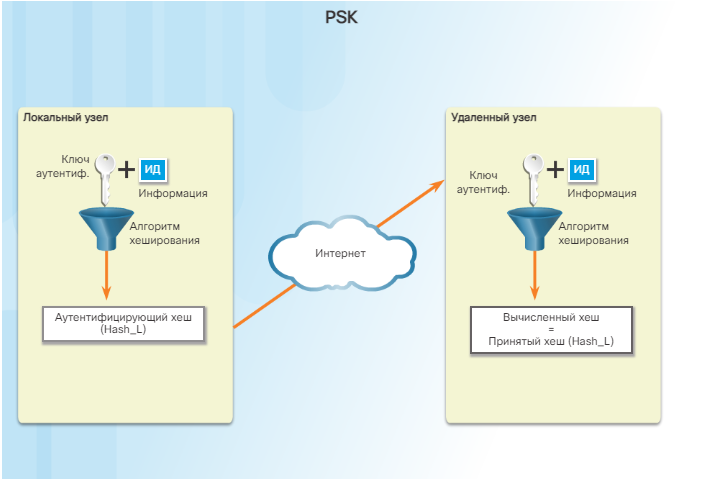

На рисунке 12 приведен пример аутентификации на основе PSK. В локальном устройстве ключ аутентификации и идентифицирующая информация обрабатываются алгоритмом хеширования, чтобы создать хеш для другого локального узла (Hash_L). Однонаправленная аутентификация выполняется путем отправки хеша Hash_L в удаленное устройство. Если удаленное устройство может независимо создать точно такой же хеш, это будет означать, что локальное устройство аутентифицировано. После того как удаленное устройство аутентифицирует локальное устройство, процесс аутентификации начинается в обратном направлении, и все операции повторяются от удаленного устройства к локальному устройству.

Рисунок 12 - аутентификации на основе PSK

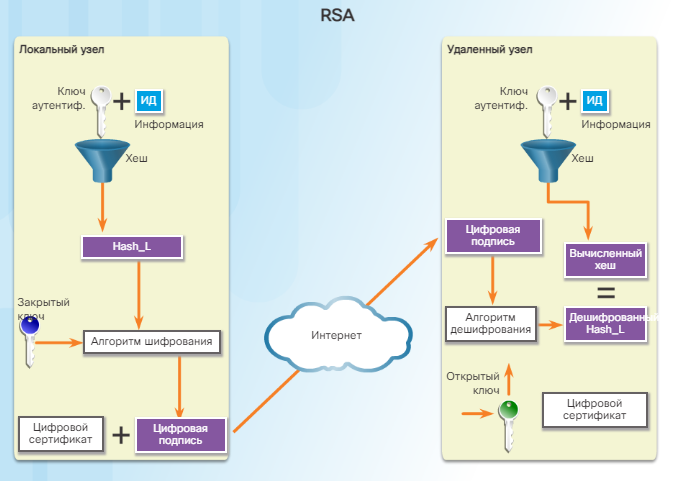

На рисунке 13 приведен пример аутентификации на основе RSA. В локальном устройстве ключ аутентификации и идентифицирующая информация обрабатываются алгоритмом хеширования, чтобы создать хеш для другого локального узла (Hash_L). Затем Hash_L шифруется с помощью закрытого ключа шифрования локального устройства. В результате создается цифровая подпись. Цифровая подпись и цифровой сертификат отправляются на удаленное устройство. В цифровой сертификат включается открытый ключ шифрования для дешифрования подписи. Удаленное устройство проверяет цифровую подпись путем ее дешифрования, используя открытый ключ шифрования. В результате получается Hash_L. Затем удаленное устройство независимо создает Hash_L на основе сохраненной информации. Если расчетное значение Hash_L равно дешифрованному значению Hash_L, это означает, что локальное устройство аутентифицировано. После того как удаленное устройство аутентифицирует локальное устройство, процесс аутентификации начинается в обратном направлении, и все операции повторяются от удаленного устройства к локальному устройству.

Рисунок 13 - Аутентификации на основе RSA

Таким образом, при реализации выпускной квалификационной работы необходимо разработать схему сети на оборудовании компании Cisco Systems, организовать взаимодействие между сегментами сети с помощью протокола маршрутизации EIGRP. Данное исследование будет оформлено виде прототипа сети на эмуляторе сетей Cisco Packet Tracer с использованием оборудования компании Cisco Systems.

1.2 Настройки и конфигурации основных протоколов VPN туннеля