Файл: Сетевая безопасность сегодня стала неотъемлемой частью компьютерных сетевых технологий.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 10.01.2024

Просмотров: 57

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

IPsec – это стандарт IETF (RFC 2401-2412), который определяет способ защиты сетей VPN в IP-сетях. Протокол IPsec обеспечивает защиту и аутентификацию IP-пакетов между источником и местом назначения. IPsec может защищать практически весь трафик от уровня 4 до уровня 7. Благодаря структуре IPsec данный протокол выполняет следующие основные функции обеспечения безопасности:

-

конфиденциальность с помощью шифрования,

-

целостность с помощью алгоритмов хеширования,

-

аутентификация с помощью протокола Internet Key Exchange (IKE),

-

безопасный обмен ключами с помощью алгоритма Диффи-Хеллмана (DH).

Для обеспечения безопасной связи протокол IPsec не привязан ни к каким специальным правилам. Благодаря такой гибкости структуры IPsec может легко интегрировать новые технологии обеспечения безопасности без обновления существующих стандартов IPsec. На рисунке 14 представлены применяемые в настоящее время технологии и функции обеспечения безопасности, которые они выполняют. Щелкните каждый раздел структуры IPsec, чтобы получить дополнительную информацию о каждой функции.

Рисунок 14 – технологии и функции обеспечения безопасности IPsec

На рисунке 15 приведены примеры ассоциаций безопасности (SA) для двух различных реализаций. Основным структурным блоком протокола IPsec является SA. При установлении канала связи VPN другие узлы должны совместно использовать одну и ту же SA, чтобы установить параметры обмена ключами, установить общий ключ, аутентифицировать друг друга и согласовать параметры шифрования.

Рисунок 15 - примеры ассоциаций безопасности (SA) для двух различных реализаций

Двумя основными протоколами IPsec являются Authentication Header (AH) и Encapsulation Security Protocol (ESP). Протокол IPsec представляет собой первый структурный блок в данной структуре. В зависимости от выбора AH или ESP, окажутся доступны другие структурные блоки.

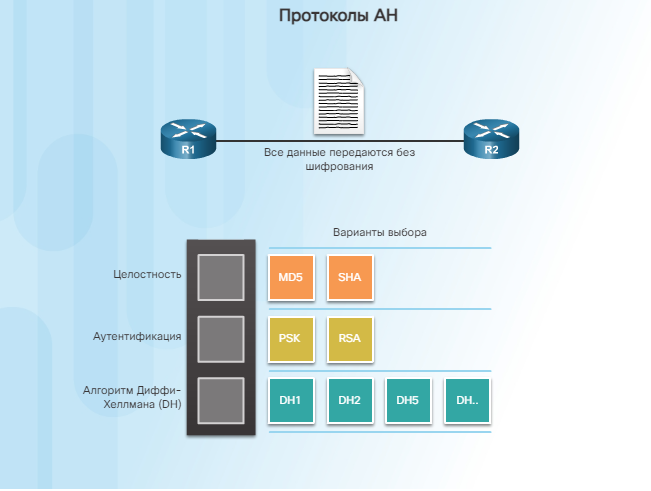

AH (аутентификационный заголовок) обеспечивает подлинность путем применения однонаправленной функции хеширования на основе ключа к пакету для создания хеша или дайджеста сообщения. Хеш объединяется с текстом и передается в открытом виде, как показано на рисунке 16. Получатель обнаруживает изменения в любой части пакета, которые происходят при передаче, путем выполнения той же однонаправленной функции хеширования в принятом пакете и сравнения результата со значением дайджеста сообщения, переданного отправителем. Подлинность обеспечивается благодаря тому, что однонаправленный хеш также использует общий секретный ключ между двумя системами.

Рисунок 16 – перечень алгоритмов AH

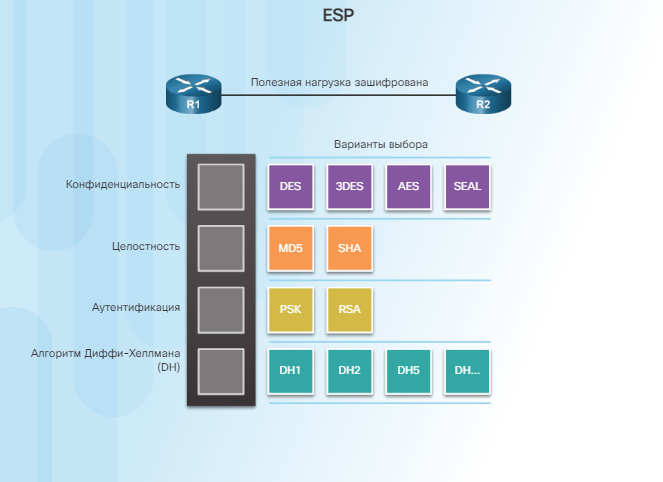

Как показано на рисунке 17, ESP обеспечивает конфиденциальность путем шифрования полезной нагрузки. Данная функция поддерживает различные алгоритмы симметричного шифрования. Если в качестве протокола IPsec выбран ESP, также необходимо выбрать алгоритм шифрования. По умолчанию для IPsec используется 56-битовый алгоритм DES. В продуктах Cisco для более стойкого шифрования также могут применяться алгоритмы 3DES, AES и SEAL.

ESP также может обеспечивать целостность и аутентификацию. Сперва шифруется полезная нагрузка. Затем шифрованная полезная нагрузка обрабатывается с помощью алгоритма хеширования, например MD5 или SHA. Хеш обеспечивает аутентификацию и целостность данных для полезной нагрузки.

Рисунок 17 – перечень алгоритмов ESP

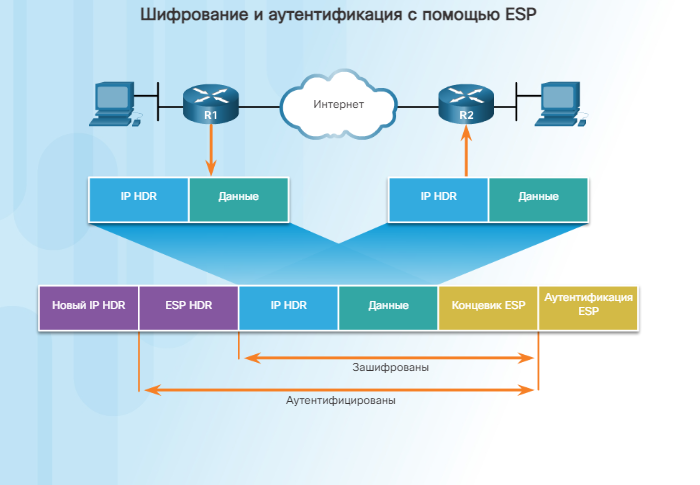

ESP позволяет защищать исходные данные, так как полностью шифруются исходная IP-датаграмма и концевик ESP. Как показано на рисунке, в случае аутентификации ESP шифрованные IP-датаграмма и концевик и заголовок ESP применяются в процессе хеширования. Затем новый IP-заголовок добавляется к аутентифицированной полезной нагрузке. Для маршрутизации пакета через Интернет используется новый IP-адрес

Если выбраны как аутентификация, так и шифрование, сначала выполняется шифрование. Одна из причин такого порядка обработки состоит в том, что это упрощает процесс быстрого обнаружения и отклонения повторных или поддельных пакетов устройством приема. До дешифрования пакета получатель может аутентифицировать входящие пакеты. Это позволяет быстро обнаружить проблемы и потенциально уменьшить степень воздействия DoS-атак. Следует напомнить, что ESP обеспечивает конфиденциальность благодаря шифрованию и целостность с помощью аутентификации.

Говоря о протоколе IPsec, мы пока имели в виду IPv4. Однако изначально IPsec был задуман с целью обеспечения защиты для IPv6-пакетов. Следовательно, с точки зрения стандартов, варианты реализации протокола IPsec для IPv4 и IPv6 очень похожи друг на друга. В случае IPv4 AH и ESP являются заголовками IP-протокола. В IPv6 используются заголовки расширений со значением следующего заголовка 50 для ESP и 51 для AH.

Рисунок 18 – шифрование и аутентификация ESP

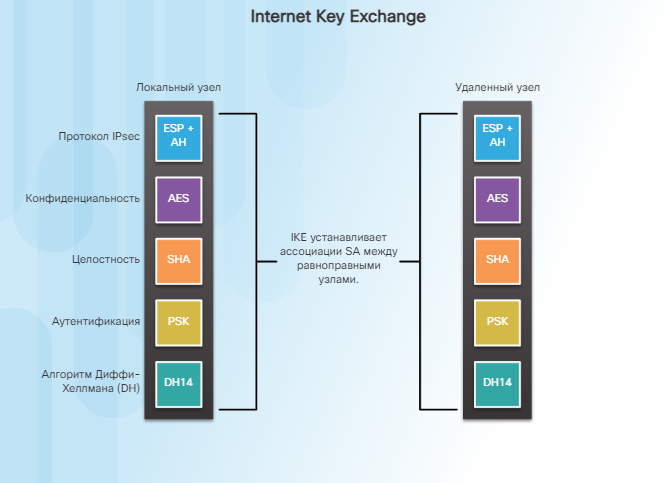

Протокол Internet Key Exchange (IKE) представляет собой стандарт протокола управления ключами. IKE используется вместе со стандартом IPsec. Как показано на рисунке 19, IKE автоматически устанавливает ассоциации безопасности IPsec и обеспечивает безопасную связь по IPsec. IKE расширяет возможности IPsec путем добавления функций и упрощает настройку для стандарта IPsec. Если бы IKE не было, настройка IPsec была бы сложным процессом, выполняемым вручную, и с ограниченными возможностями по масштабированию.

IKE – это гибридный протокол, реализующий протоколы обмена ключами на базе платформы Internet Security Association Key Management Protocol (ISAKMP). ISAKMP (произносится как «айс-э-кэмп») определяет формат сообщений, механизм протокола обмена ключами и процесс согласования с целью создания SA для IPsec. IKE реализует части протоколов Oakley и SKEME, но никак не зависит от этих протоколов. Например, часть процесса обмена ключами IKE основана на протоколе Oakley, а метод шифрования открытыми ключами, используемый в IKE, основан на SKEME.

Вместо передачи ключей непосредственно через сеть, IKE вычисляет общие ключи путем обмена серией пакетов данных. Благодаря этому третье лицо не может дешифровать ключи даже в том случае, если собрало все переданные данные, которые использовались для вычисления ключей. Для обмена информацией IKE между шлюзами безопасности протокол IKE использует UDP-порт 500. Пакеты, поступающие из UDP-порта 500, должны быть разрешены на любом IP-интерфейсе, который подключается к другому шлюзу безопасности.

Рисунок 19 – Структура работы протокола IKE

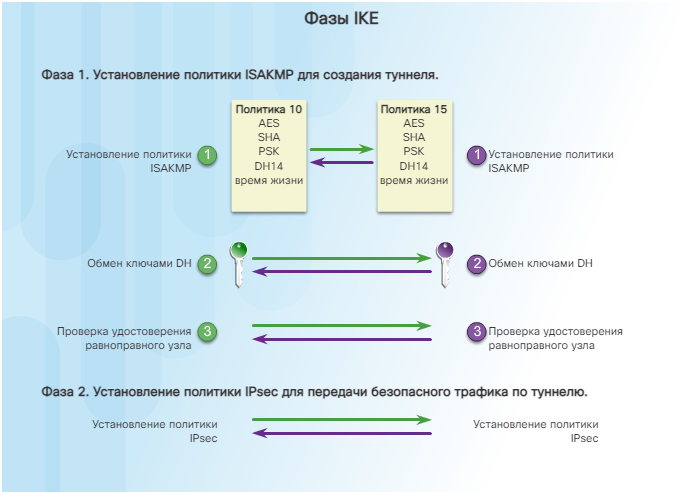

Для согласования ключей на фазах 1 и 2 протокол IKE использует ISAKMP. Фаза 1 обеспечивает установление ассоциации безопасности (ключа) между двумя равноправными узлами IKE. Ключ, установленный на фазе 1, позволяет равноправным узлам IKE взаимодействовать в защищенном режиме на фазе 2. В ходе согласования на фазе 2 протокол IKE устанавливает ключи (ассоциации безопасности) для других приложений, например для IPsec. На фазе 1 два равноправных узла IPsec выполняют начальное согласование ассоциаций SA. Фаза 1 в первую очередь служит для согласования политики ISAKMP, аутентификации равноправных узлов и установления безопасного туннеля между равноправными узлами. Затем этот туннель будет использоваться на фазе 2 для согласования политики IPsec, как показано на рисунке. Фаза 1 может быть реализована в основном или агрессивном режимах. Если применяется основной режим, то идентификаторы двух равноправных узлов IKE являются скрытыми. В агрессивном режиме согласование ключей между равноправными узлами выполняется быстрее, чем в основном режиме. Однако так как хеш аутентификации отправляется в нешифрованном виде до установления туннеля, то агрессивный режим оказывается уязвим к атакам с подбором пароля.

Как показано на рисунке 20, фаза IKE 2 предназначена для согласования параметров безопасности IPsec, которые будут использоваться для защиты туннеля IPsec. Фаза IKE 2 называется «быстрым режимом» и может произойти только после того, как протокол IKE установит безопасный туннель на фазе 1. Ассоциации SA согласовываются процессом IKE (ISAKMP) от имени IPsec, которому для работы требуются ключи шифрования. Быстрый режим обеспечивает согласование ассоциаций SA на фазе IKE 2. На этой фазе ассоциации SA, применяемые протоколом IPsec, являются однонаправленными. Следовательно, для каждого потока данных требуется отдельная операция по обмену ключами.

Рисунок 20 – фазы работы протокола IKE

Быстрый режим также повторно согласовывает новую ассоциацию IPsec SA, когда истекает время жизни IPsec SA. В основном быстрый режим обновляет ключевой материал, который создает общий секретный ключ. Это основано на ключевом материале, который получен в ходе обмена DH на фазе

Процедура установления IPsec-соединения для сети VPN состоит из пяти шагов, которые включают в себя фазы 1 и 2 IKE:

Шаг 1

. Туннель ISAKMP инициируется, когда хост A отправляет «интересный» трафик на хост B. Трафик считается «интересным», когда он передается между равноправными узлами и удовлетворяет критериям, определенным в списке ACL.

Шаг 2. Начинается фаза 1 IKE. Равноправные узлы устанавливают политику ISAKMP SA. Когда равноправные узлы договариваются о политике и выполняют аутентификацию, создается безопасный туннель.

Шаг 3. Начинается фаза 2 IKE. Равноправные узлы IPsec используют аутентифицированный безопасный туннель для согласования политики IPsec SA. Согласование совместно используемой политики определяет метод установления туннеля IPsec.

Шаг 4. Создается туннель IPsec, и данные передаются между равноправными узлами IPsec на основе ассоциаций IPsec SA.

Шаг 5. Туннель IPsec разъединяется после удаления вручную ассоциаций IPsec SA или истечения их времени жизни.

Для реализации сети VPN между двумя пунктами требуется настроить параметры как для фазы 1 IKE, так и для фазы 2. В ходе настройки фазы 1 две площадки настраиваются с необходимыми ассоциациями безопасности ISAKMP, чтобы гарантировать возможность создания туннеля ISAKMP. В ходе настройки фазы 2 две площадки настраиваются с ассоциациями безопасности IPsec, чтобы гарантировать возможность создания туннеля IPsec внутри туннеля ISAKMP. Оба туннеля будут созданы только в том случае, когда будет обнаружен «интересный» трафик.

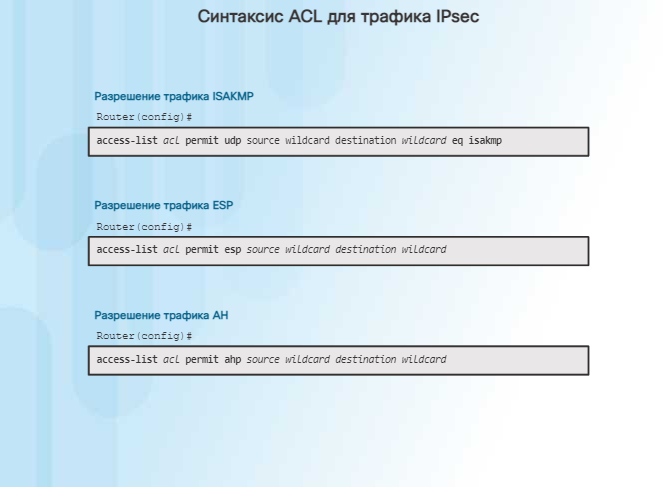

Маршрутизаторы периметра обычно реализуют ограничительную политику безопасности, блокируя весь трафик, кроме специально разрешенного трафика. До реализации сети IPsec VPN между двумя пунктами убедитесь, что существующие списки ACL не блокируют трафик, необходимый для установления IPsec-соединения. На рисунке 21 показан синтаксис команд в ACL для разрешения трафика ISAKMP, ESP и AH.

Рисунок 21 – синтаксис ACL для тарфика IPsec

Первая задача состоит в настройке политики ISAKMP для фазы 1 IKE. Политика ISAKMP перечисляет ассоциации SA, которые маршрутизатор хочет использовать для установления туннеля на фазе 1 IKE. Cisco IOS поставляется с предустановленными политиками ISAKMP по умолчанию Для просмотра политик по умолчанию введите команду show crypto isakmp default policy

Для настройки новой политики ISAKMP используйте команду crypto isakmp policy. Единственным аргументом для команды является задание приоритета для политики (от 1 до 10000). Равноправные узлы будут пытаться выполнять согласование с помощью политики с наименьшим номером (наивысшим приоритетом). Для равноправных узлов не требуется совпадение номеров приоритета.