Файл: Сетевая безопасность сегодня стала неотъемлемой частью компьютерных сетевых технологий.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 10.01.2024

Просмотров: 54

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

В режиме настройки политики ISAKMP можно настроить ассоциации SA для туннеля для фазы 1 IKE. Используйте мнемонику HAGLE , чтобы запомнить следующие пять ассоциаций SA, которые необходимо настроить:

-

Hash (хеш)

-

Authentication (аутентификация)

-

Group (группа)

-

Lifetime (Время существования)

-

Encryption (шифрование)

После этого, нам нужно настроить набор алгоритмов шифрования и хеширования, которые будут использоваться для преобразования данных, отправляемых через туннель IPsec. Это называется набором преобразований. В ходе согласований на фазе 2 IKE равноправные узлы договариваются о наборе преобразований IPsec, который будет использоваться для защиты «интересного» трафика.

Затем происходит настройка набора преобразований с помощью команды crypto ipsec transform-set. Сначала необходимо указать имя для набора преобразований. Затем можно настроить алгоритм шифрования и хеширования в любом порядке.

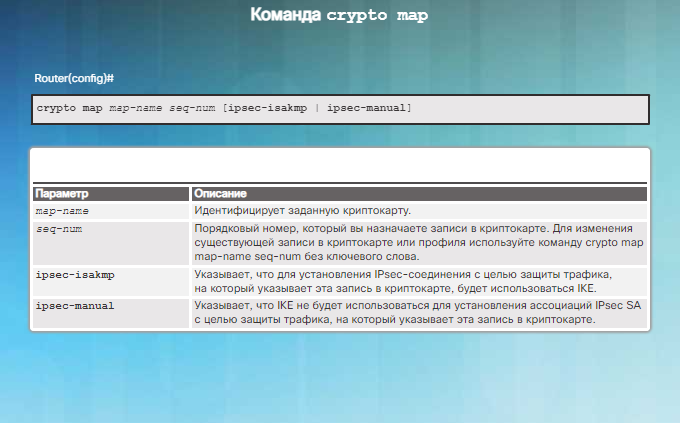

Теперь, когда трафик определен и набор преобразований IPsec настроен, можно привязать эти конфигурации к остальной части политики IPsec в криптокарте. На рисунке 22 показан синтаксис для запуска заданной криптокарты. При настройке нескольких записей (значений) криптокарты большое значение имеет порядковый номер. Для нашей топологии будет требоваться только одна запись криптокарты при сопоставлении трафика и учете остающихся ассоциаций SA. Хотя на рисунке показан параметр ipsec-manual , он рассматриваться не будет.

Рисунок 22 – синтаксис команд crypto map

Для завершения процесса настройки с учетом требований политики безопасности IPsec для нашей топологии выполняется следующее:

Шаг 1. Привязка списока ACL и набор преобразований к карте.

Шаг 2. Указание IP-адрес другого узла.

Шаг 3. Настройка группы DH.

Шаг 4. Настройка времени жизни туннеля IPsec.

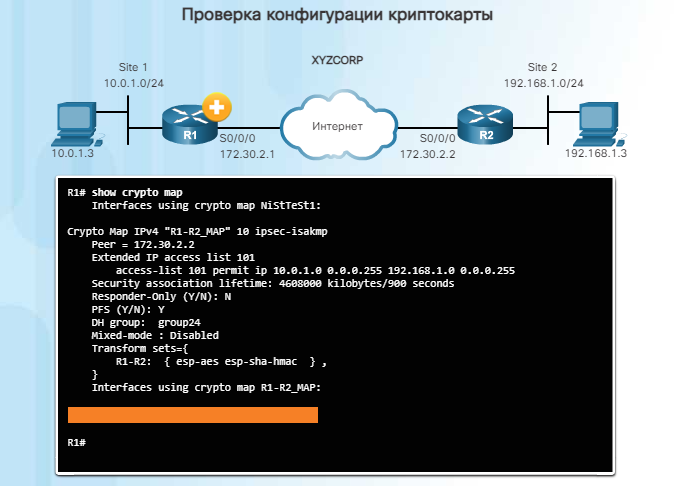

С помощью команды show crypto map проверяется конфигурация криптокарты, как показано на рисунке 23. Должны иметься все требуемые ассоциации SA. Обратите внимание в выделенной части, что в настоящее время никакие интерфейсы не используют криптокарту.

Рисунок 23 – проверка конфигурации созданной криптокарты

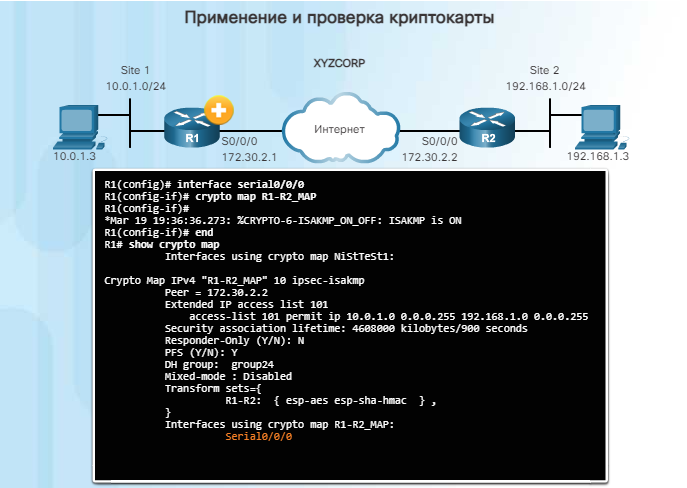

Для применения криптокарты войдем в режим интерфейсной настройки для исходящего интерфейса и настроим команду crypto map map-name. На рисунке 24 обратим внимание, что в результате команды show crypto map теперь отображается, что последовательный интерфейс 0/0/0 использует криптокарту. Маршрутизатор R2 настраивается с помощью этой же команды на своем последовательном интерфейсе 0/0/0.

Рисунок 24 – применение конфигурации криптокарты

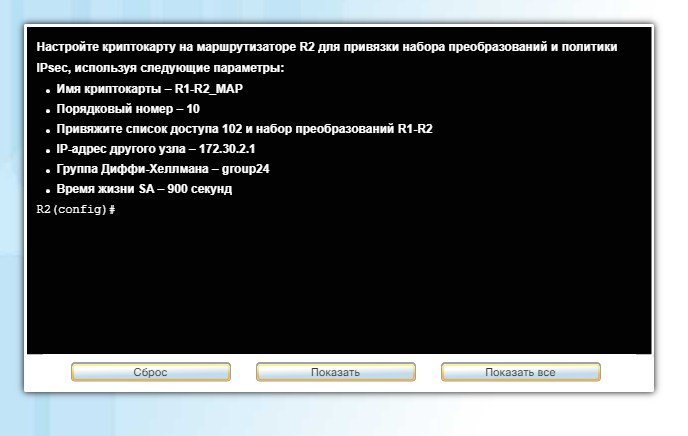

Используйте средство проверки синтаксиса, показанное на рисунке 25, для настройки, применения и проверки криптокарты на маршрутизаторе R2.

Рисунок 25 – средства проверки синтаксиса настройки криптокарты

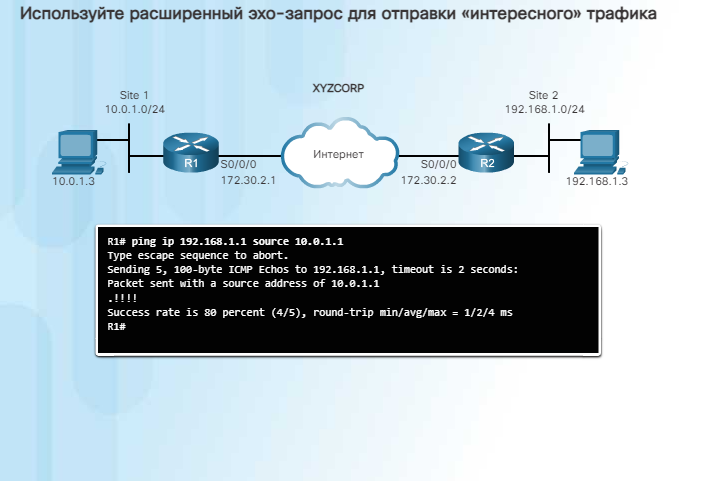

Теперь, когда политики ISAKMP и IPsec настроены и криптокарта применена к соответствующим исходящим интерфейсам, протестируем два туннеля путем отправки трафика через канал, как показано на рисунке 26. Трафик, передаваемый из интерфейса LAN на маршрутизаторе R1 и предназначенный для интерфейса LAN на маршрутизаторе R2, считается «интересным», так как он соответствует ACL-спискам, настроенным в обоих маршрутизаторах. Расширенный эхо-запрос из маршрутизатора R1 будет эффективно тестировать конфигурацию сети VPN. Первый эхо-запрос завершился сбоем, так как для установления туннелей ISAKMP и IPsec требуется несколько миллисекунд.

Рисунок 26 – тест туннеля путем отправки трафика через канал

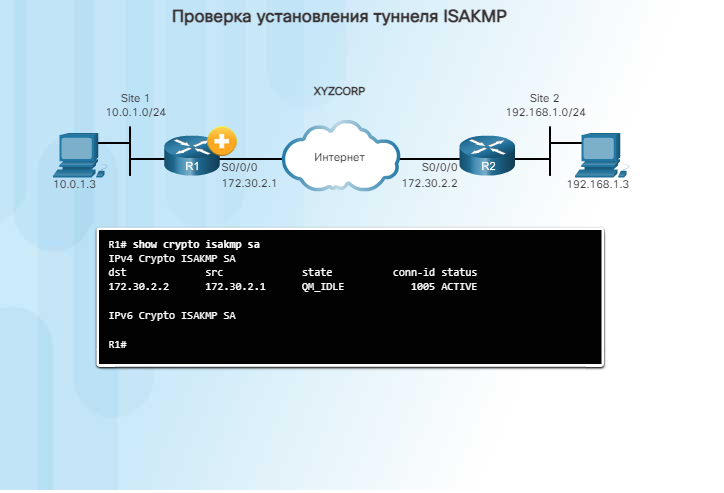

Убедимся, что туннели установлены, с помощью команд show crypto isakmp sa и show crypto ipsec sa на рисунке 27. Следует отметить, что туннель активен между двумя равноправными узлами 172.30.2.1 и 172.30.2.2.

Рисунок 27 – проверка установления туннеля ISAKMP

1.3 Технические характеристики оборудования CiscoSystems

В выпускной квалификационной работе будет использовано оборудование компании CiscoSystems, — это маршрутизаторы серии 2911 и коммутаторы серии 2960.

Рассмотрим технические характеристики маршрутизатора CISCO 2911/K9, внешний вид рисунок 28.

Маршрутизатор Cisco 2911 предназначен для построения сетей с высоким уровнем безопасности. Устройство оснащено 3-мя электрическими портами GigabitEthernet, слотом для установки различных сервисных модулей, 4-мя высокоскоростными WAN-портами, 2-мя слотами для установки плат с DSP-процессорами для обработки голосовых и видео данных и 1 слотом для установки модуля, обрабатывающего специализированные приложения. Cisco 2911 IntegratedServices маршрутизатор с интеграцией сервисов маршрутизатора предлагает встроенное аппаратное ускорение шифрования голоса и видео с поддержкой слотов цифрового сигнального процессора (DSP), дополнительный брандмауэр, предотвращение вторжений, обработку вызовов, голосовую почту и сервисы приложений. Кроме того, платформа поддерживает широкий ассортимент проводных и беспроводных вариантов подключения, таких как T1/E1, T3/E3, XDSL, медные и волоконное GE.

Рисунок 28 – внешний вид маршрутизатора CISCO 2901/K9

Интерфейсы порты: 3 х RJ-45 10/100/1000 Base-T сети WAN; 1 х RJ-45 RS-232. Вспомогательные, управления; 1 х RJ-45 RS-232 консоли управления; 1 х USB типа B управлению; 2 х USB Type A, Web-интерфейс, поддержка Telnet, поддержка SNMP. Количество слотов расширения: 10. Слоты расширения: ( всего 4) HWIC; (2 Всего) CompactFlash (CF); ( Всего 2) сервисный модуль; ( Всего 2) PVDM.

Оперативная память стандартный объем памяти: 512 Мб. Максимальный объем памяти: 2 Гб Флэш-память: 256 Мб.

Также будем использован в схеме сети коммутатор CiscoCatalyst 2960-24TT, внешний вид рисунок 29

Рисунок 29 – внешний вид коммутатораCiscoCatalyst 2960-24TT

Коммутаторы Cisco Catalyst 2960 серии с программным обеспечением LAN Lite являются автономными устройствами с фиксированной конфигурацией, обеспечивающими соединение Fast Ethernet.Серия Cisco Catalyst 2960 позволяет обеспечить высокую безопасность данных за счет встроенного NAC, поддержки QoS и высокого уровня устойчивости системы. Программное обеспечение имеет один вариант исполнения — LAN Base Image.

Данный коммутатор Cisco Catalyst WS-C2960-24TT-L ориентирован, прежде всего, на предприятия малого и среднего бизнеса, но также может использоваться на крупных предприятиях в качестве коммутирующего звена разветвленной инфраструктуры с возможностью создания уровня доступа. Данный коммутатор включает возможность агрегирования портов для улучшения пропускных характеристик сети.

Объем оперативной памяти- 64 Мб. Объем флеш-памяти- 32 Мб.

LAN, количество портов коммутатора 24 xEthernet 10/100 Мбит/сек и 2 х Ethernet 10/100/1000 Мбит/сек. Внутренняя пропускная способность 16 Гбит/сек, размер таблицы MAC адресов 8192, Web-интерфейс, поддержка Telnet, поддержка SNMP.

2. Создание VPN туннеля на оборудовании компании Cisco Systems.

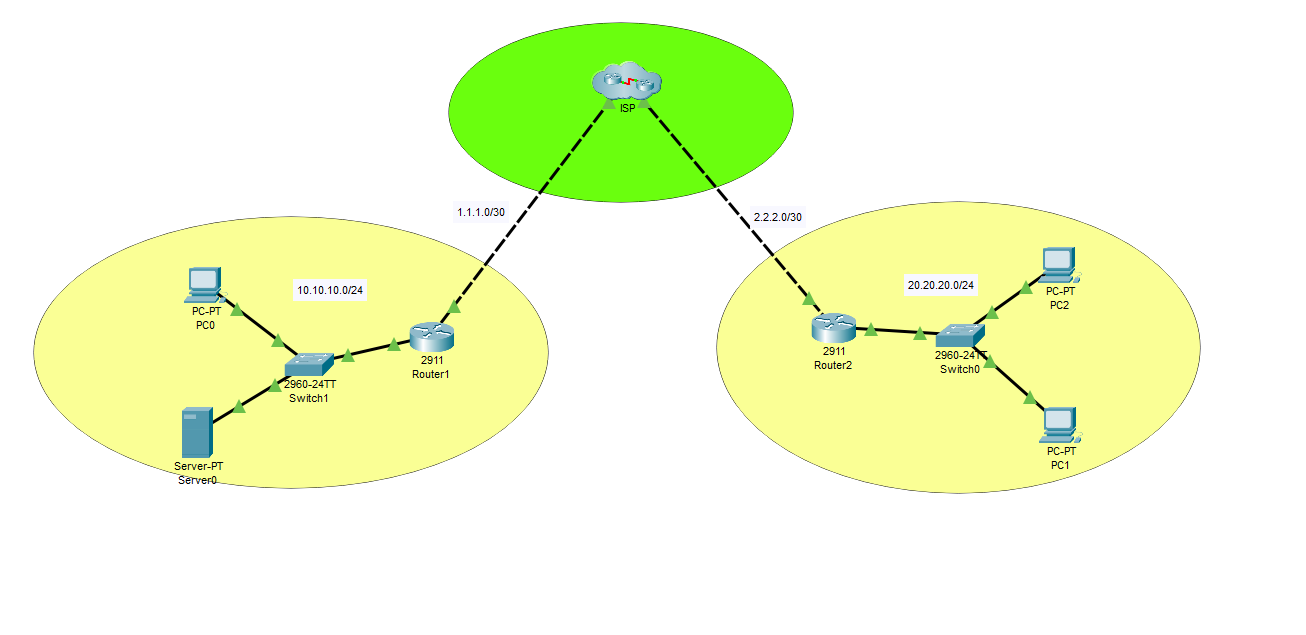

Учитывая вышеуказанные требования, разработана схема сети (рисунок 24), обеспечивающая создание маршрутизации с использованием протокола маршрутизации OSPF (Open Shortest Path First), создающая VPN туннель Site-To-Site с использованием протокола IP Security (IPSec) на оборудовании компании Cisco Systems.

На данной топологии изображено два офиса соединенных между собой и имеется соединение к интернет провайдеру, во всей топологии сети используется адресация по протоколу IPv4.

Реализацию данной топологии осуществим с помощью Cisco Packet Tracer — симулятор сети передачи данных.

Выполним физическое соединение устройств в Cisco Packet Tracer, как показано на рисунке 30.

Рисунок 30 – созданная топология сети с использованием VPN Site-to-Site

Согласно топологии сети, на рисунке 30, с сети с использованием VPN Site-to-Site необходимо настроить три маршрутизатора, воспользуемся командами, приведенными в таблицах 1, 2.

Таблица 1 – Команды конфигурирования Router1

| Команда | Описание |

| Настройка адресации в топологии сети | |

| Router1>enable | Вход в привилегированный режим. |

| Router1#configure terminal | Вход в режим конфигурирования маршрутизатора. |

Продолжение таблицы 1

| Router1(config)#interface GigabitEthernet0/0 | Конфигурирование интерфейса GigabitEthernet0/0 |

| Router1(config-if)#ip address 1.1.1.1 255.255.255.252 | Присвоение интерфейсу IP адреса и маски. |

| Router1(config-if)#no shutdown | Включение интерфейса. |

| Router1(config)#interface GigabitEthernet0/1 | Конфигурирование интерфейса GigabitEthernet0/1 |

| Router1(config-if)#ip address 10.10.10.1 255.255.255.0 | |

| Router1(config-if)#no shutdown | |

| Настройка протокола маршрутизации OSPF | |

| Router1(config)#router ospf 1 | Включение протокола маршрутизации OSPF. |

| Router1(config-router)#network 10.10.10.0 0.0.0.255 | Обозначение подсетей, для которых будет работать протокол OSPF. |

| Router1(config-router)#network 1.1.1.0 0.0.0.3 | |

| Настройка VPN-туннеля | |

| Router1(config)# crypto isakmp policy 1 | Включение протокола согласования ISAKMP. |

| Router1(config-isakmp)#encr 3des | Указание метода шифрования, используемого на 1 этапе. |

| Router1(config-isakmp)#hash md5 | Настройка алгоритма хеширования MD5. |

| Router1(config-isakmp)#authentication pre-share | Настройка параметра использование предварительного общего ключа в качестве метода проверки подлинности. |

| Router1(config-isakmp)#group 2 | Настройка группы Диффи-Хеллмана, которая будет использоваться. |

| Router1(config-isakmp)#lifetime 86400 | Настройка времени жизни ключа сеанса. |

| Router1(config)#crypto isakmp key merionet address 2.2.2.2 | Определение ключа для аутентификации с маршрутизатором Router2. |

| Router1(config)#ip access-list extended VPN-TRAFFIC | Создание расширенного access-list Router1. |

| Router1(config-ext-nacl)#permit ip 10.10.10.0 0.0.0.255 20.20.20.0 0.0.0.255 | Определение сетей, трафик которых будет проходить через VPN-туннель. |

Таблица 2 – Команды конфигурирования Router2

| Команда | Описание |

| Router2(config)#interface GigabitEthernet0/0 | Конфигурирование интерфейса GigabitEthernet0/0 |

| Router2(config-if)#ip address 2.2.2.2 255.255.255.252 | |

| Router2(config-if)#no shutdown | |

| Router2(config)#interface GigabitEthernet0/1 | Конфигурирование интерфейса GigabitEthernet0/1 |

| Router2(config-if)#ip address 20.20.20.1 255.255.255.0 | |

| Router2(config-if)#no shutdown | |

| Router2(config)# crypto isakmp policy 1 | Включение протокола согласования ISAKMP. |

| Router2(config-isakmp)# encr 3des | Настройка политики ISAKMP для маршрутизатора Router2. |

| Router2(config-isakmp)# hash md5 | |

| Router2(config-isakmp)# authentication pre-share | |

| Router2(config-isakmp)# group 2 | |

| Router2(config-isakmp)# lifetime 86400 | |

| Router2(config)#crypto isakmp key merionet address 1.1.1.1 | Создание расширенного access-list для маршрутизатора Router2. |

| Router2(config)#ip access-list extended VPN-TRAFFIC | |

| Router2(config-ext-nacl)#permit ip 20.20.20.0 0.0.0.255 10.10.10.0 0.0.0.255 | |

| Router2(config)#crypto ipsec transform-set TS esp-3des esp-md5-hmac | Создание и настройка IPSec и Crypto map для маршрутизатора Router2. |

| Router2(config)#crypto map CMAP 10 ipsec-isakmp | |

| Router2(config-crypto-map)#set peer 1.1.1.1 | |

| Router2(config-crypto-map)#set transform-set TS | |

| Router2(config-crypto-map)#match address VPN-TRAFFIC |

Продолжение таблицы 2

| Router2(config)# interface GigabitEthernet0/1 | Применение криптографической карты к интерфейсу GigabitEthernet0/1. |

| Router2(config- if)# crypto map CMAP |

Таблица 3– Команды конфигурирования Router3

| Команда | Описание |

| Router3>enable | Вход в привилегированный режим. |

| Router3#configure terminal | Вход в режим конфигурирования маршрутизатора. |

| Router3(config)#interface GigabitEthernet0/0 | Конфигурирование интерфейса GigabitEthernet0/0 |

| Router3(config-if)#ip address 1.1.1.2 255.255.255.252 | |

| Router3(config-if)#no shutdown | |

| Router3(config)#interface GigabitEthernet0/0 | Конфигурирование интерфейса GigabitEthernet0/1 |

| Router3(config-if)#ip address 2.2.2.1 255.255.255.252 | |

| Router3(config-if)#no shutdown | |

| Router3(config)#router ospf 1 | Включение протокола маршрутизации OSPF. |

| Router3(config-router)#network 1.1.1.0 0.0.0.3 | Обозначение подсетей, для которых будет работать протокол OSPF. |

| Router3(config-router)#network 2.2.2.0 0.0.0.3 |