ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 07.11.2023

Просмотров: 70

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Министерство науки и высшего образования Российской Федерации

Федеральное государственное бюджетное образовательное учреждение

высшего образования

«Сибирский государственный автомобильно-дорожный университет (СибАДИ)»

Институт Информационные системы, экономики и управления

Кафедра Информационная безопасность

Направление Информационная безопасность

Профиль Безопасность автоматизированных систем

ПОЯСНИТЕЛЬНАЯ ЗАПИСКА

к курсовому проекту

по дисциплине: «Безопасность сетей ЭВМ»

Тема работы «Организация VPN-соединений средствами IPSEC»

Выполнил:

студент группы БИ-19Э1

И. Н. Щербин

Проверил

Д. М. Бречка

Омск 2023

Министерство науки и высшего образования Российской Федерации

Федеральное государственное бюджетное образовательное учреждение

высшего образования

«Сибирский государственный автомобильно-дорожный университет (СибАДИ)»

Кафедра «Информационная безопасность»

ЗАДАНИЕ

к курсовому проекту

студенту группы БИ-19Э1 Щербин Илья Николаевич

-

Тема курсового проекта: «Организация VPN-соединений средствами IPSEC.» -

Исходные данные к курсовомупроекту: - -

Содержание пояснительной записки:

-

введение; -

Глава I. Описание протоколов IPSec -

структура и принцип работы протоколов IPSec; -

протоколы обеспечения безопасности AH и ESP;

- преимущества и недостатки использования IPSec

-

Глава II. Установление соединения IPsec между компьютерами -

этапы настройки и установки соединения IPSec; -

тестирование производительности протокола IPSec -

заключение; -

список использованных источников; -

приложения.

-

Перечень демонстрационного материала для сопровождения доклада при защите курсового проекта:

-

презентация MicrosoftPowerPoint.

-

Срок сдачи проекта: «__» _______ 2023 г.

Задание выдано «__» ________2023 г.

Руководитель проекта: ____________________Д.М. Бречка

(подпись преподавателя)

Задание к исполнению принял « __» ________2023 г.

Студент _______________ И. Н. Щербин

(подпись студента)

Содержание

Введение 4

Глава I. Описание протоколов IPSec 5

1.1Структура и принцип работы протоколов IPSec 5

1.2 Протоколы обеспечения безопасности AH и ESP 5

1.3 Преимущества и недостатки использования IPSec 11

Глава II. Установление соединения IPsec 15

2.1 Выбор необходимого оборудования и программного обеспечения 15

2.2 Этапы настройки и установки соединения IPSec 15

Заключение 22

Список использованных источников и литературы 24

Введение

В современном информационном обществе обмен данных является неотъемлемой частью работы организаций и пользователей. Однако, с ростом объемов передаваемой информации и распределенными сетями, возникает необходимость обеспечения безопасности и конфиденциальности данных, особенно при их передаче через открытые сети, такие как Интернет. В связи с этим, VPN (Virtual Private Network) стал широко используемым средством для защиты и обеспечения безопасного обмена данными между удаленными сетями или узлами [1,2].

Одним из наиболее распространенных протоколов, используемых для реализации VPN-соединений, является IPSEC (Internet Protocol Security). IPSEC предоставляет надежную и безопасную передачу данных, обеспечивая аутентификацию, шифрование и целостность информации, передаваемой по сети. Он предоставляет уровень безопасности на сетевом уровне и может быть использован в различных сценариях, включая соединения между офисами, удаленным доступом для сотрудников или защищенной передачей данных клиентов [4].

Цель данного курсового проекта заключается в изучении и реализации организации VPN-соединений средствами IPSEC.

Для достижения цели, необходимо выполнить следующие задачи:

- исследовать структура и принцип работы протоколов IPSec

- настройка программного обеспечение, для реализации VPN-соединений на основе IPSEC.

- провести тестирование реализованной сетевой инфраструктуры, чтобы проверить работоспособность VPN-соединений

Глава I. Описание протоколов IPSec

-

Структура и принцип работы протоколов IPSec

Корпорация Microsoft предоставляет технологию IPSec, встроенную в операционную систему Windows, которая позволяет защищать сеть, как от внешних, так и от возможных внутренних атак. IPSec (Internet Protocol Security) — система стандартов, направленная на установление и поддержание защищѐнного канала для передачи данных. IPSec предусматривает аутентификацию при установлении канала, шифрование передаваемых данных и распространение секретных ключей, необходимых для работы протоколов аутентификации и шифрования. Средства IPSec реализуют защиту содержимого пакетов IP, а также защиту от сетевых атак путѐм фильтрации пакетов и использования только надѐжных соединений.

Систему открытых стандартов Internet Protocol Security (IPSec) предложила Рабочая группа инженеров Интернета (IETF). Протоколы IPSec обеспечивают защиту сетей, используя для этого криптографические протоколы безопасности и динамическое управление ключами.

Стек протоколов IPsec действует на сетевом уровне, защищая и аутентифицируя IP-пакеты между устройствами, участвующими в соединении. Он не привязан к конкретным алгоритмам шифрования, аутентификации и безопасности и технологиям генерации ключей, может использоваться для защиты одного или нескольких «путей» между парой хостов, между парой шлюзов безопасности или между шлюзом безопасности и хостом [5].

1.2 Протоколы обеспечения безопасности AH и ESP

В IPSec определены два протокола обеспечения безопасности AH и ESP.

Протокол АН (Authentication Header - заголовок аутентификации). Протокол защиты, обеспечивающий аутентификацию (удостоверение происхождения данных или проверку подлинности), целостность и, если это определено ассоциацией безопасности, защиту от атак воспроизведения. Протокол АН действует как цифровая подпись и гарантирует, что данные в пакете IP не будут несанкционированно изменены, то есть обеспечивает целостность, не зависящую от соединения (connectionless integrity). Протокол АН не обеспечивает сервис шифрования и дешифрования, поэтому данные остаются доступными для чтения. AH подписывает пакеты используя алгоритмы хеширования с ключами (MD5, а в более современных реализациях SHA1).

Протокол ESP (Encapsulating Security Payload – вложенные защищенные передаваемые данные). Протокол защиты, обеспечивающий конфиденциальность (шифрование), аутентификацию и целостность данных, не зависящую от соединения, а также, в качестве опции, сервис защиты от атак воспроизведения. В случае ESP по крайней мере одна из этих функций должна быть реализована. Полный набор выполняемых действий определяется настройками ассоциации безопасности.

В ESP аутентификация и целостность, независящая от соединения, являются связанными операциями и называются идентификацией. Они предлагаются как необязательное дополнение к операциям шифрации. ESP может выполнять шифрацию отдельно от других операций, но такое отделение от операций по обеспечению сохранности данных и их идентификации может привести к атакам на передаваемые данные. Защита от повторения доступна только в случае, когда используется аутентификация, и ее применение определяет получатель. Конфиденциальность потока данных обеспечивается только при использовании туннельного режима.

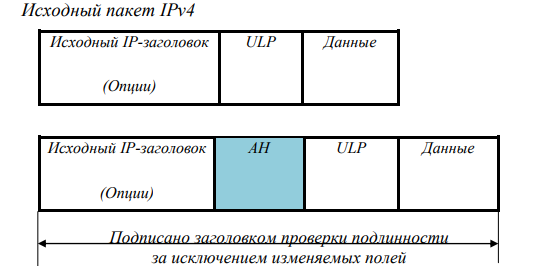

Защита IP-пакетов с помощью АН

Протокол AH может работать в двух режимах — транспортном и туннельном. В транспортном режиме AH помещается между заголовком IP и заголовком протокола следующего уровня, как показано на рисунке 1. В случае использования IPv4 заголовок АН вставляется после IP-заголовка и любых содержащихся в нем настроек, и перед протоколом верхнего уровня (Upper-Level Protocol — ULP) или перед любым другим заголовком IPSec. «Протокол верхнего уровня» означает 64 любой протокол, использующий IP-датаграмму. Такими протоколами могут быть TCP, UDP, OSPF, ICMP и т. д.

Рисунок 1. Защита АН в случае IPv4 в транспортном режиме

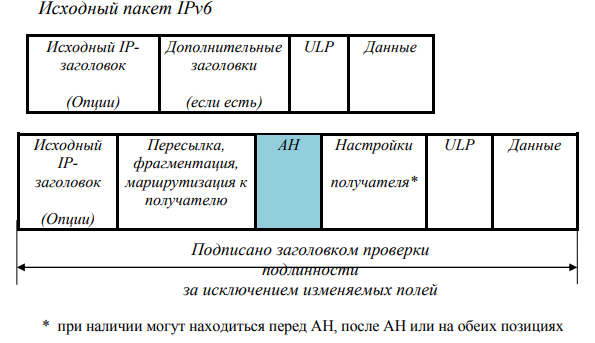

В случае использования IPv6 заголовок AH представляется как передаваемые данные и размещается осле заголовков размещения (hop-byhop, routing, fragmentation). Заголовок (заголовки) расширений с настройками получателя могут появиться либо перед, либо после заголовка AH, в зависимости от требований. На рисунке 2 показано размещение AH для транспортного режима в случае IPv6.

Рисунок 2. Защита АН в случае IPv6 в транспортном режиме

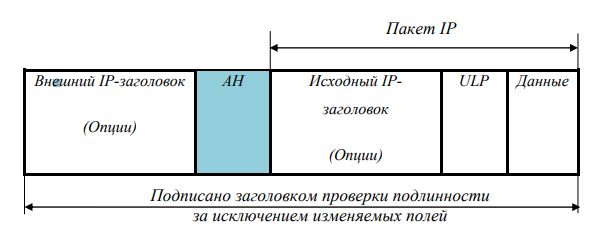

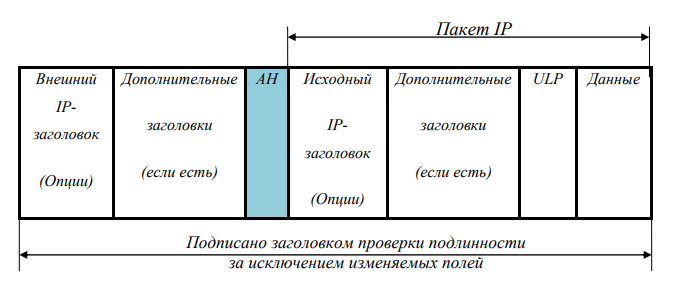

На рисунке 3 и 4 показана защита АН в случае IPv4 и IPv6 в туннельном режиме. AH в режиме туннелирования подписывает пакет для сохранения целостности и инкапсулирует его в заголовки IP и AH, данные при этом остаются доступными для чтения. Если протокол AH используется в туннельном режиме, части внешнего IP заголовка являются защищенными, как и весь туннелируемый IP пакет, включая весь внутренний IP-заголовок. Во внутреннем и внешнем заголовках могут использоваться разные версии IP (например, IPv6 через туннель IPv4 или IPv4 через туннель IPv6).

Рисунок 3. Защита АН в случае IPv4 в туннельном режиме

Рисунок 4. Защита АН в случае IPv6 в туннельном режиме

Защита пакетов с помощью протокола ESP

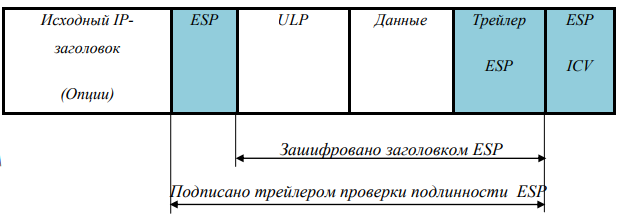

Так же как и АН, протокол ESP может быть использован в двух режимах: транспортном и туннельном. Протокол ESP в транспортном режиме обеспечивает конфиденциальность полезных данных IP, но не заголовка IP или заголовков расширений, идущих перед ESP-заголовком. Кроме шифрования полезных данных IP, ESP обеспечивает проверку подлинности и целостности пакета (заголовка ESP, полезных данных IP и трейлера ESP). Значение проверки целостности хранится в поле «трейлер проверки подлинности ESP» или «ESP ICV». Заголовок ESP размещается перед полезными данными IP, а трейлер ESP и трейлер проверки подлинности ESP помещаются за полезными данными IP, как показано на рисунке 5. В случае IPv4 ESP размещается после IP-заголовка (и любых содержащихся в нем настроек), но перед заголовком протокола следующего уровня (TCP, UDP, ICMP и т.д.). «Концевик ESP» или «Трейлер ESP» содержит все заполняющие биты, их длину и поля следующего заголовка. Если для пакета используется также AH, заголовок идентификации применяется к заголовку ESP, полю Payload, трейлеру ESP и ICV[6].

Рисунок 5. Защита ESP в случае IPv4 в транспортном режиме

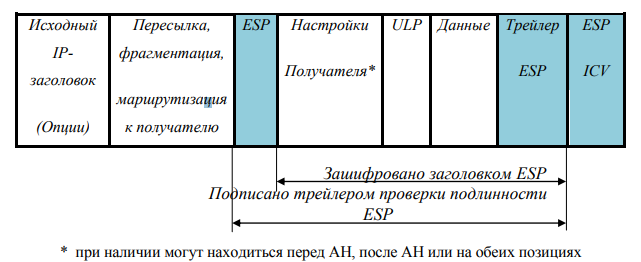

На рисунке 6 показана защита ESP в транспортном режиме в случае IPv6. ESP рассматривается как полезная нагрузка, доставляемая из конца в конец, и должна появиться после данных о пересылках, маршрутизации и заголовков расширения фрагментации. Заголовок (заголовки) расширения настроек получателя могут появиться как до, так и после заголовка ESP, в зависимости от необходимости. Однако в силу того, что ESP защищает только поля после заголовка ESP, то в общем случае это может быть желательным — поместить заголовки настроек получателя после заголовка ESP.

Рисунок 6. Защита ESP в случае IPv6 в транспортном режиме

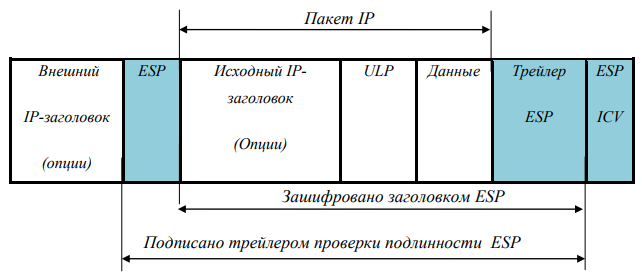

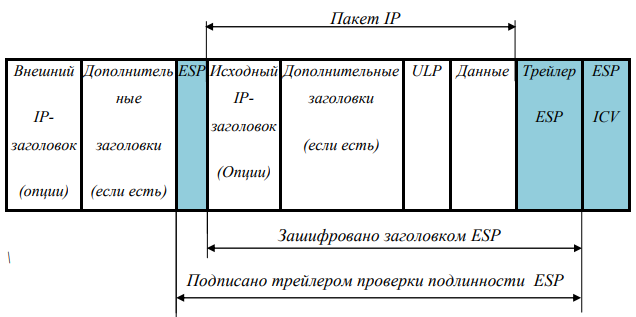

Защищаемые данные в случае туннельного режима ESP показаны на рисунке 7 и 8. В туннельном режиме ESP защищает весь внутренний IP-пакет, включая весь внутренний IP-заголовок. ESP в туннельном режиме помещает исходный пакет целиком между заголовком ESP и трейлером проверки подлинности ESP, включая заголовок IP, и шифрует эти данные, создавая новый заголовок IP.

Рисунок 7. Защита ESP в случае IPv4 в туннельном режиме

Рисунок 8. Защита ESP в случае IPv6 в туннельном режиме

1.3 Преимущества и недостатки использования IPSec

IPSec обычно применяется для создания VPN-туннелей между компьютерами либо сетями через Интернет, или другую масштабную сеть, безопасность которой невозможно контролировать, и является наиболее признанным, поддерживаемым и стандартизированным из всех протоколов виртуальных частных сетей (ВЧС, VPN). Для обеспечения совместной работы различных устройств в гетерогенной сети он подходит лучше прочих, так как основан на полностью открытых стандартах. В отличие от других ВЧС-протоколов, IPSec работает на третьем уровне и может защищать любой IP-трафик. При его применении с другими протоколами туннелирования на втором уровне, такими как L2TP, также появляется возможность защиты и не IP-трафика.

IPSec – это не жесткий протокол, диктующий тип алгоритма, ключей и используемых методов аутентификации. IPSec – это открытая модульная платформа, обеспечивающая большую гибкость для компаний, выбравших эту технологию. Большим преимуществом IPSec остается то, что он работает на любом производителе, поддерживающим IPSec RFC, следовательно, использование IPSec решает проблемы совместимости. То, что IPSec является открытым стандартом и работает на третьем уровне, позволяет ему решать более сложные задачи.