ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 07.11.2023

Просмотров: 66

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Одним из важных преимуществ IPsec является невысокая стоимость его использования, поскольку он позволяет обезопасить данные и обеспечить проверку подлинности пользователей и данных без дополнительных затрат на сетевое оборудование, так как сохраняется совместимость со всем ранее выпущенным оборудованием, а также то, что протокол является стандартным и открытым, и поставляется практически со всеми современными операционными системами.

IPsec обеспечивает высокий настраиваемый уровень безопасности с помощью служб, основанных на криптографии (хеширование – для защиты от повторений, обеспечения целостности данных и проверки их подлинности (проверки прав доступа), и непосредственно шифрование, обеспечивающее конфиденциальность данных) [9].

Важным преимуществом IPSec, является простота использования IPSec. Для использования IPSec необходимо только настроить и запустить политику безопасности IPSec. IPSec прозрачен для конечных пользователей и приложений. Протокол IPSec интегрирован на сетевом уровне, обеспечивая безопасность для всех протоколов, основанных на IP пакетах TCP/IP, а значит, при реализации IPSec в брандмауэре или маршрутизаторе нет необходимости вносить изменения в сетевые приложения настольного ПК, а также нет необходимости переобучать конечных пользователей. Так же при использовании IPSec существует возможность централизованного управления политикой IPSec. IPSec можно настраивать через групповую политику, политику IP-безопасности или при помощи правил безопасности подключений. Данная возможность позволяет применять политики IPSec на домен, сайт или определенное подразделение, устраняя административные издержки на настройку каждого отдельного компьютера.

При помощи политики IPSec можно настроить сервер только на прием трафика определенного типа. IPSec использует методологию фильтрации для пакетов IP по диапазонам IP- адресов, протоколам IP и определенным TCP и UDP портам [10].

Политику IPSec можно создавать и настраивать согласно требованиям безопасности приложений, компьютеров, групп компьютеров, домена, сайта или глобальной организации. IPSec можно настраивать для использования широкого спектра сценариев, включая пакетную фильтрацию, защиту узла трафика хоста по указанному пути, защиту трафика на серверы, туннельного протокола уровня 2 (Layer Two Tunneling Protocol, L2TP), подключений виртуальной частной сети (Virtual Private Network, VPN) и многое другое.

В настоящее время не существует таких сетевых технологий, стандартов и алгоритмов, которые были бы полностью защищены и не уязвимы для атак. Но, тем не менее, с развитием области информационных технологий способы защиты информации становятся все более и более совершенными. Ранее при передаче информации по сетям можно было с помощью несложных действий перехватывать пакеты данных и получать доступ к их содержимому, используя легкий сниффер.

Сейчас, при передаче данных применяется шифрование, которое позволяет защищать передаваемую информацию. Однако, по мнению служб информационной безопасности, вся работа по защите данных сводится к минимизации рисков еѐ утечки и не обеспечивает полной еѐ неприкосновенности [8].

Стандарт IPsec, как частный и довольно распространѐнный способ защиты информации, так же, прежде всего предназначен для минимизации риска расшифровывания трафика при его перехвате, поэтому при передаче информации трафик шифруется. Также, ключевой особенностью этого стандарта, является, так называемый handshake (приветствие, рукопожатие) обоих хостов, выявляющий уровень доверия между ними.

Таким образом, стандарт IPsec, как и другие стандарты и протоколы сетевой безопасности имеет свои недостатки и уязвим для атак, но только при неправильном его использовании. И это не является причиной для того чтобы отказываться от такого гибкого и отлично зарекомендовавшего себя инструмента для построения защищенных туннелей.

Глава II. Установление соединения IPsec

2.1 Выбор необходимого оборудования и программного обеспечения

Для осуществления практической части данного курсового проекта, было выбрано оборудование Mikrotik, а именно эмулятор этого сетевого оборудования, развернутого на базе виртуальной машины Oracle VM VirtualBox.

Использование эмулятора MikroTik на виртуальной машине предоставляет вам удобную среду для изучения и практической работы с сетевым оборудованием MikroTik без необходимости физической настройки и наличия физического оборудования. Виртуальная машина позволяет эмулировать работу реального оборудования MikroTik, а также создавать и настраивать виртуальные сети и сценарии[7].

Для начала работы с эмулятором MikroTik на виртуальной машине вам потребуется следующее:

-

Загрузить и установить виртуальную машину на свой компьютер. -

Загрузите образ MikroTik RouterOS с официального сайта MikroTik. -

Создать новую виртуальную машину в выбранной программе виртуализации и настроить ее параметры (количество выделенной оперативной памяти, количество процессоров, сетевые настройки и т. д.). -

Подключите загруженный образ MikroTik RouterOS к виртуальной машине в качестве виртуального жесткого диска. -

Запустить виртуальную машину и выполните настройку MikroTik RouterOS в соответствии с потребностями и требованиями проекта.

2.2 Этапы настройки и установки соединения IPSec

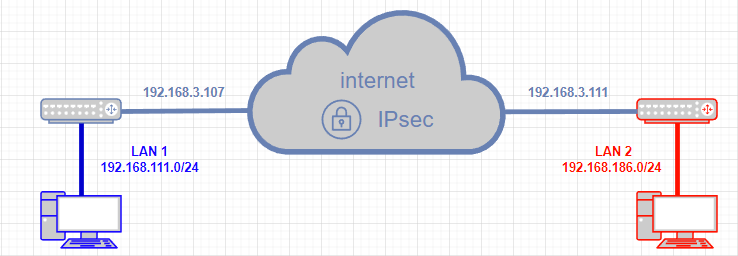

Далее будет рассмотрено объединение двух вымышленных офисных сетей по представленной на рисунке 9 схеме. Где LAN 1 с диапазоном 192.168.111.0/24 и LAN 2 - 192.168.186.0/24 - это сети двух офисов, которые нужно объединить, а 192.168.3.107 и 192.168.3.111 - выполняют роль внешних белых адресов в сети интернет. Задача обеспечить прозрачный доступ устройств одной сети в другую через защищенный канал связи, средствам IPsec.

Рисунок 9. Схема сети

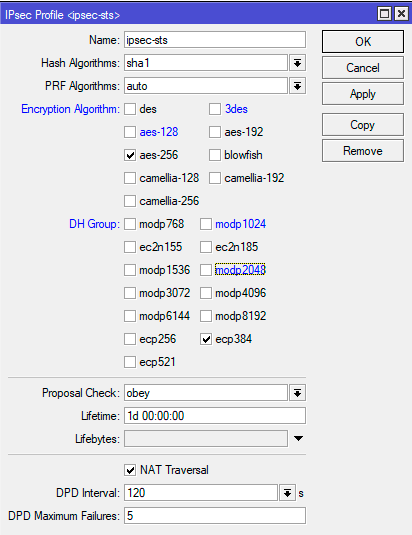

Первая фаза - обмен ключами и взаимная идентификация устройств, за ее настройки отвечает раздел IP - IPsec - Profiles, перейдем в него и создадим новый профиль. Для него укажем: Hash Algorithms - sha1, Encryption Algorithm - aes-256, DH Group - ecp384. В поле Name нужно указать имя профиля, в нашем случае ipsec-sts (site-to-site). Выполнение данный действий представлено на рисунке 10.

Рисунок 10. Настройка профиля

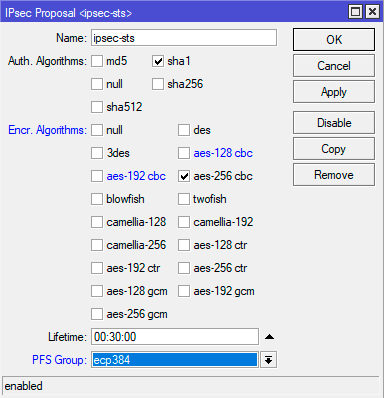

Вторая фаза - установление защищённого соединения и передача данных, настройки шифров для нее задаются в IP - IPsec - Proposal, перейдем в данный раздел и создадим новое предложение. Для этого необходимо указать представленные на рисунке 11 настройки Auth. Algorithms - sha1, Encr. Algorithms - aes-256-cbc, PFS Group - ecp384.

Рисунок 11. Настройка шифрования

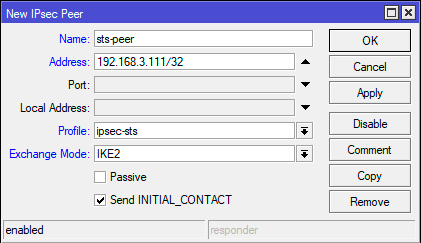

Теперь перейдем в IP - IPsec - Peer и создадим новое подключение. В поле Address указываем внешний адрес второго роутера, в Profile выбираем созданный нами на предыдущем этапе профиль, в нашем случае ipsec-sts, а в поле Exchange Mode указываем IKE2. Выполнение данных действий представлено на рисунке 12.

Рисунок 12. Создание нового подключения

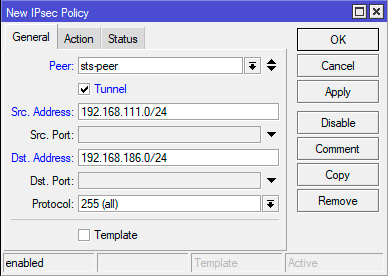

В целом того, данных настроек достаточно для установления защищенного соединения, но IPsec не VPN и работает по-другому. Для того, чтобы трафик начал шифроваться он должен соответствовать одной из политик IPsec, поэтому перейдем в IP - IPsec - Policies и создадим новую политику. В поле Peer укажем созданное ранее соединение, ниже установим флаг Tunnel для работы соединения в туннельном режиме, в поле Src. Address укажем диапазон собственной сети - 192.168.111.0/24, а в поле Dst. Address - диапазон удаленной сети - 192.168.186.0/24, как показано на рисунке 13.

Рисунок 13. Политика IPsec

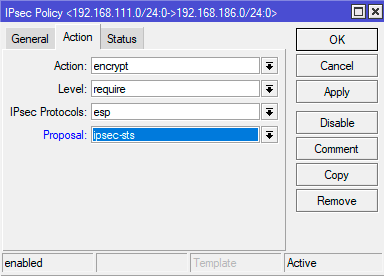

Затем на вкладке Action необходимо установить Proposal - ipsec-sts, предложение, которое было создано ранее, рисунок 14.

Рисунок 14. Настройка вкладки Action

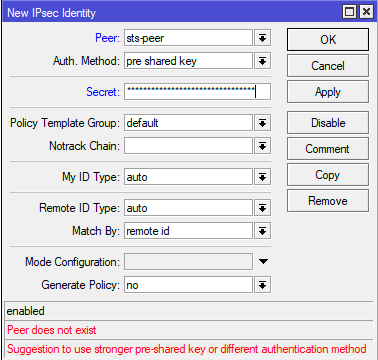

Необходимо научить узлы идентифицировать друг друга, так как оба роутера контролируются администратором и настроены принимать подключения только от другого узла, можно использовать аутентификацию по предварительному ключу. Перейдем в IP - IPsec - Identities и создадим новую настройку идентификации. Здесь нужно заполнить поля: Peer - указываем созданное соединение, в данном случае ipsec-sts, Auth. Method - pre shared key, Secret - предварительный ключ, как на рисунке 15.

Рисунок 15. Настройка идентификации

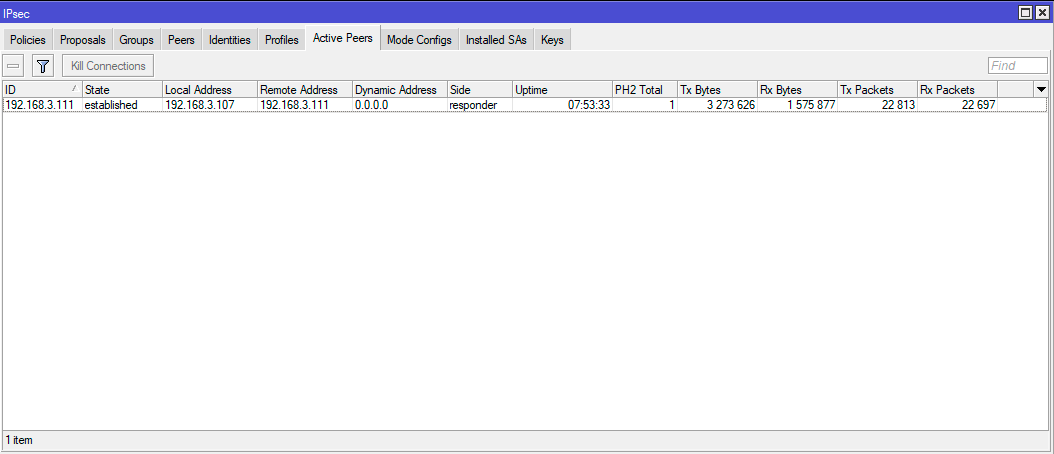

После того, как процесс настройки завершен перейдем в IP - IPsec - Active Peers и убедимся, что соединение между двумя узлами установлено. Если это не так - еще раз проверяем все настройки и изучаем файл лога.

Рисунок 15. Проверка установленного соединения

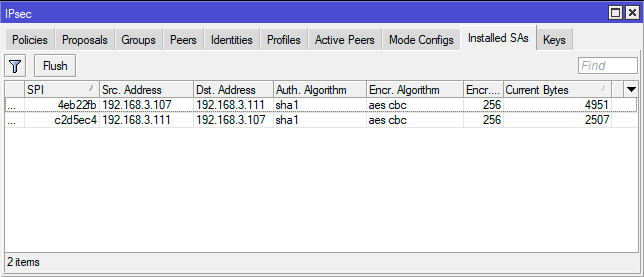

Теперь откроем IP - IPsec - Installed SAs. В терминах IPsec - SA (Security Association) - ассоциация безопасности, обозначает установленное защищенное соединение. Для каждого соединения создается отдельная пара SA, так как каждая SA - это однонаправленное соединение, а данные нужно передавать по двум направлениям. Если запустить обмен данными между сетями, например отправить ping с узла одной сети на узел другой сети. Данные счетчика Current Bytes, представленного на рисунке 16, начинают меняться, а следовательно, шифрование работает и данные передаются внутри защищенного соединения.

Рисунок 16. Проверка работоспособности соединения

В данной главе практической части курсового проекта были рассмотрены вопросы, связанные с установлением соединения IPsec.

Установка соединения IPsec требует правильной настройки. Необходимо внимательно следовать документации и руководствам по настройке для выбранного оборудования.

Использование эмулятора MikroTik на виртуальной машине позволяет учиться и практиковаться в настройке и установке соединения IPsec без необходимости физического оборудования. Это удобно и экономически эффективно для проведения практических работ.

Заключение

В ходе выполнения данного курсового проекта, было проведено исследование структуры и принципов работы протоколов IPsec. Были изучены основные компоненты IPsec, включая механизмы шифрования, аутентификации и управления ключами. Также был рассмотрен процесс установки защищенного VPN-соединения на основе IPsec, включая настройку программного обеспечения.

Для реализации VPN-соединений на основе IPsec было выбрано программное обеспечение MikroTik. Были исследованы основные этапы настройки и установки соединения IPsec с использованием оборудования MikroTik. Были проведены действия по созданию IPsec туннеля, настройке политик безопасности, установке шифрования и аутентификации, а также настройке ключей и сертификатов.

В результате выполнения поставленных задач были получены следующие выводы:

-

IPsec является мощным протоколом для обеспечения защиты и безопасности сетевых соединений. Его структура и принципы работы позволяют создавать защищенные VPN-соединения, обеспечивая конфиденциальность и целостность данных. -

Настройка программного обеспечения для реализации VPN-соединений на основе IPsec требует внимательного следования инструкциям и руководствам. Необходимо правильно настроить компоненты IPsec, включая параметры шифрования, аутентификации и управления ключами. -

Тестирование реализованной сетевой инфраструктуры является важным этапом для проверки работоспособности VPN-соединений на основе IPsec. В ходе тестирования следует проверить возможность передачи данных и убедиться в стабильности и безопасности соединений. -

Программное обеспечение MikroTik предоставляет удобную среду для настройки и установки VPN-соединений на основе IPsec. Его возможности позволяют создавать и управлять IPsec туннелями, настраивать политики безопасности и обеспечивать необходимый уровень шифрования и аутентификации.