Файл: Содержание введение 3 Основная часть 5 1Анализ структуры Университета 5.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 09.12.2023

Просмотров: 2104

Скачиваний: 13

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

Формализованное представление образовательных бизнес-процессов

Разработка нового проекта автоматизации образовательных бизнес-процессов Университета

Предложения по адаптации СЗИ Secret Net LSP в Университете

Техническое задание на развертывание компонентов информационно-коммуникационной среды в Университете

Оценка экономического эффекта от приложения «Secret Net LSP»

Количество событий — 19.

Количество работ — 19.

Количество дней на разработку — 19.

-

Показатели трудоёмкости проекта

В пуско-наладке программно-аппаратного комплекса СЗИ задействован один инженер (таблица 10).

Таблица 10 – Затраты на персонал

| Код | Должность | Оклад. в месяц, руб. | Срок работы, дн. |

| И | инженер | 45000 | 19 |

Расчет основной заработной платы инженера выполняется на основе трудоемкости выполнения каждого этапа в человеко-днях и величины месячного должностного оклада исполнителя. Среднее количество рабочих дней в месяце равно 22. Следовательно, дневная заработная плата определяется делением размера ежемесячной заработной платы на количество рабочих дней в месяце. Произведение трудоемкости на сумму дневной заработной платы определяет затраты по зарплате для работника на все время разработки.

Амортизация оборудования – это исчисленный в денежном выражении износ основных средств в процессе их применения, производственного использования. Амортизация есть одновременно средство, способ, процесс перенесения стои мости изношенных средств труда на произведенный с их помощью продукт.

Стоимость комплекса средств защиты Secret Net LSP составила 428 220 тысяч рублей.

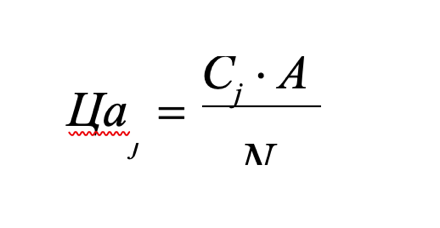

Формула для расчета стоимости амортизации (аренды) оборудования:

Норма амортизации оборудования равна 14,1%. Рассчитываем стоимость аренды оборудования по формуле:

где Цаj – стоимость j-го вида оборудования;

C j – цена оборудования;

A – годовая амортизация оборудования (14,1%);

N – кол-во рабочих дней в году (265).

Ца j= 428 220 * 0.141* 19 / 265 = 4329.06

Расчет затрат по потреблению электроэнергии. По статистическим данным, компьютер потребляет 800 Вт/ч. Для решения задачи используется 54 ПК, которые в общей сложности потребляют 27 кВт/ч. Используем эти данные для расчета затрат на электроэнергию.

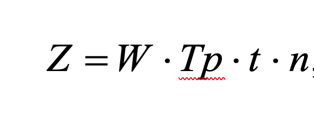

Расчет затрат на электроэнергию Z, руб., ведется по формуле:

где W – потребляемая мощность кВт/день;

t – тарифная ставка, руб.;

Tp – количество рабочих часов, 4;

n – количество рабочих дней, день 19.

Тарифная ставка по Свердловской области равна 4,5 руб./ч.

Z=27·4·4,5·19=9234 рублей

«Контрагентские расходы» включается стоимость работ, выполненных сторонними организациями и предприятиями по заказу организации. В нашем случае такими расходами являются использование интернета. В таблице 10 представлен расчет затрат по статье «Контрагентские расходы».

Таблица 11 – Контрагентские расходы

| Наименование работы | Кол-во | Стоимость, руб. |

| Предоставление доступа в Интернет | 1 месяца (безлимит) | 8 400 |

| Итого: 8 400 | ||

Расчет стоимости средства защиты информации Secret Net LSP является суммой всех расходов, представленной в таблице 12.

Таблица 12 – Общая смета затрат

| Наименование расходов | Содержание | Порядок расчета | Затраты, руб. |

| Амортизация | Амортизации оборудования | 14,1% годовых от стоимости | 4329.06 |

| Электроэнергия | Затраты на электроэнергию | Расчет по формуле 5 | 9234 |

| Контрагентские расходы | Затраты на интернет | Тарифная ставка провайдера | 8400 |

| Заработная плата | Зарплата инжене ра | Расчет из таблицы 12 | 45000 |

| Налог | Отчисления в государственные фонды | 30% от суммы заработной платы | 13500 |

| Права на программу | Права на программу для ЭВМ Комплект «Постоянная защита» Средства защиты информации Secret Net LSP (51-250 лицензий) | Расчет из таблицы 10 | 428 220 |

| Итого | 508 683,06 | ||

Выводы по разделу: Стоимость реализации Secret Net LSP в колледже для 54 компьютеров составит 508 683,06 рублей. Несмотря на то, что цена Secret Net LSP выше, чем у других средств защиты, данный продукт лучше всего подходит по оценке характеристик безопасности.

-

Моделирование и прогнозирование доходов от использования проектов

Средства защиты не являются инструментом непосредственного извлечения доходов. Поэтому при оценке систем безопасности говорят не о заработанных деньгах, а о предотвращении возможных потерь (снижаются потери – это фактически и есть заработок). Впервые термин Return on Investment for Security (ROSI) был введен в употребление специалистами в области IT Security в начале 2002 года.

Традиционно обоснования расходов на безопасность доказывали, что без инвестирования в корпоративную систему защиты информации компания упускает более «осязаемые» выгоды.

Учитывая, что экономически не совсем просто просчитать данный показатель, ввиду отсутсвия большей части показателей, определим социальное обоснование расходов на ИБ:

- расходы на безопасность являются составляющей стоимости ведения бизнеса;

- расходы на безопасность родственны расходам на страхование;

- компания не может заниматься электронной коммерцией без обеспечения определенного уровня защиты электронных денежных потоков;

- безопасность является одним из аспектов управления рисками;

- заказчик имеет право подать на компанию в суд, если она отказывается соблюдать минимальные стандарты безопасности (например, защищать конфиденциальную информацию о клиенте);

- нежелание вкладывать денежные средства в безопасность означает нежелание следовать общим тенденциям развития ИТ.

После приведения подобных доводов ни у кого не вызывает сомнений необходимость расходов на ИБ компании и выгодность правильной организации информационной безопасности в учреждении.

- 1 2 3 4 5 6 7 8 9 10

Составление руководства пользователя

При первой загрузке операционной системы, защищаемой СЗИ Secret Net LSP, вступают в действие защитные механизмы. При этом действуют настройки, установленные по умолчанию.

После входа в систему администратор может просмотреть и при необходимости изменить настройки по умолчанию, а также ознакомиться с журналами, в которых были зарегистрированы события, связанные со входом администратора в систему.

Настройки по умолчанию. К настройкам по умолчанию относятся параметры учетных записей пользователей, добавляемых в систему средствами Secret Net LSP, и параметры политик. Значения параметров задаются при установке Secret Net LSP и могут быть изменены администратором.

Параметры учетных записей. К параметрам учетных записей пользователей, добавляемых в систему, относятся:

– оболочка;

– шаблон домашнего каталога;

– создание личной группы пользователя;

– создание группы по умолчанию;

– создание домашнего каталога.

Для просмотра/изменения параметров учетных записей:

Вызовите панель безопасности и в группе «Управление пользователями» перейдите на страницу «Установки по умолчанию». Будет выполнен переход на соответствующую страницу.

Для вызова панели безопасности:

-

Вызовите панель безопасности стандартным способом с помощью ярлыка Secret Net LSP на рабочем столе. На экране появится панель безопасности Secret Net LSP.

2.При необходимости измените значения параметров.

3.Для сохранения внесенных изменений нажмите кнопку «Применить».

Для отмены выполненных изменений нажмите кнопку «Отменить».

Для возврата на предыдущую страницу нажмите соответствующую ссылку в строке навигации.

Политики. С помощью политик осуществляются следующие настройки СЗИ:

– управление режимом работы подсистемы разграничения доступа к устройствам;

– включение/выключение системных сервисов;

– управление режимом входа в систему;

– настройки параметров паролей, назначаемых новым пользователям по умолчанию.

Настройки выполняются изменением параметров политик.

Для просмотра/изменения параметров политик:

1.Вызовите панель безопасности и в группе «Настройки приложения» перейдите на страницу «Политики». Будет выполнен переход на страницу «Настройка политик».

2. Для изменения политики выберите нужный параметр, активируйте поле «Значение» и выберите нужное значение из раскрывающегося списка.

3. Для сохранения изменений нажмите кнопку «Применить».

Просмотр журналов. При первом входе в систему администратор может просмотреть результаты работы механизма регистрации событий и подсистемы ведения журналов. В частности, администратор может просмотреть события, зарегистрированные подсистемами контроля целостности и идентификации, и аутентификации в журналах событий и аудита.

Для просмотра журналов:

Вызовите панель управления безопасностью и в группе «Система журналирования» перейдите на страницу «Журнал событий».

Будет выполнен переход на страницу «Журнал событий».

На странице на вкладках «Журнал» и «Аудит» представлено содержимое журнала событий и журнала аудита соответственно.

Перед началом работы в системе администратор должен предоставить пользователям все необходимые права для выполнения должностных обязанностей и проинформировать о предоставленных правах, разъяснить особенности работы в рамках действующих защитных механизмов. Если для входа в систему используется персональный идентификатор, необходимо получить его у администратора и ознакомиться с порядком его применения.

Перед началом работы на защищенном компьютере необходимо:

1. Получить у администратора имя пользователя и пароль для входа в систему. Администратор также может выдать вам персональный идентификатор, который потребуется для входа в систему и входа в режиме усиленной аутентификации. Персональным идентификатором может быть Rutoken S, Rutoken S RF и iButton. Имя: для идентификации пользователя. Пароль: для проверки подлинности пользователя. Персональный идентификатор: для идентификации пользователя, хранения пароля и ключевой информации, необходимой для входа в систему, когда включен режим усиленной аутентификации

2. Выяснить у администратора, какими правами и привилегиями вы сможете пользоваться при работе, а также какие ограничения действуют в Secret Net LSP в соответствии с настройками защитных механизмов.

Вход в систему. Руководство пользователя.

Чтобы начать сеанс работы на компьютере, пользователь должен пройти процедуру входа в систему. При этом указываются учетные данные пользователя, необходимые для его идентификации. После ввода учетных данных система аутентифицирует пользователя, и при успешном завершении аутентификации пользователю предоставляется возможность работы в системе. Ниже на рисунке приведено окно приглашения на вход в систему.