Файл: Интернет вещей безопасность Основные принципы, методы. Безопасности цифровой судебной экспертизе.doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 22.11.2023

Просмотров: 97

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

• Оценка ответа спроса: Этот сервис позволяет способности изменить оценку в зависимости от спроса на каждое пространство.

Цели безопасности для умной системы парковки могли быть:

• Поддержание аутентификации клиентов и управляющих парковкой.

• Поддержание авторизации того, кто может изменить оценку места для парковки.

• Поддерживая роли управляющих парковкой, операторов, администраторов и сотрудников осуществления.

• Поддержание делегации администраторов.

• Поддержание целостности всех данных, собранных системой.

• Поддержание конфиденциальности уязвимых данных системы.

• Поддержание доступности целой системы и всех ее компонентов.

Функционирование системы парковки описано в следующих моментах:

A. Клиент покупает место для парковки

• Клиент устанавливает приложение парковки по его смартфону.

• Клиент регистрирует информацию об оплате для выполнения транзакции.

• Приложение предоставляет информацию в реальном времени доступных соседних мест для парковки и оценивающих деталей.

• Клиент выбирает пятна и диски к пятну.

• Клиент использует приложение для оплаты за пятно.

B. Чиновник платной автостоянки предупрежден к инцидентам неуплаты

• Приложение парковки записывает время начала сессии парковки и также записывает просроченное время, проведенное механизмом в месте для парковки.

• Видеокамеры IP записывают видео механизма, просроченного в месте для парковки.

• Приложение парковки коррелирует видео механизма в месте для парковки со временем начала и продолжительностью для парковки флагов транзакции для видео подтверждения, если продолжительность транзакции истекла. • Приложение парковки затем передает предупреждение к применению осуществления просроченного механизма.

• Чиновник осуществления получает предупреждение SMS и продолжает двигаться к билету механизм.

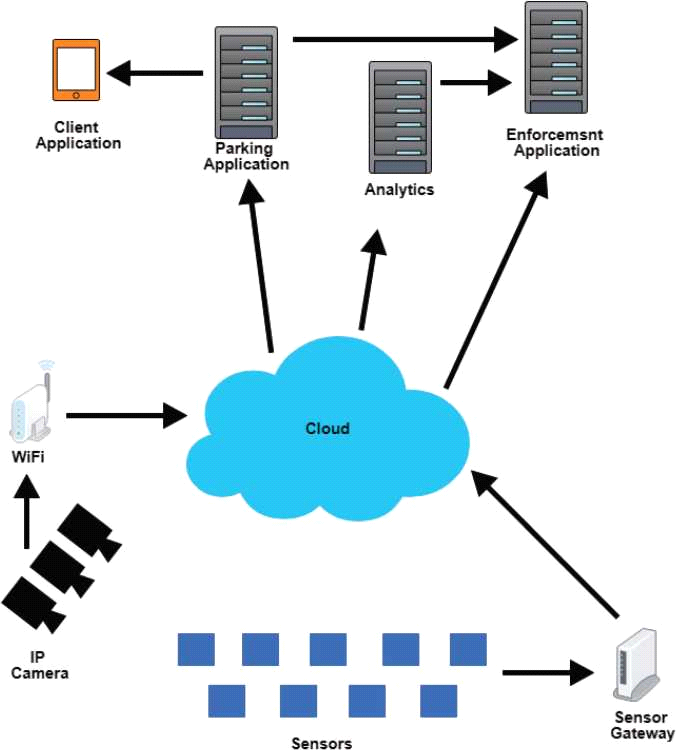

Следующая схема показывает полную архитектуру системы:

Рисунок 4.4 Умная архитектура системы парковки [5].The управление безопасностью, которое необходимо, чтобы быть реализованным в умной системе парковки, следующая:

Таблица 4.2 Умное требование безопасности системы парковки

Нападение на умную систему парковки

Тип нападения

Требование управления безопасностью

Взломщик берет под контроль учетную запись клиента и обвиняет клиента в течение времени стоянки

Спуфинг

Аутентификация

Посредством несанкционированного доступа взломщик использует место для парковки для бесплатно

Закалка

Аутентификация и целостность

Взломщик использует место для парковки бесплатно путем утверждения, что система неправильно функционировала

Отказ

Неотказуемость и целостность

Взломщик получает доступ к деталям оплаты клиента

Раскрытие информации

Аутентификация и конфиденциальность

Взломщик закрывает умную систему парковки посредством DoS-атаки

Отказ в обслуживании

Доступность

Взломщик разрушает умные операции парковки путем имплантации руткита на серверах бэкэнда

Повышение полномочия

Авторизация

4.8.2 Управление ключами

Это - техника, используемая для управления криптографическими ключами в системе шифрования. Это упрощает в поколении, обмене, устройстве хранения данных, используйте, и замена ключей. KM включает криптографические проекты протокола, серверы ключей, пользовательские процедуры и другие соответствующие протоколы. Ключ ключа или криптографии является информацией, также названной параметром, который определяет функциональный вывод криптографического алгоритма. Криптографические системы могут использовать различные типы ключей, и одна система может использовать больше чем один ключ. Ключи могут быть симметричными или закрытыми ключами или асимметричными или открытыми ключами. В алгоритме с симметричным ключом включенные ключи являются тем же и для шифрования и для дешифрования сообщения. Ключи должны быть выбраны тщательно и также распределены и сохранены защищенным способом. Асимметричные ключи, напротив, являются двумя отличными ключами, которые математически связаны. Они обычно используются в соединении для передачи. Политика безопасности системы управления ключами предоставляет правила, которые могут использоваться для защиты ключей и метаданных. Управление ключами очень важно в IoT, поскольку это защищает конфиденциальность, целостность, и доступность и процесс безопасны [17].

4.9 ОСНОВАННЫЕ НА IOT умные домашние и проблемы безопасности

В этом разделе рассматриваются Умный Дом как модель IoT. Умный Дом может быть определен среда, которая имеет освещение, устройства, нагревание, кондиционирование воздуха, телевизоры, компьютеры, системы развлечений, и системы безопасности и системы камеры, каждая из которых способна к общению друг с другом. Например, система для предупреждения пользователя по его смартфону через камеру питается каждый раз, когда дверной звонок или добавление черных полос сверху и снизу используются или любой несанкционированный доступ к умной блокировке. Всеми связанными “вещами” в умном доме могут также управлять удаленно в любое время из любой комнаты дома самой и а также удаленно от любого местоположения в мире телефон или любое устройство, подключенное к Интернету. Поскольку в умном доме, все вещи подключены друг к другу через Интернет; это поэтому также выставляет угрозы нарушения безопасности. Угрозы коллективной безопасности в умном доме являются конфиденциальностью, аутентификацией и доступом. Угроза

конфиденциальности может привести к нежелательному выпуску частной и уязвимой информации. Угроза аутентификации может привести к закалке обнаружения и управляющей информации. Например, через неаутентифицируемое предупреждение, взломщик может перепутать контроллер дома, вынуждающий его к открытой двери в размышление о чрезвычайной ситуации. Доступ является самым большим типом угрозы. Это позволяет взломщикам получить контроль над системой особенно на административном уровне, таким образом делающем небезопасную систему.

Умный дом может быть уязвимым из-за небезопасного обновления микропрограммы к устройствам IoT, незашифрованного совместного пользования информацией между компонентами системы, и т.д. Существует три из самых важных проблем безопасности для умных домов. Их нужно тщательно рассмотреть при разработке умного дома для защиты от того, чтобы быть неправильно используемым. Во-первых, умный дом не должен быть оборудован hackable подключенными устройствами. Как это было замечено, многие устройства в умном доме, используемом сегодня, hackable. Эти устройства включают термостаты, Smart TV, камеру видеонаблюдения, интеллектуальный коммутатор, умные дверные блокировки, бытовые приборы, и т.д. Все эти устройства должны быть защищены от всех возможных нападений. Если взломщик берет под контроль эти устройства, это может произвести неудобство для пользователя дома. Даже компьютеры и смартфоны, используемые для управления умной домашней системой, должны быть защищены с сильной политикой безопасности. Во-вторых, умный дом не должен содержать поставленные под угрозу системы безопасности. Система безопасности умного дома должна также быть защищена с помощью методов шифрования, сильных паролей и брандмауэров.

Поставленные под угрозу системы безопасности приводят к представлению дефектов безопасности в умной домашней системе. Предположите что, если взломщик может взять под контроль камеру видеонаблюдения на двери и записать дверной пароль блокировки, введенный пользователем, то взломщик легко использует эту информацию для доступа к дому, когда пользователь вдали от дома. Поэтому все системы безопасности в доме должны быть хорошо защищены. В-третьих, умный дом не должен позволять Шпионить за Системами связи. Большинство домашних систем связи имеет устройства, такие как устройства видеоконференцсвязи, компьютеры, принтеры, телефоны, и т.д. Пользователи могут общаться с другими гаджетами и другими людьми за пределами их домов с помощью таких устройств. Взломщик может украсть ценную информацию с помощью пассивных атак или нападений, которые используются для получения несанкционированного доступа, на самом деле не изменяя ни одних из данных или кода. Это может привести к контролю телефонных разговоров и электронных писем и отслеживания того, как люди взаимодействуют с устройствами. Поэтому все системы связи нужно также сильно рассмотреть для дефектов безопасности.

4.10 Заключение

Безопасность является главным беспокойством о IoT. Так как миллиарды устройств подключаются к Интернету, проблема безопасности для этих устройств также повышается. В этой главе моменты нападения включая устройства, интерфейсы, и программное обеспечение и облачные компоненты обсуждены, и коммуникационные протоколы системы защиты слоя, которые защищают коммуникацию среди устройств IoT (клиенты и сервер, M2M, и т.д.), такие как SSL/TLS и DTLS, MQTT, CoAP, XMPP, и AMQP обсуждены здесь. Безопасность является важным аспектом IoT, поскольку это помогает защитить ценные данные и неправильное употребление данных, которого избегают. Проблемы безопасности, как обсуждено в этой главе, должны быть полностью определены и в настоящее время реализовываться во всех системах IoT при действии, а также разрабатываемый в будущем. Путем осуществления этих проблем безопасности может быть разработана система IoT, который безопасен и подходит для лучшей жизни, и таким образом связанное будущее может быть гарантировано.

Ссылки

[1] Proofpoint Раскрывает Кибератаку Интернета вещей (IoT), доступную в:

[2] Обеспечение Интернета Вещей: Предложенная Платформа, доступная в: http://www.cisco.com/c/en/us/about/security-center/secure-iot - proposed-framework.html

[3] Конфиденциальность, Целостность и Доступность (Триада ЦРУ), доступный в: http://whatis.techtarget.com/definition/Confidentiality-integrity-and - ЦРУ доступности

[4] Echard, C., гарантируя целостность программного обеспечения в устройствах IoT. J. Сообщить. Технол Softw. Инженер 7, 1-3, 2017.

[5] Russell, B., Van Duren, D., практический Интернет вещей безопасность, публикация PACKT, 2016.

[6] Понимание Протоколов IoT, доступных в: https://solace.com/blog/use-cases/understanding-iot-protocols-matching-requirements-right-option

[7] Учебная Точка, Сеть передачи данных и Сеть связи, доступная в:

computer_network/data_link_control_and_protocols.htm

[8] Учебная Точка, Сеть передачи данных и Сеть связи, доступная в:

computer_network/network_layer_introduction.htm

[9] Инструкции по Классификации данных и Процедуры, доступные в: . niu.edu/doit/Policies/data-classification.shtml

[10] Аппаратное Взламывание для Устройств IoT - Наступление Эксплуатация IoT, доступная в: http://resources.infosecinstitute.com/hardware-hacking-iot - devices-offensive-iot-exploitation/#gref

[11] Начало работы с безопасностью партии - Отображение Поверхности атаки, доступной в: http://resources.infosecinstitute.com/getting-started-with - iot-security-mapping-the-attack-surface/#gref

[12] Почему являются JTAG и UART Все еще Эффективными Векторами атаки для Устройств IoT?, доступный в: https://p16.praetorian.com/blog/why-are-jtag-and-uart-still-effective-attack-vectors-for-iot-devices

[13] Безопасность Транспортного уровня, Википедия, доступная в: . org/wiki/Transport_Layer_Security

[14] Безопасность MQTT, доступная в:

[15] Ограниченный Прикладной протокол для Интернета Вещей, доступных в: jain/cse574-14/ftp/coap/>

[16] Управление идентификационными данными, Википедия, доступная в: https://en.wikipedia.org/Wiki/Идентификационные данные .management

[17] Управление ключами, Википедия, доступная в:

Tasneem Jahan и Imran Ali Khan

Разработка факультета информатики, институт Bansal исследования, технологии и науки, Мадхья-Прадеша, Индия

Интернет вещей (IoT) является вычислительной технологией, которая развилась для улучшения каждого объекта нашей повседневной жизни, путем преобразования их в интеллектуальные устройства, таким образом путем создания автоматизации стандартных задач и операций. Это стремится к разработке мира цифровых технологий для повышения бизнес-импульса и для роста отраслей промышленности. С расширением IoT по всему миру, главное беспокойство, связанное с ним, является своим сопротивлением нападениям и безопасности. IoT имеет дело со сценариями, которые включают соединения сложной сети и компьютерные возможности контроллеров датчиков и несколько других технологий для предоставления услуг вычислений в режиме реального времени. IoT имеет неоднородный набор устройств, которые варьируются по архитектуре, и создает варьировавшийся размер сети. Безопасность является важным аспектом, который необходим, чтобы быть реализованным эффективно при помощи протоколов и алгоритмических схем. Следующее содержание этой главы покроет работу Блокчейна, наряду с его преимуществами и недостатками. Примеры Блокчейна в приложениях IoT, аспектах безопасности Блокчейна и Блокчейна в бизнесе также обсуждены.

5.1 Введение

Безопасность Интернета вещей (IoT) имеет дело с защитой и безопасностью устройств и сетей, подключенных к IoT. Существует много вещей, которые мы используем в нашей повседневной жизни. Эти вещи состоят в том, чтобы быть подключены к Интернету с помощью проводной или беспроводной магистрали. Коммуникация IoT получает свои данные из соединительных устройств, которые используются в умных электроэнергетических сетях отраслей промышленности, домой и автоматизации здания, коммуникации от механизма к механизму и носимых вычислительных устройствах.

Основная проблема состоит в том, что промышленность IoT не фокусируется на мерах безопасности, не только компаниях, но и потребителях, также не обеспокоенных угрозами нарушения безопасности. Кроме того, конечным пользователям часто не удается изменить пароли по умолчанию на интеллектуальных устройствах - или если они действительно изменяют их, не удаются выбрать достаточно сильные пароли. Этот разрыв может быть выполнен устойчивой автоматизированной системой, которая позволяет конечным пользователям и компаниям преодолеть такой вид угрозы.

Цель разработки безопасной модели IoT имеет много препятствий даже для самых простых задач, таких как обнаружение данных, передача данных и хранение данных. Для достижения этой цели от царапины вся система IoT классифицирована на два дискретных уровня как:

1. Представление System: Это собирает в группу различные элементы экосистемы IoT, например, вещи или объекты, сетевые службы, шлюзы и облачные сервисы.

2. Бизнес-представление: Это включает набор услуг, предложенных IoT, например, архитектура платформы, приложения, возможность соединения и бизнес-модель.

5.2 Современные тенденции и их проблемы

Система IoT в ее ранней эволюции была основана на клиент-серверной модели, которая является централизованной архитектурой. Вся коммуникация должна пройти через облачные серверы. Эти серверы аутентифицируют устройства и соединяют их после идентификации для предложения огромных емкостей хранения и вычислительной мощности. Эта централизованная система страдает от отсутствия гибкости для расширения сети и растущих затрат для масштабирования инфраструктуры. Кроме того, централизованные облака требуют высоких затрат на обслуживание, сетевого оборудования и более крупных ферм сервера.

Расширение устройств IoT требуется, чтобы содержать увеличивающуюся сумму связи и таким образом повышает последующую стоимость для обработки этой связи. Главный недостаток централизованной архитектуры является условием узкого места, которое возникает из-за увеличенной загрузки коммуникации и низкой отказоустойчивости из-за единой точки отказа. Это в конечном счете разрушает всю сеть. Существует меньше технических экспертов для платформы IoT, и централизованная модель IoT излагает выпуск стоимости относительно управления жизненным циклом и его обслуживания.

Следовательно, чтобы обратиться и столкнуться с этими проблемами централизованной модели IoT, существует потребность разработать и улучшить технологии безопасности. Понятие Блокчейна является многообещающей технологией и могло ответить на недостатки централизованной Технологии Блокчейна подхода 5.2.1

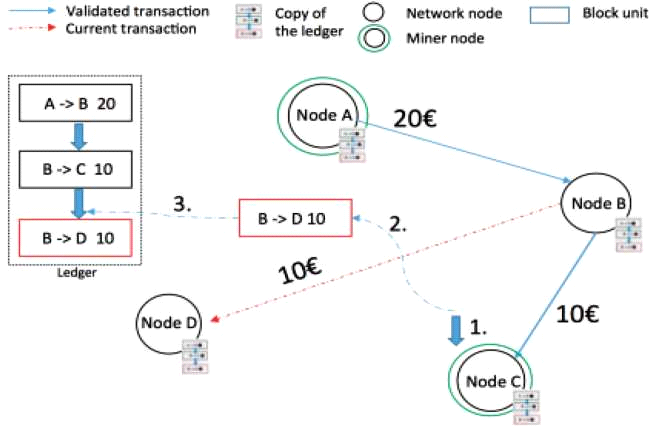

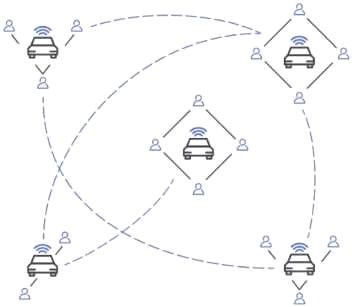

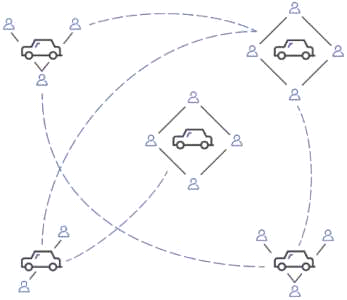

Блокчейн был изобретен в 2008 Satoshi Nakamoto для использования в монете бита криптовалюты как ее общедоступная бухгалтерская книга транзакции. Блокчейн может быть абстрагирован как база данных для отслеживания когда-либо растущие записи данных. Данные здесь относятся к транзакциям, вовлеченным в бизнес-процессы. Основной характеристикой Блокчейна является свой распределенный характер, (рисунок 5.1), что означает, что нет никакого единого или ведущего устройства для содержания цепочки транзакций. Это скорее сохраняет копию цепочки записей данных на каждом участвующем узле.

Фундаментальное понятие Блокчейна - те, которые уже существуют. Это использует методы шифрования с открытым ключом, хеширования и цифровой подписи. Пара "открытый/закрытый ключ" является основанием коммуникации. Любое инициирование узла транзакция подписывается ее закрытым ключом. Идентификационные данные узлов являются их открытым ключом, а не их IP-адресом. Распределенная бухгалтерская книга наряду с процессом хешированных включает блоки, делает Блокчейн сильными моделями среди его конкурентов.

Блокчейн состоит из двух типов элементов:

1. Транзакции являются действиями, созданными участниками системы.

2. Блоки записывают эти транзакции и удостоверяются, что находятся в корректной последовательности и не вмешались.

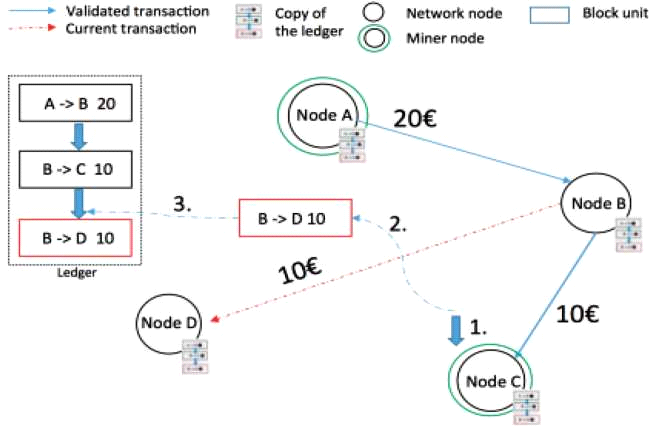

5.2.2 Функционирование блокчейна

Когда узел будет инициировать транзакцию и хотеть добавить, что транзакция в цепочке, остальная часть узлов в сети проверит его. Законность

проверенный путем применения алгоритмов к транзакциям. Транзакция, которая допустима для одной системы, не может быть проверена как допустимая другой системой. Таким образом допустимые транзакции отличаются среди систем.

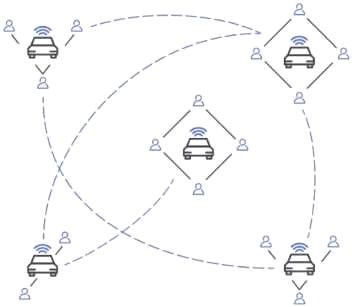

Блок в Блокчейне является рядом транзакций, которые допустимы, и затем эти транзакции отправляются во все узлы в сети. Они, в свою очередь, проверяют новый блок (рисунок 5.2). Каждый следующий блок, который сгенерирован, содержит уникальный цифровой отпечаток (хеш) ранее блок.

В сети IoT Блокчейн может вести неизменный учет истории интеллектуальных устройств. Эта функция включает автономное функционирование интеллектуальных устройств без потребности в централизованных полномочиях. В результате Блокчейн открывает дверь в ряд сценариев IoT, которые были удивительно трудными, или даже невозможными реализовать без него.

5.2.3 Конструкция блоков

Блоки являются основными элементами базы данных в Блокчейне. Они определяются идентификатором хеша. Каждый блок содержит метку времени и список ее собственных транзакций. Блок может содержать несколько транзакций в форме дерева Merkle. Хеш Merkle является корнем дерева Merkle.

Каждый узел дерева сохраняет копию Блокчейна, и эти копии - все в синхронизации друг с другом, чтобы гарантировать конфиденциальность и подтвердить сравнительный тест, что все узлы сохраняют ту же копию транзакций на том же уровне. Таким образом, Блокчейн управляет всеми аспектами безопасности сети IoT путем обеспечения ее целостности, прозрачности, подлинности и доступности.

Путем усиления Блокчейна решения IoT могут включить безопасный, доверяемый, и подлинный обмен сообщениями между устройствами в сети IoT. В этой модели Блокчейн будет рассматривать обмены сообщениями между устройствами, подобными финансовым транзакциям в сети биткоина. Для включения обменов сообщениями устройства усилят умные контракты, которые затем моделируют соглашение/разногласие между этими двумя сторонами.

“Распределенная бухгалтерская книга” понятие Блокчейна растет как очень интересная тема в технической промышленности и вне. Бухгалтерская книга присваивает допустимый тег транзакции и располагает их согласно метке времени их поколения.

Технология блокчейна предлагает решение записи транзакций или любого цифрового взаимодействия способом, которое разработано, чтобы быть безопасным и прозрачным, и также очень стойкое к отказам узла, обеспечивает большую эффективность, и как таковой, это несет возможность возобновления бизнес-тем в отраслях промышленности и включении новые модели для бизнес-процессов.

Блокчейны используют сложные математические функции для создания безопасной и категорической записи того, кто владеет что, когда. Другими словами, Блокчейны сохраняют бухгалтерскую книгу - который компании могут также использовать для отслеживания кредитов, дебетов и других транзакций.

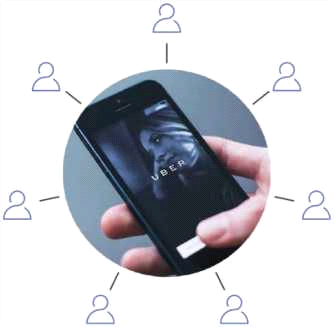

Пример: совместно находящиеся в собственности беспилотные автомобили

Используя современные технологии, компания как Uber (рисунок 5.3) или Google поддерживает серверы, необходимые для выполнения беспилотного автомобиля.

• Данные централизованы с поставщиком услуг.

• Поставщики услуг конкурируют для агрегации большинства данных для обслуживания большей части клиента.

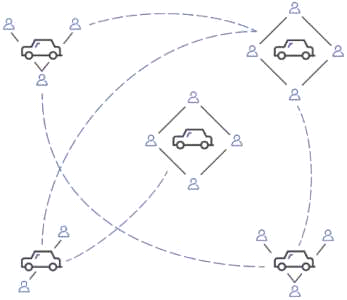

Используя Основанный на блокчейне сервис, любое число людей могло сформировать соглашение между собой купить самоходный механизм и совместно использовать его обслуживание между собой (Figure5.4). Каждая совместная группа могла сформировать контракты с другими группами и совместно использовать использование их механизмов среди более широкой группы коллег.

• Люди заключают умные контракты, которые определяют владение машин, обслуживания, требования и надлежащего использования.

• Каждая группа имеет их собственное соглашение и может заключить новое соглашение с другими группами.

• Протоколы репутации допускают жидкий обмен информацией, услуги и ресурсы в и между группами.

Эти группы могут установить свои собственные правила и осуществить их использующий стандарты репутации. Например, группа могла создать требование проверки ежемесячного техобслуживания, чтобы каждый выполнил, по крайней мере, однажды в год - если бы они не имели

Рисунок 5.4 Система блокчейна: Совместное использование машин.

завершенный, что обязанность, затем автомобиль не разблокировал бы для того человека (рисунок 5.5). Сообщество могло пойти шаг вперед и блокировать доступ того человека к другим сервисам, если бы это было закодировано в их правилах.

• Данные централизованы с людьми и устройствами.

• Поставщики услуг конкурируют для соединения коллег, которым доверяют.

• Улучшение рынка увеличивает эффективность совместного использования ресурсов и определяет более справедливый обменный курс.

5.2.4 Биткоин и блокчейн

Мир Интернета использует систему электронных платежей и денежные потоки в форме цифрового актива или криптовалюты, известной как биткоин [1]. Система биткоина самоорганизована в форме счета транзакции. Шахтеры в Блокчейне собирают только те транзакции, которые допустимы. Эти допустимые транзакции определяются частной/с открытым ключом парой, разработал использование хеш-алгоритма.

Понятие BitCoin главным образом получено из самой многообещающей функции Блокчейна, который является децентрализацией проверки транзакций наряду с подходящими криптографическими процедурами. Общая одноранговая система BitCoin работает над общей бухгалтерской книгой Блокчейна. BitCoin использует цифровые подписи для поддержания безопасности, и модель Blockchain упрощает полностью защищенные цифровые транзакции.

5.2.5 Комиссионные за транзакции

Оплата комиссионных за транзакции является дополнительной к транзакциям. Шахтеры справляются с задачами приоритизации транзакций для обработки их согласно тем транзакциям, которые вносят более высокую плату. Сбор решен пространством памяти, требуемым генерирующимися транзакциями, и зависит от количества исходных данных, которые требуются, чтобы создавать транзакцию. Более высокий приоритет отдан тем транзакциям, которые имеют незаконченные исходные данные.

5.2.6 Аспекты безопасности блокчейна

Обсуждение в этом тексте вращается вокруг “общедоступного” Блокчейна, в котором бухгалтерская книга может быть просмотрена как виртуальная книга для хранения всех предыдущих транзакций. Для обработки дезорганизации непрерывной генерации допустимых блоков транзакции Блокчейну нужен протокол для достижения непротиворечивости этих блоков. В сети Blockchain существует сетевой узел “шахтера”, роль которой состоит в том, чтобы проверить новые транзакции. Новая транзакция сначала проверена шахтером прежде чем быть добавленным к цепочке и затем широковещательно передана ко всей сети IoT. Блокчейн применяет определенный ключ к блоку, который содержит допустимые транзакции и затем хранит их в распределенную бухгалтерскую книгу. Проверка новой транзакции означает проверять всю бухгалтерскую книгу.

Шахтеры обязаны завершать доказательство работы (PoW) по всем блокам данных. Этот PoW является функцией hashcash, и он действует как голосование в Блокчейне для проверки журнала транзакций Блокчейна. Этот PoW делает более жестким для узлов сети IoT предсказать, который компьютер генерирует следующий блок. Скорее Блокчейн продолжает обновлять, и каждый узел может просмотреть бухгалтерскую книгу.

5.3 Оценка блокчейна

Современные решения IoT являются дорогими из-за высокой инфраструктуры и стоимости обслуживания, связанной с централизованными облаками, крупными фермами сервера и сетевым оборудованием. Затраты на коммуникацию обрабатываются согласно темпу роста устройств IoT.

Проблемы, определенные в централизованном подходе, решены распределенным подходом бухгалтерской книги в децентрализованном механизме Блокчейна [3]. Это принимает универсальную модель одноранговой связи для выполнения миллиардов транзакций. Это также предлагает преимущество уменьшенных затрат на установку и поддержание дата-центров распределительным вычислением и потребностями устройства хранения данных через все устройства сети IoT, таким образом предотвращая всю сеть, чтобы выйти из строя, даже если единственный узел понижается.

Установление модели одноранговой связи также представляет собой несколько проблем, но оно появилось, чтобы быть подходящим решением поддержать защищенные транзакции данных в огромных сетях IoT. Допустимые транзакции предотвращают воровство и спуфинг.

5.4 Блокчейн в бизнесе

a. Банковское дело полагается на модель Blockchain из-за своего потенциала поддержания обеспеченных сделок. Это обеспечивает увеличенную прозрачность и уменьшает затраты на транзакцию путем устранения присутствия любого промежуточного третьего лица и из-за его характера распределенной и общей базы данных. Бухгалтерская книга, распределяемая по своей природе, записывает транзакции с расширенными доверительными уровнями среди связывающихся сторон [4]. Так как Блокчейн проверяет каждую транзакцию, текущую через сеть IoT, это не позволяет связывающимся участникам управлять транзакциями и таким образом улучшает безопасность.

Блокчейн определяет задачу одобрения транзакций всем членам сети и ограничивает единственный объект для содержания питания управления всей системой. Icici Bank в Индии принял эту модель обеспечения безопасности для обеспечения защищенных банковских сделок.

b. IBM использовала понятие, которое называют “ЗНАТОКОМ”, система, разработанная в сотрудничестве с Samsung, использует технологию Блокчейна. IBM “ЗНАТОК” использует элемент дизайна лежания в основе биткоина для создания распределенной сети устройств - децентрализованная партия. Это понятие о ЗНАТОКЕ (Автономная Децентрализованная Одноранговая Телеметрия) касается Блокчейнов для обеспечения магистрали системы, используя соединение работы proof-of-и доказательства доли для обеспечения транзакций. Используя ИСКУСНУЮ систему, Стиральная машина Samsung W9000 использует умные контракты для упорядочивания моющих предоставлений автоматической оплатой и отслеживает ее отправку и доставки. Всей этой информацией также делится система владельцу.

c. CISCO ДЖАСПЕР: Jasper, теперь часть Cisco, предлагает облачную программную платформу для Интернета вещей (IoT) и, более явно, чтобы позволить компаниям продукта стать компаниями услуг IoT. Это интегрирует технологию Блокчейна в своих бизнес-процессах.

CISCO ДЖАСПЕР помогает предприятиям улучшить свое влияние на цепочки поставок при помощи платформы IoT, чтобы запустить, управлять, и монетизировать сервисы предприятия. Это предлагает эффективное увеличение эффективности прогнозирующим обслуживанием для аналитики производительности и обслуживанием в реальном времени через Центр управления, таким образом приводящий к лучшим доходам и лучшему качеству обслуживания клиентов.

5.5 Преимущества блокчейна

Блокчейн может соединить недостающее звено мостом для решения проблем конфиденциальности, безопасности и надежности Интернета Вещей промышленность. Блокчейн мог использоваться, чтобы отследить миллиарды сетевых устройств и включить обработку транзакций и координации между устройствами, таким образом ведя к значительным сбережениям к ОСНОВАННОЙ НА IOT обрабатывающей промышленности. Главные преимущества Блокчейна могут быть получены в итоге как:

a. Общественность по своей природе: Каждый участвующий узел может просмотреть блоки и также транзакции, сохраненные в них. Фактический контент транзакций шифруется.

b. Безопасный: Блокчейн использует бухгалтерскую книгу, которая не может вмешаться и не может быть изменена злоумышленниками, так как блоки не существуют в центральном расположении. Нет никакого единственного потока коммуникации, которая могла быть дешифрована, следовательно делая человека - в среднем нападении трудным произойти [2]. Алгоритмы, которые были реализованы, предотвращают криптографические нападения и ускоряют рост бизнеса путем строения доверительных отношений между связывающимися сторонами.

c. Децентрализованный: право утвердить транзакции не сохранено единственными полномочиями. И таким образом серверы имеют автономные возможности. Децентрализованные и автономные возможности Блокчейна делают это идеальным компонентом для становления основополагающим элементом решений IoT. Существует единственная общедоступная бухгалтерская книга, и следовательно затраты и спрос на устройства хранения данных уменьшают по сравнению с несколькими бухгалтерскими книгами.

d. Прозрачность и неизменность: Хотя любые изменения в распределенной бухгалтерской книге могут быть просмотрены всеми узлами, существующими в сети IoT (прозрачность), ни один из них не может быть удален ни одним из узлов (неизменность).

e. Высококачественные данные и долговечность: вывод данных Блокчейном точен, последователен, и доступен всем участвующим узлам. Это усиливает данные против отказа и вредоносных атак.

f. Более быстрые транзакции: превосходящей функцией Блокчейна является свое вычислительное время. Блокчейн моделирует коммуникацию P2P шифрованием с открытым ключом. Централизованные базы данных создают более вычислительные издержки.

g. Более низкие операционные издержки: затраты на транзакции значительно уменьшают, так как нет никакого промежуточного третьего лица.

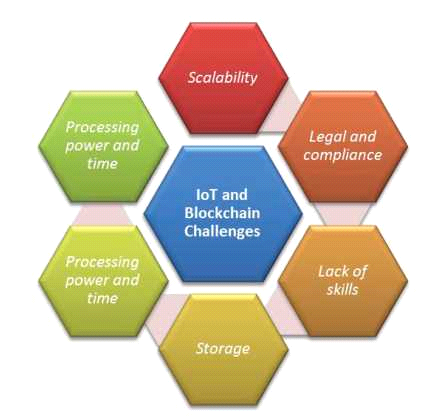

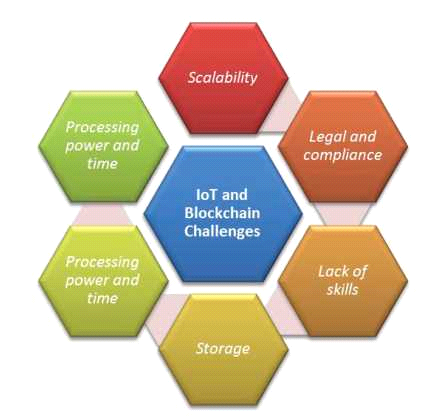

5.6 Проблемы блокчейна в IoT

a. Масштабируемость: постоянно растущая сеть IoT могла бы привести к проблеме централизации в ближайшем будущем, и с растущим темпом времени, это могло бы потребовать управления записями, которые будут темным покрытием на будущем этой многообещающей технологии.

b. Проблемы легальных и контрактов соответствия: текущие модели Blockchain в среде IoT не ограничены инструкциями соответствия, но поставщики услуг и производители IoT могли бы столкнуться с некоторыми серьезными проблемами, так как IoT является полностью новой экосистемой. Определенных бизнес-угроз нельзя оставить при помощи технологии Блокчейна.

c. Отсутствие навыков: понятие Блокчейна является появляющейся тенденцией и не очень, эксперты доступны для ее домена реализации. Отрасли промышленности требуют найма команд и опытных инженеров для развертывания и поддержания модели Blockchain.

d. Устройство хранения данных: модель Blockchain вытесняет централизованный сервер для хранения идентификатора устройства и транзакции, но блок допустимых записей или бухгалтерской книги должен быть сохранен в устройствах только. Последующее устройство хранения данных бухгалтерских книг поднимает размер требуемого устройства хранения данных. Большинство интеллектуальных устройств, таких как датчики не имеет достаточного потенциала устройства хранения данных и таким образом касается для достаточного пространства памяти, возникает. В конце 2016 размер Блокчейна достиг больше чем 90 ГБ. Таким образом устройство хранения данных является важным недостатком.

e. Время обработки и питание: системы IoT, интегрируемые с выводом Блокчейна к издержкам обработки алгоритмов для шифрования и таким образом, вызывают давление вычисления времени на желаемой скорости для различных алгоритмов шифрования.

5.7 Приложение блокчейна в интеллектуальных устройствах IoT

При помощи Блокчейна может быть прослежена уникальная история интеллектуальных устройств. Распределенная бухгалтерская книга записывает обмены данными, и Блокчейн уполномочивает их работать независимо и автономно. Запись истории помогла бы контролировать каждое действие устройств. Эти интеллектуальные устройства могли быть машиной прачечной, посудомоечной машиной и robo пылесосами.

Умные механизмы могут сохранить запись технического обслуживания для себя. Это может иметь график обслуживания, запись диагноза и детали оплаты, понесенные на нем. Краткий обзор сетей блокчейна самостоятельно с потенциалом, чтобы стать независимыми агентами и направить себя как “Распределенные Автономные Корпорации”.

Некоторые Блокчейны в приложениях IoT следующие:

a. Онлайн-шоппинг

Блокчейн улучшает рабочий процесс и состояние поставок в режиме реального времени. Онлайн-шоппинг управляет и обрабатывает много элементов на складском конце, а также на клиентском конце. Содержание в контейнере, счетах, счетах, поставщиках услуг, и т.д., должно контролироваться. Блокчейн помогает сторонам покупателя и продавца установить прозрачность. Ошибки и мошенничества уменьшаются. Время, проведенное продуктами в поставлющемся процессе и транзите, уменьшается, и управление материально-техническими ресурсами улучшено, таким образом в конечном счете уменьшив стоимость.

b. Блокчейн в экосистеме цепочки поставок

Неизменная платформа Блокчейна является богатой безопасностью и очень прозрачной сетью и предоставляет участникам сквозную видимость. Прогресс товаров через цепочки поставок может быть просмотрен каждым участником. Счета и счета видны в любое время. Модификация и удаление любой записи не возможны без согласия участвующих сторон в сети. Таким образом Блокчейн стимулирует устойчивый транспорт товаров путем агрегации поставлющихся процессов и таким образом предлагает доверительный доступ для торгования.

c. Блокчейн в ромбовидном бизнесе

Блокчейн коренным образом изменит будущее цифровых активов. Блокчейн имеет власть выполнять деловые сделки во всем мире путем сокращения трения и улучшения доверия. Ромбовидная горнодобывающая промышленность является примером его.

Причем ромбы являются чрезвычайно драгоценной и очень редкой поверхностью угрозы контрабанды, мошенничества, подделывают ромбы и неэтичную добычу камней. Блокчейн в будущем включил бы более прозрачную систему. Блокчейн может быть настроен для следующих процессов:

• Фотография с высоким разрешением каждого ромба может быть сохранена в записях.

• Транзакции в реальном времени могут сохраняться для каждой платежной операции.

• Сертификат аутентификации может быть разработан и содержать участвующими сторонами в транзакциях.

• Порядковый номер ромбовидных частей, их веса, ясности и карата может сохраняться.

5.8 Сводка

Экосистема IoT должна скоординировать и сотрудничать с сетевым соединением путем хранения проблем времени, стоить, и безопасность. В этой главе мы обсудили Блокчейн как модель для обеспечения безопасных обменов данными среди подключенных устройств IoT. Все устройства, которые были интегрированы, должны выполнить обработку модели Blockchain наряду с платформой IoT и сетевой инфраструктурой. Блокчейн является хорошим механизмом для сохранения целостности данных в сети IoT. С доменом улучшения технологий IoT Блокчейн гарантирует, чтобы интеллектуальные устройства получили автономное функционирование. Модель Blockchain в платформе IoT улучшает аспекты безопасности для аутентификации устройства и верификации данных, и шифрует и проверяет допустимые транзакции на всех уровнях. Таким образом, платформа IoT может быть защищена и гарантирована с Блокчейном, если несколько недостатков его преодолены.

Ссылки

[1] Di Francesco Maesa, D., Марино, A., и Ricci, L., “Раскрывая Блокчейн биткоина: анализ графика полных пользователей”, Международная конференция IEEE 2016 года по вопросам Науки о данных и Усовершенствованной Аналитики, Монреаля, Квебека.

[2] Доступный в:

1 ... 4 5 6 7 8 9 10 11 12

[2] Обеспечение Интернета Вещей: Предложенная Платформа, доступная в: http://www.cisco.com/c/en/us/about/security-center/secure-iot - proposed-framework.html

[3] Конфиденциальность, Целостность и Доступность (Триада ЦРУ), доступный в: http://whatis.techtarget.com/definition/Confidentiality-integrity-and - ЦРУ доступности

[4] Echard, C., гарантируя целостность программного обеспечения в устройствах IoT. J. Сообщить. Технол Softw. Инженер 7, 1-3, 2017.

[5] Russell, B., Van Duren, D., практический Интернет вещей безопасность, публикация PACKT, 2016.

[6] Понимание Протоколов IoT, доступных в: https://solace.com/blog/use-cases/understanding-iot-protocols-matching-requirements-right-option

[7] Учебная Точка, Сеть передачи данных и Сеть связи, доступная в:

computer_network/data_link_control_and_protocols.htm

[8] Учебная Точка, Сеть передачи данных и Сеть связи, доступная в:

computer_network/network_layer_introduction.htm

[9] Инструкции по Классификации данных и Процедуры, доступные в:

[10] Аппаратное Взламывание для Устройств IoT - Наступление Эксплуатация IoT, доступная в: http://resources.infosecinstitute.com/hardware-hacking-iot - devices-offensive-iot-exploitation/#gref

[11] Начало работы с безопасностью партии - Отображение Поверхности атаки, доступной в: http://resources.infosecinstitute.com/getting-started-with - iot-security-mapping-the-attack-surface/#gref

[12] Почему являются JTAG и UART Все еще Эффективными Векторами атаки для Устройств IoT?, доступный в: https://p16.praetorian.com/blog/why-are-jtag-and-uart-still-effective-attack-vectors-for-iot-devices

[13] Безопасность Транспортного уровня, Википедия, доступная в:

[14] Безопасность MQTT, доступная в:

[15] Ограниченный Прикладной протокол для Интернета Вещей, доступных в:

[16] Управление идентификационными данными, Википедия, доступная в: https://en.wikipedia.org/Wiki/Идентификационные данные .management

[17] Управление ключами, Википедия, доступная в:

Tasneem Jahan и Imran Ali Khan

Разработка факультета информатики, институт Bansal исследования, технологии и науки, Мадхья-Прадеша, Индия

Интернет вещей (IoT) является вычислительной технологией, которая развилась для улучшения каждого объекта нашей повседневной жизни, путем преобразования их в интеллектуальные устройства, таким образом путем создания автоматизации стандартных задач и операций. Это стремится к разработке мира цифровых технологий для повышения бизнес-импульса и для роста отраслей промышленности. С расширением IoT по всему миру, главное беспокойство, связанное с ним, является своим сопротивлением нападениям и безопасности. IoT имеет дело со сценариями, которые включают соединения сложной сети и компьютерные возможности контроллеров датчиков и несколько других технологий для предоставления услуг вычислений в режиме реального времени. IoT имеет неоднородный набор устройств, которые варьируются по архитектуре, и создает варьировавшийся размер сети. Безопасность является важным аспектом, который необходим, чтобы быть реализованным эффективно при помощи протоколов и алгоритмических схем. Следующее содержание этой главы покроет работу Блокчейна, наряду с его преимуществами и недостатками. Примеры Блокчейна в приложениях IoT, аспектах безопасности Блокчейна и Блокчейна в бизнесе также обсуждены.

5.1 Введение

Безопасность Интернета вещей (IoT) имеет дело с защитой и безопасностью устройств и сетей, подключенных к IoT. Существует много вещей, которые мы используем в нашей повседневной жизни. Эти вещи состоят в том, чтобы быть подключены к Интернету с помощью проводной или беспроводной магистрали. Коммуникация IoT получает свои данные из соединительных устройств, которые используются в умных электроэнергетических сетях отраслей промышленности, домой и автоматизации здания, коммуникации от механизма к механизму и носимых вычислительных устройствах.

Основная проблема состоит в том, что промышленность IoT не фокусируется на мерах безопасности, не только компаниях, но и потребителях, также не обеспокоенных угрозами нарушения безопасности. Кроме того, конечным пользователям часто не удается изменить пароли по умолчанию на интеллектуальных устройствах - или если они действительно изменяют их, не удаются выбрать достаточно сильные пароли. Этот разрыв может быть выполнен устойчивой автоматизированной системой, которая позволяет конечным пользователям и компаниям преодолеть такой вид угрозы.

Цель разработки безопасной модели IoT имеет много препятствий даже для самых простых задач, таких как обнаружение данных, передача данных и хранение данных. Для достижения этой цели от царапины вся система IoT классифицирована на два дискретных уровня как:

1. Представление System: Это собирает в группу различные элементы экосистемы IoT, например, вещи или объекты, сетевые службы, шлюзы и облачные сервисы.

2. Бизнес-представление: Это включает набор услуг, предложенных IoT, например, архитектура платформы, приложения, возможность соединения и бизнес-модель.

5.2 Современные тенденции и их проблемы

Система IoT в ее ранней эволюции была основана на клиент-серверной модели, которая является централизованной архитектурой. Вся коммуникация должна пройти через облачные серверы. Эти серверы аутентифицируют устройства и соединяют их после идентификации для предложения огромных емкостей хранения и вычислительной мощности. Эта централизованная система страдает от отсутствия гибкости для расширения сети и растущих затрат для масштабирования инфраструктуры. Кроме того, централизованные облака требуют высоких затрат на обслуживание, сетевого оборудования и более крупных ферм сервера.

Расширение устройств IoT требуется, чтобы содержать увеличивающуюся сумму связи и таким образом повышает последующую стоимость для обработки этой связи. Главный недостаток централизованной архитектуры является условием узкого места, которое возникает из-за увеличенной загрузки коммуникации и низкой отказоустойчивости из-за единой точки отказа. Это в конечном счете разрушает всю сеть. Существует меньше технических экспертов для платформы IoT, и централизованная модель IoT излагает выпуск стоимости относительно управления жизненным циклом и его обслуживания.

Следовательно, чтобы обратиться и столкнуться с этими проблемами централизованной модели IoT, существует потребность разработать и улучшить технологии безопасности. Понятие Блокчейна является многообещающей технологией и могло ответить на недостатки централизованной Технологии Блокчейна подхода 5.2.1

Блокчейн был изобретен в 2008 Satoshi Nakamoto для использования в монете бита криптовалюты как ее общедоступная бухгалтерская книга транзакции. Блокчейн может быть абстрагирован как база данных для отслеживания когда-либо растущие записи данных. Данные здесь относятся к транзакциям, вовлеченным в бизнес-процессы. Основной характеристикой Блокчейна является свой распределенный характер, (рисунок 5.1), что означает, что нет никакого единого или ведущего устройства для содержания цепочки транзакций. Это скорее сохраняет копию цепочки записей данных на каждом участвующем узле.

Фундаментальное понятие Блокчейна - те, которые уже существуют. Это использует методы шифрования с открытым ключом, хеширования и цифровой подписи. Пара "открытый/закрытый ключ" является основанием коммуникации. Любое инициирование узла транзакция подписывается ее закрытым ключом. Идентификационные данные узлов являются их открытым ключом, а не их IP-адресом. Распределенная бухгалтерская книга наряду с процессом хешированных включает блоки, делает Блокчейн сильными моделями среди его конкурентов.

Блокчейн состоит из двух типов элементов:

1. Транзакции являются действиями, созданными участниками системы.

2. Блоки записывают эти транзакции и удостоверяются, что находятся в корректной последовательности и не вмешались.

5.2.2 Функционирование блокчейна

Когда узел будет инициировать транзакцию и хотеть добавить, что транзакция в цепочке, остальная часть узлов в сети проверит его. Законность

проверенный путем применения алгоритмов к транзакциям. Транзакция, которая допустима для одной системы, не может быть проверена как допустимая другой системой. Таким образом допустимые транзакции отличаются среди систем.

Блок в Блокчейне является рядом транзакций, которые допустимы, и затем эти транзакции отправляются во все узлы в сети. Они, в свою очередь, проверяют новый блок (рисунок 5.2). Каждый следующий блок, который сгенерирован, содержит уникальный цифровой отпечаток (хеш) ранее блок.

В сети IoT Блокчейн может вести неизменный учет истории интеллектуальных устройств. Эта функция включает автономное функционирование интеллектуальных устройств без потребности в централизованных полномочиях. В результате Блокчейн открывает дверь в ряд сценариев IoT, которые были удивительно трудными, или даже невозможными реализовать без него.

5.2.3 Конструкция блоков

Блоки являются основными элементами базы данных в Блокчейне. Они определяются идентификатором хеша. Каждый блок содержит метку времени и список ее собственных транзакций. Блок может содержать несколько транзакций в форме дерева Merkle. Хеш Merkle является корнем дерева Merkle.

Каждый узел дерева сохраняет копию Блокчейна, и эти копии - все в синхронизации друг с другом, чтобы гарантировать конфиденциальность и подтвердить сравнительный тест, что все узлы сохраняют ту же копию транзакций на том же уровне. Таким образом, Блокчейн управляет всеми аспектами безопасности сети IoT путем обеспечения ее целостности, прозрачности, подлинности и доступности.

Путем усиления Блокчейна решения IoT могут включить безопасный, доверяемый, и подлинный обмен сообщениями между устройствами в сети IoT. В этой модели Блокчейн будет рассматривать обмены сообщениями между устройствами, подобными финансовым транзакциям в сети биткоина. Для включения обменов сообщениями устройства усилят умные контракты, которые затем моделируют соглашение/разногласие между этими двумя сторонами.

“Распределенная бухгалтерская книга” понятие Блокчейна растет как очень интересная тема в технической промышленности и вне. Бухгалтерская книга присваивает допустимый тег транзакции и располагает их согласно метке времени их поколения.

Технология блокчейна предлагает решение записи транзакций или любого цифрового взаимодействия способом, которое разработано, чтобы быть безопасным и прозрачным, и также очень стойкое к отказам узла, обеспечивает большую эффективность, и как таковой, это несет возможность возобновления бизнес-тем в отраслях промышленности и включении новые модели для бизнес-процессов.

Блокчейны используют сложные математические функции для создания безопасной и категорической записи того, кто владеет что, когда. Другими словами, Блокчейны сохраняют бухгалтерскую книгу - который компании могут также использовать для отслеживания кредитов, дебетов и других транзакций.

Пример: совместно находящиеся в собственности беспилотные автомобили

Используя современные технологии, компания как Uber (рисунок 5.3) или Google поддерживает серверы, необходимые для выполнения беспилотного автомобиля.

• Данные централизованы с поставщиком услуг.

• Поставщики услуг конкурируют для агрегации большинства данных для обслуживания большей части клиента.

Используя Основанный на блокчейне сервис, любое число людей могло сформировать соглашение между собой купить самоходный механизм и совместно использовать его обслуживание между собой (Figure5.4). Каждая совместная группа могла сформировать контракты с другими группами и совместно использовать использование их механизмов среди более широкой группы коллег.

• Люди заключают умные контракты, которые определяют владение машин, обслуживания, требования и надлежащего использования.

• Каждая группа имеет их собственное соглашение и может заключить новое соглашение с другими группами.

• Протоколы репутации допускают жидкий обмен информацией, услуги и ресурсы в и между группами.

Эти группы могут установить свои собственные правила и осуществить их использующий стандарты репутации. Например, группа могла создать требование проверки ежемесячного техобслуживания, чтобы каждый выполнил, по крайней мере, однажды в год - если бы они не имели

Рисунок 5.4 Система блокчейна: Совместное использование машин.

завершенный, что обязанность, затем автомобиль не разблокировал бы для того человека (рисунок 5.5). Сообщество могло пойти шаг вперед и блокировать доступ того человека к другим сервисам, если бы это было закодировано в их правилах.

• Данные централизованы с людьми и устройствами.

• Поставщики услуг конкурируют для соединения коллег, которым доверяют.

• Улучшение рынка увеличивает эффективность совместного использования ресурсов и определяет более справедливый обменный курс.

5.2.4 Биткоин и блокчейн

Мир Интернета использует систему электронных платежей и денежные потоки в форме цифрового актива или криптовалюты, известной как биткоин [1]. Система биткоина самоорганизована в форме счета транзакции. Шахтеры в Блокчейне собирают только те транзакции, которые допустимы. Эти допустимые транзакции определяются частной/с открытым ключом парой, разработал использование хеш-алгоритма.

Понятие BitCoin главным образом получено из самой многообещающей функции Блокчейна, который является децентрализацией проверки транзакций наряду с подходящими криптографическими процедурами. Общая одноранговая система BitCoin работает над общей бухгалтерской книгой Блокчейна. BitCoin использует цифровые подписи для поддержания безопасности, и модель Blockchain упрощает полностью защищенные цифровые транзакции.

5.2.5 Комиссионные за транзакции

Оплата комиссионных за транзакции является дополнительной к транзакциям. Шахтеры справляются с задачами приоритизации транзакций для обработки их согласно тем транзакциям, которые вносят более высокую плату. Сбор решен пространством памяти, требуемым генерирующимися транзакциями, и зависит от количества исходных данных, которые требуются, чтобы создавать транзакцию. Более высокий приоритет отдан тем транзакциям, которые имеют незаконченные исходные данные.

5.2.6 Аспекты безопасности блокчейна

Обсуждение в этом тексте вращается вокруг “общедоступного” Блокчейна, в котором бухгалтерская книга может быть просмотрена как виртуальная книга для хранения всех предыдущих транзакций. Для обработки дезорганизации непрерывной генерации допустимых блоков транзакции Блокчейну нужен протокол для достижения непротиворечивости этих блоков. В сети Blockchain существует сетевой узел “шахтера”, роль которой состоит в том, чтобы проверить новые транзакции. Новая транзакция сначала проверена шахтером прежде чем быть добавленным к цепочке и затем широковещательно передана ко всей сети IoT. Блокчейн применяет определенный ключ к блоку, который содержит допустимые транзакции и затем хранит их в распределенную бухгалтерскую книгу. Проверка новой транзакции означает проверять всю бухгалтерскую книгу.

Шахтеры обязаны завершать доказательство работы (PoW) по всем блокам данных. Этот PoW является функцией hashcash, и он действует как голосование в Блокчейне для проверки журнала транзакций Блокчейна. Этот PoW делает более жестким для узлов сети IoT предсказать, который компьютер генерирует следующий блок. Скорее Блокчейн продолжает обновлять, и каждый узел может просмотреть бухгалтерскую книгу.

5.3 Оценка блокчейна

Современные решения IoT являются дорогими из-за высокой инфраструктуры и стоимости обслуживания, связанной с централизованными облаками, крупными фермами сервера и сетевым оборудованием. Затраты на коммуникацию обрабатываются согласно темпу роста устройств IoT.

Проблемы, определенные в централизованном подходе, решены распределенным подходом бухгалтерской книги в децентрализованном механизме Блокчейна [3]. Это принимает универсальную модель одноранговой связи для выполнения миллиардов транзакций. Это также предлагает преимущество уменьшенных затрат на установку и поддержание дата-центров распределительным вычислением и потребностями устройства хранения данных через все устройства сети IoT, таким образом предотвращая всю сеть, чтобы выйти из строя, даже если единственный узел понижается.

Установление модели одноранговой связи также представляет собой несколько проблем, но оно появилось, чтобы быть подходящим решением поддержать защищенные транзакции данных в огромных сетях IoT. Допустимые транзакции предотвращают воровство и спуфинг.

5.4 Блокчейн в бизнесе

a. Банковское дело полагается на модель Blockchain из-за своего потенциала поддержания обеспеченных сделок. Это обеспечивает увеличенную прозрачность и уменьшает затраты на транзакцию путем устранения присутствия любого промежуточного третьего лица и из-за его характера распределенной и общей базы данных. Бухгалтерская книга, распределяемая по своей природе, записывает транзакции с расширенными доверительными уровнями среди связывающихся сторон [4]. Так как Блокчейн проверяет каждую транзакцию, текущую через сеть IoT, это не позволяет связывающимся участникам управлять транзакциями и таким образом улучшает безопасность.

Блокчейн определяет задачу одобрения транзакций всем членам сети и ограничивает единственный объект для содержания питания управления всей системой. Icici Bank в Индии принял эту модель обеспечения безопасности для обеспечения защищенных банковских сделок.

b. IBM использовала понятие, которое называют “ЗНАТОКОМ”, система, разработанная в сотрудничестве с Samsung, использует технологию Блокчейна. IBM “ЗНАТОК” использует элемент дизайна лежания в основе биткоина для создания распределенной сети устройств - децентрализованная партия. Это понятие о ЗНАТОКЕ (Автономная Децентрализованная Одноранговая Телеметрия) касается Блокчейнов для обеспечения магистрали системы, используя соединение работы proof-of-и доказательства доли для обеспечения транзакций. Используя ИСКУСНУЮ систему, Стиральная машина Samsung W9000 использует умные контракты для упорядочивания моющих предоставлений автоматической оплатой и отслеживает ее отправку и доставки. Всей этой информацией также делится система владельцу.

c. CISCO ДЖАСПЕР: Jasper, теперь часть Cisco, предлагает облачную программную платформу для Интернета вещей (IoT) и, более явно, чтобы позволить компаниям продукта стать компаниями услуг IoT. Это интегрирует технологию Блокчейна в своих бизнес-процессах.

CISCO ДЖАСПЕР помогает предприятиям улучшить свое влияние на цепочки поставок при помощи платформы IoT, чтобы запустить, управлять, и монетизировать сервисы предприятия. Это предлагает эффективное увеличение эффективности прогнозирующим обслуживанием для аналитики производительности и обслуживанием в реальном времени через Центр управления, таким образом приводящий к лучшим доходам и лучшему качеству обслуживания клиентов.

5.5 Преимущества блокчейна

Блокчейн может соединить недостающее звено мостом для решения проблем конфиденциальности, безопасности и надежности Интернета Вещей промышленность. Блокчейн мог использоваться, чтобы отследить миллиарды сетевых устройств и включить обработку транзакций и координации между устройствами, таким образом ведя к значительным сбережениям к ОСНОВАННОЙ НА IOT обрабатывающей промышленности. Главные преимущества Блокчейна могут быть получены в итоге как:

a. Общественность по своей природе: Каждый участвующий узел может просмотреть блоки и также транзакции, сохраненные в них. Фактический контент транзакций шифруется.

b. Безопасный: Блокчейн использует бухгалтерскую книгу, которая не может вмешаться и не может быть изменена злоумышленниками, так как блоки не существуют в центральном расположении. Нет никакого единственного потока коммуникации, которая могла быть дешифрована, следовательно делая человека - в среднем нападении трудным произойти [2]. Алгоритмы, которые были реализованы, предотвращают криптографические нападения и ускоряют рост бизнеса путем строения доверительных отношений между связывающимися сторонами.

c. Децентрализованный: право утвердить транзакции не сохранено единственными полномочиями. И таким образом серверы имеют автономные возможности. Децентрализованные и автономные возможности Блокчейна делают это идеальным компонентом для становления основополагающим элементом решений IoT. Существует единственная общедоступная бухгалтерская книга, и следовательно затраты и спрос на устройства хранения данных уменьшают по сравнению с несколькими бухгалтерскими книгами.

d. Прозрачность и неизменность: Хотя любые изменения в распределенной бухгалтерской книге могут быть просмотрены всеми узлами, существующими в сети IoT (прозрачность), ни один из них не может быть удален ни одним из узлов (неизменность).

e. Высококачественные данные и долговечность: вывод данных Блокчейном точен, последователен, и доступен всем участвующим узлам. Это усиливает данные против отказа и вредоносных атак.

f. Более быстрые транзакции: превосходящей функцией Блокчейна является свое вычислительное время. Блокчейн моделирует коммуникацию P2P шифрованием с открытым ключом. Централизованные базы данных создают более вычислительные издержки.

g. Более низкие операционные издержки: затраты на транзакции значительно уменьшают, так как нет никакого промежуточного третьего лица.

5.6 Проблемы блокчейна в IoT

a. Масштабируемость: постоянно растущая сеть IoT могла бы привести к проблеме централизации в ближайшем будущем, и с растущим темпом времени, это могло бы потребовать управления записями, которые будут темным покрытием на будущем этой многообещающей технологии.

b. Проблемы легальных и контрактов соответствия: текущие модели Blockchain в среде IoT не ограничены инструкциями соответствия, но поставщики услуг и производители IoT могли бы столкнуться с некоторыми серьезными проблемами, так как IoT является полностью новой экосистемой. Определенных бизнес-угроз нельзя оставить при помощи технологии Блокчейна.

c. Отсутствие навыков: понятие Блокчейна является появляющейся тенденцией и не очень, эксперты доступны для ее домена реализации. Отрасли промышленности требуют найма команд и опытных инженеров для развертывания и поддержания модели Blockchain.

d. Устройство хранения данных: модель Blockchain вытесняет централизованный сервер для хранения идентификатора устройства и транзакции, но блок допустимых записей или бухгалтерской книги должен быть сохранен в устройствах только. Последующее устройство хранения данных бухгалтерских книг поднимает размер требуемого устройства хранения данных. Большинство интеллектуальных устройств, таких как датчики не имеет достаточного потенциала устройства хранения данных и таким образом касается для достаточного пространства памяти, возникает. В конце 2016 размер Блокчейна достиг больше чем 90 ГБ. Таким образом устройство хранения данных является важным недостатком.

e. Время обработки и питание: системы IoT, интегрируемые с выводом Блокчейна к издержкам обработки алгоритмов для шифрования и таким образом, вызывают давление вычисления времени на желаемой скорости для различных алгоритмов шифрования.

5.7 Приложение блокчейна в интеллектуальных устройствах IoT

При помощи Блокчейна может быть прослежена уникальная история интеллектуальных устройств. Распределенная бухгалтерская книга записывает обмены данными, и Блокчейн уполномочивает их работать независимо и автономно. Запись истории помогла бы контролировать каждое действие устройств. Эти интеллектуальные устройства могли быть машиной прачечной, посудомоечной машиной и robo пылесосами.

Умные механизмы могут сохранить запись технического обслуживания для себя. Это может иметь график обслуживания, запись диагноза и детали оплаты, понесенные на нем. Краткий обзор сетей блокчейна самостоятельно с потенциалом, чтобы стать независимыми агентами и направить себя как “Распределенные Автономные Корпорации”.

Некоторые Блокчейны в приложениях IoT следующие:

a. Онлайн-шоппинг

Блокчейн улучшает рабочий процесс и состояние поставок в режиме реального времени. Онлайн-шоппинг управляет и обрабатывает много элементов на складском конце, а также на клиентском конце. Содержание в контейнере, счетах, счетах, поставщиках услуг, и т.д., должно контролироваться. Блокчейн помогает сторонам покупателя и продавца установить прозрачность. Ошибки и мошенничества уменьшаются. Время, проведенное продуктами в поставлющемся процессе и транзите, уменьшается, и управление материально-техническими ресурсами улучшено, таким образом в конечном счете уменьшив стоимость.

b. Блокчейн в экосистеме цепочки поставок

Неизменная платформа Блокчейна является богатой безопасностью и очень прозрачной сетью и предоставляет участникам сквозную видимость. Прогресс товаров через цепочки поставок может быть просмотрен каждым участником. Счета и счета видны в любое время. Модификация и удаление любой записи не возможны без согласия участвующих сторон в сети. Таким образом Блокчейн стимулирует устойчивый транспорт товаров путем агрегации поставлющихся процессов и таким образом предлагает доверительный доступ для торгования.

c. Блокчейн в ромбовидном бизнесе

Блокчейн коренным образом изменит будущее цифровых активов. Блокчейн имеет власть выполнять деловые сделки во всем мире путем сокращения трения и улучшения доверия. Ромбовидная горнодобывающая промышленность является примером его.

Причем ромбы являются чрезвычайно драгоценной и очень редкой поверхностью угрозы контрабанды, мошенничества, подделывают ромбы и неэтичную добычу камней. Блокчейн в будущем включил бы более прозрачную систему. Блокчейн может быть настроен для следующих процессов:

• Фотография с высоким разрешением каждого ромба может быть сохранена в записях.

• Транзакции в реальном времени могут сохраняться для каждой платежной операции.

• Сертификат аутентификации может быть разработан и содержать участвующими сторонами в транзакциях.

• Порядковый номер ромбовидных частей, их веса, ясности и карата может сохраняться.

5.8 Сводка

Экосистема IoT должна скоординировать и сотрудничать с сетевым соединением путем хранения проблем времени, стоить, и безопасность. В этой главе мы обсудили Блокчейн как модель для обеспечения безопасных обменов данными среди подключенных устройств IoT. Все устройства, которые были интегрированы, должны выполнить обработку модели Blockchain наряду с платформой IoT и сетевой инфраструктурой. Блокчейн является хорошим механизмом для сохранения целостности данных в сети IoT. С доменом улучшения технологий IoT Блокчейн гарантирует, чтобы интеллектуальные устройства получили автономное функционирование. Модель Blockchain в платформе IoT улучшает аспекты безопасности для аутентификации устройства и верификации данных, и шифрует и проверяет допустимые транзакции на всех уровнях. Таким образом, платформа IoT может быть защищена и гарантирована с Блокчейном, если несколько недостатков его преодолены.

Ссылки

[1] Di Francesco Maesa, D., Марино, A., и Ricci, L., “Раскрывая Блокчейн биткоина: анализ графика полных пользователей”, Международная конференция IEEE 2016 года по вопросам Науки о данных и Усовершенствованной Аналитики, Монреаля, Квебека.

[2] Доступный в:

1 ... 4 5 6 7 8 9 10 11 12