Файл: Интернет вещей безопасность Основные принципы, методы. Безопасности цифровой судебной экспертизе.doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 22.11.2023

Просмотров: 93

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

помещенные во все вышеупомянутые точки, работали связно друг с другом для создания высокоуровневого средства обеспечения безопасности. Различные достоинства как анализ рисков, аудит,

Понимание, которое уполномочивает Вас понимать рынки итога

и оценка действия регулярно контролируется для обеспечения быстрых и корректных результатов системой IoT.

1.11.3 Автоматизация механизмов защиты

С ростом систем IoT также увеличилось требование механизмов защиты. Обычно эти операции обрабатываются вручную, как выделение и отмена сертификатов, помещение в черный список злонамеренных узлов и изоляция поставленных под угрозу устройств. Лучшие системы безопасности необходимы, чтобы быть включенными в системы IoT, которые должны не только быть эффективными, но достаточно интеллектуальными для уменьшения человеческого вмешательства для того, чтобы принять маленькие решения. Например, простая классификация злонамеренных узлов согласно их поведению может заботиться интеллектуальной подпрограммой, которая может учиться историческими данными. Эта автоматизация позволит системе IoT принять соответствующее решение безопасности при создании этого автономным. Существует много путей, через которые мы можем достигнуть автоматизации, как мы можем создать систему вывода, или нейронную сеть или комбинацию любых методов машинного обучения. Методы машинного обучения могут быть классифицированы как (1) машинное обучение с учителем, где прогнозы сделаны согласно данному набору образцов путем поиска шаблонов в маркировках, присвоенных точкам данных, (2) машинное обучение без учителя, где нет никаких маркировок, связанных с точками данных. Это первоначально организует данные в группу кластеров для описания ее структуры для дальнейшего анализа и (3) машинное обучение укрепления, где меры должны быть приняты сначала и позже изучить, насколько хороший действие было. За время это изменяет стратегию учиться лучше и достигнуть лучшего вознаграждения. Машинное обучение для обеспечения систем IoT может быть применено в точках устройства или сетевых точках.

1.11.3.1 Основанные на устройстве решения

Главное беспокойство в основанных на устройстве решениях по обеспечению безопасности является низкой памятью и меньшей емкостью хранения для выполнения подпрограмм. Для лучшего анализа угроз и ведения учета подписей и аутентификации, устройства требуются, чтобы быть оборудованными достаточной вычислительной мощностью и устройством хранения данных. Различные методы как поточная обработка могут помочь реализовать высокоуровневую защиту в меньшем количестве ресурсов.

1.11.3.2 Сетевые решения

Обеспечение систем IoT может также быть сделано на сетевом уровне путем регистрации всех устройств к сети и регулярному аудиту трафика данных к и от системы IoT. И если что-нибудь идет вне ожидаемого или подозрительного, предупреждения могут быть активированы для безопасной защиты точек данных и контрольных точек системы. Эта транспортная контрольная схема могла использоваться, чтобы определить и классифицировать поставленные под угрозу узлы на основе их поведения и прошлых опытов.

1.11.4 Классификация методов безопасности IoT

1.11.4.1 Сетевая безопасность

Защита и обеспечение сети IoT являются ключом для высокопроизводительного механизма защиты. Однако это часто - более сложная задача из-за неоднородных протоколов связи, стандартов и самое главное емкостей устройства. Брандмауэры и методы предотвращения вторжения могут быть применены на сеть для предотвращения потенциальных угроз от злоумышленников.

1.11.4.2 Аутентификация

Это позволяет пользователям аутентифицировать доверяемые устройства IoT при помощи PIN-кодов, сертификатов или биометрики. Это - руководство но мощная техника для предотвращения Шифрования нападений 1.11.4.3

Всегда лучше зашифровать данные и управление для достижения лучшей безопасности. Различные протоколы шифрования могут использоваться для защиты данных от посторонних. Шифрование с открытым ключом или шифрование с закрытым ключом могут использоваться безопасные система IoT.

1.11.4.4 Аналитика

Это включает набор, организацию и анализ данных по системе IoT и поколению предупреждений, если какое-либо действие падает на подозрительную категорию. Новые и лучшие методы машинного обучения могут быть развернуты для выполнения такого анализа.

1.12 Заключения

Четвертая промышленная революция открыла широкую трассу для machine-to-машины (M2M) коммуникация для упрощения экстремальной автоматизации. Теперь, машины могут передать и поделиться информацией для понимания друг друга для определенных целей. Эти цели требуются, чтобы быть хорошо запрограммированными, чтобы поддержать конфиденциальность и быть хорошо оборудованными для возможных нарушений защиты. Однако много раз из-за минимального человеческого вмешательства в этот целый сценарий, безопасность значительно поставлена под угрозу. Поэтому усовершенствованные методы должны быть реализованы при согласовании, аутентификации, выполнении и точках обмена информацией в коммуникации M2M. Эти технологии теперь становятся интеллектуальными, чтобы обнаружить и обнаружить нападения безопасности при улучшении полной системы и создании ее более эластичной против современных нападений на IoT. Эта ситуация более уязвима из-за проблем несовместимости версии и управления версиями машин и встроенных микропрограммных обеспечений. Представленная глава обсудила концептуальную основу для этих технологий и связала проблемы.

Интернет Вещей Конфиденциальность, безопасность,

и Управление

Gianmarco Baldini1, Trevor Peirce2, Marcus Handte3,

Domenico Rotondi4, Sergio Gusmeroli4, Salvatore Пиччоне4,

Bertrand Copigneaux5, злоба Franck Le5, Foued Melakessou6,

Philippe Smadja7, Alexandru Serbanati8, и Julinda Stefa8

1 совместный научно-исследовательский центр - Европейская комиссия, Италия

2AVANTA Global SPRL, Бельгия

3Universitat Дуйсбург-Эссен, Германия

4TXT электронные решения S.p.A., Италия

5 Inno TSD, Франция

6University Люксембурга, Люксембурга

7Gemalto, Франция

8Sapienza университет Рима, Италии

2.1 Введение

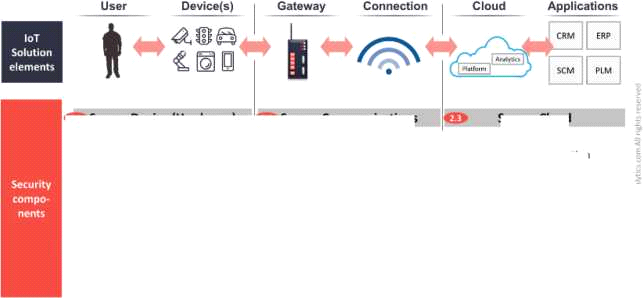

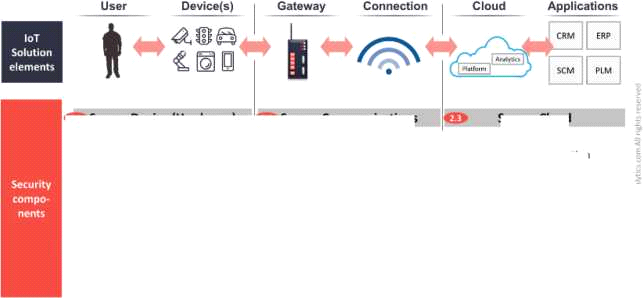

Интернет вещей (IoT) является широким термином, который указывает на понятие, что все больше распространяющиеся подключенные устройства (встроенный в, присоединенный, к или связанный с “Вещами”) поддержат различные приложения для улучшения осведомленности и возможностей пользователей. Например, пользователи смогут взаимодействовать с домашними системами автоматизации для удаленного управления нагреванием или системой аварийной сигнализации.

Возможность реализации “аналитики” в этих распространяющихся системах и приложениях также предложила определение “Умных” контекстов, где цифровые и реальные объекты сотрудничают познавательным и автономным способом выполнить определенные цели более эффективным способом, чем базовые системы, реализованные на статических правилах и логике. В то время как полные познавательные и автономные системы могут все еще быть годами далеко, существует много автоматизированных процессов и автоматизированного интернет-процесса, который мы считаем само собой разумеющимся каждый день. Итак, почему Интернет вещей (IoT) должен потребовать особого внимания когда дело доходит до конфиденциальности, безопасности и управления? Разве установленный Интернет уже не имеет этих вопросов имевшими дело с достаточно, учитывая, что через примерно каждый смартфон где-нибудь уже существует большое разнообразие датчиков, получая информацию, которой мы делимся в Интернете, например, фотографии, видео, и т.д.? Почему несколько отличается IoT?

Во-первых, IoT отличается, потому что это будет возможно и вероятно, что объекты будут автономно управлять своими подключениями с Интернетом или, это будет сделано по запросу кого-то или чего-то удаленно. Когда кто-то совместно использует видео или фотографию, взятую их мобильный телефон по Интернету, они “командуют”. С IoT потенциально кто-то еще является главным. По причинам, в основном подобным этому, темы конфиденциальности, безопасности и управления очень важны, если не жизненно важный для успеха IoT, чтобы установить и поддержать доверие заинтересованной стороны и уверенность. Да, существует большое перекрытие между IoT и Интернетом во многих областях, принадлежащих доверию; однако, IoT приносит много новых определенных размеров также.

Принятие IoT по существу зависит от доверия. Кроме того, это доверие должно устанавливаться и сохраняться относительно широкой группы заинтересованных сторон; иначе IoT столкнется, до некоторой степени или другой, проблемы, которые могут ограничить объем принятия или задержать его синхронизацию. Обратите внимание с социальными сетями совершение сознательного выбора для публикации; некоторые приложения IoT могут принять ту же или подобную модель, но могут быть другие экземпляры или приложения, где это не будет иметь место. Это дистанционное управление не чрезвычайно плохо. Например, если бы Вы были выведены из строя из-за несчастного случая, то могло бы быть выгодно, что спасательные службы смогли бы получить доступ к объектам в Вашей среде, чтобы определить местоположение Вас или общаться с Вами. Однако, если бы эти устройства были настроены для автоматического информирования детей, какие презентации были куплены или не куплены, то это могло испортить большую часть волнения получения подарков.

Изъятый Маяк Facebook1 сервис обвинялся в этом, когда покупки покупателей были автоматически опубликованы, онлайн приведя к протесту общественности и групповой иск в американских постпраздниках (Рождество). Существуют также потенциальные этические проблемы, если важные услуги обязывают Вас использовать соединенные IOT медицинские устройства мониторинга. Также много интернет-сервисов уже борются с этическими проблемами получения и публикации информации, влияющей на третьих лиц в соответствующих случаях, полномочия не были разысканы от третьих лиц, вовлеченных, например, Street View2. Доверие, конфиденциальность и аспекты управления IoT полагаются по большей части на безопасность [1]. Безопасность в ее самых широких определениях включает здоровье и благополучие, а также другие формы защиты. Эти аспекты должны

Понимание, которое уполномочивает Вас понимать рынки итога

и оценка действия регулярно контролируется для обеспечения быстрых и корректных результатов системой IoT.

1.11.3 Автоматизация механизмов защиты

С ростом систем IoT также увеличилось требование механизмов защиты. Обычно эти операции обрабатываются вручную, как выделение и отмена сертификатов, помещение в черный список злонамеренных узлов и изоляция поставленных под угрозу устройств. Лучшие системы безопасности необходимы, чтобы быть включенными в системы IoT, которые должны не только быть эффективными, но достаточно интеллектуальными для уменьшения человеческого вмешательства для того, чтобы принять маленькие решения. Например, простая классификация злонамеренных узлов согласно их поведению может заботиться интеллектуальной подпрограммой, которая может учиться историческими данными. Эта автоматизация позволит системе IoT принять соответствующее решение безопасности при создании этого автономным. Существует много путей, через которые мы можем достигнуть автоматизации, как мы можем создать систему вывода, или нейронную сеть или комбинацию любых методов машинного обучения. Методы машинного обучения могут быть классифицированы как (1) машинное обучение с учителем, где прогнозы сделаны согласно данному набору образцов путем поиска шаблонов в маркировках, присвоенных точкам данных, (2) машинное обучение без учителя, где нет никаких маркировок, связанных с точками данных. Это первоначально организует данные в группу кластеров для описания ее структуры для дальнейшего анализа и (3) машинное обучение укрепления, где меры должны быть приняты сначала и позже изучить, насколько хороший действие было. За время это изменяет стратегию учиться лучше и достигнуть лучшего вознаграждения. Машинное обучение для обеспечения систем IoT может быть применено в точках устройства или сетевых точках.

1.11.3.1 Основанные на устройстве решения

Главное беспокойство в основанных на устройстве решениях по обеспечению безопасности является низкой памятью и меньшей емкостью хранения для выполнения подпрограмм. Для лучшего анализа угроз и ведения учета подписей и аутентификации, устройства требуются, чтобы быть оборудованными достаточной вычислительной мощностью и устройством хранения данных. Различные методы как поточная обработка могут помочь реализовать высокоуровневую защиту в меньшем количестве ресурсов.

1.11.3.2 Сетевые решения

Обеспечение систем IoT может также быть сделано на сетевом уровне путем регистрации всех устройств к сети и регулярному аудиту трафика данных к и от системы IoT. И если что-нибудь идет вне ожидаемого или подозрительного, предупреждения могут быть активированы для безопасной защиты точек данных и контрольных точек системы. Эта транспортная контрольная схема могла использоваться, чтобы определить и классифицировать поставленные под угрозу узлы на основе их поведения и прошлых опытов.

1.11.4 Классификация методов безопасности IoT

1.11.4.1 Сетевая безопасность

Защита и обеспечение сети IoT являются ключом для высокопроизводительного механизма защиты. Однако это часто - более сложная задача из-за неоднородных протоколов связи, стандартов и самое главное емкостей устройства. Брандмауэры и методы предотвращения вторжения могут быть применены на сеть для предотвращения потенциальных угроз от злоумышленников.

1.11.4.2 Аутентификация

Это позволяет пользователям аутентифицировать доверяемые устройства IoT при помощи PIN-кодов, сертификатов или биометрики. Это - руководство но мощная техника для предотвращения Шифрования нападений 1.11.4.3

Всегда лучше зашифровать данные и управление для достижения лучшей безопасности. Различные протоколы шифрования могут использоваться для защиты данных от посторонних. Шифрование с открытым ключом или шифрование с закрытым ключом могут использоваться безопасные система IoT.

1.11.4.4 Аналитика

Это включает набор, организацию и анализ данных по системе IoT и поколению предупреждений, если какое-либо действие падает на подозрительную категорию. Новые и лучшие методы машинного обучения могут быть развернуты для выполнения такого анализа.

1.12 Заключения

Четвертая промышленная революция открыла широкую трассу для machine-to-машины (M2M) коммуникация для упрощения экстремальной автоматизации. Теперь, машины могут передать и поделиться информацией для понимания друг друга для определенных целей. Эти цели требуются, чтобы быть хорошо запрограммированными, чтобы поддержать конфиденциальность и быть хорошо оборудованными для возможных нарушений защиты. Однако много раз из-за минимального человеческого вмешательства в этот целый сценарий, безопасность значительно поставлена под угрозу. Поэтому усовершенствованные методы должны быть реализованы при согласовании, аутентификации, выполнении и точках обмена информацией в коммуникации M2M. Эти технологии теперь становятся интеллектуальными, чтобы обнаружить и обнаружить нападения безопасности при улучшении полной системы и создании ее более эластичной против современных нападений на IoT. Эта ситуация более уязвима из-за проблем несовместимости версии и управления версиями машин и встроенных микропрограммных обеспечений. Представленная глава обсудила концептуальную основу для этих технологий и связала проблемы.

Интернет Вещей Конфиденциальность, безопасность,

и Управление

Gianmarco Baldini1, Trevor Peirce2, Marcus Handte3,

Domenico Rotondi4, Sergio Gusmeroli4, Salvatore Пиччоне4,

Bertrand Copigneaux5, злоба Franck Le5, Foued Melakessou6,

Philippe Smadja7, Alexandru Serbanati8, и Julinda Stefa8

1 совместный научно-исследовательский центр - Европейская комиссия, Италия

2AVANTA Global SPRL, Бельгия

3Universitat Дуйсбург-Эссен, Германия

4TXT электронные решения S.p.A., Италия

5 Inno TSD, Франция

6University Люксембурга, Люксембурга

7Gemalto, Франция

8Sapienza университет Рима, Италии

2.1 Введение

Интернет вещей (IoT) является широким термином, который указывает на понятие, что все больше распространяющиеся подключенные устройства (встроенный в, присоединенный, к или связанный с “Вещами”) поддержат различные приложения для улучшения осведомленности и возможностей пользователей. Например, пользователи смогут взаимодействовать с домашними системами автоматизации для удаленного управления нагреванием или системой аварийной сигнализации.

Возможность реализации “аналитики” в этих распространяющихся системах и приложениях также предложила определение “Умных” контекстов, где цифровые и реальные объекты сотрудничают познавательным и автономным способом выполнить определенные цели более эффективным способом, чем базовые системы, реализованные на статических правилах и логике. В то время как полные познавательные и автономные системы могут все еще быть годами далеко, существует много автоматизированных процессов и автоматизированного интернет-процесса, который мы считаем само собой разумеющимся каждый день. Итак, почему Интернет вещей (IoT) должен потребовать особого внимания когда дело доходит до конфиденциальности, безопасности и управления? Разве установленный Интернет уже не имеет этих вопросов имевшими дело с достаточно, учитывая, что через примерно каждый смартфон где-нибудь уже существует большое разнообразие датчиков, получая информацию, которой мы делимся в Интернете, например, фотографии, видео, и т.д.? Почему несколько отличается IoT?

Во-первых, IoT отличается, потому что это будет возможно и вероятно, что объекты будут автономно управлять своими подключениями с Интернетом или, это будет сделано по запросу кого-то или чего-то удаленно. Когда кто-то совместно использует видео или фотографию, взятую их мобильный телефон по Интернету, они “командуют”. С IoT потенциально кто-то еще является главным. По причинам, в основном подобным этому, темы конфиденциальности, безопасности и управления очень важны, если не жизненно важный для успеха IoT, чтобы установить и поддержать доверие заинтересованной стороны и уверенность. Да, существует большое перекрытие между IoT и Интернетом во многих областях, принадлежащих доверию; однако, IoT приносит много новых определенных размеров также.

Принятие IoT по существу зависит от доверия. Кроме того, это доверие должно устанавливаться и сохраняться относительно широкой группы заинтересованных сторон; иначе IoT столкнется, до некоторой степени или другой, проблемы, которые могут ограничить объем принятия или задержать его синхронизацию. Обратите внимание с социальными сетями совершение сознательного выбора для публикации; некоторые приложения IoT могут принять ту же или подобную модель, но могут быть другие экземпляры или приложения, где это не будет иметь место. Это дистанционное управление не чрезвычайно плохо. Например, если бы Вы были выведены из строя из-за несчастного случая, то могло бы быть выгодно, что спасательные службы смогли бы получить доступ к объектам в Вашей среде, чтобы определить местоположение Вас или общаться с Вами. Однако, если бы эти устройства были настроены для автоматического информирования детей, какие презентации были куплены или не куплены, то это могло испортить большую часть волнения получения подарков.

Изъятый Маяк Facebook1 сервис обвинялся в этом, когда покупки покупателей были автоматически опубликованы, онлайн приведя к протесту общественности и групповой иск в американских постпраздниках (Рождество). Существуют также потенциальные этические проблемы, если важные услуги обязывают Вас использовать соединенные IOT медицинские устройства мониторинга. Также много интернет-сервисов уже борются с этическими проблемами получения и публикации информации, влияющей на третьих лиц в соответствующих случаях, полномочия не были разысканы от третьих лиц, вовлеченных, например, Street View2. Доверие, конфиденциальность и аспекты управления IoT полагаются по большей части на безопасность [1]. Безопасность в ее самых широких определениях включает здоровье и благополучие, а также другие формы защиты. Эти аспекты должны