Файл: Интернет вещей безопасность Основные принципы, методы. Безопасности цифровой судебной экспертизе.doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 22.11.2023

Просмотров: 101

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

[18] Техническое описание GridGain, “GridGain сетка данных в оперативной памяти”, GridGain Systems, Inc., 2016.

[19] Султан, “Лучшие 10 Инструментов Аналитики Бизнес-аналитики В оперативной памяти”, 2015, доступный в: www.mytechlogy.com/IT-blogs/9507/top-10-in-memory - business-intelligence-analytics-tools/#.WGlWWlN97Dc

[20] Ivanov, N., Матрица, J. и Sterin, я., “Вычисления В оперативной памяти: Управление Интернетом Вещей”, доступный в:

[21] Господь, N., “Что Угоняет Облачная Учетная запись?”, доступный в: https://digitalguardian.com/blog/what-cloud-account-hijacking [Получил доступ 10 апреля 2017].

[22] Wang, Y., Uehara, T. и Sasaki, R., “туманные вычисления: проблемы и проблемы в безопасности и судебной экспертизе”, в IEEE 39-е ежегодные международные компьютеры, программное обеспечение и конференция по приложениям, 2015.

[23] Saha, A. и Sanyal, S., “Обзор подходов устойчивой аутентификации для мобильной близости и удаленных приложений кошелька - проблемы и эволюция”, международный журнал компьютерных приложений, 108, 2014.

[24] Turgut, B. и Caglayan, M. U., “AAA основывал решение для безопасной совместимости of3G и 802,11 сети”, в Новых Тенденциях В Компьютерных сетях, Нажатии Имперского колледжа, 368-383, 2005.

[25] The Economist, “Блокчейны: большая цепочка того, чтобы быть уверенным в вещах”, 2015, доступный в:

[26] “Национальный институт стандартов и технологий”, Министерство торговли Соединенных Штатов, доступное в:

[27] “Добро пожаловать в COSO”, Комитет Финансирующих организаций Комиссии Treadway, доступной в:

[28] Dickson, B., “Как ненадежность наносит ущерб промышленности IoT”, доступный в: https://bdtechtalks.com/2016/10/23/how-insecurity-is-damaging-the-iot-промышленность /

[29] Banafa, A., “Как Защитить Интернет вещей (IoT) с Блокчейном”, доступный в: https://datafloq.com/read/securing-internet-of-things-iot-with-blockchain/2228

[30] Линтикум, D., “безопасность IoT: это - Больше О Конфиденциальности, Чем Уничтожитель Roombas”, доступный в: https://www.rtinsights.com/iot-security-its-more-about-privacy-than-homicidal-roombas/

[31] Morris, я., “Отбрасывания ETSI, 'Мобильные' От MEC”, доступный в: http://www. lightreading.com/mobile/mec - (мобильные вычисления на переферии)/etsi-отбрасывания - mobile-from-mec/d/d-id/726273 [Получили доступ 27 декабря 2016].Safeguarding Связанное будущее:

Безопасность в Интернете вещей (IoT)

Priti Maheshwary и Timothy Malche

Отдел CSE, Университет Rabindranath Tagore (раньше известный как Университет AISECT), Бхопал, MP, Индия

Преодолевающими проблемами безопасности является одна из основных проблем для Интернета вещей (IoT). Существуют различные проблемы безопасности, которые связаны с IoT в контексте узлов датчика, сети системы, облака IoT, базы данных бэкенда IoT, приложений IoT, системного программного обеспечения и встроенного микропрограммного обеспечения. Приложения IoT имеют требования в реальном времени и ожидаемый обеспечить высокий уровень надежности. Приложения партии работают в важной среде безопасности и поэтому нужны в экстремальных мерах безопасности выравнивания. В этой главе рассматриваются потребность в безопасности в IoT, архитектуре IoT и нападениях на каждый слой архитектуры IoT, поверхности атаки в IoT, протоколах IoT, встроенных средствах защиты в протоколах и управлении безопасностью. Цель этой главы состоит в том, чтобы обеспечить полное понимание главных проблем безопасности, которые необходимы в создании безопасного IoT.

4.1 Введение

Интернет вещей (IoT) является технологическим оборотом, который служит глобальной сетью интеллектуальных физических объектов. В этой сети все интеллектуальные объекты обмениваются информацией и сервисами по Интернету, где некоторая информация или сервисы являются частными, и некоторые публично доступны. В IoT эти объекты называют “вещами”. “Вещью” может быть любой объект, встроенный с датчиками, электроникой, программным обеспечением и сетевым соединением. “Вещь” имеет IP-адрес и имеет способность передать данные по Интернету. Некоторые примеры приложений IoT включают соединенное человеческое тело, соединенное домой, соединенная промышленность, соединенная среда, соединила город и т.д. В настоящее время существуют миллиарды объектов, существуют на Земле. Через IoT все виды объектов в пределах от самого простого (такие как кофейная чашка, зонтик, ткани, и т.д.) к более сложному (такие как часы, автомобиль, холодильник, стиральные машины, самолеты, смартфоны, компьютеры, и т.д.) смогут соединиться, взаимодействовать, и связаться. IoT является очень сложной платформой для соединения вещей. Существует много объектов, датчиков, приводов и технологий, доступных для создания экосистемы IoT. Считается, что будет приблизительно 50 миллиардов подключенных объектов к 2020 году. В настоящее время 80% подключенных объектов подвергнуты угрозам нарушения безопасности и уязвимости. В экосистеме IoT все объекты подключены к Интернету все время, распознающемуся и делящемуся информацией. Чтобы быть более полезными, устройства IoT должны сделать двунаправленные соединения в реальном времени к Интернету вместо того, чтобы только загрузить данные. Поэтому этот тип коммуникации должен быть достаточно безопасным; иначе для взломщика будет легче войти в систему и взять под контроль его и украсть уязвимую информацию. Требование безопасности также повышает, когда IoT используется во многих важных доменах такой как медицинский, военный, и даже много умных городских приложений, где данные более чувствительны, и системы более открыты для удаленного доступа и управления. Таким образом становится очень важно понять требования к защите при разработке системы IoT для создания нашего связанного мира безопасным и надежным.

В этой главе рассматриваются архитектуру IoT и потребности безопасности. Однако основной фокус этой главы должен понять проблемы безопасности в IoT, который поможет в разработке более безопасного связанного будущего. Эта глава разделена на следующие разделы:

• Потребность в безопасности - В этом разделе рассматриваются о проблемах безопасности, конфиденциальности, целостности, доступности и неотказуемости.

• Архитектура IoT - В этом разделе рассматриваются о фундаментальной архитектуре IoT, такой как устройство Устройства, Облако Устройства, Шлюз Устройства, Облако Шлюза и Облачные Приложения Бэкенда.

• Протоколы IoT - В этом разделе рассматриваются о слоях стека протоколов IoT, таких как канальный уровень, сетевой уровень, транспортный уровень, прикладной уровень и протоколы на каждом слое.

• Категория защиты и управление доступом - Этот раздел обсуждают о классификации данных, используемых в IoT и также проблемах конфиденциальности в IoT.

• Поверхность атаки в IoT - В этом разделе рассматриваются о поверхности атаки в IoT от аппаратного и программного обеспечения до коммуникационных каналов между объектами.

• Средства защиты в протоколах партии - Этот раздел обсуждают встроенные средства защиты протоколов на транспортном уровне, такие как SSL/TLS и DTLS и протоколы на прикладном уровне, такие как MQTT, CoAP, XMPP и AMQP.

• Управление безопасностью - В этом разделе рассматриваются два из самых важных методов управления безопасностью, идентификационных данных и управления доступом и управления ключами.

• ОСНОВАННЫЕ НА IOT умные домашние и проблемы безопасности - В этом разделе рассматриваются IoT умные домашние и проблемы безопасности в умном доме.

4.2 Потребность в безопасности

Безопасность IoT является областью главного беспокойства. Безопасность в IoT имеет дело с охраной подключенных объектов и сетей в IoT. IoT включает растущий набор объектов, известных как вещи с уникальными идентификаторами. Эти объекты имеют способность автоматически передать данные по сети. Большая часть увеличения коммуникации IoT прибывает из вычислительных устройств и встроенных систем датчика, которые используются в промышленном от машины к машине (M2M) коммуникация, домой и автоматизация здания, коммуникация от механизма к механизму, умные электроэнергетические сети и носимые устройства. Основная проблема состоит в том, что, потому что идея подключить все объекты к Интернету является относительно новой, и поэтому безопасность не всегда измерялась в дизайне продукта. Большинство проданных продуктов IoT имеет старые и неисправленные встроенные операционные системы и программное обеспечение, и пользователям часто не удается изменить пароли по умолчанию на интеллектуальных устройствах или сбое для выбора достаточно сильных паролей. Для улучшения безопасности устройство IoT, которое непосредственно доступно по Интернету, должно быть распределено в сети и ограничивать доступ к сети. Распределенные компоненты должны также контролироваться для идентификации потенциального риска, и меры должны быть приняты, если проблема возникает. Согласно Proofpoint [1], фирме корпоративной безопасности, 25% подключенных устройств являются ботнетом IoT. Ботнет был составлен из устройств кроме компьютеров, включая радионяни, Smart TV и бытовую технику, и т.д., которые требуют большей безопасности.

4.2.1 Проблемы безопасности в IoT

4.2.1.1 Точки уязвимости

Поскольку все больше устройств подключается к IoT, эти устройства могут создать потенциальный риск безопасности и конфиденциальности, поскольку они - потенциальный дверной проем для инфраструктуры ИТ и данных. Исследование Укрепляет шоу, что 70% устройств, подключенных в IoT сегодня, уязвимы для проблем безопасности.

4.2.1.2 Конфиденциальность

Существует много устройств, которые подключены в IoT и могут собрать некоторую ценную и персональную информацию пользовательской или окружающей среды от устройства датчика или из приложения. Некоторые устройства даже передают эту информацию через сеть или Интернет без любого шифрования или надлежащей аутентификации. Это делает данные чрезвычайно уязвимыми для неправильного употребления и воровства, если к этому получает доступ посторонний человек. Конфиденциальность является главным беспокойством в системе IoT как Умная Домашняя, Интеллектуальная сеть, Умный Город, Система обороны, и т.д. Многие информация в Умной Промышленности и Исследовании должны также потребовать конфиденциальности данных.

4.2.1.3 Аутентификация и авторизация

Пароли требуют достаточной сложности и длины. Слабые и легкие пароли добавляют к уязвимости. Большое количество пользователей настраивает их устройства и учетные записи со слабыми паролями, и они даже не изменяют пароли по умолчанию, данные поставщиками для устройств. Все устройства IoT и приложение, которые позволяют пользователям объектам управления в инфраструктуре IoT, должны также потребовать, чтобы надлежащая аутентификация и авторизация удостоверилась, что систему контролирует и управляет правильный человек.

4.2.1.4 Транспортное шифрование

В IoT устройства подключены и общаются друг с другом путем передачи данных с одного устройства на другое устройство по Интернету. Многие устройства не шифруют данные и следовательно дополнение к проблемам безопасности. Транспортное шифрование - то, где информация, которая отправляется с одного устройства на другое устройство, находится в зашифрованном виде. Транспортное шифрование очень крайне важно, потому что большинство устройств передает данные все время. Многим устройствам не удалось зашифровать данные, даже когда устройства использовали Интернет. Шифрование необходимо для данного объема информации, который совместно используется устройством, облаком и мобильными приложениями.

4.2.1.5 Пользовательский интерфейс

Веб-интерфейсы устройств могут также повысить проблему безопасности. Некоторыми проблемами в веб-интерфейсе, который может повысить проблему, являются персистентные сценарии перекрестного сайта, плохое управление сеансами, слабые учетные данные по умолчанию, и т.д. Используя эти методы, хакеры могут определить учетные записи действительного пользователя и взять на себя управление над ними использующий функции сброса пароля.

4.2.1.6 Микропрограммное обновление

Устройства IoT не используют шифрование при загрузке программного обеспечения или микропрограммных обновлений. Устройства IoT также требуют соответствующих полномочий для обновления встроенного микропрограммного обеспечения устройств. Если встроенное микропрограммное обеспечение или программное обеспечение не защищены, взломщик может легко взять под контроль устройство и затем целую сеть, поскольку устройство, в этом случае, откроет дверь для взломщика для ввода в систему и доступ к конфиденциальной информации [2].

4.2.2 Конфиденциальность, целостность и доступность

Конфиденциальность, целостность и доступность, также известная как триада ЦРУ, являются моделью, которая разработана для руководства политик для информационной безопасности. Эта модель также иногда упоминается как триада AIC (доступность, целостность и конфиденциальность) для предотвращения беспорядка с Центральным разведывательным управлением. Три элемента триады считают самыми решающими компонентами безопасности.

Здесь конфиденциальность является рядом правил, которые ограничивают доступ к информации, целостность является обеспечением, что информация достоверна и точна, и доступность является гарантией надежного доступа к информации авторизованными людьми. Три из них также играют важную роль в IoT начиная с информации, и данные в IoT также крайне важны [3].

4.2.2.1 Конфиденциальность

Конфиденциальность используется, чтобы препятствовать тому, чтобы уязвимая информация достигла неправильных людей. Чтобы удостовериться, что правильные люди могут достигнуть его, доступ должен быть ограничен авторизованными пользователями, чтобы просмотреть и получить доступ к данным. Данные должны быть категоризированы, и строгие меры должны быть реализованы согласно тем категориям.

СВЯЗАННЫМИ С IOT проблемами конфиденциальности является несанкционированный доступ, использование, раскрытие и модификация частной и уязвимой информации. Подслушивающие нападения в инфраструктуре IoT дают начало проблемам конфиденциальности. Подслушивание, на коммуникационном уровне, относится к намеренному слушанию частных переговоров по коммуникационным каналам. Это нападение может предоставить уязвимую информацию взломщику от незашифрованной или незащищенной коммуникации. Информация, которая передает или между двумя устройствами IoT или между клиентом IoT и сервером IoT, может содержать информацию, такую как имя пользователя, пароль, информация об управлении доступом, информация о конфигурации устройства, пароль общей сети и другая уязвимая информация, которая очень важна для системы. Взломщик пытается украсть информацию, которая передает между двумя устройствами IoT или устройствами IoT и облаком для взятия под контроль системы IoT. В этом нападении взломщик использует в своих интересах незащищенную сетевую связь для получения доступа к данным, отправляемым и полученным в инфраструктуре IoT. Трудно обнаружить подслушивающие нападения, потому что эти нападения не заставляют сетевые передачи, казаться, работать неправильно. Поэтому для предотвращения такого нападения коммуникация должна быть зашифрована и защищена.

4.2.2.2 Целостность

Целостность включает поддержание непротиворечивости, точности и степени доверия данных во время ее всего жизненного цикла. Данные не должны быть изменены в пути, и необходимые шаги должны быть сделаны, чтобы гарантировать, что данные не могут быть изменены неавторизованными пользователями. Эти меры включают полномочия файла и контроль доступа пользователей. Управление версиями может также использоваться для предотвращения ошибочных изменений или случайного удаления авторизованными пользователями. Некоторые политики также требуют обнаружения любых изменений в данных, которые могли бы произойти в результате нечеловека - вызванные события, такие как электромагнитный импульс катастрофический отказ сервера или (EMP). Это также безопасно для использования криптографических контрольных сумм на данных для проверки целостности.

Военное применение IoT может быть взято в качестве примера для целостности. Военный IoT, иногда также известный как M-IoT, является приложением IoT, где все объекты поля битвы, такие как войска, корпуса, оружие, механизмы, самолеты, и т.д., оборудованы различными датчиками и подключены друг к другу через Интернет и совместно используют данные реального времени. В военном IoT вооруженные силы собирают данные из различных датчиков на множестве платформ, таких как самолет, системы оружия, наземные транспортные средства и войска в поле битвы. Источники данных в военном IoT являются командой, управлением, аналитикой, наблюдением и системами разведки, которые обрабатывают и распространяют важнейшую информацию, такую как положение входящей угрозы. Соединенные IOT датчики и радары собирают и передают данные положения и перемещения войск и врагов и других событий в поле битвы. IoT для вооруженных сил делает это привлекательным и более полезным, но это также делает такую платформу уязвимой. В M-IoT становится необходимо поддержать безопасную среду, которая поддерживает безопасный обмен информацией с точностью, степенью доверия, и в режиме реального времени. Поэтому вся информация, поделившаяся в поле битвы, должна сохраняться для целостности данных.

Как проиллюстрировано на рисунке 4.1, информация о местоположении поля битвы датчиком на самолете отправляется солдатам в режиме реального времени. Эта информация

должно быть точным, и таким образом такая коммуникация требует целостности. Хотя M-IoT требует различных мер безопасности IoT, следующее относительно целостности:

Мера безопасности

Действие

Непротиворечивость

Доставка данных в поле битвы.

Точность

Данные местоположения, предупреждения и команды от блока управления

Степень доверия

Источник данных из датчиков и блока управления

Целостность программного обеспечения устройств IoT, как обсуждено Echard [4] можно также рассмотреть в военном применении IoT, поскольку это фокусируется на обнаружении и предотвращении модификации исходного программного обеспечения устройств IoT, так, чтобы устройство не могло использоваться в непреднамеренных целях, потому что эти устройства используются для отправки важной информации поля битвы, на которое далее могут быть приняты необходимые меры.

1 2 3 4 5 6 7 8 9 ... 12

4.2.2.3 Доступность

Доступность может быть обеспечена путем тщательного поддержания всех необходимых аппаратных средств, выполнения ремонтов оборудования немедленно каждый раз, когда это необходимо, и поддерживающий соответственно работающий среда операционных систем, которая свободна от конфликтов программного обеспечения. Доступность очень важна в IoT, потому что все устройства IoT, которые оборудованы датчиками, требуют быть в порядке все время. Также важно держать системные устройства системы в курсе с текущей версией программного обеспечения встроенного микропрограммного обеспечения. Соответствующая коммуникационная пропускная способность также требуется, чтобы устройства IoT передали данные и предотвращение возникновения узкого места. Дублирование, обработка отказа, RAID и даже кластеры высокой доступности могут смягчить серьезные последствия, когда аппаратные проблемы происходят; поэтому, быстрое и адаптивное аварийное восстановление важно для худших вариантов развития событий. Гарантии против потери данных или прерываний в соединениях должны также быть включены в случае непредсказуемых событий, таких как стихийные бедствия и огонь. Дополнительное оборудование безопасности или программное обеспечение, такое как брандмауэры и прокси-серверы могут также использоваться для принятия мер против времени простоя и недостижимых данных из-за злонамеренных действий, таких как нападения отказа в обслуживании (DoS) и сетевые проникновения.

4.2.2.4 Неотказуемость

Сервис неотказуемости обеспечивает обеспечение источника данных или доставки данных так, чтобы он мог защитить отправителя от ложного отказа получателем, что данные были получены, или защищать получателя от ложного отказа отправителем, что данные были отправлены. Неотказуемость является способностью доказать, что событие произошло, так, чтобы это не могло быть аннулировано позже. Например, в почтовой системе, неотказуемость используется, чтобы гарантировать, что получатель не может отрицать получать сообщение и что отправитель не может отрицать отправлять его. Неотказуемость является методом, который гарантирует передачу сообщений между объектами через цифровую подпись, шифрование, и т.д. Это - один из пяти столбов информационного обеспечения (IA). Неотказуемость является также важным аспектом в IoT. Поскольку данные в IoT являются самыми важными, становится более крайне важным в режиме реального времени системы, такие как авария и система восстановления, промышленность и исследование, здравоохранение, и т.д., где одни только данные играют важную роль в системе. В таком сценарии сервис неотказуемости играет важную роль.

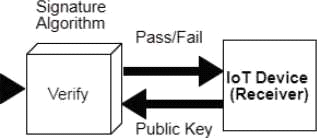

Цифровая подпись, криптографическая функция, может использоваться для реализации сервисов неотказуемости в системе IoT. Цифровая подпись также обеспечивает целостность, аутентификацию и меры защиты источника данных. Это разработано, чтобы быть уникальным для подписывающего лица, человека или устройства, ответственного за подписание сообщения и кто обладает ключом подписи. Существует два типа цифровых подписей, та, которая использует симметричный ключ (секретный, совместно использовал ключ), и другой, который использует асимметричный ключ (закрытый ключ не разделен). На рисунке 4.2 устройство IoT, которое отправляет сообщение, добавляет свою подпись к сообщению. Сообщение быть отправляет, теперь назван сообщением со знаком, и любое другое устройство IoT с соответствующим ключом может выполнить инверсию операции подписи [Сообщение]/-

Устройство партии

(Отправитель)

Закрытый ключ

Алгоритм сигнатуры

Сообщение со знаком

[Сообщение] + [Подпись]

Знак

Spoofer / Tamperer

Незащищенный

Защищенный

Незащищенный

Рисунок 4.2 Защита цифровой подписи от спуфинга и вмешательства.

4.2 Потребность в безопасности 63

названная проверка подписи. Если процесс проверки подписи перестал работать, то верификатор не должен доверять целостности данных и если они произошли из надежного источника [5].

Для понимания сервиса неотказуемости в системе IoT пример приложения датчика здравоохранения можно рассмотреть. Приложение датчика здравоохранения обеспечивает беспроводные повсеместные сетевые технические возможности. Приложение датчика здравоохранения основано на соединении крошечных узлов, которые имеют обнаружение и/или приведение в действие возможностей, и помещен или установлен в человеческом теле. Приложения датчика здравоохранения являются с учетом контекста, персональными, и динамичными по своей природе. Это обнаруживает терпеливое действие и сообщает доктору об удаленном местоположении о проблеме со здоровьем пациента. Информация может быть важной, если некоторое условие скорой медицинской помощи возникает, и пациент требует внимания. Таким образом такое приложение требует обеспечения источника и доставки данных, например, если доктор обнаруживает некоторую безотлагательность отправить решение о состоянии здоровья пациента, которое требует непосредственного ответа или действия или самим пациентом или приводами. Приложение IoT, переставшее работать в таком сценарии, влияло бы на решение доктора и приводит к нежелательным результатам, которые могут нанести ущерб пациенту. Поэтому для защиты такой коммуникации цифровая подпись может использоваться. Цифровая подпись, как обсуждено выше, полезна в защите такой коммуникации так, чтобы взломщик не мог сфальсифицировать данные и так как это защищено, устройство в принимающем конце не может отклонить свой источник. Поэтому такая защита гарантирует доставку такой важной информации о пациенте.

4.3 Архитектура IoT

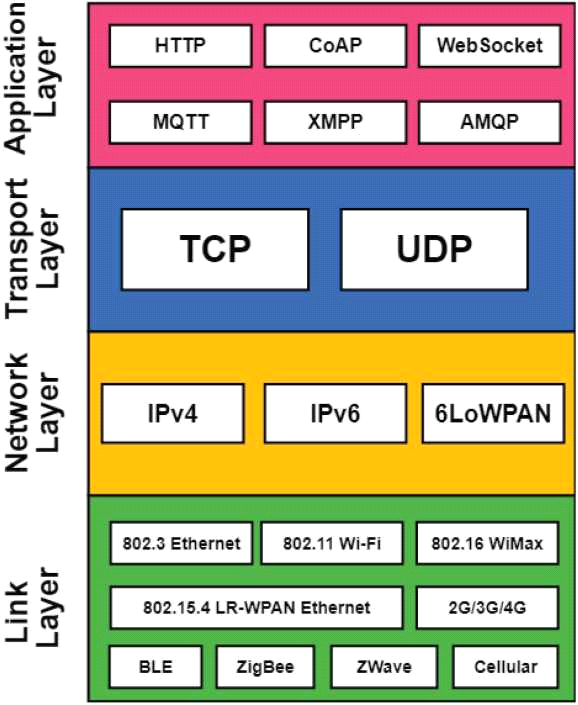

Архитектура IoT состоит из четырех слоев, таких как канальный уровень, сетевой уровень, транспортный уровень, и прикладной уровень и архитектура состоят из устройств датчика, устройств шлюза, облачного сервиса по Интернету, коммуникационным устройствам и носителю, и т.д. Как показано на рисунке 4.3, каждый слой архитектуры IoT ответственен за определенную задачу и состоит из различных протоколов. Архитектура IoT также имеет различные способы связи. В этом разделе рассматриваются архитектуру IoT на основе коммуникационной модели в архитектуре.

4.3.1 Коммуникация от устройства к устройству

Эта модель представляет два или больше устройства, которые непосредственно соединяются и связываются друг с другом, а не через посреднический сервер приложений. Эти устройства связываются по многим типам сетей, включая IP

сети или Интернет. Примером коммуникации от устройства к устройству является умная лампочка, которой управляют программные кнопки смартфона. Другим примером может быть коммуникация от механизма к механизму в умных системах транспортировки где один автомобиль, отправляющий предупреждающее сообщение в другой автомобиль для короткого расстояния между этими двумя автомобилями.

4.3.2 Коммуникация устройства к облаку

В этой модели устройство IoT непосредственно соединяется с Облачным сервисом для IoT. Облачный сервис для IoT ответственен за то, что собрал и хранил данные от устройств датчика, устанавливая правила, и обеспечивая обрабатывающий на тех данных.

Облачный сервис может предоставить многие услуги для устройств IoT, таких как обмен данными по социальной сети, генерация предупреждения, и т.д. Этот метод использует в своих интересах существующие механизмы связи, такие как соединенный проводом Ethernet или соединения Wi-Fi для установления соединения между устройством и сетью IP, которая наконец соединяется с облачным сервисом по Интернету.

4.3.3 Устройство к шлюзу

В этой модели подключения устройства IoT к устройству локального шлюза и устройству шлюза соединяются с Интернетом. Этот метод добавляет дополнительную силу и безопасность к инфраструктуре IoT. Устройство логического элемента может использоваться для фильтрации информации при наличии брандмауэра. Устройство шлюза IoT выступает в качестве посредника между устройством датчика IoT и облачным сервисом по Интернету.

4.3.4 Совместное использование данных бэкенда

Эта модель относится к коммуникационной архитектуре, которая позволяет пользователям экспортировать и анализировать данные, собранные от устройства датчика IoT и загруженные для объединения в облако к другим сервисам или другим источникам данных. Эта архитектура позволяет для того, чтобы предоставить доступ к загруженным данным датчика третьим лицам, организации, службам или пользователям [6].

4.4 Протоколы IoT

Стек протоколов TCP/IP в основе Интернета. Стек протоколов в IoT разделен на четыре слоя. Эти слои являются канальным уровнем, сетевым уровнем, транспортным уровнем и прикладным уровнем. Каждый слой ответственен для выполнения определенной задачи с помощью различных протоколов. Рисунок 4.3 представляет эти четыре слоя и протоколы, используемые на каждом слое.

4.4.1 Канальный уровень

Этот слой ответственен за передачу данных между устройствами IoT. Этот слой скрывает детали используемого оборудования и представляет себя верхнему уровню как носитель для передачи. Канальный уровень преобразовывает поток данных в сигналы поразрядно, и отправьте его на используемое оборудование. В принимающем конце этот слой получает данные из аппаратных средств в форме электрических сигналов, собирает его в формате распознаваемого кадра и передает верхнему уровню. Канальный уровень работает между двумя хостами, которые непосредственно соединены. Это прямое подключение могло быть точка-точка или широковещательная передача. Канальный уровень выполняет следующие задачи:

Структурирование: канальный уровень берет пакеты от сетевого уровня и инкапсулирует их в кадры. Затем это передает каждый кадр поразрядно на аппаратных средствах. В принимающем конце канальный уровень улавливает сигналы от аппаратных средств и собирает их в кадры.

Обращение: канальный уровень обеспечивает аппаратный механизм обращения. Аппаратный адрес, как предполагается, уникален на ссылке.

Синхронизация: Как только кадры данных отправляются на ссылке, она синхронизирует передачу для обоих концов.

Контроль ошибок: Каждый раз, когда сигналы встречаются с проблемой в переходе, она обнаруживает ошибки и предпринятый для восстановления фактических битов данных и также предоставляет механизм сообщения об ошибке отправителю.