Файл: 1. Техникоэкономическая характеристика предметной области и предприятия. 6.doc

Добавлен: 30.11.2023

Просмотров: 333

Скачиваний: 2

СОДЕРЖАНИЕ

1.Технико-экономическая характеристика предметной области и предприятия.

1.1Анализ деятельности АО « Устай улусларарасы йапы тааххют ве тиджарет аноним ширкети»

1.1.1Характеристика предприятия и его деятельности

1.1.2 Организационная структура управления предприятием

1.1.3 Программная и техническая архитектура ИС предприятия

1.2 Характеристика комплекса задач, задачи и обоснование необходимости автоматизации

1.2.1 Выбор комплекса задач автоматизации и характеристика существующих бизнес процессов

1.2.2 Определение места проектируемой задачи в комплексе задач и ее описание

1.1.3 Обоснование необходимости использования вычислительной техники для решения задачи

1.1.4 Анализ системы обеспечения информационной безопасности и защиты информации

1.3. Анализ существующих разработок и выбор стратегии автоматизации

1.3.1 Анализ существующих разработок для автоматизации задачи

1.3.2 Выбор и обоснование стратегии автоматизации задачи

1.3.3 Выбор и обоснование способа приобретения ИС для автоматизации задачи

1.4 Обоснование проектных решений

1.4.1. Обоснование проектных решений по информационному обеспечению

1.4.2. Обоснование проектных решений по программному обеспечению

1.4.3. Обоснование проектных решений по техническому обеспечению

2.Разработка проекта автоматизации

2.1 Этапы жизненного цикла проекта автоматизации

2.1.2. Ожидаемые риски на этапах жизненного цикла и их описание

2.2. Информационное обеспечение задачи

2.2.2. Характеристика нормативно-справочной, входной и оперативной информации

2.2.3. Характеристика результатной информации

2.3. Программное обеспечение задачи

2.3.4. Описание программных модулей

2.4. Контрольный пример реализации проекта и его описание

III Обоснование экономической эффективности проекта

3.1 Выбор и обоснование методики расчёта экономической эффективности

-

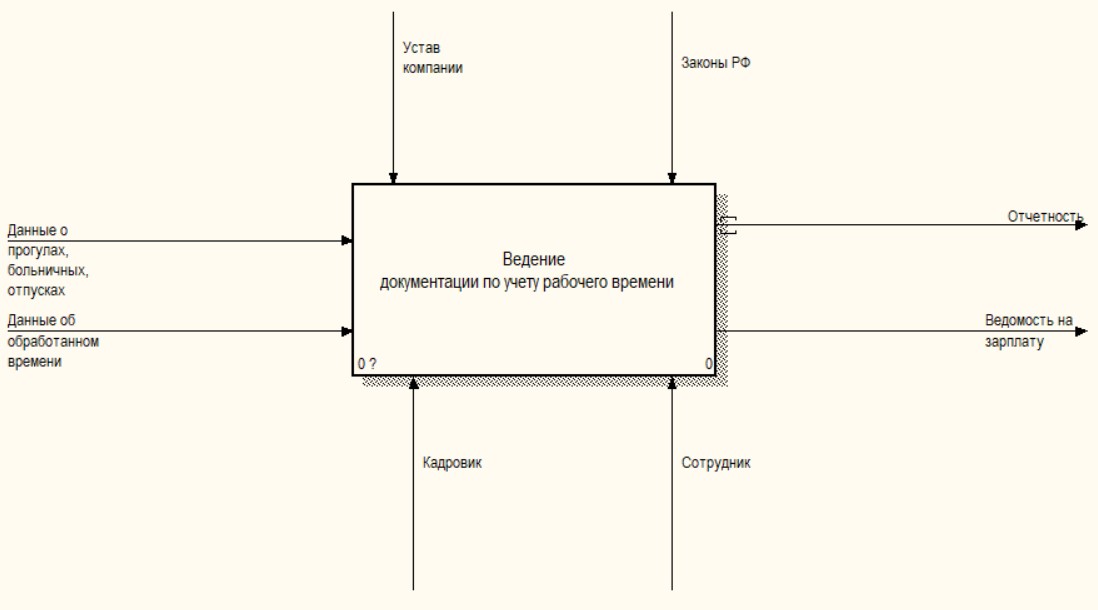

полную отчетность; -

Ведомость о начисления заработной платы.

Рисунок 1.2.2. – Контекстная диаграмма АО « Устай улусларарасы йапы тааххют ве тиджарет аноним ширкети»

В своей работе специалист по ведению основной документации по учету рабочего времени, руководствуется основной инструкцией компании по делопроизводству. В уставе данной строительной организации основную роль в этом механизме играют

-

кадровик; -

сотрудник бухгалтерии.

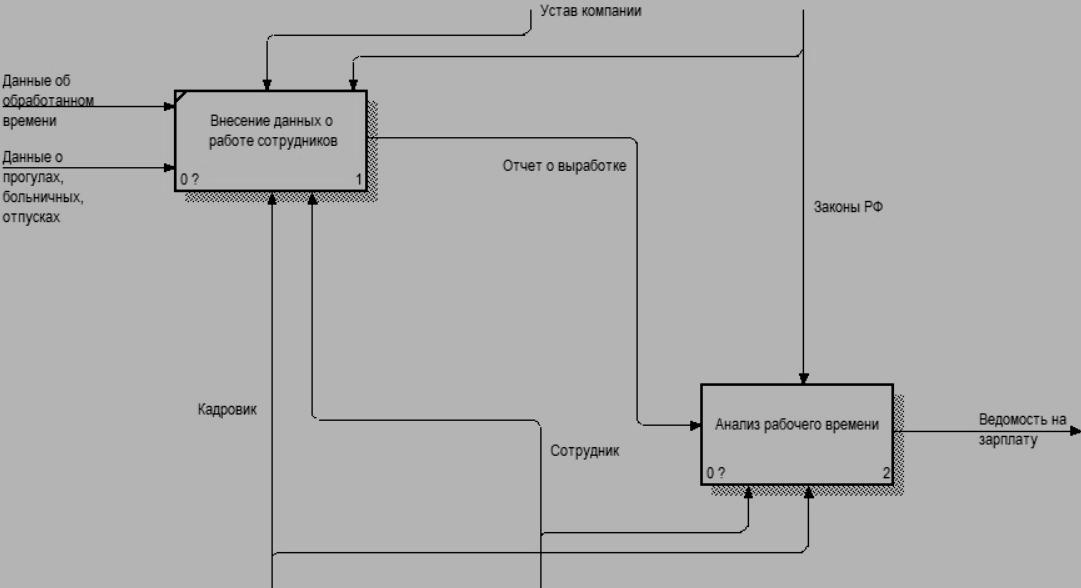

Декомпозиция и разложение рассматриваемой модели часто применяется непосредственно в моделировании БП, а также для более подробного описания имеющихся блоков. Все рассмотренные действия могут быть в свою очередь декомпозированы на более простые. При каждой декомпозиции определенных блоков создается новый тип диаграммы [2].

Количество выполненных декомпозиций не является числом ограниченным и может полностью зависеть только от итогового уровня сложности. Далее декомпозируем имеющуюся контекстную диаграмму на такие составные части:

Рисунок 1.2.3 – Декомпозиция контекстной диаграммы

АО « Устай улусларарасы йапы тааххют ве тиджарет аноним ширкети»

По аналогичному примеру можно рассмотреть процесс декомпозиции для других блоков компании.

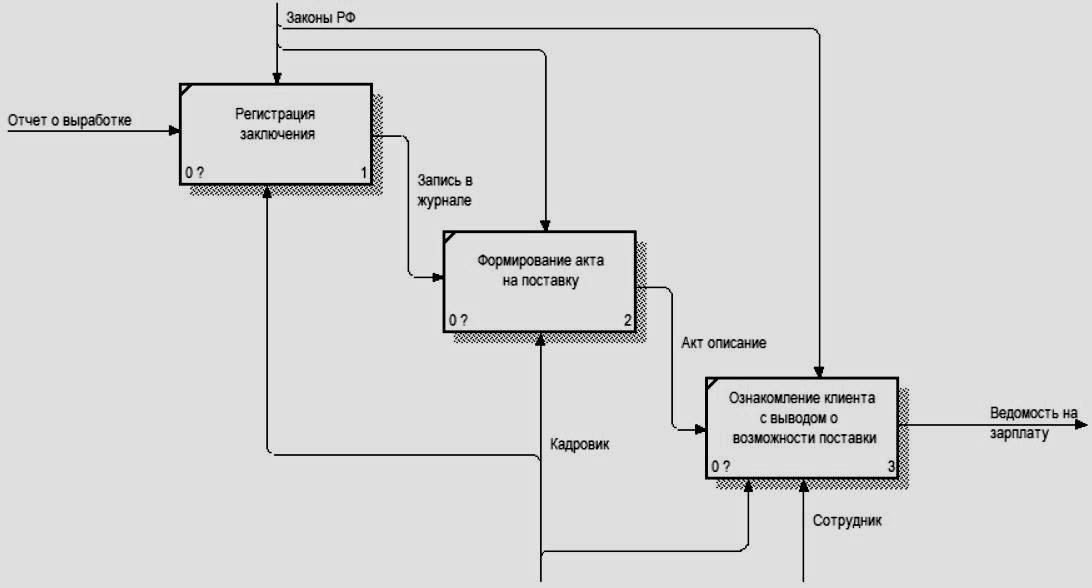

Рисунок 1.2.4 – Декомпозиция блока Анализ рабочего времени

АО « Устай улусларарасы йапы тааххют ве тиджарет аноним ширкети»

Исходя всего выше сказанного можно сделать следующий вывод, что в процесс разделения может продолжаться, пока исходный блок не будет разбит на требуемое количество блоков.

В результате выполнения моделирования процесса учета рабочего времени выполнена детализация рассматриваемого процесса [7].

1.1.3 Обоснование необходимости использования вычислительной техники для решения задачи

В своей работе специалист отдела бухгалтерии пользуется тремя процессами.

Основные задачи, которые входят в первый процесс: сбор информации о рабочем, время не посредственное которое специалист данной области отработал, составления табеля отработанного времени.

Второй процесс включает правильное оформление документации, то есть занесение данных полученных в результате процесса.

Третий процесс состоит из закрепления информации об отработанном времени и расчет заработанной платы специалиста.

Необходимо учитывать следующие требования:

-

Предоставление точное сведенье об работники организации -

Быстро находить способ поставленных задач -

возможность быстрого расчета заработанной платы работника -

обеспечение минимальных трудозатрат и затрат на обработку документов при расчете заработной платы.

Эти требования могут быть удовлетворены несколькими факторами:

— сокращение количества операций, особенно ручных;

— разработка системы строгого контроля входной информации;

— уменьшение объема обрабатываемых данных;

— повышение квалификации пользователей, улучшение условий труда и, как следствие, повышение производительности труда.

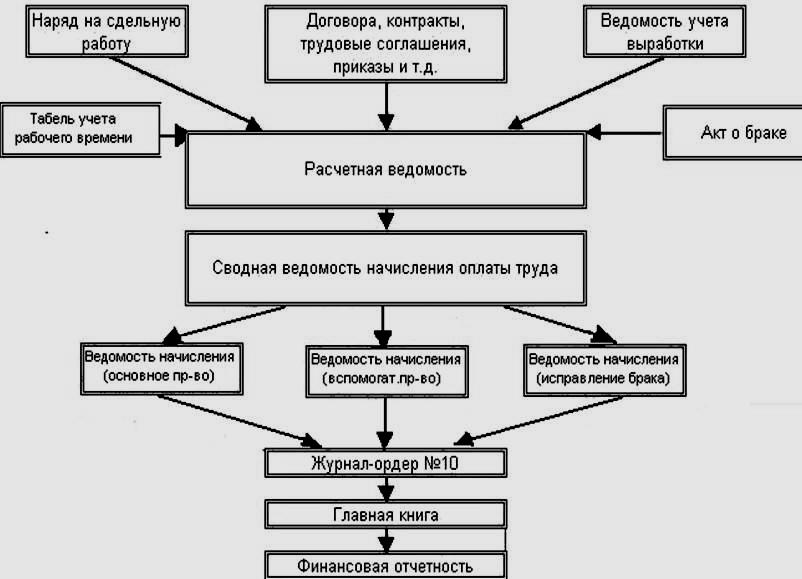

В результате выполненного анализа построим фрагмент схемы документооборота при расчете заработной платы работнику:

Рисунок 1.1.4. Фрагмент схемы документооборота при расчете заработной платы работнику в данной строительной организации

1.1.4 Анализ системы обеспечения информационной безопасности и защиты информации

Информационная безопасность компании, одно из важнейших направлений для успешного существования любого коммерческого предприятия.

Информация - жизненно важный ресурс для работы любой организации. В политика защиты информации в АО « Устай улусларарасы йапы тааххют ве тиджарет аноним ширкети» предусматривает все меры для защиты информации организации.

Сетевое соединение удаленных офисов с центральным реализовано с помощью услуг провайдера сети Интернет посредством VPN соединения типа «точка– точка».

Основным межсетевым экраном в системе является брандмауэр CheckPoint NGX R65, который позволяет администрировать корпоративную сеть и управлять всей инфраструктурой организации.

Основные сетевые коммутаторы и маршрутизаторы применяются от производителя CISCO (PIX-515E (FO) и WS-C3560G-24TS) как одни с самых надежных в своем классе, способные организовать безопасность и инспектирование состояния сети, защищают от проникновения и являются полнофункциональным шлюзом VPN, обеспечивающим безопасное транспортирование данных по общественным сетям.

Защиту от вирусов на компьютерах обеспечивает Symantec, который защищает ИС АО « Устай улусларарасы йапы тааххют ве тиджарет аноним ширкети» от вирусов, вредоносных программ, программ-шпионов и прочих угроз из Интернета.

При этом в качестве корпоративной почты применяется система Exchange Server компании MicroSoft, который относится к программному обеспечению сервера и служит для использования исключительно серверной операционной системы. Exchange Server сохраняет конфиденциальность электронных сообщений, защищая их от хакерских угроз вирусных атак.

Основной прерогативой при распределении привилегий пользователей обладает специальный сотрудник отдела ИТ., который имеет возможность разграничить права для всех пользователей сетей (ЛВС и глобальных). Безопасность системы реализуется через идентификацию и аутентификацию зарегистрированных пользователей. Вход и регистрация разграничены, и определяются отдельными атрибутами: логином и паролем.

Технически ИБ и защита данных осуществляется при применении системы паролей к ресурсам автоматизированной ИС разного

уровня: пароли входа в ОС, пароли для использования программ в ИС, пароли на изменение данных, пароли для удаления данных и другие. [3].

Серверы используемой компьютерной сети расположены в отдельной комнате отдела ИКТ, в которой кроме реализации предоставления специальных условий, применены мероприятия по обеспечении требуемого уровня защиты данных:

-

биометрические мероприятия; -

административные средства; -

технические методы.

Подводя итоги данного параграфа можно сделать вывод, что все сотрудники АО « Устай улусларарасы йапы тааххют ве тиджарет аноним ширкети» а особенно служба безопасности принимают все меры для безопасности информации компании и всех филиалов данной компании в целом.