Файл: 1. Раскройте понятие информационного права. Что такое информационная среда как объект правового регулирования Информационное право.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 05.12.2023

Просмотров: 245

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

ОБ УТВЕРЖДЕНИИ ТРЕБОВАНИЙ К МЕЖСЕТЕВЫМ ЭКРАНАМ

от 28 апреля 2016 г. N 240/24/1986

РЕГЛАМЕНТЫ ТЕХНИЧЕСКИХ ОСМОТРОВ И ПРОФИЛАКТИЧЕСКИХ РАБОТ

Профилактические работы на серверах

Профилактические работы на рабочих станциях

2 Порядок ввода в эксплуатацию и перемещение компьютерного оборудования

4 Порядок работы в информационной сети

Международные стандарты[править | править код]

Государственные (национальные) стандарты РФ[править | править код]

Требования предназначены для организаций, осуществляющих в соответствии с законодательством Российской Федерации работы по созданию средств защиты информации, заявителей на осуществление обязательной сертификации продукции, а также для испытательных лабораторий и органов по сертификации, выполняющих работы по сертификации средств защиты информации на соответствие обязательным требованиям безопасности информации.

Выполнение Требований является обязательным при проведении работ по оценке соответствия (включая работы по сертификации) средств технической защиты информации и средств обеспечения безопасности информационных технологий, организуемых ФСТЭК России в пределах своих полномочий.

В соответствии с Требованиями выделяются следующие типы операционных систем:

- операционная система общего назначения (тип «А») - операционная система, предназначенная для функционирования на средствах вычислительной техники общего назначения (автоматизированные рабочие места, серверы, смартфоны, планшеты, телефоны и иные);

-

- встраиваемая операционная система (тип «Б») - операционная система, встроенная (прошитая) в специализированные технические устройства, предназначенные для решения заранее определённого набора задач; -

- операционная система реального времени (тип «В») - операционная система, предназначенная для обеспечения реагирования на события в рамках заданных временных ограничений при заданном уровне функциональности.

Для дифференциации требований к функциям безопасности операционных систем выделяются шесть классов защиты операционных систем. Самый низкий класс - шестой, самый высокий — первый.

Операционные системы, соответствующие 6 классу защиты, применяются в государственных информационных системах 3 и 4 классов защищённости в автоматизированных системах управления производственными и технологическими процессами 3 класса защищённости в информационных системах персональных данных при необходимости обеспечения 3 и 4 уровней защищённости персональных данных.

Операционные системы, соответствующие 5 классу защиты, применяются в государственных информационных системах 2 класса защищённости, в автоматизированных системах управления производственными и технологическими процессами 2 класса защищённости, в информационных системах персональных данных при необходимости обеспечения 2 уровня защищённости персональных данных.

Операционные системы, соответствующие 4 классу защиты, применяются в государственных информационных системах 1 класса защищённости, в автоматизированных системах управления производственными и технологическими процессами 1 класса защищённости, в информационных системах персональных данных при необходимости обеспечения 1 уровня защищённости персональных данных, в информационных системах общего пользования 2 класса.

Операционные системы, соответствующие 1, 2 и 3 классам защиты, применяются в информационных (автоматизированных) системах, в которых обрабатывается информация, содержащая сведения, составляющие государственную тайну.

Таким образом, с 1 июня 2017 г. разрабатываемые и производимые операционные системы, используемые для защиты информации, должны соответствовать Требованиям.

С 1 июня 2017 г. сертификация, а также инспекционный контроль серийного производства операционных систем будут осуществляться только на соответствие Требованиям.

Если коротко пройтись по информационному сообщению:

-

требования устанавливаются для операционных систем, которые используются как СЗИ (то есть если вы все требования закрываете надстроенными СЗИ, то закупать еще и сертифицированные операционные системы не нужно); -

требования вступают в силу с 1 июня 2017 года (тут как и в ситуации с межсетевыми экранами, регулятор дает лабораториям, вендорам, заказчикам и другим заинтересованным лицам время на подготовку); -

выделяется 3 типа операционных систем и 6 классов, итого — 18 профилей защиты ОС; -

по типам ОС подразделяются на: обычные (тип «А») — хостовые и серверные ОС в самом привычном их понимании, встраиваемые (тип «Б») — прошивки оборудования и на ОС реального времени (тип «В»); -

по классам защиты все вписывается в схему унификации классов СЗИ: 1-3 классы для гостайны, 4 — для ГИС 1 класса и ИСПДн УЗ-1, 5 — для ГИС 2 класса и ИСПДн УЗ-2, 6 — для ГИС 3 класса и ИСПДн УЗ-3,4.

16.Опишите основные требования охраны труда при работе с аппаратными, программно-аппаратными и программными средствами администрируемой инфокоммуникационной системы.

17.Какие требования предъявляются к средствам контроля съемных машинных носителей информации?

7 мая 2017 года вступают в силу новые требования для средств контроля съемных машинных носителей информации, применяемых в соответствии с Составом и содержанием организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных, утвержденные приказом ФСТЭК России от 18.02.2013 № 21.

Приказом ФСТЭК России от 23.03.2017 №49 внесены изменения в приказ ФСТЭК России от 18.02.2013 №21 в части касающегося технических мер защиты персональных данных. Технические меры защиты персональных данных реализуются посредством применения средств реализующим функции по предотвращению несанкционированного доступа к информации с использованием съемных машинных носителей персональных данных, подключаемых к информационной системе персональных данных (ИСПДн), и (или) по предотвращению несанкционированного отчуждения (переноса) персональных данных с зарегистрированных (учтенных) съемных машинных носителей персональных данных (средства контроля съемных носителей), в том числе программных (программно-аппаратных), в которых они реализованы, имеющих необходимые функции безопасности.

При использовании в ИСПДн сертифицированных по требованиям безопасности информации средств контроля съемных носителей:

-

в ИСПДн 1 уровня защищенности персональных данных применяются средства контроля съемных носителей не ниже 4 класса; -

в ИСПДн 2 уровня защищенности персональных данных применяются средства контроля съемных носителей не ниже 5 класса; -

в ИСПДн 3 уровня защищенности персональных данных применяются средства контроля съемных носителей 6 класса; -

в ИСПДн 4 уровня защищенности персональных данных применяются средства контроля съемных носителей 6 класса.

Для дифференциации требований к функциям безопасности средств контроля съемных носителей установлено шесть классов защиты средств контроля съемных носителей. Самый низкий класс – шестой, самый высокий – первый.

Выделены следующие типы средств контроля съемных носителей:

-

средства контроля подключения съемных машинных носителей информации; -

средства контроля отчуждения (переноса) информации со съемных машинных носителей информации.

18.Опишите механизм управления доступом к программно-аппаратным средствам администрируемой сети.

1. Обзор управления доступом

Управление доступом – это механизм безопасности, который управляет процессом взаимодействия пользователей с системами и ресурсами, а также систем между собой. Этот механизм защищает системы и ресурсы от несанкционированного доступа и принимает участие в определении уровня авторизации после успешного прохождения процедуры аутентификации. Нельзя забывать о том, что кроме пользователей, в сети существуют и другие сущности, которым нужен доступ к сетевым ресурсам и информации. В процессе управления доступом необходимо знать и понимать определения субъекта и объекта.

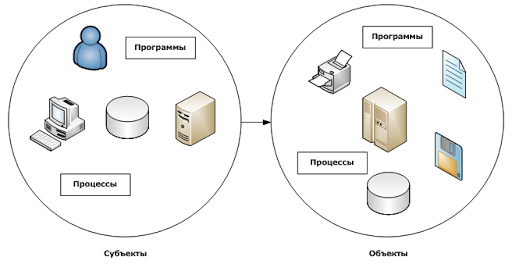

Доступ – это поток информации между субъектом и объектом. Субъект – активная сущность, запрашивающая доступ к объекту или данным внутри объекта. Субъектом может быть пользователь, программа или процесс, использующий доступ к объекту для выполнения своей задачи. Объект – пассивная сущность, содержащая информацию. Объектом может быть компьютер, база данных, файл, компьютерная программа, директория или поле таблицы базы данных. Например, если вы просматриваете информацию в базе данных, вы являетесь активным субъектом, а база данных – пассивным объектом. Рисунок 2-1 иллюстрирует субъекты и объекты.

Рисунок 2-1. Субъект – это активная сущность, которая использует доступ к объекту, являющемуся пассивной сущностью

Управление доступом – это широкое понятие, включающее различные типы механизмов, выполняющих функции управления доступом для компьютерных систем, сетей и информации. Управление доступом крайне важно, так как является первой линией обороны в борьбе с несанкционированным доступом к системам и сетевым ресурсам. Когда у пользователя запрашивается имя и пароль для входа в компьютер, это управление доступом. После входа в компьютер, пользователь пытается получить доступ к файлам, которые имеют списки контроля доступа, содержащие перечни пользователей и групп, имеющих право использовать эти файлы. Это тоже управление доступом. Управление доступом позволяет компании управлять, ограничивать, контролировать и защищать доступность, целостность и конфиденциальность ресурсов.

2. Принципы безопасности

Существует три основных принципа безопасности для любых видов управления безопасностью: доступность, целостность и конфиденциальность. Более подробно эти принципы рассматривались в Домене 01, но там они рассматривались с точки зрения управления безопасностью, а сейчас мы будем рассматривать их с точки зрения технологий и методик управления доступом. Каждый механизм защиты (или управления) реализует как минимум один из этих принципов. Специалист по безопасности должен понимать все возможные способы реализации этих принципов.

Доступность. Информация, системы и ресурсы должны быть доступны пользователям в нужное им время, так как это необходимо для выполнения ими своих обязанностей. Отсутствие доступа к информации может оказать существенное негативное воздействие на продуктивность работы пользователей. Следует применять механизмы обеспечения отказоустойчивости и восстановления для обеспечения непрерывной доступности ресурсов.

Информация имеет различные атрибуты, такие как точность, актуальность, оперативность и секретность. Для биржевых брокеров крайне важно иметь точную и своевременную информацию, чтобы они могли покупать и продавать ценные бумаги в нужное время и по правильной цене. Брокеру не нужно заботиться о конфиденциальности этой информации, его интересует только ее постоянная доступность. С другой стороны, компания, выпускающая безалкогольные напитки, зависит, в первую очередь, от сохранения в тайне рецептов приготовления этих напитков, и будет заботиться об этом, внедряя соответствующие механизмы безопасности.

Целостность. Информация должна быть точной, полной и защищенной от несанкционированных изменений. Механизмы безопасности, обеспечивающие целостность информации, должны уведомлять пользователей или администраторов о фактах незаконных изменений.

Например, если пользователь направляет в банк по системе Интернет-банкинга платежное поручение, банк должен убедиться в его целостности и в том, что никто не внес несанкционированных изменений в сумму, не изменил получателя платежа.

Конфиденциальность. Информация должна быть защищена от несанкционированного раскрытия неуполномоченным лицам, программам или процессам. Одна информация может быть более критична, чем другая информация, поэтому она требует более высокого уровня конфиденциальности. В связи с этим данные должны быть классифицированы. Следует применять механизмы управления, которые указывают, кто имеет доступ к данным и что может делать с ними, получив доступ. Эта деятельность должна контролироваться и постоянно отслеживаться.