Файл: 1. Раскройте понятие информационного права. Что такое информационная среда как объект правового регулирования Информационное право.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 05.12.2023

Просмотров: 248

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

ОБ УТВЕРЖДЕНИИ ТРЕБОВАНИЙ К МЕЖСЕТЕВЫМ ЭКРАНАМ

от 28 апреля 2016 г. N 240/24/1986

РЕГЛАМЕНТЫ ТЕХНИЧЕСКИХ ОСМОТРОВ И ПРОФИЛАКТИЧЕСКИХ РАБОТ

Профилактические работы на серверах

Профилактические работы на рабочих станциях

2 Порядок ввода в эксплуатацию и перемещение компьютерного оборудования

4 Порядок работы в информационной сети

Международные стандарты[править | править код]

Государственные (национальные) стандарты РФ[править | править код]

3.3. Ролевая модель

В ролевой модели операции, которые необходимо выполнять в рамках какой-либо служебной обязанности пользователя системы, группируются в набор, называемый «ролью».

Например, операции по регистрации документов могут быть сгруппированы в роль «регистратор». Для того чтобы множества операций, связанных с различными ролями, не пересекались, вводится иерархическая зависимость между ролями. К примеру, роль «секретарь» может включать в себя роль «регистратор» и, плюс к тому, еще несколько дополнительных операций.

Каждый пользователь системы играет в ней одну или несколько ролей. Выполнение пользователем определенного действия разрешено, если в наборе его ролей есть нужная, и запрещено, если есть нежелательная.

В этой модели у объектов нет определенных хозяев. Вся информация расценивается как принадлежащая организации, владеющей системой. Соответственно, и роли пользователя внутри системы – это роли, которые он играет в данной организации. Как следствие, пользователю невозможно делегировать права на какой-то определенный объект. Либо у него есть доступ ко всем подобным объектам системы, либо нет. Таким образом, преимуществом ролевой модели перед дискреционной является простота администрирования: назначение пользователей на роли и создание новых ролей не составляют никаких трудностей. В то же время она не позволяет управлять разными частями системы по отдельности, и тем более – делегировать какому-либо пользователю такие полномочия.

21.Какие регулирующие органы и руководящие документы регулируют информационную безопасность и защиту информации?

Руководящие документы, основные стандарты и правовое регулирование вопросов информационной безопасности и защиты информации

Структура и функции федеральных органов исполнительной власти и управления. Государственные органы РФ контролирующие деятельность в области защиты информации.

ФСТЭК России1 является федеральным органом исполнительной вла¬сти, уполномоченным в области обеспечения безопасности информации в ключевых системах информационной инфраструктуры, противодей¬ствия техническим разведкам и технической защиты информации, а также специально уполномоченным органом в области экспортного контроля, а также органом защиты государственной тайны, наделенным полномочиями по распоряжению сведениями, составляющими государственную тайну и органом, уполномоченным организовывать деятельность государ¬ственной системы противодействия техническим разведкам и технической защиты информации и руководства ею.

ФСО России2 является федеральным органом исполнительной власти в области государственной охраны, осуществляющим функции по выработке и реализации государственной политики, нормативно-правовому регулированию, контролю и надзору в сфере государственной охраны, связи для нужд органов государственной власти, а также функции по информационно-технологическому и информационно-аналитическому обеспечению деятельности Президента РФ, Правительства РФ, иных госу-дарственных органов.

Законодательство РФ о техническом регулировании состоит из международных договоров РФ, Федерального закона от 27.12.2002 № 184-ФЗ «О техническом регулировании» и принимаемых в соответствии с ним федеральных законов и иных нормативных правовых актов РФ. Архитектура стандартов защиты информации и обеспечения информационной безопасности3.

Перечень действующих руководящих документов РФ в области ЗИ. Международные и национальные стандарты по вопросам защиты от проникновения в компьютерные системы и сети и несанкционированного доступа к информации. Стандарты ISO.

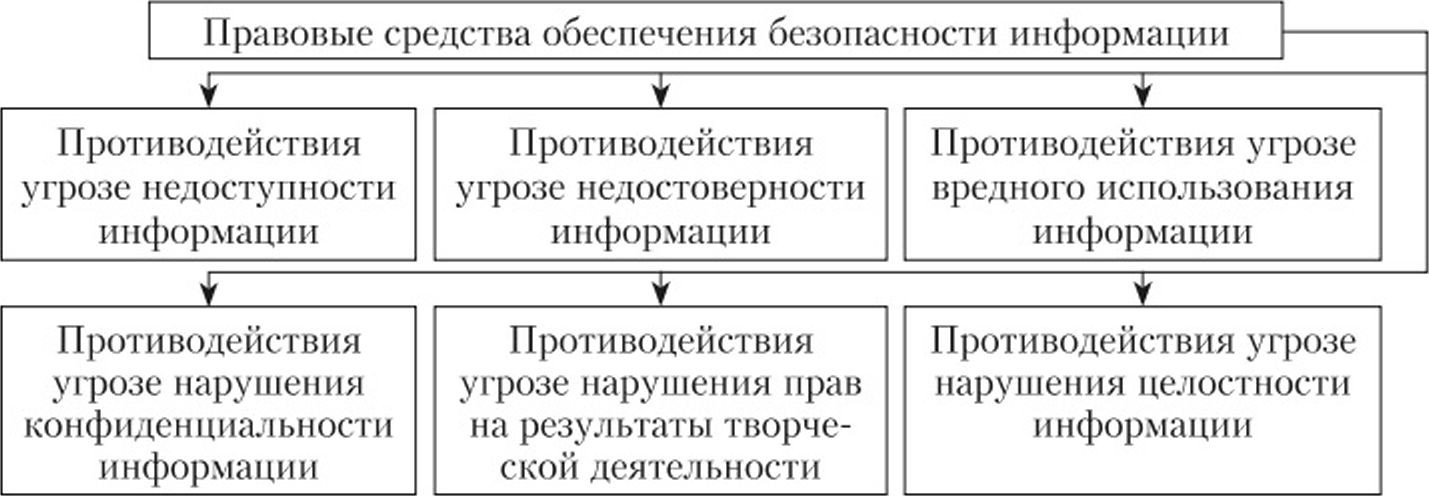

Основные правовые средства противодействия угрозам.

Правовое противодействие выделенным угрозам, учитывая их трансграничный характер, осуществляется прежде всего на основе норм и принципов международного публичного права, национального права, а также рекомендаций и требований международных и национальных актов нормативно-технического регулирования.

Международное нормативное правовое регулирование

Национальное правовое нормативное регулирование в области безо¬пасности информационной инфраструктуры.

Нормативно-техническое регулирование. Требования к продуктам ИКТ и организации их безопасной экс-плуатации могут быть сформулированы в добровольных стандартах, принимаемых национальными структурами по стандартизации и государственных стандартах серии Р, посвященных вопросам управления информационной безопасностью (организационная структура, политика, деятельность но планированию, распределение ответственности, практическая деятельность, процедуры, процессы и ресурсы).

Структура правовых средств обеспечения безопасности информации

Государственные стандарты4. Руководящие документы Гостехкомиссии России56. Приказы ФСТЭК7. Состав и содержание организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных, утвержденные приказом ФСТЭК России от 18 февраля 2013 г. № 21. Требования к обеспечению защиты информации в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды, утвержденные приказом ФСТЭК России от 14 марта 2014 г. № 31

Требования к системам обнаружения вторжений утверждены приказом ФСТЭК России от 6 декабря 2011 г. № 638 (зарегистрирован Минюстом России) 12 методических документов, содержащих профили защиты систем обнаружения вторжений.

Требования к средствам антивирусной защиты утверждены приказом ФСТЭК России от 20 марта 2012 г. № 28, зарегистрирован Минюстом России 24 методических документа, содержащих профили защиты средств антивирусной защиты.

Требования к средствам доверенной загрузки утверждены приказом ФСТЭК России от 27 сентября 2013 г. № 119 (зарегистрирован Минюстом России) 10 методических документов, содержащих профили защиты средств доверенной загрузки.

Требования к средствам контроля съемных машинных носителей информации

Утверждены приказом ФСТЭК Россииот28 июля2014г.№87(зарегистрирован МинюстомРоссии) 10 методических документов, содержащих профили защиты средств контроля съемных МНИ.

Требования к межсетевым экранам утверждены приказом ФСТЭК России от 9 февраля 2016 г № 9 (зарегистрирован Минюстом России) 24 методических документа, содержащих профили защиты межсетевых экранов

Требования безопасности информации к операционным системам утверждены приказом ФСТЭК России от 19августа 2016 r. № 119 (зарегистрирован Минюстом России)18 методических документов, содержащих профили защиты операционных систем

Требования к средствам защиты планируемые к утверждению в 2017-18 году

Требования безопасности информации к системам управления базами данных (готовятся к утверждению). Требования безопасности информации к средствам управления потоками информации (готовятся к утверждению). Требования безопасности информации к средствам виртуализации. Требования к базовым системам ввода-вывода (BIOS) Требования к средствам защиты от несанкционированного вывода (ввода) информации (DLP – системам). Требования к средствам контроля и анализа защищенности.

Требования к средствам обеспечения целостности. Требования к средствам ограничения программной среды. Требования к средствам идентификации и аутентификации. Требования к средствам управления доступом. Требования к средствам регистрации событий.

ГОСТ Р 56939-2016 Разработка безопасного программного обеспечения (Формирование требований к программе. Проектирование архитектуры программы. Конструирование программы. Тестирование программы. Установка и приемка программы. Эксплуатация программы)

ГОСТ Р 56545-2015. Национальный стандарт Российской Федерации. Защита информации. Уязвимости информационных систем. Правила описания уязвимостей" (утв. и введен в действие Приказом Росстандарта от 19.08.2015 N 1180-ст).

ГОСТ Р 56546-2015. Национальный стандарт Российской Федерации. Защита информации. Уязвимости информационных систем. Классификация уязвимостей информационных систем" (утв. и введен в действие Приказом Росстандарта от 19.08.2015 N 1181-ст)

22.Опишите модель взаимодействия открытых систем (OSI) ISO.

Модель OSI

С целью стандартизации процессов взаимодействия открытых компьютерных систем международная организация по стандартизации (International Organization for Standardization - ISO) в 1983 г. разработала модель, которая называется моделью взаимодействия открытых систем (Open System Interconnection, OSI) или моделью OSI. Модель OSI определяет различные уровни взаимодействия систем, дает им стандартные имена и указывает, какие функции должен выполнять каждый уровень.

В модели OSI (рис. 3.1.3) средства взаимодействия делятся на семь уровней: прикладной, представительный, сеансовый, транспортный, сетевой, канальный и физический. Каждый уровень имеет дело с одним определенным аспектом взаимодействия сетевых устройств.

Рисунок 3.1.3. Модель взаимодействия открытых систем ISO/OSI

Итак, пусть приложение обращается с запросом к прикладному уровню, например к файловой службе. На основании этого запроса программное обеспечение прикладного уровня формирует сообщение стандартного формата. Обычное сообщение состоит из заголовка и поля данных. Заголовок содержит служебную информацию, которую необходимо передать через сеть прикладному уровню машины-адресата, чтобы сообщить ему, какую работу надо выполнить. В нашем случае заголовок, очевидно, должен содержать информацию о месте нахождения файла и о типе операции, которую необходимо над ним выполнить. Поле данных сообщения может быть пустым или содержать какие-либо данные, например те, которые необходимо записать в удаленный файл. Но для того чтобы доставить эту информацию по назначению, предстоит решить еще много задач, ответственность за которые несут нижележащие уровни.

После формирования сообщения прикладной уровень направляет его вниз по стеку представительному уровню. Протокол представительного уровня на основании информации, полученной из заголовка прикладного уровня, выполняет требуемые действия и добавляет к сообщению собственную служебную информацию - заголовок представительного уровня, в котором содержатся указания для протокола представительного уровня машины-адресата. Полученное в результате сообщение передается вниз сеансовому уровню, который в свою очередь добавляет свой заголовок, и т. д. (Некоторые реализации протоколов помещают служебную информацию не только в начале сообщения в виде заголовка, но и в конце, в виде так называемого "концевика".) Наконец, сообщение достигает нижнего, физического уровня, который собственно и передает его по линиям связи машине-адресату. К этому моменту сообщение "обрастает" заголовками всех уровней (рис. 3.1.4).