Файл: 1 Анализ предметной области 7 1 Краткая характеристика предприятия 7.docx

Добавлен: 07.11.2023

Просмотров: 262

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

1.1 Краткая характеристика предприятия

1.2 Особенности системы защиты информации в банковских системах

1.3 Анализ состояния информационной безопасности

2 Разработка комплекса мер по обеспечению защиты информации

2.2 Обоснование методов и средств обеспечения информационной безопасности

2.3 Определение мест размещения средств обеспечения информационной безопасности

2.4 Комплекс программно–аппаратных средств обеспечения информационной безопасности

2.2 Обоснование методов и средств обеспечения информационной безопасности

ПАО «Сбербанк» являясь государственным банком, находящимся в пользовании миллионами россиян, нуждается в надежной защите, которая состоит из двух этапов:

-

внешняя политика безопасности; -

внутренняя политика безопасности.

Во внешнюю политику входят такие виды защиты как:

-

забор (с колючей проволокой); -

пост охраны на входе в банк. Нужны для быстрого реагирования препятствия побегу злоумышленника и других опасных лиц; -

ключ карты и FLASH–носители электронных ключей. Ключ карты используют для входа в кабинеты с ограниченным доступом, а электронные ключи во FLASH–носителе нужны для входа в систему; -

охрана банка. Осуществляет мониторинг камер, быстрое реагирование на сомнительных или опасных лиц или злоумышленников; -

системы слежения и т. д.

Внутренняя политика безопасности ПАО «Сбербанка» имеет более обширный спектр различных угроз и для защиты используют такие организации как ПАО «Сбербанк» используют локальную, корпоративную сеть со строгой групповой политикой и в штатном режиме используется анти–вирус «Kaspersky», а для глобальной защиты информационных систем ПАО «Сбербанк» и подобные масштабам организации заказывают индивидуальное ПО которое имеет статус коммерческой тайны.

Для технического обеспечения у ПАО «Сбербанк» существует дочерняя компания СберСервис, которая осуществляет техническое обслуживание компьютерных систем, банкоматов, терминалов, прокладкой кабелей сетей и т. д.

ПАО сбербанк позаботился о собственной защите сформировав внутреннюю и внешнюю защиту, составил групповую политику, обеспечил организацию индивидуальной антивирусной защитой и нанял целый штат IT сотрудников для технического и программного обслуживания, осталось забота о своих клиентах и вкладчиках.

Защита клиентов ПАО «Сбербанк» обеспечивается

работой центра фрод–мониторинга, который заботится о клиентах и при проведении любых нестандартных операций связывается с клиентом, и мы во многом не допускаем мошеннических действий со стороны киберпреступников.

К сожалению, есть тренд на увеличение попыток атаковать клиентов банка с использованием методов социальной инженерии, когда мошенники пытаются обманным путем завладеть чувствительной информацией в виде паролей, ключевых слов либо персональными данными, чтобы воровать деньги со счетов. Эффективность центра фрод–мониторинга достигла одного из лучших показателей в мире, и около 97% операций, которые являются мошенническими, мы умеем хеджировать и не допускать совершения преступления.

IT команда ПАО «Сбербанка» – это в том числе объект внимания кибер–мошенников для получения какой–то чувствительной информации или попыток преодолеть барьеры для доступа в наши системы. Поэтому банк внедряет принципы кибер–культуры, регулярно проводим учения среди сотрудников, ведем разъяснительную работу – как управлять личными кибер–рисками, своими паролями.

ПАО «Сбербанк» использует весь передовой международный опыт.

Был создан Операционный центр кибербезопасности, так называемый Security Operation Center, который в круглосуточном режиме мониторит все киберугрозы вокруг систем Сбербанка. Сбербанк к концу прошлого года стал первым российским банком, получившим сертификат соответствия международному стандарту по информационной безопасности от Британского института стандартов – BSI, он же и аудировал работу наших систем. Для нас это очень важно, потому что очень важно жить по стандартам, которые существуют в мире.

2.3 Определение мест размещения средств обеспечения информационной безопасности

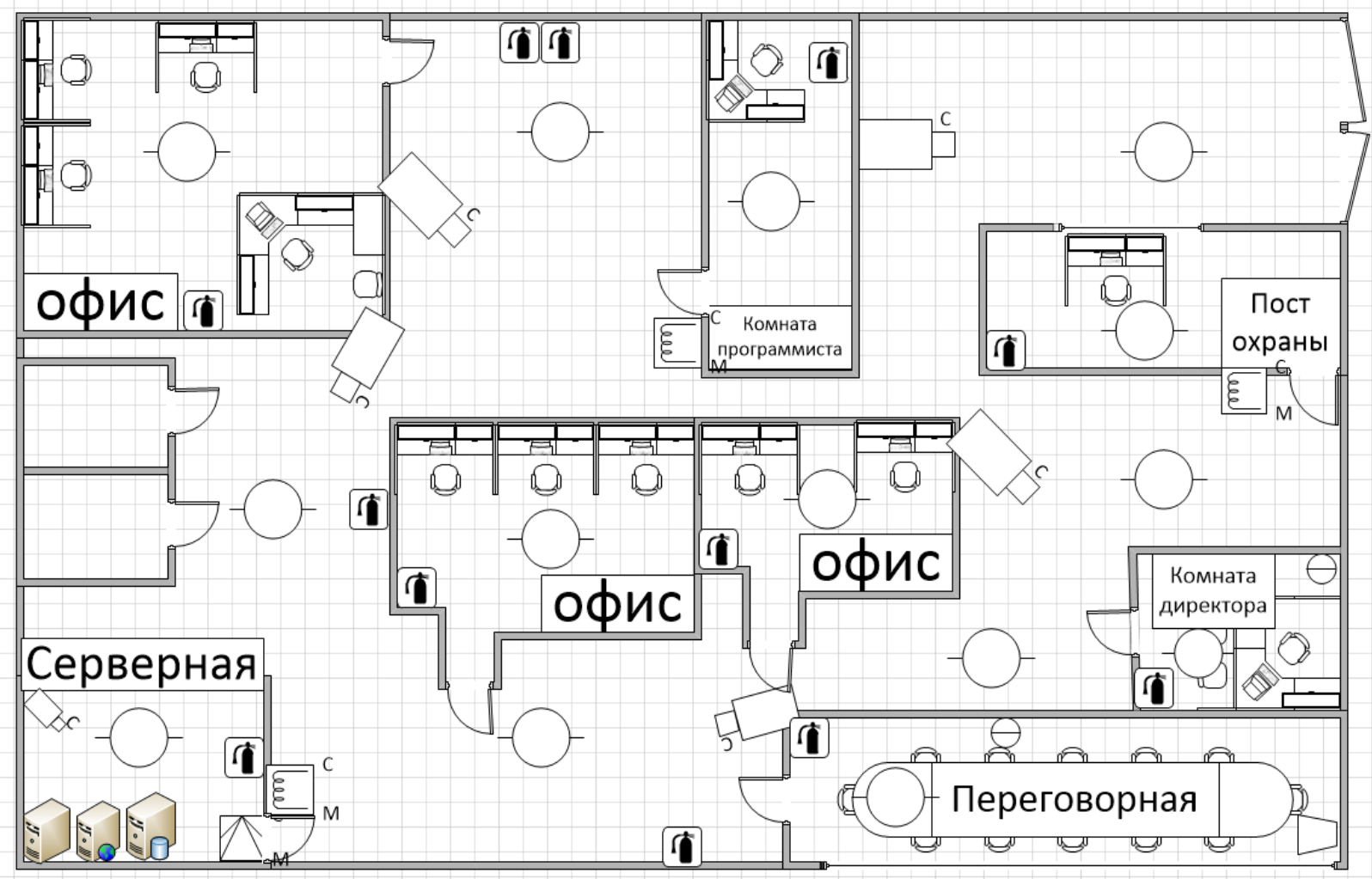

Согласно плану помещения ПАО «Сбербанк», разработаем план расположения всех компьютеров и средств защиты информации.

Для защиты конфиденциальных сведений, циркулирующих в средствах обработки, хранения, и передачи информации от утечки по техническим канала в ПАО «Сбербанк» следует применить следующие средства:

-

укрепленное стекло шпион; -

генератор шума; -

камера слежения; -

датчик движения; -

подавитель диктофона; -

электронный замок; -

огнетушитель; -

датчик дыма.

Так же для предотвращения утечки информации по оптическим каналам необходимо расположить ЭВМ в кабинете отдела технической защиты информации таким образом, чтобы нельзя было просматривать с двери.

Рисунок 2.3.1 – Расположение всех средств защиты

Таблица 2.3.1 – Обозначение средств защиты

| Датчик дыма |

| Камера слежения |

| Огнетушитель |

| Электронный замок |

| Датчик движения |

| Подавитель диктофона |

| Генератор шума |

| Зеркало шпион (Гизелла), укрепленное |

Тканевые жалюзи помогают исключить утечку данных по оптическим каналам. Так же для защиты от утечек по оптическим каналам следует так располагать ПК, чтобы не было отражения света. Если отражение света от технических средств будет присутствовать, то тогда вероятна утечка информации. Следует вводить ограничения на освещения.

Доводчик двери позволяет защитить помещение от прямого съёма информации. Тем самым данные меры защиты должны исключить основные каналы утечки информации.

Выбор оборудования от утечек требует тщательного подбора. Основная задача таких средств – это защита конфиденциальной информации. Для решения задач по безопасности информационного пространства следует проанализировать вероятные угрозы.

Основными угрозы:

-

утечка информации по каналам ПЭМИН; -

закладные устройства; -

утечка по оптическому каналу; -

утечка при прямом воздействии (кража данных с ПК или с носителя).

Любая из этих угроз приводит к потере данных, а следовательно, и к финансовым потерям. Утечка информации по ПЭМИН обычно осуществляется с помощью съёма

побочных опасных сигналов, которые несут в себе информацию. Перехват данных ведётся дистанционно, для предотвращения таких утечек используют специальные комплексы или так называемые генераторы шумов. Они маскируют сигнал, который при перехвате изменяется в параметрах. Это приводит к тому, что данные теряют свою ценность и актуальность.

Существуют много генераторов шумов, но из большого количества следует выбрать тот генератор, который подходит по финансовым критериям. Так же генератор шума должно качественно выполнять функцию маскирования опасных излучений. При выборе следует учитывать такие характеристики, как габариты устройства, диапазон частот и сертификат качества.

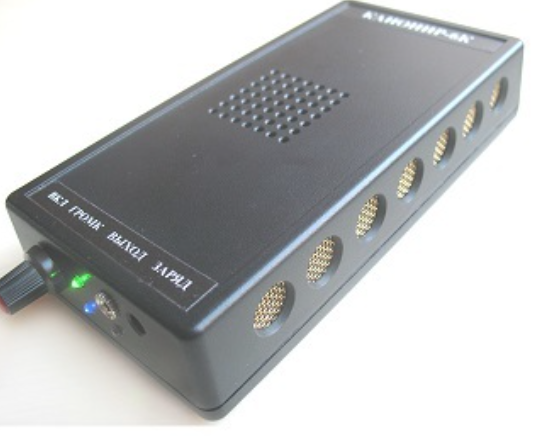

"КАНОНИР–К7" – подавитель диктофонов и подслушивающих устройств. Подавитель «КАНОНИР–К7» предназначен для защиты места переговоров от средств съёма акустической информации. В бесшумном режиме блокируются радио микрофоны, проводные микрофоны и большинство профессиональных цифровых диктофонов и диктофонов в мобильных телефонах (смартфонах).

Рисунок 2.3.2 – "КАНОНИР–К7"

БУБЕН это – изделие используется при проведении конфиденциальности переговоров для создания акустических помех в замкнутом помещении. Изделие может работать в любом из двух режимов:

-

формирование речеподобной помехи, -

формирование помехи типа «белый шум».

Рисунок 2.3.3 – Генератор шума БУБЕН

2.4 Комплекс программно–аппаратных средств обеспечения информационной безопасности

Система защиты информации ПАО «Сбербанк» – это комплекс мер, а также соответствующих им мероприятий, сил, средств и методов. Программно–аппаратный компонент системы защиты информации предназначен для защиты данных, обрабатываемых и хранящихся в компьютерах и серверах локальных сетей в различных информационных системах. Как правило, он реализует тесно взаимосвязанные процессы:

-

управление доступом и управление политикой безопасности, -

идентификацию и аутентификацию пользователей, -

регистрацию событий и аудит, -

криптографическую защиту, -

сетевую защиту, -

антивирусную защиту, -

обнаружение атак программными средствами (IDS – Intrusion Detection Systems).

Средства управления доступом позволяют разграничивать и контролировать выполняемые над информацией действия, которые совершаются пользователями (ограничение доступа на вход в систему, разграничение доступа авторизованных пользователей, запрет доступа неавторизованных пользователей и т.п.). То есть речь идет о логическом управлении доступом, который реализуется программными средствами. Контроль прав доступа осуществляется посредством различных компонентов программной среды – ядром сетевой операционной системы, системой управления базами данных, дополнительным программным обеспечением и т.д.

Идентификация предназначена для того, чтобы пользователь мог идентифицировать себя путем сообщения своего имени. С помощью аутентификации вторая сторона убеждается, что пользователь, пытающийся войти в систему, действительно тот, за кого себя выдает.

Регистрация событий (протоколирование, журналирование) – это процесс сбора и накопления информации о событиях, происходящих в информационной системе. Возможные события принято делить на две группы:

-

внешние события, вызванные действиями как авторизованных, так и неавторизованных пользователей; -

внутренние события, вызванные действиями пользователей и администраторов, аудитом называется процедура анализа накопленной в результате журналирования информации, этот анализ может осуществляться оперативно, почти в реальном времени, или периодически.