Файл: 1 Анализ предметной области 7 1 Краткая характеристика предприятия 7.docx

Добавлен: 07.11.2023

Просмотров: 258

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

1.1 Краткая характеристика предприятия

1.2 Особенности системы защиты информации в банковских системах

1.3 Анализ состояния информационной безопасности

2 Разработка комплекса мер по обеспечению защиты информации

2.2 Обоснование методов и средств обеспечения информационной безопасности

2.3 Определение мест размещения средств обеспечения информационной безопасности

2.4 Комплекс программно–аппаратных средств обеспечения информационной безопасности

Методы криптографии – одно из наиболее мощных средств обеспечения конфиденциальности и целостности информации. Как уже упоминалось, основной элемент криптографии – шифрование.

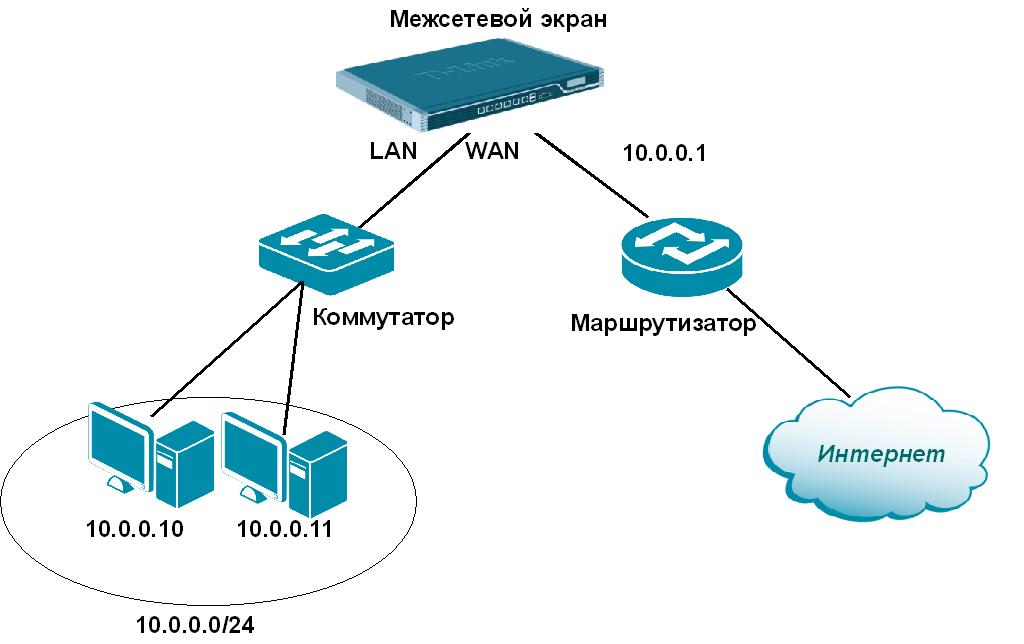

Сетевая защита, как правило, обеспечивается установкой на границе сетей так называемых экранов. Экран – это средство разграничения доступа пользователей из одного сетевого множества к ресурсам, принадлежащим другому сетевому множеству. Функция экрана заключается в контроле всех информационных потоков между двумя множествами систем. Примерами экранов являются межсетевые экраны, устанавливаемые для защиты локальной сети организации, имеющей выход в публичную сеть (такую как Интернет).

Помимо прочего, сегодня практически все производители программно–аппаратных средств обеспечения безопасности информации включают поддержку антивирусной защиты и систем обнаружения вторжений, обеспечивающих защиту от вредоносного ПО и атак.

Для примера приведем аппаратные межсетевые экраны D–Link серии DFL, обладающие функцией проверки трафика на наличие вредоносных программ. В частности, даже "младшая" модель DFL–260/260E позволяет сканировать на наличие вредоносного ПО файлы любого размера, используя технологию потокового сканирования. Данный метод сканирования увеличивает производительность проверки, сокращая так называемые "узкие места" в сети. Межсетевые экраны серии DFL используют сигнатуры вирусов от антивирусной компании "Лаборатории Касперского" (Kaspersky Labs). При этом существует возможность обновления сигнатур. В результате вирусы и вредоносные программы могут быть эффективно заблокированы до того, как они достигнут устройств локальной сети.

Кроме того, для эффективной борьбы с вредоносным трафиком и для того, чтобы минимизировать влияние аварийной ситуации на всю сеть, межсетевые экраны компании D–Link (DFL–800/860/860E/1600/1660/2500/2560) поддерживают специальную функцию – ZoneDefense, представляющую собой механизм, позволяющий им работать с коммутаторами локальных сетей D–Link и обеспечивающий активную сетевую безопасность. Функция ZoneDefense автоматически изолирует инфицированные компьютеры локальной сети и предотвращает распространение ими вредоносного трафика. Более подробно аппаратные межсетевые экраны компании D–Link и о технологии ZoneDefense мы рассмотрим в следующих главах.

Рисунок 2.4.1 – межсетевой экран NetDefend для сетей SOHO

3 Оценка эффективности предлагаемых мероприятий

В настоящее время стало необходимым наличие в каждом банке «Политики информационной безопасности банка», главного документа при формировании системы его информационной безопасности. В данном документе выделяются серьезные угрозы безопасности информации в банке, представляется описание объектов защиты, устанавливаются ключевые задачи информационной безопасности, а также меры по обеспечению информационной безопасности банковской системы.

Главными элементами системы информационной безопасности банка являются:

-

авторизация и аутентификация;

-

защита от несанкционированного доступа к системам, в том числе и внутренняя защита от незаконного доступа сотрудников банка;

-

защита каналов передачи данных, обеспечение целостности и актуальности данных при обмене информацией с клиентами;

-

обеспечение юридической значимости электронных документов; управление инцидентами информационной безопасности;

-

управление непрерывностью ведения бизнеса;

-

внутренний и внешний аудит системы информационной безопасности.

При формировании системы информационной безопасности банка следует учесть и такие функциональные требования к системе:

-

получение от должностных лиц в зависимости от их иерархической подчиненности той информации, которая необходима им для решения поставленных задач;

-

возможность использования должностными лицами всего арсенала средств математического и программного обеспечения в интересах принятия решений;

-

обеспечение диалогового взаимодействия участников при работе с системой;

-

соответствие процессов функционирования и применения системы методам и логике деятельности должностных лиц;

-

соответствие особенностей хранения информации свойствам ее источников и потребителей, обеспечение требуемой срочности, периодичности и очередности ее представления;

-

возможность объективного контроля и проверки промежуточных данных и результатов на основе протоколирования.

Долгосрочное адекватное функционирование системы информационной безопасности способно обеспечить только систематическое поддержание баланса между всеми составляющими системы и элементами ее окружения. Такое соответствие является основной задачей поддержания информационной безопасности в банковской деятельности.

Одним из крупнейших банков Европы и России является российский публичный акционерный банк «Сбербанк России». Он контролируется Центральным банком Российской Федерации и оказывает широкий спектр банковских услуг. С целью обеспечения безопасности информации в ПАО «Сбербанк России» создана система защиты информации, представляющая собой совокупность направлений, требований, средств и мероприятий, сокращающих уязвимость информации и противодействующих незаконному доступу к информации и её утечке.

Для увеличения экономической безопасности ПАО «Сбербанк России» концентрируется на выборе персонала, периодически организовывает инструктажи по безопасности. В контрактах ПАО «Сбербанк России» отчетливо выделены персональные требования, функции к персоналу, а также ответственность за различные нарушения, так как в большинстве случаев именно он существенно влияет на информационную безопасность банка.

Также, в деятельности Сбербанка широкое распространение получает введение в служебных документах грифа секретности и назначение увеличения суммы оклада для соответствующих категорий персонала.

3.1 Оценка эффективности существующей системы безопасности информации

Настройка политик DLP–системы осуществляется вручную, по результатам обследования бизнес–процессов. По сути, политики представляют собой статичный срез информационной картины бизнеса, склонный к постепенному старению и утрате актуальности.

По опыту внедрения и экспертным оценкам специалистов Сбербанка, совокупную точность (соотношение ложноположительных и ложноотрицательных срабатываний) классической DLP–системы редко удаётся удержать на уровне выше 70%. Дальнейшее повышение точности ведёт к значительному росту затрат на управление и актуализацию политик.

Невысокие показатели точности не позволяют переводить DLP–систему в режим предотвращения утечек (в режим блокировки, «в разрыв») из–за рисков прерывания бизнес–процессов, а служба кибербезопасности сталкивается с целой лавиной ложных срабатываний политик DLP и необходимостью применять разветвлённый набор фильтров для того, чтобы сузить воронку срабатываний до приемлемого уровня. Таким образом, DLP–система, являясь ядром технологического стека процесса защиты от утечек, становится его слабым звеном именно с точки зрения конечного результата: к моменту разбора инцидента по факту утечки сама утечка уже состоялась, а информация покинула периметр.

Радикально поднять точность DLP–систем можно, лишь выполнив два условия:

-

принципиально повысить качество политик;

-

обеспечить актуальность политик – резко сократить скорость реагирования на изменения, в том числе за счёт пересмотра процесса формирования политик.

Решение этих задач традиционными способами, например, наращиванием вычислительных мощностей или персонала, выглядит неудачной идеей в силу существования принципиально неустранимых проблем ручного труда с его субъективными суждениями, неполнотой и трудностями получения информации.

Для реализации подхода и обучения детектирующих моделей были выбраны типы данных, на которых чаще всего происходят сбои в детекции утечки системой DLP. Массив таких данных был размечен и обогащён набором, который точно относится к анализируемому типу (например, номера паспортов, счетов и т. д.), при этом символьная информация и неструктурированные данные также преобразовываются в цифровой структурированный вид при помощи ещё одних моделей, работающих перед основной. Ансамбль таких моделей помогает обнаруживать в потоке информации данные счетов, паспортов и банковских карт, при этом для данных, уже преобразованных в цифровой формат, и для ускорения фильтрации применяются регулярные выражения, алгоритмы определения контрольного разряда и Луна.

Ансамбль моделей составляют нейронные сети (в большинстве своём класса NLP– Natural Language Processing) и «классические». Для NLP используются модели CNN и RNN (сверточные и рекуррентные нейронные сети). При обучении использовались различные параметры настройки слоёв нейронных сетей. Не все варианты оказались удачными, но те, что удовлетворяли заданным метрикам по точности, нашли применения в промышленном решении. Модели дополняют друг друга, усиливая точность взаимного результата отнесения анализируемых данных к тому или иному типу и категории защищаемой информации.

Подробнее приведено на врезке 1; на врезке 2 представлены подробные данные по основным типам распознаваемых типов данных. Как мы видим, основной упор делается на поиск персональных данных, так как их охрана – одно из важнейших требований различных регуляторов (законы РФ, ЦБ РФ, GDPR).

Как результат: обучены четыре модели на рекуррентных и сверточных нейросетях на базе NER (Name Entity Recognition). По результатам сравнения качества моделей на валидационной выгрузке отобраны три лучшие из них. Ансамбль из трёх моделей с анализом контрольных разрядов и проверками на регулярных выражениях показывает среднюю точность 95%, из них

40% атрибутов распознаются с точностью >99,9%.

авторизация и аутентификация;

защита от несанкционированного доступа к системам, в том числе и внутренняя защита от незаконного доступа сотрудников банка;

защита каналов передачи данных, обеспечение целостности и актуальности данных при обмене информацией с клиентами;

обеспечение юридической значимости электронных документов; управление инцидентами информационной безопасности;

управление непрерывностью ведения бизнеса;

внутренний и внешний аудит системы информационной безопасности.

получение от должностных лиц в зависимости от их иерархической подчиненности той информации, которая необходима им для решения поставленных задач;

возможность использования должностными лицами всего арсенала средств математического и программного обеспечения в интересах принятия решений;

обеспечение диалогового взаимодействия участников при работе с системой;

соответствие процессов функционирования и применения системы методам и логике деятельности должностных лиц;

соответствие особенностей хранения информации свойствам ее источников и потребителей, обеспечение требуемой срочности, периодичности и очередности ее представления;

возможность объективного контроля и проверки промежуточных данных и результатов на основе протоколирования.

принципиально повысить качество политик;

обеспечить актуальность политик – резко сократить скорость реагирования на изменения, в том числе за счёт пересмотра процесса формирования политик.

В первую очередь модели настроены работать с табличными файлами и проходили обучение на структурированных данных, накопленных в аналитическом хранилище данных банка. Также активно разрабатываются модели для работы с текстами и неструктурированной информацией, но это темы для следующих статей. Например, для работы с текстом применяется бэггинг двух CNN–моделей, одной RNN–модели, регулярных выражений и проверок на контрольные разряды. Также проводится исследование качества работы при векторизации, с дальнейшим использованием различных ML–моделей; бэггинг на основе взвешивания фич в векторах.

В банке был успешно проведён пилот по интеграции сервиса распознавания конфиденциальной информации и системы DLP.

Схема реализованного взаимодействия DLP–системы и модели ИИ изображена на рис. 3.1.1.

Рисунок 3.1.1– Схема взаимодействия DLP–системы и модели

При взаимодействии DLP–системы и AI–модели был реализован следующий алгоритм:

-

пользователь отправляет сообщение, содержащее подозрительный файл, сообщение перехватывает DLP–система. -

DLP–система направляет уведомление о нарушении программному роботу (специальный модуль, написанный на Python, служащий посредником между моделью и DLP в связи с отсутствием у последней необходимой функциональности). -

программный робот с использованием API–интерфейса забирает подозрительный файл из DLP–системы и передаёт его в исполняемую среду модели. -

модель проводит анализ файла, размечает его и передаёт программному роботу. -

программный робот анализирует размеченный файл и в случае наличия в нём разметки, указывающей на наличие конфиденциальной информации (формат разметки, воспринимаемой роботом, согласовывается заранее), проставляет признак инцидента в карточке события в системе DLP. -

уведомление о подтверждённом инциденте направляется офицеру безопасности (для старта дисциплинарного процесса и т. д.) -

отправителю направляется уведомление о блокировке сообщения в связи с нарушением требований кибербезопасности. -

Измерения показали точность порядка 95–98% на синтетических данных. Предварительная оценка показывает, что при общем количестве событий около 3000 в месяц такая автоматизация позволит сэкономить не менее 300 человеко–часов, т. е. полноценно заменить трёх квалифицированных офицеров безопасности, причём, в отличие от них, она будет работать в круглосуточном режиме, без перерывов на обед, праздников и выходных.

Конечно, при смене системы DLP приходится заново переписывать реализацию интеграции между системами, поэтому можно либо совершенствовать универсального программного робота, либо сделать программные API для безболезненного перехода с одной системы на другую.

Заключение

ПАО «Сбербанк» играет огромную роль в экономической жизни общества, их часто называют кровеносной системой экономики. Благодаря своей специфической роли, со времени своего появления они всегда притягивали преступников. К 90–м годам XX века банк перешёл к компьютерной обработке информации, что значительно повысило производительность труда, ускорило расчеты и привело к появлению новых услуг. Однако компьютерные системы, без которых в настоящее время не может обойтись ни один банк, являются также источником совершенно новых угроз, неизвестных ранее. Большинство из них обусловлены новыми информационными технологиями и не являются специфическими исключительно для банков.

Существуют, однако два аспекта, выделяющих банки из круга остальных коммерческих систем:

1. Информация в банковских системах представляет собой «живые деньги», которые можно получить, передать, истратить, вложить и т.д.

2. Она затрагивает интересы большого количества организаций и отдельных лиц.

Поэтому информационная безопасность банка – критически важное условие его существования.

В силу этих обстоятельств, к банковским системам предъявляются повышенные требования относительно безопасности хранения и обработки информации.

Сфера информационной безопасности – наиболее динамичная область развития индустрии безопасности в целом. Если обеспечение физической безопасности имеет давнюю традицию и устоявшиеся подходы, то информационная безопасность постоянно требует новых решений, т.к. компьютерные и телекоммуникационные технологии постоянно обновляются, на компьютерные системы возлагается все большая ответственность.

Статистика показывает, что подавляющее большинство крупных организаций имеют план с правилами доступа к информации, а также план восстановления после аварий.

Безопасность электронных банковских систем зависит от большого количества факторов, которые необходимо учитывать еще на этапе проектирования этой системы.

При этом для каждого отдельного вида банковских операций и электронных платежей или других способов обмена конфиденциальной информацией существуют свои специфические особенности защиты. Таким образом, организация защиты банковских систем есть целый комплекс мер, которые должны учитывать как общие концепции, но и специфические особенности.