Файл: Интернет вещей безопасность Основные принципы, методы. Безопасности цифровой судебной экспертизе.doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 22.11.2023

Просмотров: 95

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

быть просмотрены с точек зрения большинства, если бы не все принципиальные группы заинтересованной стороны и расширились для включения соответствующего влияния и элементов, на которые влияют, общей среды. Сегодня с точки зрения Европейской комиссии, существенным фокусом для безопасности является защита здоровья и предотвращение потенциального сверхмощного управления, устанавливаемого предприятиями. Цели в настоящее время не фокусируются на поиске определенных мер IoT для удерживания киберпреступности, кибервойны или терроризма. Без достаточной безопасности IoT очень вероятно, что некоторые приложения больше напомнят Интранет Вещей, а не IoT [2], поскольку пользователи стремятся поместить свои собственные барьеры защиты и таким образом срыв широкой совместимости. Многие подключения устройства к Интернету сегодня более тесно напоминают Интранет Вещей, которая отличается существенно от видения для IoT, последнее существо намного более открытое и совместимое разрешение среды в теории соединение со значительно большим количеством объектов и с их несколькими совместимыми устройствами IoT.

Будущее IoT не только под влиянием пользователей. Потенциальная автономия IoT или отсутствие управления IoT теми, на которых это влияет, несомненно, генерируют сопротивление принятия IoT, потенциально проявленное общедоступными протестами, отрицательными информационными кампаниями и действиями правительствами. Действительно, на многие технологии основы IoT влияли в течение прошлых 10 лет проблемы разработки, которые были маркированы как “угрозы конфиденциальности”. Сама конфиденциальность многомерна. Популярные определения фокусируются на отдельных свободах или “праве, которое будет оставлено в покое”. В действительности конфиденциальность охватывает интересы людей, неофициальных групп, и включая все формы организаций и является поэтому сложным многомерным предметом.

В возрасте социальных сетей интересно видеть растущие примеры того, как промышленные группы и правительства начинают поощрять большую индивидуальную ответственность за защиту нашей собственной конфиденциальности, защищая наше виртуальное представление, чтобы защитить нашу самобытность и уменьшить проблемы аутентификации реального или виртуального мира и процессов авторизации. Через IoT это может стать все больше “навязывание товара”, поскольку люди начинают понимать, что любые люди усилий берут для защиты их собственных идентификационных данных не, имеют почти никакого влияния из-за объемов информации, которые умные объекты собирают и публикуют в Интернете. Идеально, IoT настроил бы для гибкости, позволяющей это соответственно синхронизироваться с эволюцией разработки и использования более широкого Интернета и общей реальной среды.

Одна определенная проблема в IoT является управлением информации, собранной и распределенной мобильными устройствами, которые являются все больше маленькими и распространяющимися как RFID или будущие микронано датчики, которые можно износить или распределить в среде. В большинстве случаев такие устройства имеют возможность того, чтобы быть беспроводной связью, соединенной и доступной. В этом контексте проблема состоит в том, чтобы гарантировать, чтобы информация, собранная и хранившая micro/nano-RFID и микро/нано датчиками, была видима только авторизованным пользователям (например, владелец или пользователь объекта); иначе могло быть нарушение безопасности или конфиденциальности. Например, владелец роскошной пользы не может хотеть, чтобы кто-либо знал, что роскошная польза находится в чемодане. Часы в чемодане могут быть скрыты от представления, но это может быть легко прослежено и определено посредством беспроводной связи. Похожим способом информация, собранная датчиками тела, относилась к пожилому человеку, не должно быть доступным другими людьми кроме доктора. Механизмы управления доступом для этих беспроводных устройств должны быть реализованы и развернуты на рынке, но решения для безопасности и конфиденциальности не легко реализовать в микронано устройствах из-за ограничений в вычислительной мощности и устройстве хранения данных. В то же время безопасность и конфиденциальность не должны препятствовать развитию бизнеса микронано технологий. Управление и развертывание ключей могут также быть сложными для реализации. Компромиссы должны быть определены и описаны. Это цели по научно-исследовательской деятельности.

Одним аспектом, который часто пропускается особенно часто теми из нас, кто ввел взрослую жизнь до 1990 года, является важность виртуального мира. Сегодня, виртуальные идентификационные данные детей так же важны для них если не больше, чем их реальные идентификационные данные. В виртуальном мире, там существует больше всего, если не все вещи мы находим в реальном включая объекты, машины, деньги, и т.д. IoT включает реальное - и виртуальные миры, и действительно, это способно к установлению важного моста между двумя. Этот мост, вероятно, вырастет и стать более релевантным в жизни граждан в будущем. Новые устройства как Google Glass или приложения будущих Интеллектуальных Систем транспортировки (ITSs) в автомобилях предложат “дополненную реальность”, где интеграция цифровых и информации о реальном слове используется для создания сложных приложений. Эта тенденция выделяет еще больше потребность в безопасности и конфиденциальности, потому что утечки данных в виртуальном мире могут иметь последствия в реальном. В некоторых контекстах и приложениях, безопасность и угрозы конфиденциальности могут даже стать угрозами безопасности с более поразительными последствиями для жизней гражданина. Как концептуальный пример, приводы в реальном могут быть установлены удаленно в “умном доме” вызвать огни или лавинную рассылку.

2.2 Обзор цепочки действия 05 - управление, конфиденциальность и проблемы безопасности

Европейский Кластер Исследования на IoT создал много цепочек действия, чтобы способствовать тесному сотрудничеству между обращением проектов темы IoT и сформировать арену для обмена идеями и открыть диалоговое окно на важных проблемах исследования. Цепочки действия определяются как потоки работы, которые группируются партнеры или определенные участники от партнеров вокруг четко определенных технических операций, которые закончатся по крайней мере в один вывод или доставку, которая будет использоваться в обращении к целям IERC. Цепочка Действия IERC 05 является перекрестной деятельностью по осуществлению проекта, сфокусированной на создании ценного вклада в конфиденциальность IoT, безопасность, и управление среди EC финансировало исследовательские проекты в области IoT. Как описано в [3], эти три аспекта тесно связаны “Конфиденциальность, безопасность, и конкуренция была идентифицирована как основные вопросы, связанные с Управлением IOT; однако, те вопросы не должны быть обсуждены отдельным или изолированным способом” [3]. В той же ссылке это было также выделено проблема определить общее согласованное определение для Управления IoT. Похожим способом понятие безопасности и конфиденциальности не имеет универсального определения в литературе, даже если существует общее соглашение по этим понятиям. В целом, основная цель Цепочки Действия 05 состоит в том, чтобы определить проблемы исследования и темы, которые могли сделать IoT более безопасным для пользователей (т.е. гражданин, бизнес, и правительство), чтобы гарантировать конфиденциальность пользователей и поддерживать уверенное, успешное, и доверяли разработке рынка IoT. По сравнению с инициативами IoT в Европе или на глобальном уровне (например, IGF), Цепочка Действия 05 не определяет государственную политику, но внимание к исследованию (который мог в конечном счете привыкнуть к политике поддержки или операциям стандартизации). Следующие разделы предоставляют обзор некоторых вкладов, которые Европейская комиссия финансировала проекты, связанные с Цепочкой Действия 05, сделали к конфиденциальности IoT, безопасности и управлению.

2.3 Вклад из проектов FP7

2.3.1 Платформа FP7 iCore Доступа (

iCore Вклад)

iCore познавательная платформа основана на принципе, что любой реальный объект и любой цифровой объект, который доступен, доступен, заметен, или управляемый, могут иметь виртуальное представление в “Интернете Вещей”, который называют виртуальным объектом (VO). VOs, прежде всего, предназначены к абстракции технологической неоднородности и включают семантическое описание функциональности, которая включает осведомленный о ситуации выбор и использование объектов. Составные виртуальные объекты (исполнительные директора) используют сервисы VOs. Исполнительный директор является познавательным мэшапом семантически совместимых VOs, которые предоставляют услуги в соответствии с перспективами пользователя/заинтересованной стороны и требованиями к приложению.

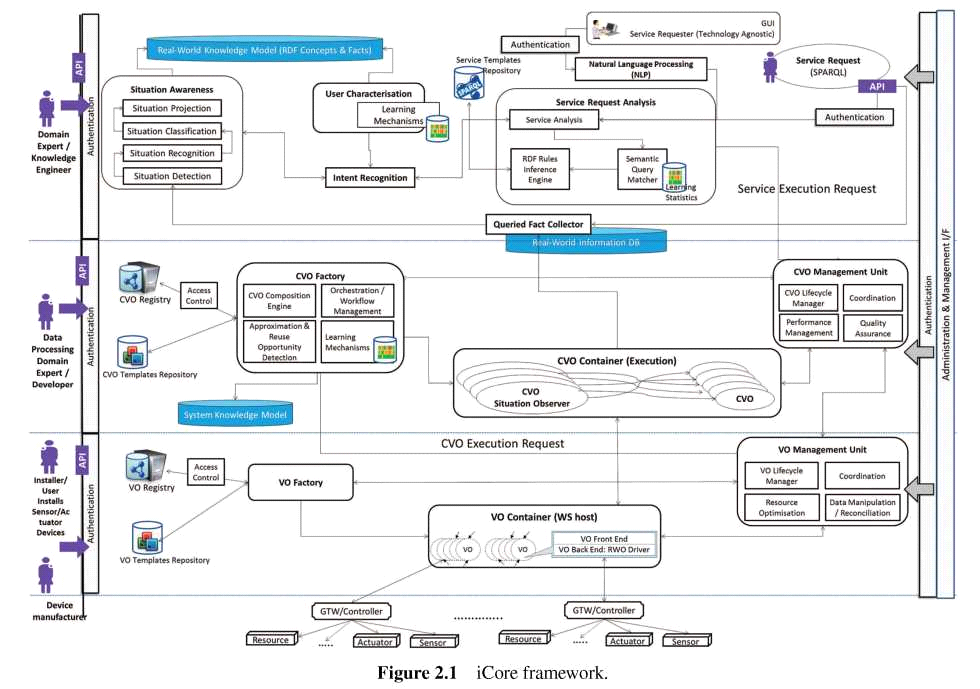

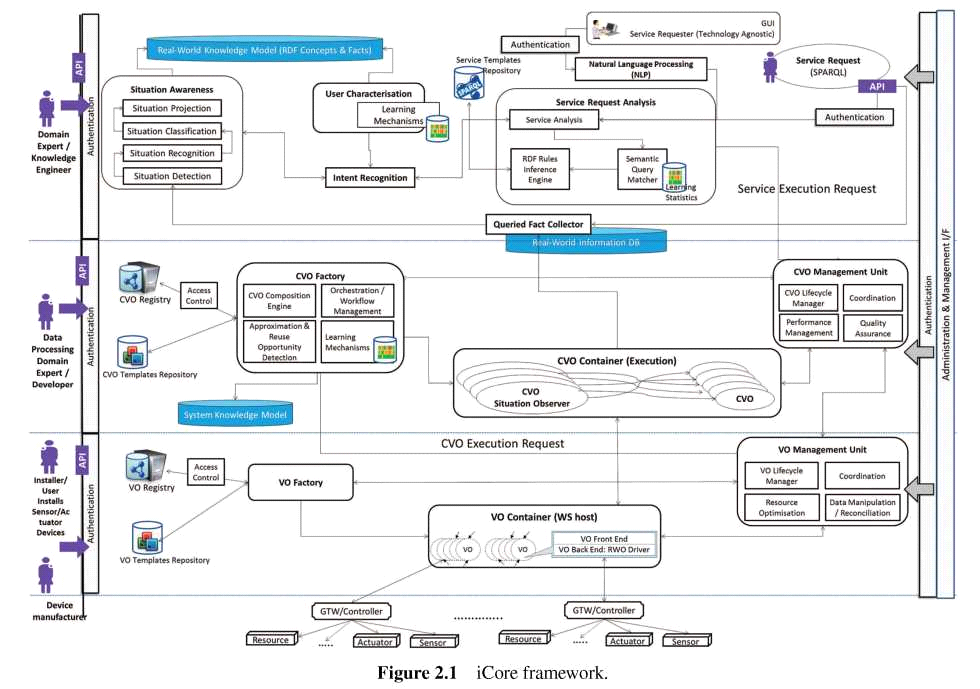

Полный многоуровневый подход iCore проекта обеспечивается на рисунке 2.1. Первый познавательный уровень управления (уровень VO познавательная платформа) ответственен за управление VOs в течение их жизненного цикла, обеспечение надежности ссылки на реальный объект/объект (например, датчики, приводы, устройства, и т.д.). Они представляют, например, в логистическом связанном сценарии, транспорте отслеживающих терморегулируемых товаров, поля отдельных товаров представлены VOs, и контейнер, транспортируемый грузовиком, является VO, как сам грузовик. СВЯЗАННЫЕ С IOT приложения могут взаимодействовать через интерфейс для различного сервиса причин каждого из этих VOs отдельно.

Второй познавательный уровень управления (уровень исполнительного директора познавательная платформа) ответственен за создание VOs в исполнительном директоре. исполнительные директора Будут использовать сервисы VO для создания более сложных объектов. В нашем примере комбинация грузовика и транспортируемых товаров представлена в познавательной платформе как исполнительный директор.

Третий уровень (уровень пользователя познавательная платформа) ответственен за взаимодействие с пользователями/заинтересованными сторонами. Познавательные платформы управления запишут потребности и требования пользователей (например, человеческие намерения) путем сбора и анализа профилей пользователей и контрактов заинтересованных сторон (например, соглашения об уровне обслуживания) и создадут/активируют соответствующий VO/CVOs от имени пользователей.

2.3.2 IoT@Work основанная на возможности система управления доступом (вклад

IoT@Work)

IoT предусматривает новые проблемы безопасности, включая в области управления доступом, которое может едва быть встречено существующими решениями по обеспечению безопасности. Действительно, IoT является большей требовательной средой с точки зрения масштабируемости и manageability2.3 Вклада из Проектов FP7 25

должный и к потенциально неограниченному количеству вещей (ресурсы и к предметам), ожидаемая самая соответствующая потребность поддерживать оркестровку и интеграцию различных сервисов, уместность недолгих, часто случайных и/или спонтанных шаблонов взаимодействия, уместности контекстов, и т.д.

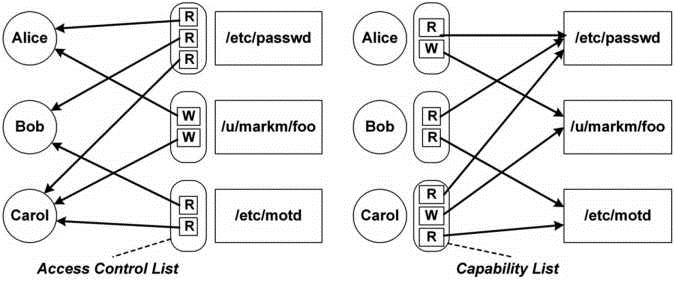

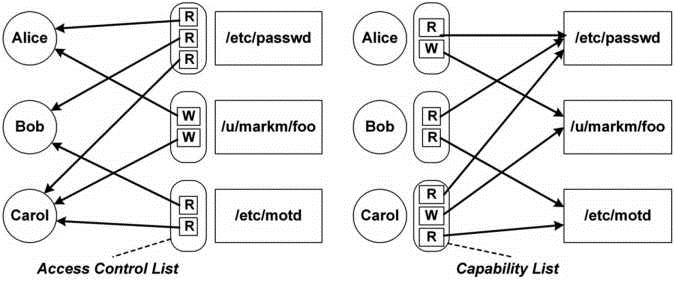

В следующем мы вскоре предоставляем описание основанного на возможности управления доступом (в следующем, называемое CapBAC) система, разработанная в рамках проекта ЕС FP7 IoT@Work. CapBAC создается согласно основанной на возможности модели авторизации, в которой возможность является общительным, нековким маркером полномочий. Этот маркер однозначно определяет предоставленное право (права), объект, на котором право может быть реализовано, и предмет, который может осуществить его. Как изображено на рисунке 2.2, capabilitybased система инвертирует традиционный подход, являющийся теперь пользователем, отвечающим за представление his/her/its маркер авторизации поставщику услуг, в то время как в традиционном ACL или системе RBAC, это - поставщик услуг, который должен проверить, ли пользователь прямо или косвенно, разрешен выполнить требуемую операцию на требуемом ресурсе.

Система CapBAC одалживает идеи и подходы от предыдущих работ [4] расширение и адаптация их к требованиям IoT, и конкретно тем предусматриваемым проектом IoT@Work. CapBAC обеспечивает следующие дополнительные функции, которые составляют существенные инновации по предыдущим основанным на возможности методам:

(a) Поддержка делегации: предмет может предоставить права доступа другому предмету, а также предоставить праву далее делегировать все или часть предоставленных прав. Глубиной делегации можно управлять на каждом этапе.

Рисунок 2.2 ACL по сравнению с основанными на возможности моделями авторизации.

(b) Аннулирование возможности: Возможности могут быть отменены правильно авторизованными предметами, поэтому решив одну из проблем основанных на возможности подходов в распределенных средах.

Будущее IoT не только под влиянием пользователей. Потенциальная автономия IoT или отсутствие управления IoT теми, на которых это влияет, несомненно, генерируют сопротивление принятия IoT, потенциально проявленное общедоступными протестами, отрицательными информационными кампаниями и действиями правительствами. Действительно, на многие технологии основы IoT влияли в течение прошлых 10 лет проблемы разработки, которые были маркированы как “угрозы конфиденциальности”. Сама конфиденциальность многомерна. Популярные определения фокусируются на отдельных свободах или “праве, которое будет оставлено в покое”. В действительности конфиденциальность охватывает интересы людей, неофициальных групп, и включая все формы организаций и является поэтому сложным многомерным предметом.

В возрасте социальных сетей интересно видеть растущие примеры того, как промышленные группы и правительства начинают поощрять большую индивидуальную ответственность за защиту нашей собственной конфиденциальности, защищая наше виртуальное представление, чтобы защитить нашу самобытность и уменьшить проблемы аутентификации реального или виртуального мира и процессов авторизации. Через IoT это может стать все больше “навязывание товара”, поскольку люди начинают понимать, что любые люди усилий берут для защиты их собственных идентификационных данных не, имеют почти никакого влияния из-за объемов информации, которые умные объекты собирают и публикуют в Интернете. Идеально, IoT настроил бы для гибкости, позволяющей это соответственно синхронизироваться с эволюцией разработки и использования более широкого Интернета и общей реальной среды.

Одна определенная проблема в IoT является управлением информации, собранной и распределенной мобильными устройствами, которые являются все больше маленькими и распространяющимися как RFID или будущие микронано датчики, которые можно износить или распределить в среде. В большинстве случаев такие устройства имеют возможность того, чтобы быть беспроводной связью, соединенной и доступной. В этом контексте проблема состоит в том, чтобы гарантировать, чтобы информация, собранная и хранившая micro/nano-RFID и микро/нано датчиками, была видима только авторизованным пользователям (например, владелец или пользователь объекта); иначе могло быть нарушение безопасности или конфиденциальности. Например, владелец роскошной пользы не может хотеть, чтобы кто-либо знал, что роскошная польза находится в чемодане. Часы в чемодане могут быть скрыты от представления, но это может быть легко прослежено и определено посредством беспроводной связи. Похожим способом информация, собранная датчиками тела, относилась к пожилому человеку, не должно быть доступным другими людьми кроме доктора. Механизмы управления доступом для этих беспроводных устройств должны быть реализованы и развернуты на рынке, но решения для безопасности и конфиденциальности не легко реализовать в микронано устройствах из-за ограничений в вычислительной мощности и устройстве хранения данных. В то же время безопасность и конфиденциальность не должны препятствовать развитию бизнеса микронано технологий. Управление и развертывание ключей могут также быть сложными для реализации. Компромиссы должны быть определены и описаны. Это цели по научно-исследовательской деятельности.

Одним аспектом, который часто пропускается особенно часто теми из нас, кто ввел взрослую жизнь до 1990 года, является важность виртуального мира. Сегодня, виртуальные идентификационные данные детей так же важны для них если не больше, чем их реальные идентификационные данные. В виртуальном мире, там существует больше всего, если не все вещи мы находим в реальном включая объекты, машины, деньги, и т.д. IoT включает реальное - и виртуальные миры, и действительно, это способно к установлению важного моста между двумя. Этот мост, вероятно, вырастет и стать более релевантным в жизни граждан в будущем. Новые устройства как Google Glass или приложения будущих Интеллектуальных Систем транспортировки (ITSs) в автомобилях предложат “дополненную реальность”, где интеграция цифровых и информации о реальном слове используется для создания сложных приложений. Эта тенденция выделяет еще больше потребность в безопасности и конфиденциальности, потому что утечки данных в виртуальном мире могут иметь последствия в реальном. В некоторых контекстах и приложениях, безопасность и угрозы конфиденциальности могут даже стать угрозами безопасности с более поразительными последствиями для жизней гражданина. Как концептуальный пример, приводы в реальном могут быть установлены удаленно в “умном доме” вызвать огни или лавинную рассылку.

2.2 Обзор цепочки действия 05 - управление, конфиденциальность и проблемы безопасности

Европейский Кластер Исследования на IoT создал много цепочек действия, чтобы способствовать тесному сотрудничеству между обращением проектов темы IoT и сформировать арену для обмена идеями и открыть диалоговое окно на важных проблемах исследования. Цепочки действия определяются как потоки работы, которые группируются партнеры или определенные участники от партнеров вокруг четко определенных технических операций, которые закончатся по крайней мере в один вывод или доставку, которая будет использоваться в обращении к целям IERC. Цепочка Действия IERC 05 является перекрестной деятельностью по осуществлению проекта, сфокусированной на создании ценного вклада в конфиденциальность IoT, безопасность, и управление среди EC финансировало исследовательские проекты в области IoT. Как описано в [3], эти три аспекта тесно связаны “Конфиденциальность, безопасность, и конкуренция была идентифицирована как основные вопросы, связанные с Управлением IOT; однако, те вопросы не должны быть обсуждены отдельным или изолированным способом” [3]. В той же ссылке это было также выделено проблема определить общее согласованное определение для Управления IoT. Похожим способом понятие безопасности и конфиденциальности не имеет универсального определения в литературе, даже если существует общее соглашение по этим понятиям. В целом, основная цель Цепочки Действия 05 состоит в том, чтобы определить проблемы исследования и темы, которые могли сделать IoT более безопасным для пользователей (т.е. гражданин, бизнес, и правительство), чтобы гарантировать конфиденциальность пользователей и поддерживать уверенное, успешное, и доверяли разработке рынка IoT. По сравнению с инициативами IoT в Европе или на глобальном уровне (например, IGF), Цепочка Действия 05 не определяет государственную политику, но внимание к исследованию (который мог в конечном счете привыкнуть к политике поддержки или операциям стандартизации). Следующие разделы предоставляют обзор некоторых вкладов, которые Европейская комиссия финансировала проекты, связанные с Цепочкой Действия 05, сделали к конфиденциальности IoT, безопасности и управлению.

2.3 Вклад из проектов FP7

2.3.1 Платформа FP7 iCore Доступа (

iCore Вклад)

iCore познавательная платформа основана на принципе, что любой реальный объект и любой цифровой объект, который доступен, доступен, заметен, или управляемый, могут иметь виртуальное представление в “Интернете Вещей”, который называют виртуальным объектом (VO). VOs, прежде всего, предназначены к абстракции технологической неоднородности и включают семантическое описание функциональности, которая включает осведомленный о ситуации выбор и использование объектов. Составные виртуальные объекты (исполнительные директора) используют сервисы VOs. Исполнительный директор является познавательным мэшапом семантически совместимых VOs, которые предоставляют услуги в соответствии с перспективами пользователя/заинтересованной стороны и требованиями к приложению.

Полный многоуровневый подход iCore проекта обеспечивается на рисунке 2.1. Первый познавательный уровень управления (уровень VO познавательная платформа) ответственен за управление VOs в течение их жизненного цикла, обеспечение надежности ссылки на реальный объект/объект (например, датчики, приводы, устройства, и т.д.). Они представляют, например, в логистическом связанном сценарии, транспорте отслеживающих терморегулируемых товаров, поля отдельных товаров представлены VOs, и контейнер, транспортируемый грузовиком, является VO, как сам грузовик. СВЯЗАННЫЕ С IOT приложения могут взаимодействовать через интерфейс для различного сервиса причин каждого из этих VOs отдельно.

Второй познавательный уровень управления (уровень исполнительного директора познавательная платформа) ответственен за создание VOs в исполнительном директоре. исполнительные директора Будут использовать сервисы VO для создания более сложных объектов. В нашем примере комбинация грузовика и транспортируемых товаров представлена в познавательной платформе как исполнительный директор.

Третий уровень (уровень пользователя познавательная платформа) ответственен за взаимодействие с пользователями/заинтересованными сторонами. Познавательные платформы управления запишут потребности и требования пользователей (например, человеческие намерения) путем сбора и анализа профилей пользователей и контрактов заинтересованных сторон (например, соглашения об уровне обслуживания) и создадут/активируют соответствующий VO/CVOs от имени пользователей.

2.3.2 IoT@Work основанная на возможности система управления доступом (вклад

IoT@Work)

IoT предусматривает новые проблемы безопасности, включая в области управления доступом, которое может едва быть встречено существующими решениями по обеспечению безопасности. Действительно, IoT является большей требовательной средой с точки зрения масштабируемости и manageability2.3 Вклада из Проектов FP7 25

должный и к потенциально неограниченному количеству вещей (ресурсы и к предметам), ожидаемая самая соответствующая потребность поддерживать оркестровку и интеграцию различных сервисов, уместность недолгих, часто случайных и/или спонтанных шаблонов взаимодействия, уместности контекстов, и т.д.

В следующем мы вскоре предоставляем описание основанного на возможности управления доступом (в следующем, называемое CapBAC) система, разработанная в рамках проекта ЕС FP7 IoT@Work. CapBAC создается согласно основанной на возможности модели авторизации, в которой возможность является общительным, нековким маркером полномочий. Этот маркер однозначно определяет предоставленное право (права), объект, на котором право может быть реализовано, и предмет, который может осуществить его. Как изображено на рисунке 2.2, capabilitybased система инвертирует традиционный подход, являющийся теперь пользователем, отвечающим за представление his/her/its маркер авторизации поставщику услуг, в то время как в традиционном ACL или системе RBAC, это - поставщик услуг, который должен проверить, ли пользователь прямо или косвенно, разрешен выполнить требуемую операцию на требуемом ресурсе.

Система CapBAC одалживает идеи и подходы от предыдущих работ [4] расширение и адаптация их к требованиям IoT, и конкретно тем предусматриваемым проектом IoT@Work. CapBAC обеспечивает следующие дополнительные функции, которые составляют существенные инновации по предыдущим основанным на возможности методам:

(a) Поддержка делегации: предмет может предоставить права доступа другому предмету, а также предоставить праву далее делегировать все или часть предоставленных прав. Глубиной делегации можно управлять на каждом этапе.

Рисунок 2.2 ACL по сравнению с основанными на возможности моделями авторизации.

(b) Аннулирование возможности: Возможности могут быть отменены правильно авторизованными предметами, поэтому решив одну из проблем основанных на возможности подходов в распределенных средах.