Файл: Вопросы для подготовки к экзамену Функциональноструктурная организация информационных систем на архитектуре клиентсервер.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.12.2023

Просмотров: 245

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Следует отметить, что при использовании технологии L2F сервер удаленного доступа провайдера использует аутентификацию пользователя только для того, чтобы определить необходимость создания виртуального канала и найти адрес сервера удаленного доступа требуемой локальной сети. Окончательная проверка подлинности выполняется сервером удаленного доступа локальной сети после того, как с ним связывается сервер провайдера.

Недостатки протокола L2F:

1) в нем не предусмотрено создание для текущей версии протокола IP криптозащищенного туннеля между конечными точками информационного взаимодействия;

2) виртуальный защищенный канал может быть создан только между сервером удаленного доступа провайдера и пограничным маршрутизатором локальной сети, при этом участок между компьютером удаленного пользователя и сервером провайдера остается открытым.

23. Протокол формирования защищенного туннеля на канальном уровне L2TP (Layer-2 TunnelingProtocol)

Ответ:

Протокол формирования защищённого туннеля на канальном уровне L2TP

Протокол L2TP разработан в организации IETF при поддержке компаний Microsoft и Cisco Systems. L2TP разрабатывался как протокол защищенного туннелирования РРР-трафика через сети общего назначения с произвольной средой. Работа над этим протоколом велась на основе протоколов РРТР и L2F, и в результате он вобрал в себя лучшие качества исходных протоколов.

Протокол L2TP может поддерживать любые высокоуровневые протоколы и предусматривает управление потоками данных, удаленную аутентификацию пользователей, установку защищенного виртуального соединения, а также позволяет открывать между пользователями сразу несколько туннелей, каждый из которых администратор может выделить для того или иного приложения. Как и предшествующие протоколы канального уровня, спецификация L2TP не описывает методы аутентификации и шифрования. По существу протокол L2TP представляет собой расширение РРР-протокола функциями аутентификации удаленных пользователей, установки защищенного виртуального соединения, а также управлением потока данных. Для аутентификации в корпоративной сети перед стартом сессии PPP могут применяться без участия провайдера Internet протоколы CHAP/PAP или другие. Гарантированная доставка информации в сессии обеспечивается за счет нумерации защищенных кадров в соединении, восстановления потерянных и искаженных кадров. Протокол L2TP в качестве сервера RAS использует концентратор доступа AC (Access Concentrator), в котором реализована клиентская часть L2TP и обеспечивает пользователю сетевой доступ к его ЛВС через Internet. Роль сервера удаленного доступа ЛВС выполняет сервер L2TP (L2TP Network Server), функционирующий на любых платформах, совместимых с РРР. Протокол L2TP предусматривает три этапа установления соединения: установление соединения с удаленным сервером ЛВС; аутентификацию пользователя; конфигурацию криптозащищённого туннеля.

В отличие от РРТР, протокол L2TP не привязан к протоколу IP, поэтому он может быть использован в сетях с коммутацией пакетов, например, в сетях ATM (Asynchronous Transfer Mode) или в сетях с ретрансляцией кадров (frame relay). Кроме того, в протокол L2TP добавлена отсутствующая в протоколе L2F важная функция управления потоками данных.

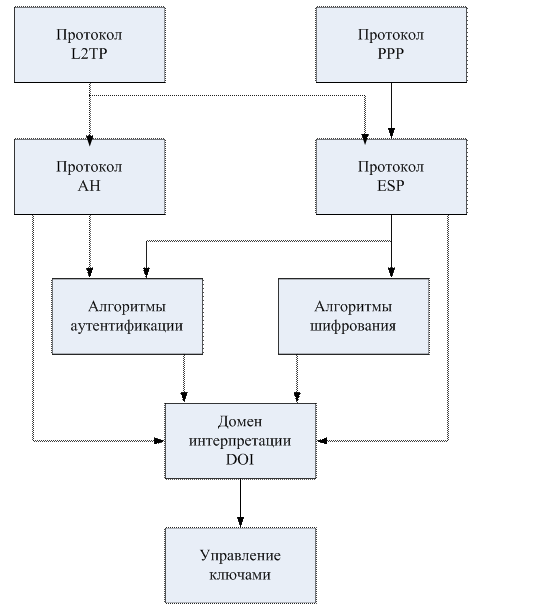

В протоколе L2TP не только объединены лучшие свойства протоколов РРТР и L2F, но и добавлены новые функции. В протокол L2TP добавлен ряд отсутствующих в спецификации протокола РРТР функций защиты, в частности, включена возможность работы с протоколами АН и ESP стека протоколов IPSec. Архитектура протокола L2TP представлена на рисунке 14.5.

Рисунок14.5 - Архитектура протокола L2TP

Протоколы АН и ESP являются основными компонентами стека протоколов IPSec. Эти протоколы допускают применение пользователями по их согласованному выбору различных криптографических алгоритмов шифрования и аутентификации. На домен интерпретации DOI (Domain of Interpretation) возложены функции обеспечения совместной работы используемых протоколов и алгоритмов.

Протокол L2TP применяет в качестве транспорта протокол UDP и использует одинаковый формат сообщений как для управления туннелем, так и для пересылки данных. В реализации Microsoft протокол L2TP использует в качестве контрольных сообщений пакеты UDP, содержащие шифрованные пакеты РРР. Надежность доставки гарантирует контроль последовательности пакетов.

Настройка необходимых значений параметров туннеля проводится с помощью управляющих сообщений. Протокол L2TP может работать поверх любого транспорта с коммуникацией пакетов. В общем случае этот транспорт, например протокол UDP, не обеспечивает гарантированной доставки пакетов. Поэтому протокол L2TP самостоятельно решает эти вопросы, используя процедуры установления соединения внутри туннеля для каждого удаленного пользователя.

Следует отметить, что протокол L2TP не определяет конкретных методов криптозащиты и предполагает возможность применения различных стандартов шифрования. Если защищенный туннель планируется сформировать в IP-сетях, тогда для реализации криптозащиты используется протокол IPSec. Протокол L2TP поверх IPSec обеспечивает более высокую степень защиты данных, чем РРТР, так как использует алгоритм шифрования 3-DES (Triple Data Encryption Standard). Если такой высокий уровень защиты не нужен, можно использовать алгоритм DES с одним 56-разрядным ключом. Кроме того, при помощи алгоритма НМАС (Hash Message Authentication Code) протокол L2TP обеспечивает аутентификацию данных. Для аутентификации данных этот алгоритм создает хэш длиной 128 разрядов.

Положительные качества протокола L2TP делают его весьма перспективным для построения виртуальных защищенных сетей. Однако при всех своих достоинствах протокол L2TP не смог преодолеть ряд недостатков туннельной передачи данных на канальном уровне:

1) для реализации протокола L2TP необходима поддержка провайдеров ISP;

2) протокол L2TP ограничивает трафик рамками выбранного туннеля и лишает пользователей доступа к другим частям Internet;

3) в протоколе L2TP не предусмотрено создание для текущей версии протокола IP криптозащищенного туннеля между конечными точками информационного взаимодействия;

4) предложенная спецификация L2TP обеспечивает стандартное шифрование только в IP-сетях с помощью протокола IPSec.

24. Общее описание стека протоколов защиты межсетевого уровня IPsec (InternetProtocolSecurity).

Ответ:

Общее описание стека протоколов защиты межсетевого уровня IPSec (InternetProtocolSecurity)

Спецификацией, где описаны стандартные методы для всех компонентов и функций защищенных виртуальных сетей, является протокол Internet Protocol Security (IPSec), соответствующий сетевому уровню модели OSI и входящий в состав новой версии протокола IP – IPv6. Протокол IPSec иногда еще называют протоколом туннелирования третьего уровня (Layer-3 Tunneling) . IPSec предусматривает стандартные методы аутентификации пользователей или компьютеров при инициации туннеля, стандартные способы шифрования конечными точками туннеля, формирования и проверки цифровой подписи, а также стандартные методы обмена и управления криптографическими ключами между конечными точками. Этот гибкий стандарт предлагает несколько способов для выполнения каждой задачи. Выбранные методы для одной задачи обычно не зависят от методов реализации других задач. Для функций аутентификации IPSec поддерживает цифровые сертификаты популярного стандарта X.509.

Туннель IPSec между двумя локальными сетями может поддерживать множество индивидуальных каналов передачи данных, в результате чего приложения данного типа получают преимущества с точки зрения масштабирования по сравнению с технологией второго уровня. Протокол IPSec может использоваться совместно с протоколом L2TP. Совместно эти два протокола обеспечивают наиболее высокий уровень гибкости при защите виртуальных каналов. Дело в том, что спецификация IPSec ориентирована на протокол IP и, таким образом, бесполезна для трафика любых других протоколов сетевого уровня. Протокол L2TP отличается независимостью от транспортного уровня, что может быть полезно в гетерогенных сетях, состоящих из IP-, IPX- и AppleTalk-сегментов. IPSec стремительно завоевывает популярность и станет, вероятно, доминирующим стандартом по созданию и поддержке защищенных виртуальных сетей.

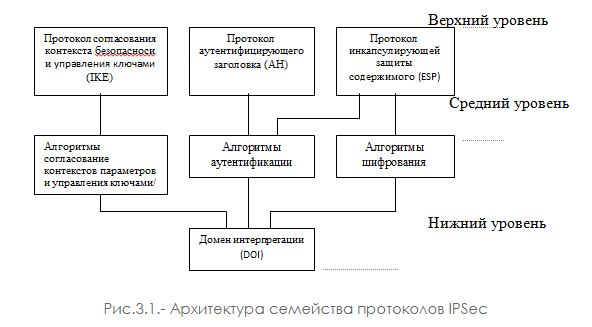

Архитектура семейства протоколов IPSec (рис.3.1) включает в себя:

- протокол управления ключами (Internet Security Association Key Management Protocol, ISAKMP [RFC 2408] и протокол обмена ключевой информацией IKE (Internet Key Exchange) [RFC 2409].;

- протокол аутентифицирующего заголовка (Authentication Header, АН);

- протокол инкапсулирующей защиты содержимого (Encapsulating Security Payload, ESP).

- домен интерпретации (Domain of Interpretation, DOI), который доопределяя структуру блоков данных и задавая правила именования информации, определяющей безопасность (политики безопасности, криптографические режимы и алгоритмы), связывает IKE с протоколом, защита которого обеспечивается.

25. Протокол обмена ключевой информацией IKE (InternetKeyExchange)

Ответ:

Протокол обмена ключевой информацией IKE

Алгоритмическая независимость протоколов АН и ESP требует предварительного согласования набора применяемых алгоритмов и их параметров, поддерживаемых взаимодействующими сторонами. Эту функцию на фазе установления соединения в современной архитектуре IPsec реализует протокол обмена ключевой информацией IKE (Internet Key Exchange) [RFC 2407, 2408, 2409]. Протокол IKE принято рассматривать как расширение ISAKMP [RFC 2408], основой которого он является, хотя отдельные идеи заимствованы у Oakley (The Oakley Key Determination Protocol [RFC 2412]) и SKEME (A Versatile Secure Key Exchange Mechanism for Internet).

В соответствии с протоколом IKE при формировании защищенного виртуального туннеля взаимодействующие стороны должны выработать, общий контекст безопасности (Security Association, SA) и только затем использовать элементы этого контекста. Контекст безопасности SA для любого протокола представляет собой согласованный набор параметров, определяющих услуги и механизмы, предоставляемые этим протоколом для защиты трафика в сессии, копия которых имеется у каждой из взаимодействующих сторон. Контекст безопасности – это, по сути, общее согласованное состояние отправителя и получателя, которое, в частности, определяет предоставляемые услуги, используемые криптографические алгоритмы и ключи в сессии. Таким образом, основной задачей протокола IKE является автоматическое защищенное согласование контекстов безопасности для семейства протоколов IPsec между участниками мультимедийной сессии.

В работе IKE можно выделить две основные фазы (phases). На первой фазе работы IKE происходит согласование обязательных параметров контекста безопасности IKE (IKE SA), выполняется взаимная аутентификация участников, и устанавливаются сеансовые ключи. Контекст безопасности IKE SA определяет, как именно будет обеспечиваться защита последующего трафика. Для семейства IPsec такими контекстами безопасности являются ESP SA и AH SA (общим названием этих контекстов безопасности является IPsec SA).

После завершения первой фазы и установления между инициатором и ответчиком контекста безопасности IKE SA любой из участников обмена может стать инициатором второй фазы. На второй фазе фактически создаётся контекст безопасности IKE SA, который определяет, как именно будет обеспечиваться защита трафика в сессии. Обязательные параметры IKE SA (алгоритм шифрования, алгоритм вычисления хэш-функции, метод аутентификации и группа Диффи-Хеллмана, которая определяет параметры ключевого материала для обмена Диффи-Хеллмана) составляют защитный набор. Во второй фазе могут выполняться обмены быстрого режима, режима новой группы, а также информационного режима. Принципиальная разница между первой и второй фазами: в ходе первой фазы друг друга аутентифицируют оконечные узлы IKE-соединения, тогда как в ходе второй фазы аутентификация осуществляется для пользователей или прикладных программ. После завершения первой фазы и установления между инициатором и ответчиком контекста безопасности IKE SA любой из участников обмена может стать инициатором второй фазы. Во второй фазе могут выполняться обмены быстрого режима, режима новой группы, а также информационного режима. В ходе второй фазы согласуются, модифицируются и удаляются контексты безопасности (которых может быть несколько) для протокола, использующего IKE.

26. Протокол аутентифицирующего заголовка (AuthenticationHeader, АН);

Ответ:

Архитектура семейства протоколов IPSec включает в себя:

- протокол управления ключами (Internet Security Association Key Management Protocol, ISAKMP [RFC 2408] и протокол обмена ключевой информацией IKE (Internet Key Exchange) [RFC 2409].;

- протокол аутентифицирующего заголовка (Authentication Header, АН);

- протокол инкапсулирующей защиты содержимого (Encapsulating Security Payload, ESP).

-

домен интерпретации (Domain of Interpretation, DOI), который доопределяя структуру блоков данных и задавая правила именования информации, определяющей безопасность (политики безопасности, криптографические режимы и алгоритмы), связывает IKE с протоколом, защита которого обеспечивается.

при формировании защищенного виртуального канала взаимодействующие стороны должны выработать, общий контекст безопасности SA и только затем использовать элементы этого контекста, такие как алгоритмы и ключи. Для семейства IPsec такими контекстами безопасности являются ESP SA и AH SA (общим названием этих контекстов безопасности является IPsec SA).