Файл: Вопросы для подготовки к экзамену Функциональноструктурная организация информационных систем на архитектуре клиентсервер.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.12.2023

Просмотров: 239

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Протокол аутентифицирующего заголовка АН предусматривает аутентификацию источника данных, проверку их целостности и подлинности после приема, а также защиту от навязывания повторных сообщений.

Протоколы АН и ESP не зависят от конкретных криптографических алгоритмов. Могут использоваться любые методы аутентификации, типы ключей (симметричные или несимметричные), алгоритмы шифрования и распределения ключей. Например, в каждой стране может применяться свой алгоритм, соответствующий национальным стандартам.

В настоящий момент для протоколов АН и ESP зарегистрировано два алгоритма аутентификации — HMAC-MD5 (Hashed Message Authentication Code - Message Digest version 5) и HMAC-SHA1 (Hashed Message Authentication Code — Secure Hash Algorithm version 1). Данные алгоритмы являются алгоритмами аутентификации с секретным ключом. Если секретный ключ известен только передающей и принимающей сторонам, это обеспечит аутентификацию источника данных, а также целостность пакетов, пересылаемых между двумя сторонами. Алгоритмом, использующимся по умолчанию, определен алгоритм HMAC-MD5.

Протоколы AH и ESP поддерживают работу в двух режимах:

Туннельный режим. IP-пакеты защищаются целиком, включая заголовки. Он является основным режимом. При работе в этом режиме каждый обычный IP-пакет помещается целиком в криптозащищенном виде в конверт IPSec, а тот, в свою очередь, инкапсулируется в другой IP-пакет. Туннельный режим обычно реализуют на специально выделенных защитных шлюзах, в роли которых могут выступать маршрутизаторы или межсетевые экраны. Между такими шлюзами и формируются защищенные туннели IPSec. Туннелирование IP-пакетов полностью прозрачно для оконечных пользователей. На оконечных системах туннельный режим может использоваться для поддержки удаленных и мобильных пользователей. В этом случае на компьютерах этих пользователей должно быть установлено программное обеспечение, реализующее туннельный режим IPSec.

В транспортном режиме в конверт IPSec в криптозащищенном виде помещается только содержимое исходного IP-пакета и к полученному конверту добавляется исходный IP-заголовок. Соответственно в транспортном режиме заголовок IPSec размещается между сетевым (IP) и транспортным (TCP или UDP) заголовками обычного IP-пакета. Транспортный режим быстрее туннельного и разработан для применения на оконечных системах. Данный режим может использоваться для поддержки удаленных и мобильных пользователей, а также защиты информационных потоков внутри локальных сетей.

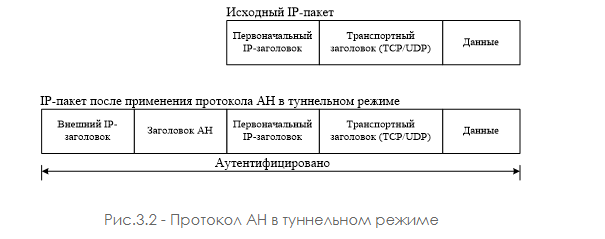

Протокол АН. Туннельный режим. Протокол заголовка аутентификации АН [RFC1826], [RFC1827] предусматривает аутентификацию источника данных, проверку их целостности и подлинности после приема, а также защиту от навязывания повторных сообщений. В основе обеспечения целостности и аутентификации данных лежит шифрование с помощью односторонней функции (one-way function), называемой также хэш-функцией (hash function). В туннельном режиме внутренний (первоначальный) IP-заголовок содержит целевой адрес пакета, а внешний IP-заголовок содержит адрес конца туннеля (рис.3.2).

Параметры аутентификации рассчитываются с использованием всех полей дейтаграммы IP (включая не только заголовок IP, но и заголовки других протоколов, а также пользовательские данные), которые не могут изменяться в процессе доставки.

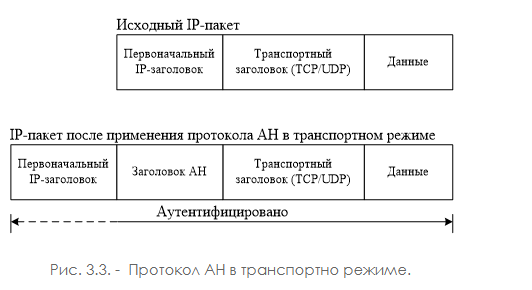

Транспортный режим. Протокол АН. При использовании протокола АН в транспортном режиме защита не накладывается лишь на те поля IP-заголовков, которые меняются на маршруте доставки непредсказуемым образом. К таким полям для протокола IPv4 относится поле Time to Live, задающее время жизни IP-пакета, а также поле Type of Service, определяющее тип его обслуживания. В транспортном режиме в конверт IPSec помещается только содержимое защищаемого IP-пакета и к полученному конверту добавляется исходный IP-заголовок (рис. 3.3).

Расположение полей заголовков протокольных блоков АН и ESP в транспортном и туннельном режимах показано на рис. 3.8. Заголовки протокольных блоков АН и ESP располагаются в транспортном режиме после заголовка исходного IP-пакета и перед заголовками протоколов верхних уровней, а в туннельном режиме – после заголовка внешнего IP-пакета и перед заголовком внутреннего исходного IP-пакета.

| Транспортный режим | Туннельный режим |

| [IPисх.][AH][верх.] | [IPвнеш.][AH][IPисх.][ верх.]] |

| [IPисх][ESP][ верх.] | [IPвнеш.][ESP][IPисх.][ верх.]] |

| [IPисх.][AH][ESP][верх.] | |

Рис. 3.8 - Расположение полей заголовков протокольных блоков в транспортном и туннельном режимах

Протоколы АН и ESP могут комбинироваться разными способами. Если используется транспортный режим, то аналогично тому, как в рамках ESP аутентификация идет следом за шифрованием, протокол АН должен применяться после протокола ESP. В туннельном режиме протоколы АН и ESP применяются к разным вложенным пакетам и, кроме того, в данном режиме допускается многократная вложенность туннелей с различными начальными и/или конечными точками. Поэтому в случае туннельного режима число возможных комбинаций по совместному использованию протоколов АН и ESP существенно больше.

27. Протокол инкапсулирующей защиты содержимого (EncapsulatingSecurityPayload, ESP).

Ответ:

Архитектура семейства протоколов IPSec включает в себя:

- протокол управления ключами (Internet Security Association Key Management Protocol, ISAKMP [RFC 2408] и протокол обмена ключевой информацией IKE (Internet Key Exchange) [RFC 2409].;

- протокол аутентифицирующего заголовка (Authentication Header, АН);

- протокол инкапсулирующей защиты содержимого (Encapsulating Security Payload, ESP).

-

домен интерпретации (Domain of Interpretation, DOI), который доопределяя структуру блоков данных и задавая правила именования информации, определяющей безопасность (политики безопасности, криптографические режимы и алгоритмы), связывает IKE с протоколом, защита которого обеспечивается.

при формировании защищенного виртуального канала взаимодействующие стороны должны выработать, общий контекст безопасности SA и только затем использовать элементы этого контекста, такие как алгоритмы и ключи. Для семейства IPsec такими контекстами безопасности являются ESP SA и AH SA (общим названием этих контекстов безопасности является IPsec SA).

Протокол инкапсулирующей защиты содержимого ESP обеспечивает криптографическое закрытие передаваемых пакетов сообщений и предусматривает также выполнение всех функций протокола АН. Протокол ESP может поддерживать функции шифрования и аутентификации/целостности в любых комбинациях, т. е. либо и ту и другую группу функций, либо только аутентификацию/целостность, либо только шифрование.

Протоколы АН и ESP не зависят от конкретных криптографических алгоритмов. Могут использоваться любые методы аутентификации, типы ключей (симметричные или несимметричные), алгоритмы шифрования и распределения ключей. Например, в каждой стране может применяться свой алгоритм, соответствующий национальным стандартам.

В настоящий момент для протоколов АН и ESP зарегистрировано два алгоритма аутентификации — HMAC-MD5 (Hashed Message Authentication Code - Message Digest version 5) и HMAC-SHA1 (Hashed Message Authentication Code — Secure Hash Algorithm version 1). Данные алгоритмы являются алгоритмами аутентификации с секретным ключом. Если секретный ключ известен только передающей и принимающей сторонам, это обеспечит аутентификацию источника данных, а также целостность пакетов, пересылаемых между двумя сторонами. Алгоритмом, использующимся по умолчанию, определен алгоритм HMAC-MD5.

Для протокола ESP зарегистрировано семь алгоритмов шифрования. Алгоритм шифрования DES (Data Encryption Standard), как и алгоритм НМАС-MD5, принят по умолчанию и необходим для обеспечения IPSec-совместимости. В качестве альтернативы DES определены алгоритмы Triple DES, CAST-128, RC5, IDEA, Blowfish и ARCFour [10].

Протоколы AH и ESP поддерживают работу в двух режимах:

Туннельный режим. IP-пакеты защищаются целиком, включая заголовки. Он является основным режимом. При работе в этом режиме каждый обычный IP-пакет помещается целиком в криптозащищенном виде в конверт IPSec, а тот, в свою очередь, инкапсулируется в другой IP-пакет. Туннельный режим обычно реализуют на специально выделенных защитных шлюзах, в роли которых могут выступать маршрутизаторы или межсетевые экраны. Между такими шлюзами и формируются защищенные туннели IPSec. Туннелирование IP-пакетов полностью прозрачно для оконечных пользователей. На оконечных системах туннельный режим может использоваться для поддержки удаленных и мобильных пользователей. В этом случае на компьютерах этих пользователей должно быть установлено программное обеспечение, реализующее туннельный режим IPSec.

В транспортном режиме в конверт IPSec в криптозащищенном виде помещается только содержимое исходного IP-пакета и к полученному конверту добавляется исходный IP-заголовок. Соответственно в транспортном режиме заголовок IPSec размещается между сетевым (IP) и транспортным (TCP или UDP) заголовками обычного IP-пакета. Транспортный режим быстрее туннельного и разработан для применения на оконечных системах. Данный режим может использоваться для поддержки удаленных и мобильных пользователей, а также защиты информационных потоков внутри локальных сетей.

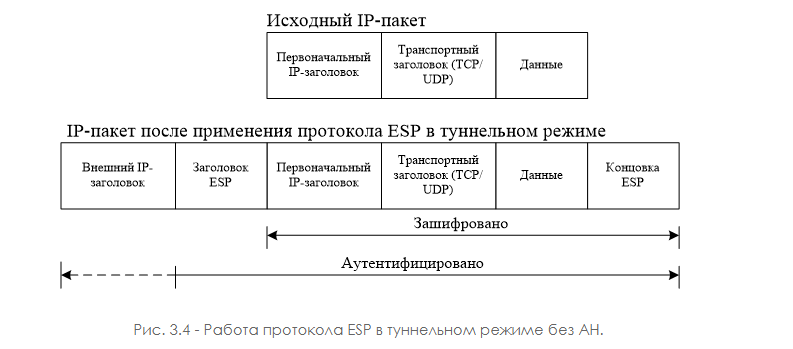

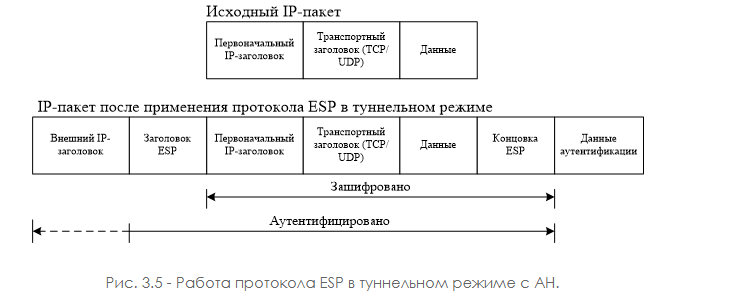

Туннельный режим. Протокол ESP. Независимо от режима использования протокола ESP его заголовок формируется как инкапсулирующая оболочка для зашифрованного содержимого. При использовании протокола ESP в туннельном режиме каждый исходный IP-пакет вместе с концевиком ESP шифруется и в криптозащищенном виде с заголовком ESP помещается в конверт IPSec. Сформированный конверт IPSec, в свою очередь, инкапсулируется в новый IP-пакет. Применение протокола ESP в туннельном режиме без аутентификации AH показано на рис.3.4, а с аутентификацией – на рис.3.5.

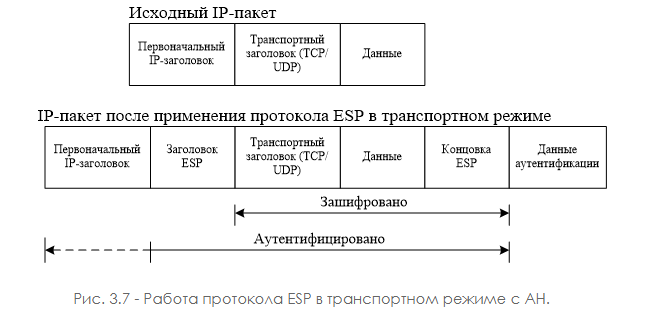

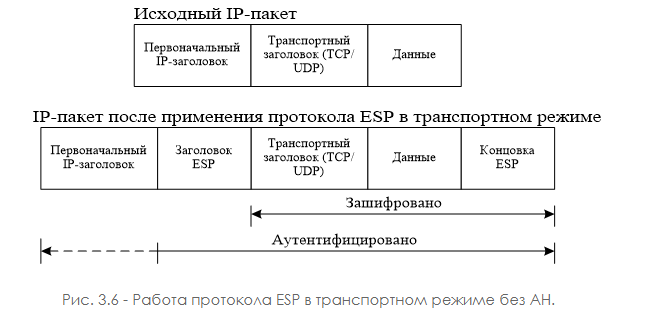

Транспортный режим. Протокол ESP. В транспортном режиме передача IР-пакета через сеть выполняется с помощью оригинального заголовка. В транспортном режиме предусматриваются и криптографическое закрытие и аутентификация. К внутреннему содержимому исходного пакета присоединяется заголовок ESP и концевик ESP протокола и содержимое шифруется. Далее аутентифицируется зашифрованный пакет. Для входящих пакетов действия выполняются в обратном порядке, то есть сначала производится аутентификация. Работа протокола ESP в транспортном режиме без AH показана на рис.3.6, с применением АН – на рис.3.7.

Расположение полей заголовков протокольных блоков АН и ESP в транспортном и туннельном режимах показано на рис. 3.8. Заголовки протокольных блоков АН и ESP располагаются в транспортном режиме после заголовка исходного IP-пакета и перед заголовками протоколов верхних уровней, а в туннельном режиме – после заголовка внешнего IP-пакета и перед заголовком внутреннего исходного IP-пакета.

| Транспортный режим | Туннельный режим |

| [IPисх.][AH][верх.] | [IPвнеш.][AH][IPисх.][ верх.]] |

| [IPисх][ESP][ верх.] | [IPвнеш.][ESP][IPисх.][ верх.]] |

| [IPисх.][AH][ESP][верх.] | |

Рис. 3.8 - Расположение полей заголовков протокольных блоков в транспортном и туннельном режимах

Протоколы АН и ESP могут комбинироваться разными способами. Если используется транспортный режим, то аналогично тому, как в рамках ESP аутентификация идет следом за шифрованием, протокол АН должен применяться после протокола ESP. В туннельном режиме протоколы АН и ESP применяются к разным вложенным пакетам и, кроме того, в данном режиме допускается многократная вложенность туннелей с различными начальными и/или конечными точками. Поэтому в случае туннельного режима число возможных комбинаций по совместному использованию протоколов АН и ESP существенно больше.