Файл: Общие вопросы обеспечения информационной безопасности корпоративной сети.doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 08.11.2023

Просмотров: 189

Скачиваний: 5

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

1. Общие вопросы обеспечения информационной безопасности корпоративной сети

1.2 Виды защищаемой информации

1.3 Угрозы безопасности информации

1.4 Существующие положения в области обеспечения ИБ

1.5 Выбор средств межсетевой защиты

2. ИССЛЕДОВАНИЕ ПРИНЦИПОВ и ОСОБЕННОСТЕЙ

2.2 Исследование принципов работы VPN

2.3 Анализ безопасности VPN сетей

2.7 Категории продуктов для создания VPN

2.8 Обзор существующих программных решений VPN

3 ПРОЕКТИРОВАНИЕ КОРПОРАТИВНОЙ VPN СЕТИ

3.2 Описание технологии OpenVPN

# Задаем Р-адрес сервера и маску подсети виртуальной сети server lO.lO.200.0 255.255.255.0

# Задаем маршруты, которые передаём клиентам, и маску подсети для того, чтобы они видели сеть за OpenVPN сервером

push ”route 172.16.lOO.0 255.255.255.0”

# 0fflce

# Sklad push ”route 192.168.O.0 255.255.255.0”

# Указываем, где хранятся файлы с настройками 1Р-адресов клиентов client-conflg-dir ccd

# добавляем маршруты сервер-клиент route 10.10.200.0 255.255.255.0

# C)ffrce route 192.168.53.0 255.255.255.0

# Sklad route 192.168.O.0 255.255.255.0

# Разрешает видеть клиентам друг друга (по виртуальным ГР) по

умолчанию клиенты видят только сервер client-to-client

# Включаем TLS аутификацию

tls-server

# Указываем №-ключ

tls-auth keys/ta.key 0

# Таймаут до реконекта tls-timeout 120

# Выбираем алгоритм хеширования auth MD5

# Включаем шифрацию пакетов cipher ВЕ-СВС

# Проверяем активность подключения каждые 10 секунд, если в течении 120 сек. нет ответа, подключение закрывается keepalive 10 120

# Сжатие трафика comp-lzo

# От какого пользователя и группы будет работать OpenVPN user nobody group nobody

# Не перечитывать ключи после получения SIGUSRl ИЛИ pmg-restart persist-key

# Не

# Логгирование status /var/log/openvpn/openvpn-status.log log var/log openvpwopenvpn.log

# Уровень информации для отладки verb З

Создаем файлы с настройками для клиентов. В каталоге

etc/openvpn/ccd на сервере создаем файл off1ce, sklad, magl, mag2 (имя файла

- имя которому выдан сертификат) следующего содержания:

offrce ifconfg-push 10.10.2002 10.10.200.1

iroute 192.168.53.0 255.255.255.0 sklad ifconfg-push 10.10.2003 10.10.200.l iroute 192.168.53.0 255.255.255.0 magl

ifcon6g-push lO.10.200.5 10.lO.200.l

Этими настройками выдали клиентам с соответствующими сертификатами виртуальные ip адреса, шлюз 10.10.200.l и задали маршрут через туннель к сети за клиентами. Для магазинов маршрут не задаем, так как

в нашу задачу не входит подключение этих сетей.

На этом настройка сервера заканчивается, запускаем OpenVPN:

col0> service openvpn start

Если все правильно, то должно появиться виртуальное tun устройство:

-

col0> ifconfig tun0 tunO Link encap:UNSPEC HWaddr 00-00-00-00-ОО-ОО-ОО-ОО-ОО-ОО-ОО-ОО00-00-00-00 inet addr:10.10.200.1 p-t-p:10.10.200.2 Mask:255.255.255.255 ИР РОЛТОРОЛТ RUNNlNG NOARP MULTlCAST мпј:1500 Metric:1

RX packets:9 errors:0 dropped:0 overruns:0frame:0

ТХ packets:24 errors:O dropped:0 overruns:0 carrier:O collisions:O txqueuelen:100

Если устройство не появилось,

конфигурационных файлах. Смотрим лог и устраняем ошибку, далее опять стартуем.

Переходим к настройке клиентов. Все конфигурационные файлы одинаковые, поэтому рассмотрим один из них. На маршрутизаторах offlce и sklad устанавливаем OpenVPN, так же как и для сервера.

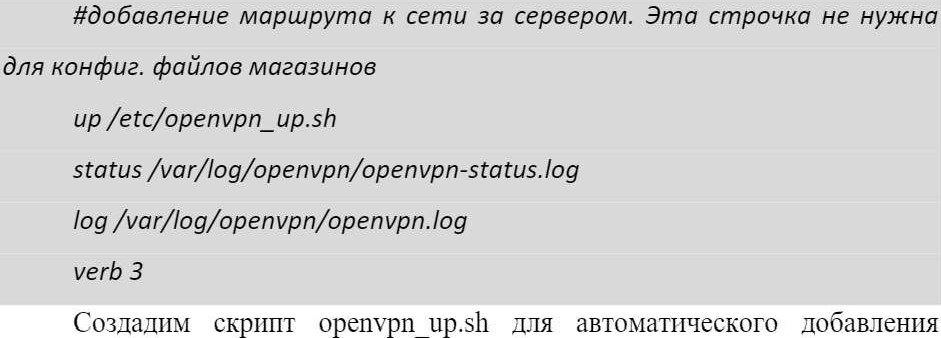

C03AaA11M K0HcþwypaL1110HHb1ñ (þaìíJ1 client.conf:

| 1 | ip cepeepa) |

MapmpyTa:

#!/bin/sh

/sbin/route add -net 172.16.100.0 netmask 255.255.255.0 gw 10.10.200.1 tun0

На этом настройка OpenVPN закончена. Копируем эти файлы на off1ce и sklad. Далее запускаем OpenVPN. Если не запустился, смотрим лом.

Но на этом еще не все. Теперь нам надо включить трансляцию адресов (ХАТ) чтобы пакеты от клиентской машины, попадая на сервер могли уйти в

Интернет и соответственно возвращались назад:

c

WSQUERADE

Теперь З сети «видят» друг друга. Настроим подключение с магазинов к серверам. На компьютерах в магазинах, стоит операционная система Windows ХР. Скачиваем с официального сайта дистрибутив OpenVPN и устанавливаем. Затем в установленном каталоге в папку conf1g кладем наши ключи и конфигурационный файл magl. После этого можно запускать.

3.5 Вывод

Таким образом, создание корпоративной сети на основе OpenVPN поверх сети Пнтренет является достаточно простой задачей. Для разворачивания VPN сети необходимо иметь локальные сети с выходом в Интернет, скачать соответствующий ОС дистрибутив OpenVPN, и установить его. Следует отметить, что для клиента и сервера используется один дистрибутив. Настройка OpenVPN заключается в установки п изменении конфигурационных файлов, ключей шифрования и сертификатов.

Причем эти процедуры производятся как для клиента, так и для сервера.

-

ФРМРМ.О9ОЗО2 ГВ

ст

95

ГЕ.

лист

№ Док

о с

Дата

ЗАКЛЮЧЕНИЕ

Целью данной дипломной работы являлось проектирование корпоративной VPN сети на базе технологии OpenVPN.

В первой главе дипломной работы была описана структура корпоративной сети и информация, циркулирующая в данной сети и нуждающаяся в защите от угроз информационной безопасности. Были обозначены проблемы, возникающие в корпоративной сети при защите информации, а именно, использование открытых каналов связи, таких как Интернет и Пнтранет. Были описаны угрозы межсетевого взаимодействия, к которым относятся:

-

Анализ сетевого трафика; -

Сканирование сети; -

«Парольная» атака; -

Подмена доверенного объекта сети; 5) Навязывание ложного маршрута; 6) Внедрение ложного объекта сети;

7) Отказ в обслуживании.

Для защиты от угроз межсетевого взаимодействия используются программные или программно-аппаратные средства. К ним относятся межсетевые экраны, системы обнаружения атак и вторжений, виртуальные частные сети. Защита от угроз регламентируется действующими в РФ нормативно-правовыми актами, а именно: федеральными законами, руководящими документами ФСТЭК, ГОСТами и прочими документами в области обеспечения ПБ.

Во второй главе были рассмотрены основные принципы работы и способы построения виртуальных частных сетей. Принцип защиты информации с помощью виртуальной частной сети основан на «туннелировании» трафика при передаче через открытые каналы Интернет, использования процедур аутентификации и шифрования. В зависимости от

назначения выделяют три основных вида VPN: VPN с удаленным доступом, внутрикорпоративные VPN (Intranet VPN) и межкорпоративные VPN (Extranet VPN). В зависимости от средств построения выделяют VPN, построенные на базе маршрутизаторов, межсетевых экранов, на базе специализированного программного обеспечения, на базе аппаратных средств. Специализированные аппаратные ИХТ-средства имеют наилучшие характеристики по многие показателям, но дороги. Программные средства построения VPN гибки и удобны в применении, а также имеют невысокая стоимость, однако уступают по производительности специализированным аппаратным Х7Р№средствам.

На рынке представлено множество решений по созданию VPN сетей. К ним относятся такие продукты, как «Застава», КриптоПро IPsec, ViPNet Coordinator шлюзы ViPNet Coordinator. Данные продукты сертифицированы для использования в РФ, имеют лицензии ФСТЭК, но используют «тяжелую» технологию IPSec, являются сложно конфигурируемыми и платными.

Предлагаемый к использованию продукт OpenVPN использует более современную технологию VPN SSL, является продуктом с открытым исходным кодом и легко конфигурируется на машинах с практически любой ОС. О преимуществах и особенностях технологии OpenVPN будет рассказано в следующей главе.

В третьеи главе были описаны особенности технологии OpenVPN п процесс проектирования на ее базе корпоративной сети. Практическая часть дипломной работы показала, что создание корпоративной сети на основе OpenVPN поверх сети Интренет является достаточно простой задачей. Для разворачивания VPN сети необходимо иметь локальные сети с выходом в Интернет, скачать соответствующий ОС дистрибутив OpenVPN, и установить его. Следует отметить, что для клиента и сервера используется один дистрибутив. Настройка OpenVPN заключается в установки и

изменении конфигурационных файлов, ключей шифрования и сертификатов. Причем эти процедуры производятся как для клиента, так и для сервера.

В четвертой главе были описаны требования к рабочему месту оператора ПЭВМ“ были сделаны следующие заключения:

Рабочее место - место человека в системе, оснащенное средствами отображения информации (информационное поле), органами управления (моторное поле) и вспомогательным оборудованием, на котором осуществляется его трудовая деятельность.

Помещения, в которых находятся ПЭВМ должны иметь искусственное и естественное освещение. Площадь на одно рабочее место - не менее 6 м: Высота рабочей поверхности стола- 680-880мм, размеры- 800, 1000мм на глубину 1000мм ; рабочий стол должен иметь пространство для ног.

Рабочий стул должен быть подъемно- поворотным и регулируемым по углам наклона сиденья и спинки; ширина и глубина поверхности сиденья не менее 400мм, высота опорной поверхности спинки - 300мм, ширина- не менее 400мм. Экран монитора должен находится от глаз на расстоянии 600мм .

Оптимальными параметрами микроклимата, при которых возможна нормальная трудовая деятельность, являются: температура воздуха-22 относительная влажность-50%. Помещения с ПЭВМ должны предусматривать системы отопления и кондиционирования воздуха.

Уровень шума не ДОЛ)Кен превышать 50дБА.

Кроме того, был произведен расчет естественного и искусственного освещения в помещении.

В результате проведенной работы построена VPN сеть на базе технологии Ореп VPN. OpenVPN свободная реализация технологии виртуальной частной сети (VPN) с открытым исходным кодом. Характерна легкостью инсталляции и настройки. OpenVPN может быть установлен практически на любую платформу. При указанных преимуществах OpenVPN отвечает всем современным требованиям защиты создает защищенный

шифрованный ТСР или UDP туннель для проектируемой сети торгового предприятия, обеспечивающей запщту передаваемых данных между главным офисом, филиалами и складом.

СПИСОК ЛИТЕРАТУРЫ

-

Постановление Правительства РФ от 03.03.2012 N 171 (с изм. от

15.06.2016).

-

Постановление Правительства РФ от 03.02.2012 N 79 (с изм. от

15.06.2016).

З. Постановление Правительства РФ от 15 апреля 1995 г. № 333 «О лицензировании деятельности предприятий, учреждений и организаций по проведению работ, связанных с использованием сведений, составляющих государственную тайну, созданием средств защиты информации, а также осуществлением мероприятий и (или) оказанием услуг по защите государственной тайны».

-

Постановление Правительства РФ от 16 апреля 2012 г. N313 ”06 утверждении Положения о лицензировании деятельности по разработке, производству, распространению шифровальных (криптографических) средств' -

Федеральный закон Российской Федерации №152-ФЗ от 27 июля 2006 года ”О персональных данных“ . -

Федеральный закон от 27.07.2006 N 149-ФЗ (ред. от 06.07.2016) информации, информационных технологиях и о защите информации”. -

Федеральный закон от 29.07.2004 N 98-ФЗ ”О коммерческой таине' -

Постановление Правительства РФ от 01.11.2012 № 1119 ”06 утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных“ устанавливает требования к защите персональных данных при их обработке в информационных системах персональных данных (далее - информационные системы) и уровни защищенности таких данных.

-

«Порядок проведения классификации информационных систем персональных данных», утвержденный совместным Приказом ФСТЭК

России № 55, ФСБ России № 86 и Мининформсвязи РФ № 20 от 13.02.2008 г.

-

Постановлением Правительства РФ от 15.09.2008 г. № 687. -

Рекомендации по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных, утв. Зам. директора ФСТЭК России 15.02.08 г. (ДСП) -

Основные мероприятия по организации и техническому обеспечению безопасности персональных данных, обрабатываемых в информационных системах персональных данных, утв. Зам. директора ФСТЭК России 15.02.08 г. (. -

Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных, утв. Зам. директора ФСТЭК России 15.02.08 г.. -

Методика определения актуальных угроз безопасности персональных данных (ПДн) при их обработке в информационных системах персональных данных (ИСПДн) утв. Зам. директора ФСТЭК России 15.02.08

-

Платонов ВВ. Программно-аппаратные средства обеспечения информационной безопасности вычислительных сетей: учеб. пособие для студ. высш. учеб. заведений] ВВ. Платонов. М. : Издательский центр «Академия», 2006. 240 С. -

Секреты и ложь. Безопасность данных в цифровом мире Б.

Шнайер. - СМ.: Питер, 2003. 368 с.

-

Отчет Cisco «Уценка уровня инцидентов ПБ за 2015 год» -

А.В. Соколов, В.Ф.Шаньгин. Защита информации в распределенных корпоративных сетях и системах. — М. :ДМК Пресс, 2002.

656с.

656с. -

Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы. — 2001 г. 668 с.

-

Олифер ВГ. Новые технологии и оборудование 1Р-сетей -

В.Г. Олифер, НА. Олифер. СМ.: БХВ-Петер6ург, 2001. 512 с. -

Фортенбери Т. Проектирование виртуальных частных сетей в среде Windows 2000 : пер. с англ. / Т. Фортенбери. М.: Издательский дом

”ВИЛЬЯМС' 2002. 320 с.

-

Зима В.М. Безопасность глобальных сетевых технологий -

Запечников СВ. Основы построения виртуальных частных сетей:

учеб.пособие для вузов/С.В. Запечников, НГ. Милославская, А.Н. Толстой.

М.: Горячая линия-Телеком, 2003.249 с.

-

Межсетевое взаимодействие. Ресурсы Microsoft Windows 2000 Server: пер. с англ. М.: Издательско-торговый дом ”Русская Редакция”, 2002.

736 с.

-

Сравнение технологий IPsec SSL VPN

http://www.sovit.net/articles/technologies/ipsec vs ssl/

-

SSL VPN — шаг вперед в технологии VPN сетей https://www.antimalware.m/node/449