Файл: Общие вопросы обеспечения информационной безопасности корпоративной сети.doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 08.11.2023

Просмотров: 186

Скачиваний: 5

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

1. Общие вопросы обеспечения информационной безопасности корпоративной сети

1.2 Виды защищаемой информации

1.3 Угрозы безопасности информации

1.4 Существующие положения в области обеспечения ИБ

1.5 Выбор средств межсетевой защиты

2. ИССЛЕДОВАНИЕ ПРИНЦИПОВ и ОСОБЕННОСТЕЙ

2.2 Исследование принципов работы VPN

2.3 Анализ безопасности VPN сетей

2.7 Категории продуктов для создания VPN

2.8 Обзор существующих программных решений VPN

3 ПРОЕКТИРОВАНИЕ КОРПОРАТИВНОЙ VPN СЕТИ

3.2 Описание технологии OpenVPN

Таким образом, описанные выше действия ихт-агентов сводятся, по своей сути, к обеспечению двух механизмов: туннелирования и фильтрации информации (рис. 2.2).

Фильтр Фильтр

Фильтр ФильтрРисунок 2.2 — Туннелирование и фильтрация

Правила создания туннелей формируются в зависимости от различных характеристик Р-пакетов; например, основной при построении большинства VPN протокол IPSec (Security Architecture for IP) устанавливает следующий набор входных данных, по которым выбираются параметры туннелирования и принимается решение при фильтрации конкретного Р-пакета:

-

Р-адрес источника. Это может быть не только одиночный 1Р-адрес, но и адрес подсети или диапазон адресов;

1Р-адрес назначения. Также может быть диапазон адресов, указываемый явно с помощью маски подсети ИЛИ шаблона (wildcard);

2.3 Анализ безопасности VPN сетей

Виртуальная частная сеть базируется на трех методах реализации:

-

Туннелирование; -

Шифрование;

•Аутентификация.

Туннелирование обеспечивает передачу данных между двумя точками окончаниями туннеля - таким образом, что для источника и приемника данных оказывается скрытой вся сетевая инфраструктура, лежащая между ними.

Проблема перехвата решается шифрованием. Чтобы воспрепятствовать внесению несанкционированных изменений в пакет с данными на пути его следования по туннелю, используется метод электронной цифровой подписи (ЭЦП). Суть метода состоит в том, что каждый передаваемый пакет снабжается дополнительным блоком информации, который вырабатывается в соответствии с асимметричным криптографическим алгоритмом и уникален

для содержимого пакета и секретного ключа ЭЦП отправителя. Этот блок информации является ЭЦП пакета и позволяет выполнить аутентификацию данных получателем, которому известен открытый ключ ЭЦП отправителя.

Защита передаваемых через туннель данных от несанкционированного просмотра достигается путем использования сильных алгоритмов шифрования (например, AES с 128, 256 битным ключом шифрования).

Для аутентификации пользователей РРТР может задействовать любой из протоколов, применяемых для РРР

-

ЕАР или Extensible Authentication Protocol; -

MSCHAP или Microsoft Challenge Handshake Authentication Protocol -

(версии и 2);

и 2); -

СНАР или Challenge Handshake Authentication Protocol; -

SPAP или Shiva Password Authentication Protocol; -

РАР или Password Authentication Protocol.

Аутентификация осуществляется либо отрытым тестом (clear text password), либо по схеме запрос ответ (challel@ge response), при аутентификации могут использоваться сертификаты, что повышает ее надежность.

2.4 Протоколы группы Chap

СНАР (Challenge Напс/ Shake Authentication Protocol). Данный протокол

основан на модели «рукопожатия». Идея протокола — передача клиентом

пароля в хешированном виде с использованием полученного от сервера

случаиного числа.

Протокол выглядит следующим образом:

1) С: генерация случайного числа Х.

2)

З) А: вычисление хеш: D'=H(X,P).

4)

5) С: вычисление хеш D=H(X,P). Сравнение D и Г).

6) Если значения совпадают подтверждение аутентификации, иначе — отказ.

Используемое в данном протоколе число Х должно быть уникальным и непредсказуемым, иначе нарушитель может использовать его для несанкционированного доступа к серверу в форме «маскарада».

MS-CHAP представляет собой версию протокола СНАР, разработанного в 1997 компанией Microsoft. MS-CHAP затем был переименован в MSCHAPvl. Данный протокол также, как и СНАР является механизмом аутентификации. Но он имеет важное отличие от СНАР. В последнем сервер должен хранить пароль клиента в обратимо-зашифрованном виде и расшифровывать его при каждой проверке подлинности клиента, а в протоколе MS-CHAPvl сервер при проверке использует только МГ)4-хеш пароля.

Алгоритм работы MS-CHAPvl состоит из следующих этапов:

-

Клиент серверу отправляет запрос на вход в систему. -

Сервер клиенту отправляет в ответ 8-байтовый случайный ОТКЛИК (Challenge).

З. Клиент выполняет процедуру LAN Manager для определения хэша своего пароля, добавляет к получившемуся 16-байтовому результату пять нулевых байт. Затем делит получившеюся 21-байтовую строку на три части по 7 байт для получения трех ключей для DES. Каждый из этих трех ключей необходим для шифрования отклика Challenge, который присылает сервер. Затем все три результирующих зашифрованных блока объединяются в 24-байтовую строку (LMChallengeResponse). Кроме того, клиент создает второй 24-байтовый NTChallengeResponse, используя Windows NT хэш и ту же процедуру. В последствии оба значения, LMChallengeResponse и NTChallengeResponse, а также флаг «Использовать NTChallengeResponse» размером в байт отправляются серверу.

4. Для расшифровки полученного ответа Сервер использует соответствующим флагу хэш клиентского пароля, хранящийся в базе данных.

Если расшифрованные блоки соответствуют значению Challenge,

аутентификация завершается, и клиенту отсылается Success-11arceT.

Процедура вычисления LAN Manager следующая:

-

Пароль преобразуется к верхнему регистру. -

Дополняется нулями либо обрезается до 14 байтов.

З. Разделяется на две части по 7 байтов, которые используются для создания двух ключей DES, по одному для каждой 7байтовой половинки. Затем 7 байтов рассматриваются как битовый поток и после каждых 7 битов вставляется ноль. Так создаются 64 бита, необходимые для ключа DES.

-

Каждый из этих ключей используется для

-

Данные шифрованные значения соединяются в 16-байтовое значение, являющееся ПЛ-хешем.

значение, являющееся ПЛ-хешем.

Недостатки VPN:

они не защищают от атак изнутри запщщаемого периметра (из одной из сетей), тогда как, по оценкам ряда зарубежных источников около

7594 финансовых потерь наносят именно атаки изнутри;

-

в большинстве случаев злоумышленнику достаточно каким-либо

образом проникнуть на один из защищаемых компьютеров для доступа в любую из сетей, защш_цаемых VPN;

-

VPN не спасают от DoS и

Несмотря на очевидные недостатки, VPN являются наиболее сильными средствами защиты сетей и межсетевого обмена данными.

2.5 Виды VPN в Интернете

Принято выделять три основных вида VPN: VPN с удаленным доступом, внутрикорпоративные VPN (Intranet VPN) и межкорпоративные

VPN (Extranet VPN).

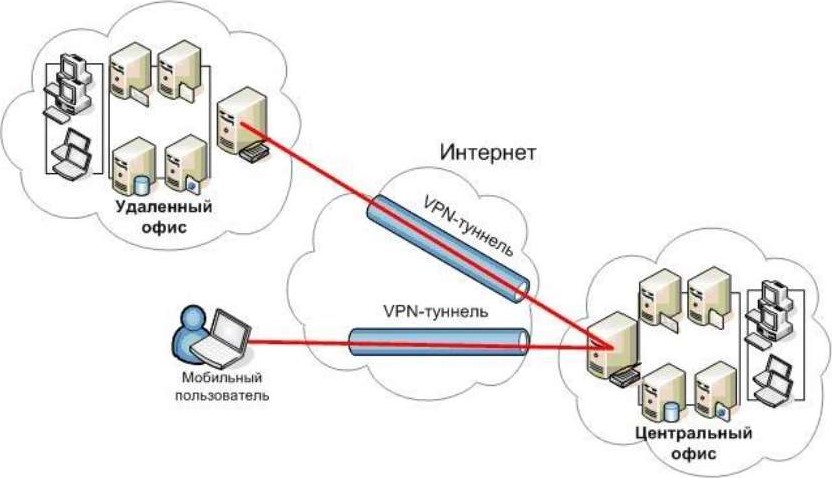

2.5.1 VPN с удаленным доступом

VPN удаленного доступа или Dial VPN позволяют индивидуальным Т-ир-пользователям связываться с центральным офисом через сеть Интернет или другие сети общего пользования безопасным способом. VPN с удаленным доступом обеспечивают защищенный удаленный доступ к информационным ресурсам предприятия для мобильных или удаленных сотрудников корпорации (руководства компании» сотрудников, находящихся в командировках, сотрудников, работающих на дому и т.п.) (рис. 2.3). Данный вид сетей позволяет значительно сократить ежемесячные расходы на использование коммутируемых и выделенных линий.

Рисунок 2.3 — VPN с удаленным доступом

Принцип работы VPN с удаленным доступом основан на установлении пользователями соединения с местной точкой доступа к глобальной сети, после чего их вызовы туннелируются через Интернет, что позволяет избежать платы междугородную и международную связь или выставления счетов владельцам бесплатных междугородных номерок. Затем все вызовы

концентрируются на соответствующих узлах и передаются в корпоративные сети. VPN с удаленным доступом даст ряд преимуществ, в частности:

-

эффективную систему установления подлинности удаленных и мобильных пользователей, которая обеспечивается надежной процедурой аутентификации: -

высокую масштабируемость и простоту развертывания для новых

пользователей, добавляемых к сети;

2.5.2 Интранет VPN

Интранет VPN еще называют «точка - точка», или LAN-LAN VPN. Они распространяют безопасные частные сети на весь Интернет или другие сети общего пользования.

Интранет технологии используются для организации защищенного соединения между подразделениями одного или разных предприятий, объединенных корпоративными сетями связи. При организации удаленного доступа между центральными офисами и филиалами компании вынуждены использовать выделенные линии или технологии Frame Relay. Однако это является большой статьей расходов. Для решения этой проблемы можно использовать виртуальную частную сеть. Внутрикорпоративные сети VPN (рис. 2.4) строятся с использованием сети Интернет или разделяемых сетевых инфраструктур, предоставляемых сервис-провайдерами.