Файл: Общие вопросы обеспечения информационной безопасности корпоративной сети.doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 08.11.2023

Просмотров: 184

Скачиваний: 5

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

1. Общие вопросы обеспечения информационной безопасности корпоративной сети

1.2 Виды защищаемой информации

1.3 Угрозы безопасности информации

1.4 Существующие положения в области обеспечения ИБ

1.5 Выбор средств межсетевой защиты

2. ИССЛЕДОВАНИЕ ПРИНЦИПОВ и ОСОБЕННОСТЕЙ

2.2 Исследование принципов работы VPN

2.3 Анализ безопасности VPN сетей

2.7 Категории продуктов для создания VPN

2.8 Обзор существующих программных решений VPN

3 ПРОЕКТИРОВАНИЕ КОРПОРАТИВНОЙ VPN СЕТИ

3.2 Описание технологии OpenVPN

Коммерческая тайна, это сведения любого характера, касающиеся организации, которые имеют потенциальную коммерческую ценность для организации за исключением сведений, которые не могут быть отнесены к коммерческой тайне в соответствии с Федеральным законом N 98-ФЗ.

Согласно Федеральному закону

1.3 Угрозы безопасности информации

Информация подлежит защите от каких-либо видов угроз.

Под угрозой (вообще) обычно понимают потенциаљно возможное событие, Действие (возДейспшие), процесс ИЛИ явление, которое может привести к нанесению ущерба чьим-либо интересам.

Под угрозой безопасности в КС понимают событие или действие, которое может привести к нарушению защищенности информации в данной системе.

Уязвимость КС — некое свойство, присущее системе; делающее возможным возникновение и реализации угрозы.

Атака — действие, производимое злоумышленником и направленное на реализацию угрозы. Действие заключается в поиске какой-либо уязвимости КС и собственно в исполнении атаки.

Результатами атак являются:

-

нарушение конфиденциальности информации; -

нарушение целостности информации; -

нарушение доступности информации.

Существует классификация по характеру действий, используемых в атаке:

”черные ходы“ (Backdoors) атаки, основанные на использовании недокументированных разработчиками возможностях ПО, которые могут привести к выполнению пользователем несанкционированных операций на атакуемом сервере;

атаки типа ”отказ в обслуживании“ (Denial of Service, или DoS) атаки, основанные на использовании ошибок, позволяющие атакующему сделать какойлибо сервер недоступным для легитимных пользователей;

Другой подход был применен в классификации, использованной в достаточно известном программном продукте Nessus, предназначенном для анализа безопасности серверов. Здесь используется классификация ”по характеру уязвимости“ , используемой для реализации атаки:

”черные ходы“ (Backdoors); ошибки в CGI скриптах (CGI abuses); атаки типа ”отказ в обслуживании“ (Denial of Service) ошибки в программах ЕТР-серверах (ПР); наличие на компьютере сервиса Finger или ошибки в программах, реализующих этот сервис (Finger abuses);

администратора (Gain root remotely);

неиспользуемые сервисы (Useless services).

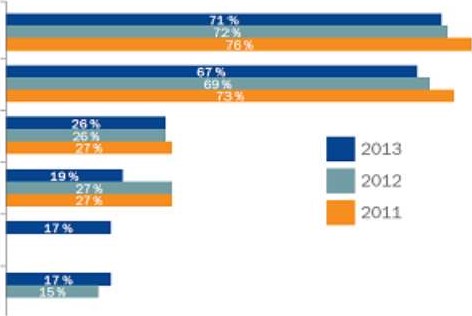

Приведем ниже отчеты по статистике угроз основных компаний, связанных с защитой от сетевых угроз. Например, согласно отчету лаборатории Касперского в 2013 году (приведем для сравнения с прошлым 2015 годом ) в течение года ТТинфраструктура 95 0 0 российских организаций как минимум один раз подверглись внешней атаке.

Основную угрозу составляет вредоносное ПО (вирусы, черви, шпионское ПО и т.п.)

В

ирусы, черви. шпионские программы и др. вредоносное ПО

ирусы, черви. шпионские программы и др. вредоносное ПО

Спам-атаки

Фишинговые атаки

Сетевые/хакерские атаки

Корпоративный шпионам

Кража мООИЛьныХ устройств (смартфонов! планшетов)

Рисунок 1.2 - Рейтинг основных внешних угроз

В 2015 году ситуация меняется. Согласно информационному бюллетеню лаборатории Касперского по анализу статистики угроз за 2015 год были выделены следующие тенденции:

значительно выросла доля рекламного ПО по сравнению с вредоносным. В рейтинге веб-угроз 2015 года лаборатории Касперского представители этого класса программ занимают двенадцать позиций в ТОР 20. В течение года рекламные программы и их компоненты были зафиксированы на 26,1 0 0.

растет доля относительно несложных программ. Такой подход позволяет злоумышленникам быстро обновлять вредоносное ПО, чем и достигается эффективность атак.

возрастают атаки на платформы Android и Linux: для этих платформ созданы и используются практически все виды вредоносных программ.

в ходе своей деятельности киберкриминал активно использует современные технологии анонимизации Tor для сокрытия командных серверов и Биткойны для проведения транзакций.

В 2015

Adobe Flash Player.

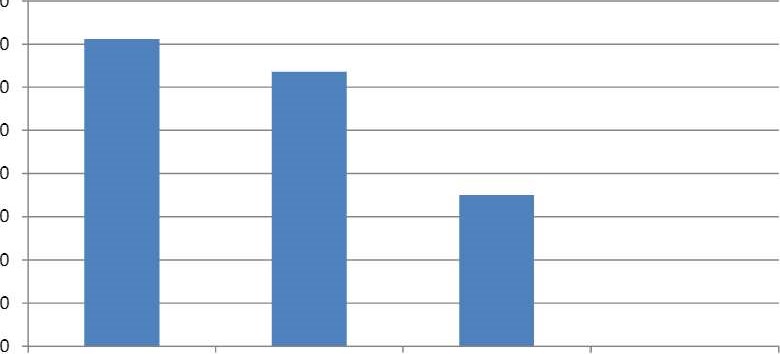

Гистограмма количества зараженных компьютеров для трех основных типов вредоносных атак (зловредов, нацеленных на финансовый сектор, программвымогателей, программ-шифраторов) приведена на рисунке 1.3.

-

Доля зараженных компьютеров

4 00000

00000

350000

зооооо

250000

200000

150000

100000

50000

Банковские Программы- Программыпрограммы шифраторы вымогатели

Рисунок .З - Гистограмма количества зараженных компьютеров для трех основных типов вредоносных атак

В течение 2015 года

компьютер жертвы троянцы-банкеры семейства, известного как Dyre/Dyzap/Dyreza. Среди всех банковских угроз доля атакованных Dyreza

пользователей составила более 40 0 о. Банкер использует эффективную схему веб-инъекций с целью воровства данных для доступа к системе онлайн-банкинга.

В 2015 году произошел ряд изменений и в стане троянцеввымогателей: в то время как популярность программ-блокеров постепенно падает, количество пользователей, атакованных программами-шифровальщиками за год выросло на 48,3 0/0. Шифрование файлов вместо простой блокировки компьютера метод, который в большинстве случаев не дает жертве возможности простым способом восстановить доступ к информации. Особенно активно злоумышленники используют шифровальщики в атаках на бизнес-пользователей, которые идут на оплату выкупа куда охотнее, чем обычные домашние пользователи.

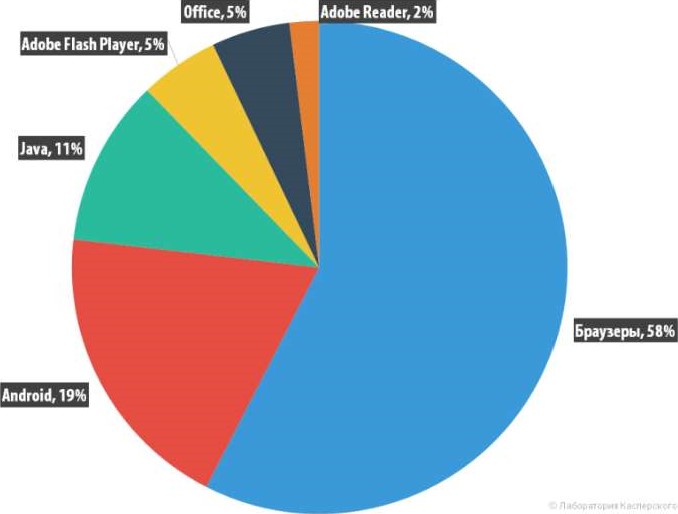

Также в отчете [17] приведен рейтинг уязвимых приложений, который построен на основе данных о заблокированных эксплойтах, используемых злоумышленниками и в атаках через интернет, и при компрометации локальных приложений, в том числе на мобильных устройствах пользователей.

Рисунок 1.4 - Распределение эксплойтов, использованных в атаках злоумышленников, по типам атакуемых приложений, третий квартал 2015 года

По сравнению со вторым кварталом 2015 года наблюдаются следующие изменения:

Рост числа эксплойтов для Adobe Flash Player на 2 п.п.

Снижение количества эксплойтов для Adobe Reader на 5 пл.

ТОР 20 детектируемых объектов в интернете 2015 год согласно отчету [17] приведен в таблице 1.2.

Таблица 1.2 - ТОР 20 детектируемых объектов в интернете 2015 год

| | Название | от всех атак |

| 1 | Malicious URL | 53,63 |

| 2 | AdWare.JS.Agent.bg | 16,71 |

| 3 | AdWare.Scri t.Generic | 7,14 |

| 4 | Tro•an.Scri t.Generic | 6,30 |

| 5 | Tro• an.Scri t.Iframer | 3,15 |

| 6 | Trojan.Win32.Generic | 1,52 |

| 7 | AdWare.Win32.SoftPulse.heur | l,31 |

| 8 | AdWare.JS.A ent.bt | 1,09 |

| 9 | AdWare.Win32.OutBrowse.heur | |

| 10 | Trojan-Downloader.Win32.Generic | 0,63 |

| 11 | AdWare.NSIS.Vopak.heur | 0,46 |

| 12 | Exploit.Script.Blocker | 0,46 |

| 13 | Trojan-Downloader.JS.Iframe.diq | 0,30 |

| 14 | AdWare.Win32.Amonetize.a xd | 0,30 |

| 15 | Trojan- Downloader.Win32.Genome.t bx | ,24 |

| 16 | AdWare.Win32.Eorezo.ab Ь | 0,23 |

| 17 | Hoax.HTML.ExtInstall.a | 0,19 |

| 18 | Тт • an-Clicker.HTML.Iframe.ev | |

| 19 | AdWare.Win32.Amonetize.b nd | 0,15 |

| 20 | Trojan.Win32.Invader | |