Файл: Общие вопросы обеспечения информационной безопасности корпоративной сети.doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 08.11.2023

Просмотров: 193

Скачиваний: 5

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

1. Общие вопросы обеспечения информационной безопасности корпоративной сети

1.2 Виды защищаемой информации

1.3 Угрозы безопасности информации

1.4 Существующие положения в области обеспечения ИБ

1.5 Выбор средств межсетевой защиты

2. ИССЛЕДОВАНИЕ ПРИНЦИПОВ и ОСОБЕННОСТЕЙ

2.2 Исследование принципов работы VPN

2.3 Анализ безопасности VPN сетей

2.7 Категории продуктов для создания VPN

2.8 Обзор существующих программных решений VPN

3 ПРОЕКТИРОВАНИЕ КОРПОРАТИВНОЙ VPN СЕТИ

3.2 Описание технологии OpenVPN

3.3 Состав программного комплекса OpenVPN

Перечислим основные компоненты сети OpenVPN:

-

Удостоверяющий центр СА. В его функции входит выдача подписанных сертификатов по запросу узлов сети VPN. Также УЦ предоставляет узлам собственный сертификат с целью проверки удостоверяющей стороны. Кроме того, УЦ управляет списком отзыва сертификатов CRL. -

Сервер OpenVPN. Программное обеспечение сервера создает криптозащищенный туннель внутри незащищенной сети с целью обеспечения передачи зашифрованный трафик между узлами VPN сети.

З. Клиент OpenVPN. Программное обеспечение клиента устанавливается на все узлы, которые хотят использовать защищенный канал передачи данных с сервером. Клиенты также могут общаться с собой по защищенному каналу при соответствующей настройка сервера.

-

Сертификаты (публичные ключи) Х.5О9 представляют собой публичные ключи, которые заверяются УЦ СА. Сертификаты используются для зашифровывания данных. Факт заверения сертификата удостоверяющим центром СА позволяет идентифицировать сторону, передающую зашифрованные данные. Файл запроса на сертификат создается на узлах сети, затем он переносится на узел удостоверяющего центра и там подписывается. Созданный в результате подписанный сертификат переносится обратно на запросивший его узел сети OpenVPN. -

Секретные ключи должны создаваться и храниться на каждом узле сети OpenVPN. Секретные ключи предназначены для расшифрования данных. Создаются на узлах сети OpenVPN одновременно с файлом запроса на получение сертификата. -

Список отзыва сертификатов CRL — это список сертификатов, утративших доверие. Данный список создается и редактируется в

УЦ СА. Для отключения узла от сети, достаточно занести его

сертификат в список CRL. После создания и каждого изменения список CRL переносится на серверы OpenVPN.

-

Файл Диффи-Хелмана. Используется, чтобы в случае похищения ключей исключить расшифрование трафика, записанного еще до этого похищения. Создается на сервере OpenVPN. -

Статический ключ НМАС. Служит для проверки подлинности передаваемой информации. Обеспечивает защиту от и флуда.

и флуда.

Создается на сервере OpenVPN.

3.4 Проектирование корпоративной VPN сети

3.4.1 Структура корпоративной сети

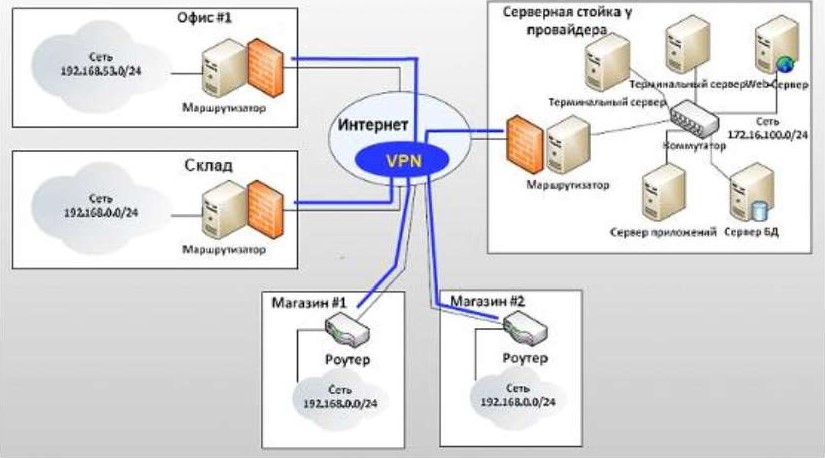

Допустим, необходимо объединить в единую сеть главный офис и 2 магазина и склад через интернет посредством технологии OpenVPN.

В офисе и на складе в качестве маршрутизаторов выступает сервер под операционной системой Centos 5. В магазинах стоят обычные hardware маршрутизаторы. На серверах установлена операционная система MS Windows 2003 R2.

Представим структуру проектируемой корпоративной сети предприятия в виде, как это показано на рисунке З .4.

Рисунок 3.4 - Проектируемая корпоративная сеть

3.4.2 Установка OpenVPN на Centos 5

Особенность установки OpenVPN на Unix системы в отличии установки на Windows заключается в содержании конфигурируемых файлов. Кроме того, при установке на Windows OpenVPN предлагает графический интерфейс программы-установщжа. Установки OpenVPN на Unix подобные системы мало чем отличается друг от друга.

Сначала объединим в одну корпоративную сеть офис, склад и сервера у провайдера. Для этого нам нужно построить защищенные каналы — туннели только между маршрутизаторами, так как нет необходимости подключать каждый компьютер в отдельности.

Птак: есть З маршрутизатора под управлением ОС CentOs. Переброс пакетов из Интернета в сеть и обратно производится с помощью технологии

ХАТ и правил iptables.

Дадим для удобства маршрутизаторам имена:

-

В офисе: 0ff1ce; -

На складе: Sklad; -

Колокация (сервера у провайдера): Colo; -

Магазин magl -

Магазин №2: mag2

Сетевые настройки маршрутизаторов представлены в таблица З .3-3.5:

Таблица 3.3 - 0ff1ce

-

Сеть

Инте

йс

ад ес

Маска

Шлюз

Интернет

eth2

213.182.175.230

255.255.255.252

213.182.175.229

Локальная

ethl

192.168.5З.25О

255.255.255.0

Таблица 3.4 - Sklad

-

Сеть

Инт е

еис

ад ес

Маска

Шлюз

Интернет

eth2

79.142.S7.206

255.255.255.252

79.142.S7.211

Локальная

eth

192.16S.O.l

255.255.255.0

Таблица 3.5 - Colo

-

Сеть

Интерфейс

Ip адрес

Маска

Шлюз

Интернет

eth2

195.2.240.6S

255.255.255.252

195.2.240.60

Локальная

ethl

172.16.lOO.S

255.255.255.0

CentOS (Community ENTerprise 0perating System) дистрибутив Linux, основанный на Red Hat Enterprise Linux компании Red Hat и совместимый с ним. CentOS использует программу уит для скачивания и установки обновлений с репозиториев. Вся работа по настройке и установке производится удаленно, используя 0penSSH сервер на маршрутизаторах и клиент putty.

Настроим первым маршрутизатор Colo. Этот маршрутизатор будет выступать в роли OpenVPN сервера.

Пакет OpenVPN не доступен в стандартном репозитории, поэтому подключаем дополнительный репозиторий rpmforge:

http

Эта команда скачивает rpm пакет репозитория и устанавливает его.

Теперь нам стал доступен пакет OpenVPN, устанавливаем его:

col0> уит install openvpn

OpenVPN установлен. Далее требуется сгенерировать корневой сертификат сервера, сертификаты и ключи клиентов, сертификат и ключ сервера, tls ключ.

Для этого переходим в конфигурационный каталог OpenVPN и создаем каталог под наши будущие ключи и каталог под конфигурационные файлы клиентов:

с

c010>./vars

-

c010>./build-ca

Generating a 1024 bit RSA private key

writing new private key to 'ca.key'

You are about to be asked to enter information that will be incorporated into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value, If you enter .

the field will be left blank.

the field will be left blank.

# Cmpcwa

Country Name (2 letter code) [US]:RU

# f7p06LIHqu9

State or Province Name (full name) [CA]:SPB

# ropoð

Locality Name (eg, city) [SanFrancisco]:SPB

# Ha38aHue ØUPMb1

Oganization Name (eg, company) [Fort-Funston]:server

# OmðeneHue ØuPMb1

Organizational Unit Name (eg, section) []:server

# PIMA cepeepa OpenVPN

C

CA]:server

Name []:server

Email Address [me@myhost.mydomain]: C03ðaeM cepmuØlJKam )(.509 ðf79 cepeepa:

c010> ./build-key-server server

# CmpaHa

Country Name (2 letter code) [US]: RU

# f7poeuHL41J9

State or Province Name (full name) [CA]:SPB

# ropoð

Locality Name (eg, city) [SanFrancisco]: SPB

# Ha3eaHue KOMnaHUU Organization Name (eg, company) [x]:server

# OmðeneHue KOMnaHUU Organizational Unit Name (eg, section) []:server

# PIMA cepeepa OpenVPN

Common Name (eg, your name or your server's hostname) []:server

# noqmoeblù aðpec

Email Address [root@localhost]:

Please enter the following 'extra' attributes to be sent with your certificate request

# naponb

A challenge password []:123456789

# Ha3eaHue opaaHL13aguu

An optional company name []:server

| private key 'client.key' enter information that will be incorporated is what is called a Distinguished Name or a DN. but you can leave some blank a default value, be left blank. [US]: RU name) [CA]: SPB [SanFrancisco]: SPB company) [server]:company (eg, section) []:office name or your server's hostname) []:office 'extra' attributes request []:123456789 []:office |

Generating a 1024 bit RSA

writing new private key to

You are about to be asked to into your certificate request.

What you are about to enter

There are quite a few fields For some fields there will be

If you enter the field will

Country Name (2 letter code)

State or Province Name (full

Locality Name (eg, city)

Organization Name (eg,

Organizational Unit Name

Common Name (eg, your

Email Address [root@localhost]: Please enter the following to be sent with your certificate

A challenge password

An optional company name

TaK11M l-,ce CHOCOÕOM, C03AaëM 1-cmOT-111 cKnaaa 11

C03aaeM KJThOt1 XeJ1bMaH OÕMeHa KmOqaM11 110

He3aLU111_UeHHOMY KaHany:

c010> ./build-dh

Создаем ключ для №-аутентифгжацгш:

с

После всех этих манипуляций в каталоге keys/ появляются следующие файлы:

-

ca.crt - Главный СА сертификат, этот файл нужен и клиенту и серверу; -

dh1024.pem ключ Диффи Хельман, этот файл нужен только

ключ Диффи Хельман, этот файл нужен только

серверу;

-

server.crt - Сертификат сервера, нужен только серверу; -

server.key - Ключ сервера, нужен только серверу (секретный файл); -

offce.crt, sklad.crt, magl.crt, mag2.crt - Сертификаты клиентов, нужны только соответствующим юлиентам; -

offce.key, sklad.key, magl.key, mag2.key - Ключи клиентов, нужны только соответствующим клиентам (секретные файлы); -

ta.key - ТО-ключ, нужен и клиентам и серверу.

Следовательно, на сервере остаются файлы ca.crt, dh1024.pem, server.crt, server.key, ta.key, а клиентам отдаются ca.crt, dh1024.pem и их ключи с сертификатами.

На этом операции с генерацией ключей и сертификатов закончены, переходим к настройке сервера и клиентов. Создаем конфигурационный файл server.conf следующего содержимого: # Порт на котором работает сервер рой 5000 # Протокол udp proto udp

# Используемый тип устройства и номер dev tun0

# Указываем файл СА са /etc/openvpn/keys/ca.crt

# Указываем файл с сертификатом сервера cert etc openvpn/keys/server.crt

# Указываем файл с ключем сервера Кеу usr/local/etc/openvpn/keys/server.key # Указываем файл Диффи Хельман dh /usr/local/etc openvpwkeys/dhl 024.pem