Файл: Общие вопросы обеспечения информационной безопасности корпоративной сети.doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 08.11.2023

Просмотров: 183

Скачиваний: 5

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

1. Общие вопросы обеспечения информационной безопасности корпоративной сети

1.2 Виды защищаемой информации

1.3 Угрозы безопасности информации

1.4 Существующие положения в области обеспечения ИБ

1.5 Выбор средств межсетевой защиты

2. ИССЛЕДОВАНИЕ ПРИНЦИПОВ и ОСОБЕННОСТЕЙ

2.2 Исследование принципов работы VPN

2.3 Анализ безопасности VPN сетей

2.7 Категории продуктов для создания VPN

2.8 Обзор существующих программных решений VPN

3 ПРОЕКТИРОВАНИЕ КОРПОРАТИВНОЙ VPN СЕТИ

3.2 Описание технологии OpenVPN

2.7 Категории продуктов для создания VPN

Средства построения виртуальных защищенных сетеп VPN отличаются большим разнообразием. Для построения VPN могут применяться сетевые средства ЗиПИТЫ следующих категории:

а) серверы удаленного доступа, позволяющие создавать защищенные туннели на канальном уровне эталонной модели сетевого взаимодействия 0SI;

Ь) маршрутизаторы со встроенными функциями VPN.

поддерживающие протоколы создания VPN на канальном и сетевом уровнях модели 0SI;

с) межсетевые экраны, возможно, включающие в свои состав серверы удаленного доступа и позволяющие создавать VPN на канальном, сетевом и сеансовом уровнях модели ОМ;

d) автономное программное обеспечение, позволяющее создавать

VPN в основном на сетевом и сеансовом уровнях модели 1 :

Рассмотрим более подробно перечисленные средства.

1) VPN на базе маршрутизаторов.

Маршрутизатор пропускает через себя все пакеты, которыми локальная сеть обменивается с внешним миром. Это делает маршрутизатор естественной платформой для шифрования исходящих пакетов и расшифрования криптозащпщенных входящих пакетов. Иными словами, маршрутизатор может совмещать основные операции по маршрутизации с поддержанием функции VPN.

Такое решение имеет свои достоинства и недостатки. Достоинства заключаются в удобстве совместною администрирования функций маршрутизации и VPM Применение маршрутизаторов для поддержания VPN особенно полезно в тех случаях, когда предприятие не использует межсетевой экран и организует защиту корпоративной сета только с помощью маршрутизатора, совмещающего функции защиты как по доступу в сеть, так и по шифрованию передаваемого трафика. Недостатки данного решения связаны с повышенными требованиями к производительности маршрутизатора, вынужденного совмещать основные операции по маршрутизации с трудоемкими операциями шифрования и аутентификации трафика.

2) VPN на базе межсетевых экранов.

Через межсетевой экран локальной сети, как и через маршрутизатор, пропускается весь трафик. Поэтому функции зашифрования исходящего трафика и расшифрования входящего трафика может успехом выполнять и МЭ. Сегодня ряд У

ТРХТ-решенин опирается на расширения МЭ дополнительными функциями поддержки VPN, что позволяет установить через Интернет шифрованное соединение с другим МЭ.

При объединении функций МЭ и И№шлюза в одной точке под контролем единой системы управления и аудита все функции по защите корпоративной сети оказываются сосредоточенными в одном устройстве, при этом повышается качество администрирования средств защиты. Однако такая универсализация средства защиты при существующем уровне возможностей вычислительных средств имеет и отрицательные стороны. Вычислительная сложность у операций шифрования и аутентификации намного выше, чем у традиционных для межсетевого экрана операций фильтрации пакетов. Поэтому МЭ, рассчитанный на выполнение менее трудоемких операций, часто не обеспечивает нужную производительность при выполнении дополнительных функции VPN. Ряд производителей МЭ расширяют поддержку функций VPN в своих продуктах. Большинство МЭ представляют собой серверное программное обеспечение, поэтому актуальная проблема повышения производительности может быть решена за счет применения высокопроизводительной компьютерной платформы. Построение VPN на базе МЭ выглядит вполне рациональным решением, хотя ему присущи некоторые недостатки. Прежде всего, это значительная стоимость данного решения в пересчете на одно рабочее место корпоративной сети и достаточно высокие требования к производительности

МЭ.

З) VPN на базе специализированного программного обеспечения

Для

УРХТ-продукты, реализованные программным способом, с точки зрения производительности уступают специализированным аппаратным устройствам; в то же время программные продукты легко обеспечивают производительность, достаточную для удаленного доступа. Несомненным достоинствами программных продуктов являются гибкость и удобство в применении, а также относительно невысокая стоимость. Многие компаниипроизводители аппаратных шлюзов дополняют линейку своих продуктов чисто программной реализацией ИХТ-клиента, который рассчитан на работу в среде стандартной ОС.

4) VPN на основе специализированных аппаратных средств

Главным преимуществом ИХТ-средств на основе специализированных аппаратных устройств является их высокая производительность. Объем вычислений, которые необходимо выполнить при обработке ихт-пакета, в 50-100 раз превышает тот, который требуется для обработки обычного пакета. Более высокое быстродействие ИХТ-систем на базе аппаратных средств достигается благодаря тому, что шифрование в них осуществляется специализированными микросхемами.

Такие ИХТ-средства чаше всего совместимы с протоколом IPSec и применяются для формирования криптозащищенных тоннелей между локальными сетями. Оборудование для формирования VPN от некоторых производителей одновременно поддерживает и защищенную связь в режиме «удаленный компьютер-локальная сеть».

Аппаратные И№шлюзы реализуются в виде отдельного аппаратного устройств основной функцией которого является высокопроизводительное шифрование трафика. Эти ИХТ-шлюзы работают с цифровыми сертификатами Х.509 и инфраструктурой управления открытыми ключами РТ, поддерживают работу со справочными службами LDAP.

Специализированные аппаратные И№средства лидируют практически по всем возможным показателям, кроме стоимости. Специализированное аппаратное И№оборудование является предпочтительным решением для ответственных применений.

2.8 Обзор существующих программных решений VPN

2.8.1 ПК «Застава»

Семейство продуктов информационной безопасности ЗАСТАВА успешно применяется для защиты информации с 1997 года. «Застава» применяется для создания защищенной корпоративной сети (объединение всех территориально распределенных подразделений компании в единую виртуальную сеть) с целью:

Обеспечения безопасного доступа в Интернет;

Защищенного доступа удалённых и мобильных пользователей к корпоративной сети.

Внутреннего сегментирования КИС для обработки информации разной степени конфиденциальности.

Межведомственного взаимодействия (подключение сетеп организаций-партнеров).

Программный комплекс ЗАСТАВА-Офис (может быть реализован в виде ПАК ЗАСТАВА) осуществляет все функции по созданию защищенных туннелей с филиалами и удаленными подразделениями компании (site-to-site

VPN), а также мобильными пользователями (remote access VPN).

Рисунок 2.6 — Архитектура ПК «Застава»

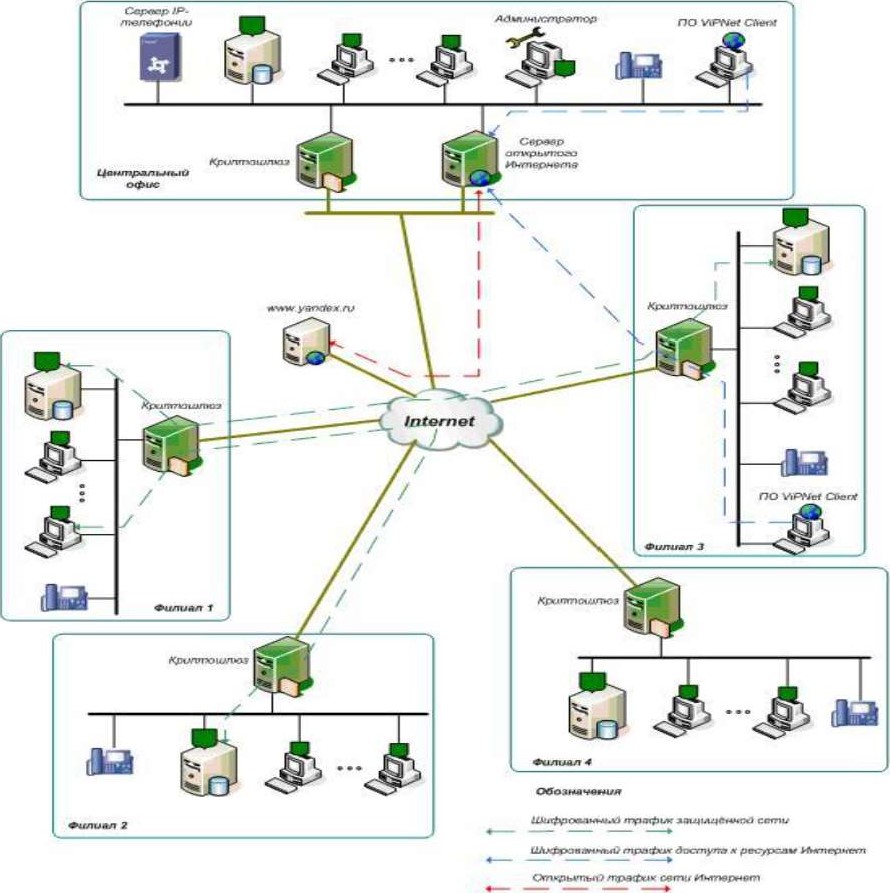

2.8.2 Шлюзы безопасности ViPNet Coordinator

ViPNet Coordinator семейство шлюзов безопасности, входящих в состав продуктовой линейки ViPNet Network Security. В зависимости от настроек ViPNet Coordinator может выполнять следующие функции в защищенной сети ViPNet:

Маршрутизатор ИХ-пакетов: маршрутизация зашифрованных IPпакетов, передаваемых между сегментами защищенной сети.

УРУ-шлюз: туннелирование (шифрование и имитозащита) открытых ТР-пакетов, передаваемых между локальными сегментами сети.

Межсетевой экран: анализ, фильтрация и регистрация 1Р-трафика на границе сегмента сети.

Транспортный сервер: маршрутизация передачи защищенных служебных данных в сети ViPNet, почтовых сообщений, передаваемых программой «ViPNet Деловая почта».

Сервер Р-адресов, сервер соединений: обеспечивает регистрацию и доступ в реальном времени к информации о состоянии объектов защищенной сети и о текущем значении их сетевых настроек (IP- адресов и т.п.).

Продукты ViPNet Coordinator адаптированы для использования в различных отраслях и сценариях применения. Семейство шлюзов безопасности ViPNet Coordinator подразделяется на решения, в зависимости от особенностей их исполнения, в том числе аппаратной платформы продукта, набора дополнительных сетевых сервисов, производительности, сетевых интерфейсов и др.

Типовое решение состоит из следующих функциональных компонентов

Рисунок 2.7

2.8.3 КриптоПро IPsec

КриптоПро IPsec комплексное решение, которое реализует набор протоколов IPsec в соответствии с особенностями использования отечественных криптографических алгоритмов, на основе библиотек КриптоПро ЖЕ, ESP, АН, используя в качестве СКЗИ КриптоПро CSP начиная с версии 3.6 R2 с возможным использование смарт-карт и USBтокенов.

Возможно применение КриптоПро IPsec в трех базовых сценариях:

«точка-сеть» («точка-точка», «подключение удаленного

доступа», «client-to-site»), когда клиент подключается к серверу удаленного доступа, связь между которым и локальной сетью назначения идет через сеть общего доступа;

КриптоПро IPsec применяется для:

защиты подключений удалённых пользователей или малых

офисов (VPN);

вычислительной сети (Site-to-Site VPN);