Файл: Общие вопросы обеспечения информационной безопасности корпоративной сети.doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 08.11.2023

Просмотров: 181

Скачиваний: 5

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

1. Общие вопросы обеспечения информационной безопасности корпоративной сети

1.2 Виды защищаемой информации

1.3 Угрозы безопасности информации

1.4 Существующие положения в области обеспечения ИБ

1.5 Выбор средств межсетевой защиты

2. ИССЛЕДОВАНИЕ ПРИНЦИПОВ и ОСОБЕННОСТЕЙ

2.2 Исследование принципов работы VPN

2.3 Анализ безопасности VPN сетей

2.7 Категории продуктов для создания VPN

2.8 Обзор существующих программных решений VPN

3 ПРОЕКТИРОВАНИЕ КОРПОРАТИВНОЙ VPN СЕТИ

3.2 Описание технологии OpenVPN

, но не имеющих необходимых полномочий.

2.7.4 VPN сеть на основе оборудования Cisco Systems

Компаниями Cisco Systems и С-Терра СиЭсПи разработана новая версия И№модуля NME-RVPN (МСМ), поддерживающий российские крипто алгоритмы п тесно интегрируемый в интеллектуальную информационную сеть.

Интеграция модуля NME-RVPN в исполнении МСМ в маршрутизаторы Cisco ISR серий 2800/3800 и 2900 3900 позволяет потребителям получить единое решение, обеспечивающее защиту передаваемой информации в соответствии с требованиями российских стандартов, развитую маршрутизацию, поддержку механизмов качества обслуживания

приоритетного трафика (QoS), а также сервисы Р-телефонии и передачи видео. Подобные качества, дополненные управляемостью и надежностью платформ на базе операционной системы

В данной главе были рассмотрены основные принципы работы и способы построения виртуальных частных сетей. Принцип защиты информации с помощью виртуальном частной сети основан на «туннелировании» трафика при передаче через открытые каналы Интернет, использования процедур аутентификации и шифрования. В зависимости от назначения выделяют три основных вида VPN: VPN с удаленным доступом, внутрикорпоративные VPN (Intranet VPN) и межкорпоративные VPN (Extranet VPN). В зависимости от средств построения выделяют VPN, построенные на базе маршрутизаторов, межсетевых экранов, на базе специализированного программного обеспечения, на базе аппаратных средств. Специализированные аппаратные И№средства имеют наилучшие характеристики по многие показателям, но дороги. Программные средства построения VPN гибки и удобны в применении, а также имеют невысокая стоимость, однако уступают по производительности специализированным аппаратным И№средствам.

На рынке представлено множество решений по созданию VPN сетей. К ним относятся такие продукты, как «Застава», КриптоПро IPsec, ViPNet Coordinator шлюзы ViPNet Coordinator. Данные продукты сертифицированы для использования в РФ, имеют лицензии ФСТЭК, но используют сложно настаиваемую технологию IPSec, являются сложно конфигурируемыми и платными.

Предлагаемый к использованию продукт OpenVPN использует более современную технологию VPN SSL, является продуктом с открытым исходным кодом и легко конфигурируется на машинах с практически любой

ОС. О преимуществах и особенностях технологии OpenVPN рассказано в следующей главе.

будет

Для реализации виртуальной частной сети в данной работе была выбрана сеть на основе технологии OpenVPN. В данной главе необходимо рассмотреть особенности технологии OpenVPN в сравнении с существующими технологиями, а именно:

1) Рассмотреть состав программного комплекса OpenVPN;

Unix подобную систему.

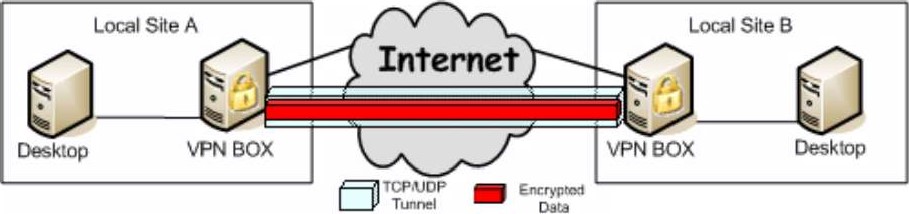

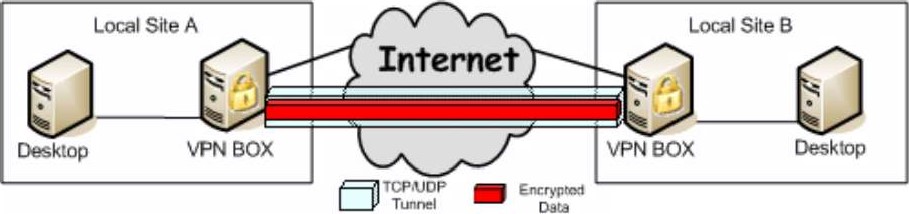

Созданное в 2002 году решение построения виртуальных сетей Технология OpenVPN, созданная в 2002 году, является инструментом с открытым исходным кодом и используется для построения VPN сетей site-to-site на основе протокола SSL/TLS или протокола с разделяемыми ключами. OpenVPN реализует безопасный туннель при передачи данных через один TCP/UDP порт в незащищенной открытой сети.

Рисунок З .1

Преимущество OpenVPN легкость инсталляции и настройки.

OpenVPN может быть установлен практически на любую платформу в

Linux, Windows 2000/XPNista, OpenBSD, FreeBSD, NetBSD, Мас OS X Solaris. Linux системы должны работать на ядре 2.4 или выше. Принципы установки и конфигурирования одинаковы для всех платформ. OpenVPN использует архитектуру клиент сервер. Устанавливается на все узлы VPN сети, при этом один узел должен быть сервером, а остальные клиентами.

Linux, Windows 2000/XPNista, OpenBSD, FreeBSD, NetBSD, Мас OS X Solaris. Linux системы должны работать на ядре 2.4 или выше. Принципы установки и конфигурирования одинаковы для всех платформ. OpenVPN использует архитектуру клиент сервер. Устанавливается на все узлы VPN сети, при этом один узел должен быть сервером, а остальные клиентами.

OpenVPN создает ТСР или UDP туннель, в котором данные, проходящие через него, шифруются. UDP 1194 является стандартным портом для OpenVPN, однако позволяется использовать любой другой UDP или ТСР порт. С версии 2.0 на OpenVPN сервере один и тот же порт может быть использован для нескольких туннелей.

Как уже было отмечено выше, OpenVPN работает в двух режимах. При использовании режима разделяемых ключей для шифрования и расшифрования VPN шлюзами используются один и тот же ключ. В этом случае ключ должен быть секретный, т.е. используется симметричная криптография. Проблема данного режима — передача ключа на приемную сторону.

Для того чтобы избежать этой проблемы необходимо использовать Инфраструктуру Открытых Ключей (РТ). При этом каждый узел владеет двумя ключами: открытый ключ, известный всем и закрытый ключ доступный только его владельцу. Такую структуру использует 0penSSL, интегрированный в OpenVPN, для аутентификации VPN узлов перед тем как начать передавать зашифрованные данные.

Таблица 3.1 - Преимущества двух режимов

Использование OpenVPN в режиме SSL (асимметричного шифрования) более предпочтительно. Сам протокол SSL (Secure Sockets Layers) был создан компанией Netscape еще в 90-х. Было выпущено две версии протокола v2 (1994) и v3 (1995). В 2001 IETF купила и обновила патент. В это же время SSL был переименован в TLS (Transport Layer Security) (RFC 2246).

Слово SSL часто используется для обозначения обоих SSL и TLS протоколов.

SSL выполняет две основные задачи:

Проводит аутентификацию сервера и клиента по средством Инфраструктуры Открытых Ключей (PkI).

Создает шифрованное соединение между клиентом и сервером для обмена сообщениями.

Создает шифрованное соединение между клиентом и сервером для обмена сообщениями.

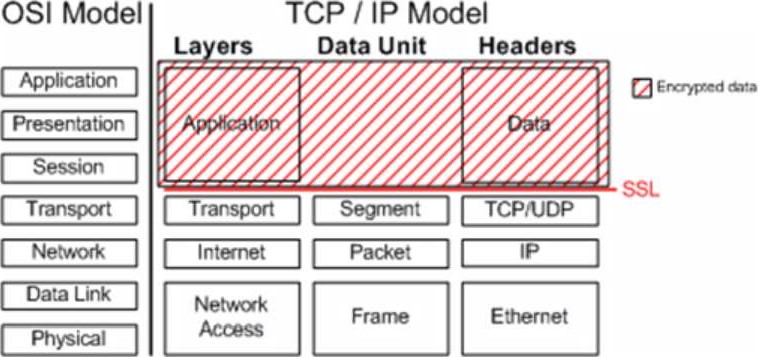

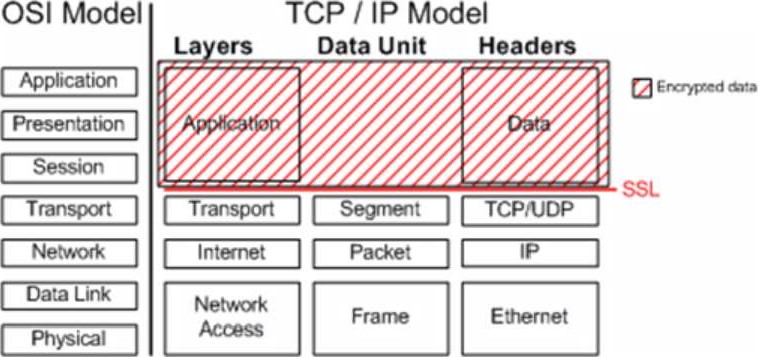

SSL расположен между транспортным уровнем и уровнем приложения и будет шифровать уровень приложения.

Рисунок З .2 — Расположение протокола SSL в модели 0SI

В прошлом SSL использовался специфичными приложениями как НТТР, однако сейчас, он может использоваться для обеспечения безопасного соединения через Интернет и создания шифрованных туннелей (VPN).

Доступны два типа VPN:

иметь web браузер такой как Firefox.

Работа SSL совершается в 4 этапа.

Таблица 3.2 - Четыре этапа SSL/TLS

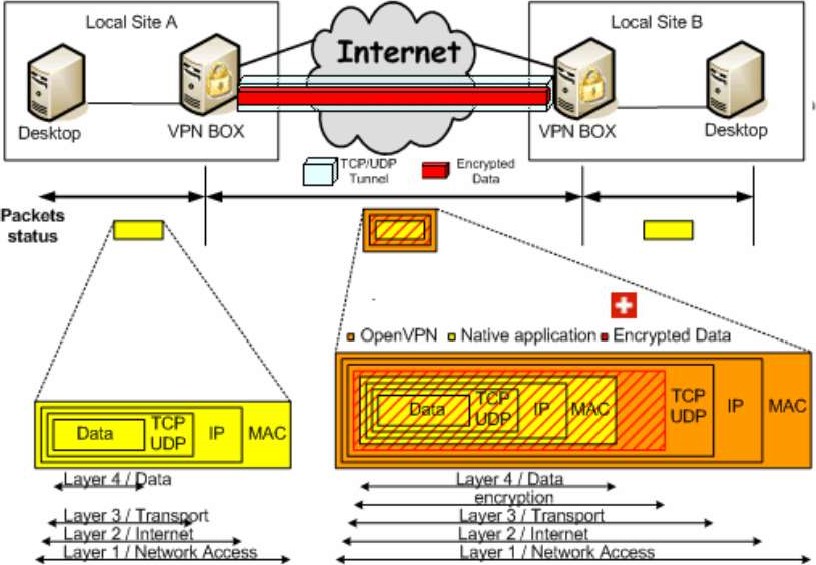

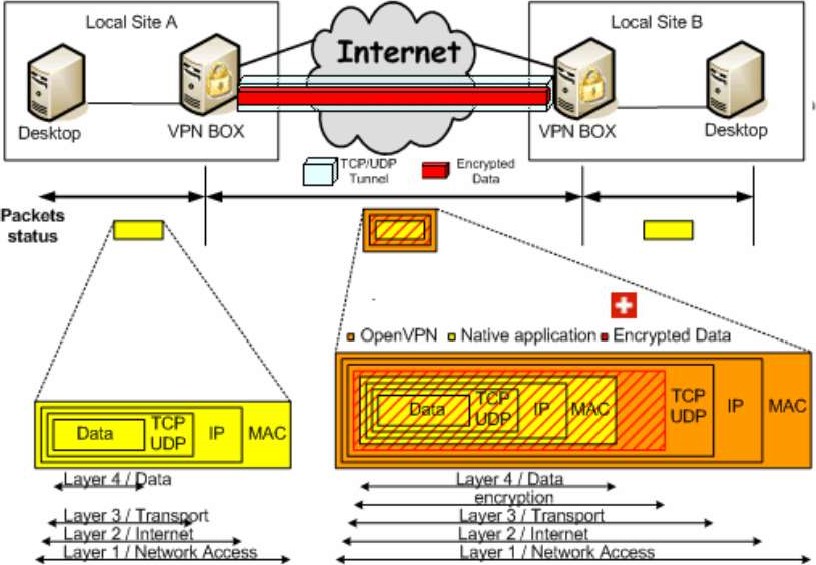

Передача пакетов внутри локальной сети и VPN показана на рисунке

3.3.

Рисунок З .З

Для шифрования и аутентификации OpenVPN использует 0penSSL, который является бесплатным и распространяется с открытым исходным кодом. 0penSSL это инструмент состоящий из:

Библиотеки шифрования реализует большое количество алгоритмов шифрования:

Симметричные алгоритмы: Blowf1sh, DES, 3DES, AES и пр.

Симметричные алгоритмы: Blowf1sh, DES, 3DES, AES и пр.

2.7.4 VPN сеть на основе оборудования Cisco Systems

Компаниями Cisco Systems и С-Терра СиЭсПи разработана новая версия И№модуля NME-RVPN (МСМ), поддерживающий российские крипто алгоритмы п тесно интегрируемый в интеллектуальную информационную сеть.

Интеграция модуля NME-RVPN в исполнении МСМ в маршрутизаторы Cisco ISR серий 2800/3800 и 2900 3900 позволяет потребителям получить единое решение, обеспечивающее защиту передаваемой информации в соответствии с требованиями российских стандартов, развитую маршрутизацию, поддержку механизмов качества обслуживания

приоритетного трафика (QoS), а также сервисы Р-телефонии и передачи видео. Подобные качества, дополненные управляемостью и надежностью платформ на базе операционной системы

2.9 Вывод

В данной главе были рассмотрены основные принципы работы и способы построения виртуальных частных сетей. Принцип защиты информации с помощью виртуальном частной сети основан на «туннелировании» трафика при передаче через открытые каналы Интернет, использования процедур аутентификации и шифрования. В зависимости от назначения выделяют три основных вида VPN: VPN с удаленным доступом, внутрикорпоративные VPN (Intranet VPN) и межкорпоративные VPN (Extranet VPN). В зависимости от средств построения выделяют VPN, построенные на базе маршрутизаторов, межсетевых экранов, на базе специализированного программного обеспечения, на базе аппаратных средств. Специализированные аппаратные И№средства имеют наилучшие характеристики по многие показателям, но дороги. Программные средства построения VPN гибки и удобны в применении, а также имеют невысокая стоимость, однако уступают по производительности специализированным аппаратным И№средствам.

На рынке представлено множество решений по созданию VPN сетей. К ним относятся такие продукты, как «Застава», КриптоПро IPsec, ViPNet Coordinator шлюзы ViPNet Coordinator. Данные продукты сертифицированы для использования в РФ, имеют лицензии ФСТЭК, но используют сложно настаиваемую технологию IPSec, являются сложно конфигурируемыми и платными.

Предлагаемый к использованию продукт OpenVPN использует более современную технологию VPN SSL, является продуктом с открытым исходным кодом и легко конфигурируется на машинах с практически любой

ОС. О преимуществах и особенностях технологии OpenVPN рассказано в следующей главе.

будет

3 ПРОЕКТИРОВАНИЕ КОРПОРАТИВНОЙ VPN СЕТИ

3.1 Постановка задачи

Для реализации виртуальной частной сети в данной работе была выбрана сеть на основе технологии OpenVPN. В данной главе необходимо рассмотреть особенности технологии OpenVPN в сравнении с существующими технологиями, а именно:

1) Рассмотреть состав программного комплекса OpenVPN;

-

Рассмотреть основные функции и возможности программного комплекса OpenVPN; -

Описать логику работы OpenVPN- сети; -

Описать процесс установки и настройки Ореп VPN на любую

Unix подобную систему.

3.2 Описание технологии OpenVPN

Созданное в 2002 году решение построения виртуальных сетей Технология OpenVPN, созданная в 2002 году, является инструментом с открытым исходным кодом и используется для построения VPN сетей site-to-site на основе протокола SSL/TLS или протокола с разделяемыми ключами. OpenVPN реализует безопасный туннель при передачи данных через один TCP/UDP порт в незащищенной открытой сети.

Рисунок З .1

Преимущество OpenVPN легкость инсталляции и настройки.

OpenVPN может быть установлен практически на любую платформу в

OpenVPN создает ТСР или UDP туннель, в котором данные, проходящие через него, шифруются. UDP 1194 является стандартным портом для OpenVPN, однако позволяется использовать любой другой UDP или ТСР порт. С версии 2.0 на OpenVPN сервере один и тот же порт может быть использован для нескольких туннелей.

Как уже было отмечено выше, OpenVPN работает в двух режимах. При использовании режима разделяемых ключей для шифрования и расшифрования VPN шлюзами используются один и тот же ключ. В этом случае ключ должен быть секретный, т.е. используется симметричная криптография. Проблема данного режима — передача ключа на приемную сторону.

Для того чтобы избежать этой проблемы необходимо использовать Инфраструктуру Открытых Ключей (РТ). При этом каждый узел владеет двумя ключами: открытый ключ, известный всем и закрытый ключ доступный только его владельцу. Такую структуру использует 0penSSL, интегрированный в OpenVPN, для аутентификации VPN узлов перед тем как начать передавать зашифрованные данные.

Таблица 3.1 - Преимущества двух режимов

-

Режим OpenVPN

Разделяемые ключи

SSL

пфрованпе:

Симметричное

Симметричный/Симметричное

Реализация:

Проще

Сложнее

Скорость:

Быстро

Медленно

Загрузка процессора:

Меньше

Дольше

Обмен ключами:

Обновление ключей:

Аутентификации узлов:

ет

Использование OpenVPN в режиме SSL (асимметричного шифрования) более предпочтительно. Сам протокол SSL (Secure Sockets Layers) был создан компанией Netscape еще в 90-х. Было выпущено две версии протокола v2 (1994) и v3 (1995). В 2001 IETF купила и обновила патент. В это же время SSL был переименован в TLS (Transport Layer Security) (RFC 2246).

Слово SSL часто используется для обозначения обоих SSL и TLS протоколов.

SSL выполняет две основные задачи:

Проводит аутентификацию сервера и клиента по средством Инфраструктуры Открытых Ключей (PkI).

SSL расположен между транспортным уровнем и уровнем приложения и будет шифровать уровень приложения.

Рисунок З .2 — Расположение протокола SSL в модели 0SI

В прошлом SSL использовался специфичными приложениями как НТТР, однако сейчас, он может использоваться для обеспечения безопасного соединения через Интернет и создания шифрованных туннелей (VPN).

Доступны два типа VPN:

-

Клиент-Сервер (или удаленный доступ) VPN, где клиенту необходимо

иметь web браузер такой как Firefox.

-

Site-to-site, необходимо специальное программное обеспечение, такое как OpenVPN

Работа SSL совершается в 4 этапа.

Таблица 3.2 - Четыре этапа SSL/TLS

-

SSL Handshake:

SSL Change Cipher Spec:

SSL

SSL Record:

Определяется метод шифрования для передачи данных

Создание и передача ключа между клиентом п сервером на эту сессию

Доставка сообщений SSL об ошибках между клиентом и сервером

Пе едача данных

Передача пакетов внутри локальной сети и VPN показана на рисунке

3.3.

Рисунок З .З

Для шифрования и аутентификации OpenVPN использует 0penSSL, который является бесплатным и распространяется с открытым исходным кодом. 0penSSL это инструмент состоящий из:

-

SSL библиотеки. -

Библиотеки шифрования. -

Инструментов командной строки.

Библиотеки шифрования реализует большое количество алгоритмов шифрования:

-

Сертификаты: х509 -

Хэш-функции: НМАС, МГ)5