Файл: Ведение расчетных операций. Раздел i. Основы организации расчетных операций.doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 22.11.2023

Просмотров: 108

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Анализ риска завершается принятием политики безопасности и составлением плана защиты со следующими разделами:

? текущее состояние (описание статуса системы зашиты в момент подготовки плана);

? рекомендации (выбор основных средств защиты, реализующих политику безопасности);

? ответственность (список ответственных и зон ответственности);

? расписание (определение порядка работы механизмов защиты, в том числе и средств контроля);

? пересмотр положения плана, которые должны периодически пересматриваться.

При решении вопросов распределения ответственности за безопасность компьютерной системы необходимо учитывать следующие положения:

1) никто, кроме руководства, не может принять основополагающих решений в области политики компьютерной безопасности;

2) никто, кроме специалистов, не сможет обеспечить правильное функционирование системы безопасности;

3) никакая внешняя организация или группа специалистов жизненно не заинтересована в экономической эффективности мер безопасности.

Основным элементом при исследовании проблем защиты информации является анализ угроз, которым подвергается система.

Под угрозой будем понимать потенциально возможные воздействия на систему, которые прямо или косвенно могут нанести урон пользователю. Непосредственную реализацию угрозы называют атакой.

Угрозы реализуются на практике в результате стечения случайных обстоятельств (ошибки, пропуски, события, не зависящие от человека, например, природные бедствия) либо из-за преднамеренных действий злоумышленников.

Преднамеренные угрозы могут реализовать как внутренние для системы участники процесса обработки данных (персонал организации, сервисное звено и т.д.), так и люди, внешние по отношению к системе, так называемые хакеры.

Не существует общепринятой классификации угроз безопасности. Один из вариантов классификации может быть выполнен по следующим признакам:

По цели реализации:

? нарушение конфиденциальности;

? нарушение целостности данных;

? нарушение работоспособности системы.

По принципу воздействия на систему:

1) с использованием доступа субъекта к объектам системы (файлу данных, каналу связи);

2) использованием скрытых каналов.

По характеру воздействия на систему:

? активное воздействие — всегда связано с выполнением каких- либо действий (состояние системы изменяется);

? пассивное — осуществляется путем наблюдения пользователем побочных эффектов и их последующим анализом (состояние системы не изменяется).

По причине появления используемой ошибки защиты:

1) неадекватность защиты системе (при разработке мер защиты угроза не учитывалась);

2) ошибки административного управления;

3) ошибки в алгоритмах программ.

По способу воздействия на систему:

? в интерактивном режиме;

? пакетном режиме.

По используемым средствам атаки:

1) стандартное программное обеспечение;

2) специально разработанные программы.

По характеру исполнения злоумышленные действия целесообразно разделить на три вида:

1) действия, не связанные с проникновением исполнителей в помещения, где расположены компьютерные системы;

2) действия с единичными проникновениями исполнителей в помещения компьютерных систем (открытые, под видом посетителей, сотрудников коммунальных служб (уборщики, водопроводчики, телефонисты, электрики) и т.п.; негласные — в выходные дни или ночью);

3) действия, которые предусматривают наличие исполнителей в среде сотрудников банка, его клиентов или поставщиков оборудования, постоянно работающих в помещениях компьютерной системы, а также постоянного обслуживающего персонала.

Исходя из списка существующих угроз для банковских электронных систем и возможных происшествий, можно выделить следующие основные направления защиты.

1. Защита аппаратуры и носителей информации от похищения, повреждения и уничтожения. Эта задача — часть общей проблемы защиты имущественных прав организации. Для борьбы с угрозами этого вида используется традиционный комплекс организационнотехнических мероприятий: физическая охрана и ограничение доступа к аппаратуре и носителям данных, ограждение зданий и территорий, оборудование помещений замками, охранной сигнализацией, а также различные устройства, препятствующие похищению компьютерной аппаратуры, ее компонентов и узлов.

2. Защита информационных ресурсов от несанкционированного использования. Для этого используются средства контроля включения питания и загрузки программного обеспечения, а также методы парольной защиты при входе в систему.

3. Защита информационных ресурсов от несанкционированного доступа. Обеспечивает защиту конфиденциальности, целостности и готовности (доступности) информации и автоматизированных служб системы.

4. Защита от утечки по побочным каналам электромагнитных излучений и наводок. Реализуется экранированием аппаратуры и помещений, эксплуатации специальной защищенной аппаратуры, применением маскирующих генераторов шумов и помех, а также дополнительной проверкой аппаратуры на наличие компрометирующих излучений.

5. Защита информации в каналах связи и узлах коммутации. Блокирует угрозы, связанные с пассивным подключением к каналу («подслушивание»), предотвращает активное подключение с фальсификацией сообщений или ретрансляцией истинных сообщений, а также препятствует блокировке каналов связи. Для защиты используются процедуры аутентификации абонентов и сообщений, шифрование и специальные протоколы связи.

6. Зашита юридической значимости электронных документов. При передаче документов (платежных поручений, контрактов, распоряжений) по компьютерным сетям необходимо обеспечить доказательство истинности того, что документ был действительно создан и отправлен автором, а не фальсифицирован или модифицирован получателем или каким-либо третьим лицом. Кроме того, существует угроза отрицания авторства отправителем с целью снять с себя ответственность за передачу документа. Для зашиты от таких угроз в практике обмена финансовыми документами используются методы аутентификации сообщений при отсутствии у сторон доверия друг к другу. Документ (сообщение) дополняется так называемой цифровой подписью — специальной меткой, неразрывно логически связанной с текстом и формируемой с помощью секретного криптографического ключа. Подделка таких меток без знания ключа посторонними лицами исключается и неопровержимо свидетельствует об авторстве. Нарушитель также не может отказаться от авторства документа.

7. Защита автоматизированных систем от компьютерных вирусов и незаконной модификации. Реализуется применением иммуностойких программ и механизмов обнаружения фактов модификации программного обеспечения.

РАЗДЕЛ II. ОРГАНИЗАЦИЯ МЕЖБАНКОВСКИХ РАСЧЕТОВ.

ГЛАВА 3. ОРГАНИЗАЦИЯ МЕЖБАНКОВСКИХ РАСЧЕТОВ.

При проведении межбанковских расчетов используются три основных варианта их организации:

1) централизованный — списание и зачисление средств по счетам, открытым в Банке России;

2) децентрализованный — проведение межбанковских платежей по счетам, открытым банками друг у друга;

3) через счета, открытые либо в банке-корреспонденте, являющемся третьей стороной, либо в специализированной расчетной или клиринговой организации.

Межбанковские расчеты осуществляются согласно тем же принципам, что и безналичные расчеты, но вместе с тем имеют следующие специфические особенности:

? поддержание банками своей ликвидности на уровне, обеспечивающем удовлетворение требований своих клиентов о перечислении или снятии денежных средств со счетов. Это является залогом предотвращения рисков неплатежеспособности, которые могут стать особенно опасными для экономики, если перерастут в системные риски;

? взаимный контроль за правильностью, синхронностью и полной идентичностью межбанковских расчетов;

? постоянный контроль за технологическими и другими операционными рисками, возникающими в процессе проведения межбанковских расчетов.

ГЛАВА 4. ОРГАНИЗАЦИЯ МЕЖБАНКОВСКИХ РАСЧЕТОВ ЧЕРЕЗ РАСЧЕТНУЮ СЕТЬ БАНКА РОССИИ.

4.1. Платежная система Банка России.

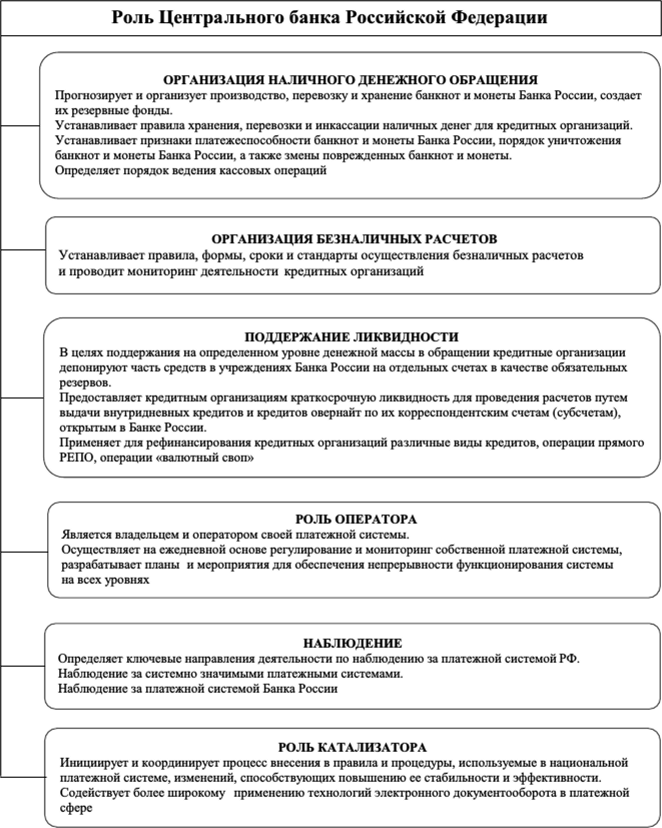

Платежная система Банка России (ПС БР) — часть национальной платежной системы. Обеспечение ее эффективного и бесперебойного функционирования является одной из целей деятельности Банка России, установленных Законом о Банке России.

В соответствии с законодательством через платежную систему Банка России осуществляются операции по средствам бюджетов всех уровней.

В ней функционируют системы расчетов, различающиеся по территориальному охвату, объему проводимых платежей, правилам и регламенту функционирования, составу участников и платежным инструментам, скорости проведения платежей и используемой технологии:

? система банковских электронных срочных платежей (далее — система БЭСП) обеспечивает осуществление расчетов с использованием электронной технологии в режиме реального времени в масштабах страны;

? система внутрирегиональных электронных расчетов (далее — система ВЭР) обеспечивает осуществление расчетов с использованием электронной технологии в региональных компонентах;

? система межрегиональных электронных расчетов (далее — система МЭР) обеспечивает осуществление расчетов с использованием электронной технологии между региональными компонентами;

? системы расчетов с применением авизо (почтовых и телеграфных), основанные на использовании бумажных технологий на внутрирегиональном и межрегиональном уровнях.

Платежной системе Банка России свойственны следующие риски:

1) операционный риск, поскольку в ней используются информационные системы и человеческие ресурсы;

2) риск ликвидности, поскольку из-за недостаточности средств на счетах ее участников возможно неисполнение всех распоряжений в системе;

3) кредитный риск, поскольку внутридневные кредиты, предоставляемые Банком России для проведения платежей, могут быть не погашены;

4) правовой риск, поскольку в нормативных актах и иных документах, регулирующих процесс функционирования платежной системы Банка России, может иметь место правовая неопределенность.

Организационная структура системы управления рисками в Банке России включает Комитет по управлению рисками в платежной системе Банка России, а также структурные подразделения центрального аппарата Банка России, выполняющие функции оператора платежной системы Банка России, а также другие подразделения Банка России, реализующие функции оператора услуг платежной инфраструктуры. Банк России активно сотрудничает со всеми заинтересованными сторонами по различным вопросам ее функционирования, включая банковские и платежные ассоциации. Все проекты нормативных документов, информация об основных решениях, принятых Советом директоров Банка России, касающихся интересов участников платежной системы, раскрываются на сайте Банка России.

4.2. Основы проведения межбанковских расчетов через расчетную сеть Банка России.

Порядок проведения межбанковских расчетов через расчетную сеть Банка России осуществляется в соответствии с Законом о национальной платежной системе и Федеральным законом от 27.06.2011 № 162-ФЗ «О внесении изменений в отдельные законодательные акты Российской Федерации в связи с принятием Федерального закона „О национальной платежной системе1'», Положением Банка России № 303-П, Положением Банка России № 383-П и Положением Банка России № 384-П. Бухгалтерский учет перевода денежных средств, в рамках настоящего положения, регламентирован Положением Банка России № 385-П.