ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 11.04.2024

Просмотров: 804

Скачиваний: 0

СОДЕРЖАНИЕ

2.Информационное обеспечение аис

3. Техническое обеспечение аис. Сетевые технологии

Ip – адресный протокол, определяет, куда происходит передача.

4. Программное обеспечение аис

Задачи, решаемые с помощью экспертных систем:

7. Информационная безопасность аис

8. Справочные правовые системы

9. Информационные системы и информационные технологии в сфере управления производством

10. Информационные системы бухгалтерскоГо учетА

11. Банковские информационные системы

12. Проектирование аис в соответствии с потребностями пользователя

13. Методические указания и темы для подготовки контрольных работ студентами заочного отделения

Под угрозой безопасности информации понимают события или действия, которые могут привести к искажению, несанкционированному использованию, разрушению информационных ресурсов, а также программных и технических средств.

Случайные угрозы – возникают независимо от воли и желания людей. Их источником могут быть неисправности технических средств, ошибки персонала, ошибки в программном обеспечении.

Умышленные, преднамеренные угрозы преследуют цель нанесения ущерба управляемой системе или пользователям.

Виды умышленных угроз:

Пассивные угрозы направлены в основном на несанкционированное использование информационных ресурсов информационной системы, не оказывая при этом влияния на ее функционирование. Например, несанкционированный доступ к базам данных, копирование данных, прослушивание линий связи.

Активные угрозы имеют целью нарушение нормального функционирования информационной системы. К ним относятся, например, вывод из строя компьютера или программного обеспечения, искажение и уничтожение информации в базах данных, нарушение работы линий связи.

Угрозы подразделяются на внутренние и внешние.

Внутренние – возникают внутри организации, исходят чаще всего от персонала.

Внешние – возникают извне. Это могут быть злонамеренные действия конкурентов, промышленный шпионаж.

Особое значение приобрела угроза от вредоносных программ и вирусов. Практически каждый пользователь сталкивается с вирусами, с различными нарушениями в работе программных средств, вызываемыми ими, другими последствиями. С развитием компьютерных сетей значение этой угрозы возрастает. Существуют вирусы (черви), распространяющиеся по электронной почте, рассылающие сами себя по всем имеющимся в системе адресам.

Вредоносные программы бывают и других типов. Логические бомбы используются в основном для разрушения или искажения информации. Внедренные злоумышленниками, они начинают действовать при наступлении определенных условий.

Троянский конь – программа, выполняющая в дополнение к основным действиям дополнительные, не описанные в документации. Представляет собой дополнительный блок команд, вставленный в исходную безвредную программу.

Захватчик паролей – программы, предназначенные для воровства паролей.

Основными угрозами безопасности информации являются:

неправильные действия пользователя. Это могут быть неправильно введенные данные, команды, ошибки администрирования. Они могут привести к уничтожению, разрушению, искажению информации;

неисправности, сбои технических и программных средств, аварии нарушают нормальную работу информационной системы, могут приводить к потерям информации;

вирусы и вредоносные программы представляют серьезную угрозу, но при правильном применении средств защиты угроза может быть сведена к минимуму;

кражи технических средств и носителей информации;

несанкционированный доступ к ресурсам может привести как к нарушению нормальной работы информационной системы, утрате информации, так и к несанкционированному использованию информации с целью нанесения ущерба, обогащения. Такой доступ может быть осуществлен путем входа в систему под чужим именем, прослушивания линий связи, регистрации излучений от технических средств и другими способами.

Реализация угроз ИС приводит к различным видам прямых или косвенных потерь. Материальный ущерб может возникать при утрате имущества, необходимости ремонтных работ, расходов на восстановление информации и др. Потери могут выражаться в ущемлении интересов, утраты клиентов, ухудшении положения на рынке.

Методы и средства защиты АИС

Защита информации предусматривает комплекс мероприятий, направленных на обеспечение информационной безопасности.

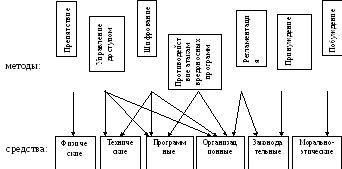

Рис. 4. Методы и средства обеспечения безопасности информации

Препятствие – физическое преграждение пути злоумышленнику к аппаратуре, носителям информации. Используются физические средства защиты – замки, решетки на окнах, охрана помещений.

Управление доступом – регулирование использования ресурсов информационной системы. Включает в себя:

идентификацию пользователей, персонала и ресурсов системы (присвоение каждому субъекту и объекту персонального имени);

регистрацию, опознание субъекта или объекта путем ввода пароля, другими методами опознания;

ограничение прав при использовании ресурсов системы;

ведение журнала, протоколирование обращений к системе;

реагирование (сигнализация, отключение, отказ) при попытках несанкционированных действий.

Используется при доступе к аппаратным и программным средствам, при входе в сеть.

Для повышения надежности парольной защиты пароль не должен быть слишком коротким, его следует периодически менять, число неудачных попыток входа в систему должно быть ограничено.

Шифрование – криптографический метод. Распространены программы для шифрования информации (Secret Disk), шифрующие информацию на дисках компьютера. Шифрование – является единственным надежным методом при передаче информации на большие расстояния. В качестве шифровального ключа может использоваться набор команд, устройство, программа. В системах ассиметричного шифрования (с открытым ключом) ключ для зашифровывания отличен от ключа для расшифровывания, и может быть несекретен. Разновидность метода – электронная цифровая подпись, подтверждающая подлинность передаваемых сообщений и документов.

Противодействие атакам вредоносных программ должно осуществляться с помощью антивирусных программ, регулярно тестирующих все компьютерные диски, особенно съемные. Так как компьютерные вирусы постоянно меняются, появляются новые, то и антивирусные программ должны регулярно обновляться. Также необходимо использование только лицензионного программного обеспечения, нельзя использовать «взломанные», пиратские программы (см. тему 4).

Регламентация – создание условий обработки, хранения и передачи информации для максимальной защиты. Особенно важно резервное копирование информации – в случае потери информации будет возможность воспользоваться копией. Копировать информацию нужно на другой носитель, а не на тот же компьютерный диск, где хранится рабочая информация.

Также необходимо ограничение доступа в помещения, хранение носителей информации в закрытых металлических шкафах, учет носителей информации, предотвращение их выноса, хищения, несанкционированного копирования.

Принуждение – метод защиты, побуждающий пользователей и персонал соблюдать правила обработки, передачи и использования информации под угрозой материальной, административной или уголовной ответственности.

Побуждение персонала соблюдать правила защиты информации, не нарушать установленные порядки осуществляется морально-этическими средствами.

При разработке и реализации системы защиты ИС выделяют три стадии:

Выработка требований:

- выявление и анализ уязвимых элементов;

- выявление или прогнозирование угроз, которым могут подвергнуться уязвимые элементы ИС;

- анализ риска.

Определение способов защиты и разработка плана защиты. Принимаются решения:

- какие угрозы должны быть устранены и в какой мере;

- какие ресурсы ИС должны быть защищены и в какой степени;

- с помощью каких средств должна быть реализована защита;

- каковы должны быть стоимость реализации защиты и затраты на эксплуатацию ИС с учетом защиты от потенциальных угроз.

Построение системы информационной безопасности. Оценка надежности системы.

Рекомендуемая литература

Федеральный закон «Об информации, информатизации и защите информации» №24-ФЗ от 20.02.1995г

Информационные системы и технологии: Учебник / под ред. Трофимова В. В. – М.: Высшее образование. 2007.

Исаев Г. Н. Информационные системы в экономике: Учеб. пособие. – М.: Омега-Л, 2006. – Гл. 5.

Информационные технологии управления /Под ред. проф. Г. А. Титоренко. – 2-е изд. – М.: ЮНИТИ-ДАНА, 2005. – Гл. 6.

Землянский А.А. Информационные технологии в экономике. – М.: КососС, 2004. – Гл.12.

Уткин В. Б. Информационные системы в экономике. – М.: Издательский центр «Академия», 2004. – Гл. 3.

Советов Б.Я., Цехановский В.В. Информационные технологии. – М.: Высшая школа, 2003. – П. 5.3

Автоматизированные информационные технологии в экономике / Под ред. Г.А. Титоренко. – М.: ЮНИТИ, 1998. – П. 1.5; п. 4.1,4.2; гл. 5.

Вопросы для самопроверки:

Что такое безопасность информационной системы, угроза безопасности?

Назовите виды угроз, приведите примеры.

Какие есть средства и методы обеспечения безопасности?

Какие методы и средства наиболее эффективны при защите от вирусов?

От потери информации?

От несанкционированного доступа в системе?

От несанкционированного доступа при передаче?

При удостоверении подлинности передаваемой информации?

Какие работы производятся при разработке системы защиты?

8. Справочные правовые системы

8.1. Правовая информация и способы ее распространения

Правовая информация необходима в работе многим специалистам. Экономистам, как в области бухгалтерского учета, налогообложения, финансов и кредита, так в остальных областях, приходится работать со многими нормативными актами – кодексами, законами, приказами Министерства финансов, инструкциями. Каждый день в нашей стране принимается правотворческими органами большое количество нормативных документов и изменений к ним. Объемность, сложность, а порой запутанность и противоречивость нормативно-законодательной базы вызывают необходимость комментариев, разъяснений. Справочные правовые системы представляют собой необходимый инструмент для работы бухгалтера, финансиста, экономиста. Они дают возможность найти ответы практически на все возникающие вопросы по использованию законодательства.