Файл: Общие вопросы обеспечения информационной безопасности корпоративной сети.doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 08.11.2023

Просмотров: 185

Скачиваний: 5

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

1. Общие вопросы обеспечения информационной безопасности корпоративной сети

1.2 Виды защищаемой информации

1.3 Угрозы безопасности информации

1.4 Существующие положения в области обеспечения ИБ

1.5 Выбор средств межсетевой защиты

2. ИССЛЕДОВАНИЕ ПРИНЦИПОВ и ОСОБЕННОСТЕЙ

2.2 Исследование принципов работы VPN

2.3 Анализ безопасности VPN сетей

2.7 Категории продуктов для создания VPN

2.8 Обзор существующих программных решений VPN

3 ПРОЕКТИРОВАНИЕ КОРПОРАТИВНОЙ VPN СЕТИ

3.2 Описание технологии OpenVPN

Таким образом, список угроз и уязвимостей с каждым годом сильно видоизменяете. Поэтому проблема обеспечения безопасности функционирования автоматизированных систем является актуальной.

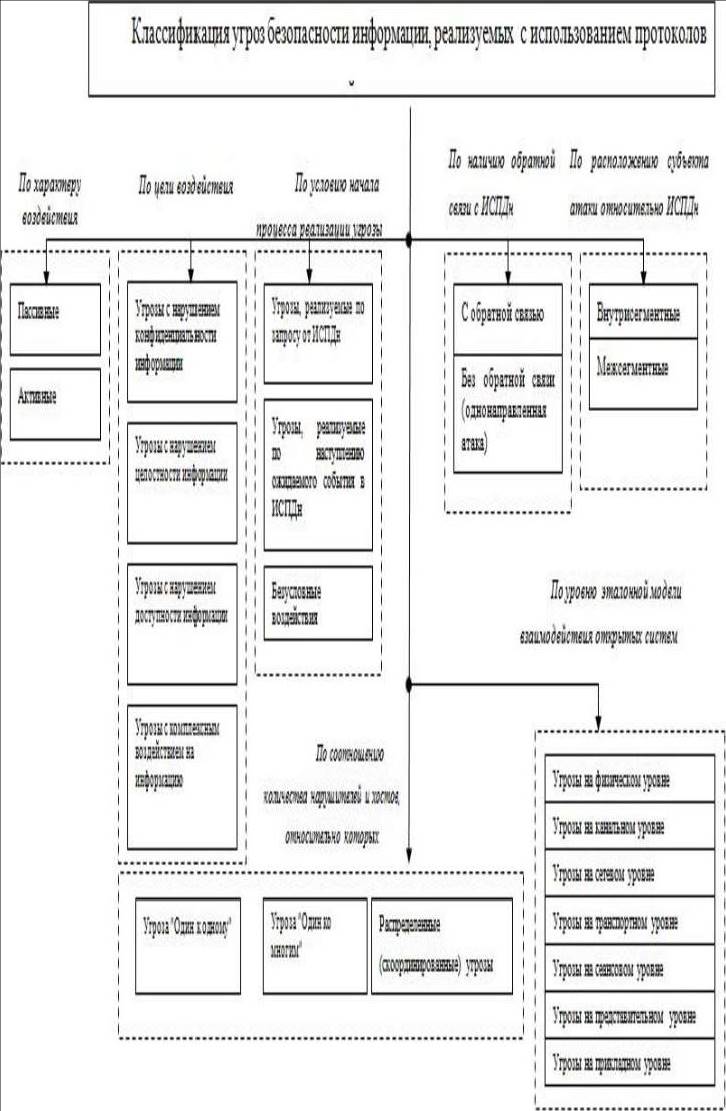

В соответствии базовой моделью угроз, созданной ФСТЭК была проведена классификация угроз, возникающих при межсетевом взаимодействии (рисунок 1.4).

Рисунок 1.4 - Классификационная схема угроз с использованием протоколов межсетевого взаимодействия

С учетом проведенной классификации можно выделить семь наиболее часто реализуемых сетевых угроз.

У 1. Анализ сетевого трафика (рисунок 1.5). Анализ сетевого трафика

Х

ост 1

ост 1Хост

1 Маршрутизатор

Хост нарушителя

Рисунок 1.5- Схема реализации угрозы «Анализ сетевого трафика»

У2. Сканирование сети. Данная угроза заключается в передаче запросов сетевым службам хостов с конфиденциальной информацией и анализе ответов с целью выявления следующей информации: используемых

УЗ. Угроза выявления пароля. Данная угроза реализовывается различными методами: простой перебор (фут), перебор по словарю, использование специальных программ-перехватчиков паролей, подмена доверенного объекта сети (IP-spoofmg) и перехват пакетов (sniffmg).

У4. Подмена доверенного объекта сети и передача по каналам связи сообщений от его имени с присвоением его прав доступа. Данная угроза реализуется в системах, где используются нестойкие алгоритмы идентификации и аутентификации пользователей, хостов и т.д. Под доверенным объектом понимают объект сети (компьютер, межсетевой экран, маршрутизатор и т.п.), легально подключенный к серверу.

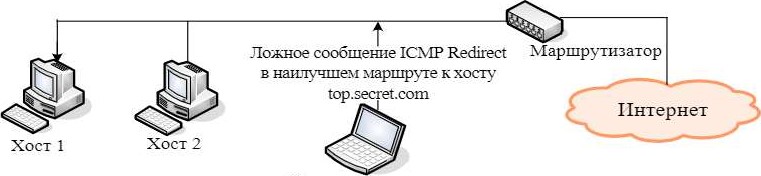

У5. Навязывание ложного маршрута сети. Данная угроза реализуется двумя способами: внутрисегментное или межсегментное навязывание. Возможность реализации данной угрозы обусловлена недостатками, алгоритмов маршрутизации (проблемами идентификации сетевых управляющих устройств). Данная угроза позволяет попасть на хост или в сеть злоумышленника, где затем можно получить доступ к операционной среде технического средства. Угроза возможно из-за недостатков протоколов маршрутизации (ГИР, OSPF, LSP) и протоколов управления сетью (ICMP, SNMP), позволяющих при несанкционированном использовании вносить изменения в маршрутно-адресные таблицы. Для осуществления угрозы нарушитель должен послать от имени сетевого управляющего устройства

(например, маршрутизатора) управляющее сообщение.

Рисунок 1.6 - Схема реализации угрозы «Внутрисегментное навязывание ложного маршрута»

-

Фаза передачи ложного сообщения ICMP Redirect от имени маршрутизатора на хост 1

Хост нарушителя

-

Фаза приема, анализа, воздействия и передачи перехваченной информации на ложном

сервере

Хост 1 Сервер top.secret.com

Хост 1 Сервер top.secret.comРисунок 1.7 - Схема реализации угрозы «Межсегментное навязывание ложного маршрута»

Уб. Внедрение ложного объекта сети. Угроза заключается в перехвате нарушителем поискового запроса и выдачи ложного ответа вместо легального пользователя. Реализация угрозы приведет к изменению маршрутно-адресных данных и остальной поток информации, будет проходить через ложный объект сети.

Рисунок 1.8 - Схема реализации угрозы «Внедрение ложного АКРсервера»

У7. Отказ в обслуживании. Данный тип угрозы основаны на недостатках сетевого программного обеспечения, на его уязвимостях, которые позволяют нарушителю создавать такие условия, в которых операционная система оказывается не в состоянии обрабатывать поступающие пакеты.

У8. Удаленный запуск приложений. Данная угроза заключается в стремлении запустить на атакуемом хосте различные вредоносные программы, предварительно внедренные: вирусы, программы-закладки, «сетевые шпионы». Главная цель таких программ — нарушение целостности конфиденциальности и доступности информации, а также полный контроль за работой атакуемого хоста, несанкционированный запуск прикладных программ пользователей для несанкционированного получения необходимых нарушителю данных.

Рисунок 1.9 - Схема реализации угрозы «Внедрение ложного DNS-

сервера» путем перехвата DNS-3mpoca

Возможные последствия реализации угроз различных классов представлены в таблице .З .

Таблица 1.3 - Возможные последствия реализации угроз различных классов

п/п

Тип атаки

Возможные последствия

I

Анализ сетевого трафика

Перехват идентификаторов, паролей другой информации

| п/п | Тип атаки | Возможные последствия | |

| | | | |

| 2 | Сканирование сети | Определение используемых протоколов, доступных портов у сетевых служб, идентификаторов п паролей пользователей, активных сетевых сервисов | |

| З | «Парольная» атака | Любое деструктивное действие с правами легального пользователя | |

| 4 | Подмена доверенного объекта сети | Изменение маршрута передаваемых сообщений, несанкционированный доступ к ресурсам сети, навязывание ложноп информации | |

| 5 | Навязывание ложного маршрута | Несанкционированная модификация маршрутно-адресных данных, навязывание ложных сообщений анализ и модификация передаваемой информации | |

| 6 | Внедрение ложного объекта сети | Навязывание ложной информации, несанкционированный доступ к ресурсам сети, перехват п просмотр трафика. | |

| 7 | | Частичное исчерпание ресурсов | Снижение производительности сетевых устройств и серверных приложений, о скнои способности каналов связи |

| Полное исчерпание ресурсов | Невозможность передачи сообщений вследствие отсутствия доступа к среде передачи данных, отказ в установлении соединения, в предоставлении сетевых сервисов (электронной почты, файлового и т.д.) | ||

| Нарушение логической связности между объектами, атрибутами, данными | Невозможность: передачи, сообщений вследствие отсутствия корректных маршрутно-адресных данных; получения услуг из-за несанкционированном модификации идентификаторов, паролей и т.п. | ||

| Использование ошибок в п о аммах | Нарушение работоспособности сети | ||

| 8 | | С помощью рассылки файлов с деструктивным исполняемым кодом, вирусное заражение | Нарушение конфиденциальности, целостности и доступности информации |

| С помощью переполнения буфера приложения се ве а | |||

| с помощью использования возможностей удаленного управления системой, предоставляемых скрытыми программными | Возможность скрытого управления системой | ||

| п/п | Тип атаки | Возможные последствия | |

| | | аппаратными закладками либо используемыми штатными средствами | |

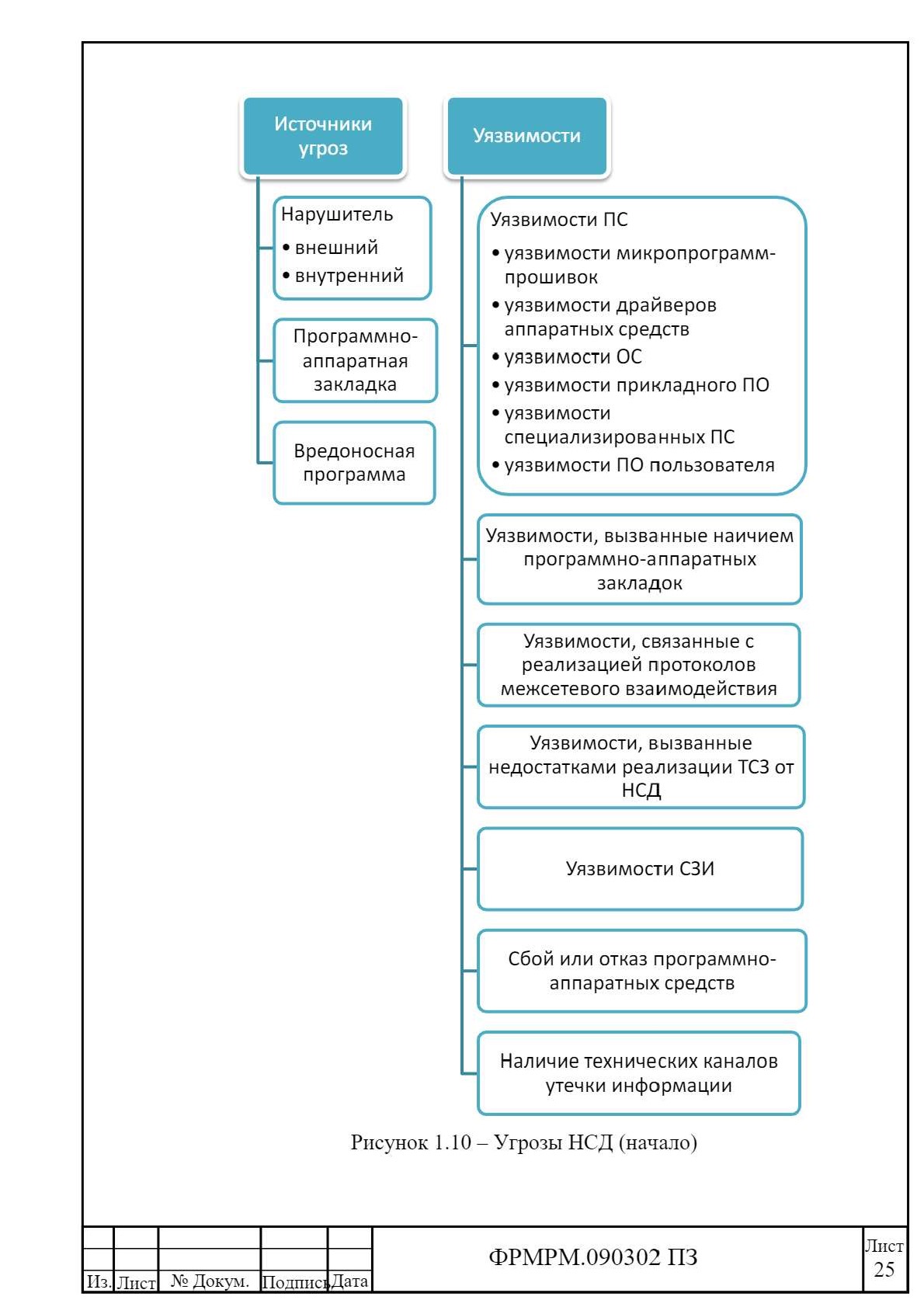

Кроме сетевых атак для распределенных систем, подключенных к общим сетям характерен еще ряд угроз, а именно угрозы несанкционированного доступа к конфиденциальной информации, обрабатываемой на АРМ, связанные с непосредственным доступом к защищаемым данным (представлены на рисунке 1.4 или средствам обработки этих данных, а также реализуемые извне (представлены на рисунке 1 З).

Таким образом, защищаемая информация корпоративной сети подвергается ряду угроз и нуждается в защите.

Рисунок 1.10 Угрозы НСД (продолжение)

1.4 Существующие положения в области обеспечения ИБ

В Доктрине ИБ РФ обозначены задачи обеспечения безопасности информационных ресурсов и информационных систем РФ, которое реализуется повышением безопасности ПС, включающих, прежде всего, системы органов государственной власти, финансово-кредитной и банковской сфер, сферы хозяйственной деятельности, а также систем и средств информатизации вооружения и военной техники, систем управления воисками и оружием, экологически опасными и экономически важными производствами, интенсификацией развития отечественного производства аппаратных и программных средств защиты информации и методов контроля за их эффективностью, обеспечением защиты сведений, составляющих государственную тайну, расширением международного сотрудничество РФ в области развития и безопасного использования информационных ресурсов, противодействия угрозе развязывания противоборства в информационной сфере.

Практическая реализация данного направления:

Безопасность информационных ресурсов РФ указанной категории обеспечивается Уголовным кодексом РФ, в частности.

Глава 28. Преступления в сфере компьютерной информации

Статья 272 Неправомерный доступ к компьютерной информации.

Защита государственной тайны обеспечивается ФЗ РФ от 21.07.1993 N 5485-1 (ред. От 08.03.2015) ”О государственной тайне". Данный закон устанавливает сведения, касающиеся государственнои тайны, порядок работы с ними, порядок сертификации средств защиты информации. В

Федеральном законе от 07.07.2003 126-ФЗ (ред. От 06.07.2016) ”О связи“ существует статья Статья 41. Подтверждение соответствия средств связи и услуг связи. Приказ ФАПСИ от 13.06.2001 п 152 ”06 утверждении инструкции об организации и обеспечении безопасности хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации с ограниченным доступом, не

содержащей сведений, составляющих государственную тайну“ содержит соответствующие названию документа инструкции.

Постановление Правительства РФ от 16.042012 313 «Об утверждении Положения о лицензировании деятельности по разработке, производству, распространению шифровальных (криптографических) средств, информационных систем и телекоммуникационных систем..

определяет порядок лицензирования криптографических средств ЗтцИТЫ.

В 1992 году Государственная техническая комиссия при Президенте РФ опубликовала пять ”Руководящих документов", посвященных проблеме защиты от несанкционированного доступа (НСД) к информации, обрабатываемой средствами вычислительной техники (СВТ) и автоматизированными системами (АС).

В 1997 году к этим документам добавился еще один: ”РуковоДящий Документ. СреДспша вычислительной техники. Межсетевые экраны. Защита от несанкционированного Доступа к информации. Показатели защищенности от несанкционированного Доступа к информации

В общем случае, комплекс программно-технических средств и организационных (процедурных) решений по защите информации от НСД для АС реализуется использование четырех подсистем:

Кроме того, в РФ выпущен ряд НПА, регламентирующих работу с защищаемой информацией:

Федеральный закон от 29.06.2004 г. № 98-ФЗ «О коммерческой тайне». Федеральный закон от 27.07.2006 г. № 149-ФЗ «Об информации, информационных технологиях и о защите информации».

Федеральный закон от 27.07.2006 г. № 152-ФЗ «О персональных данных».

Федеральный закон от 6.04.2011 г. № 63-ФЗ «Об электронной подписи».

Регуляторами в области информационной безопасности в РФ являются: Федеральная служба по техническому и экспортному контролю, Федеральная служба безопасности,

Федеральная служба охраны, Министерство обороны РФ, Министерство связи и массовых коммуникаций РФ, Служба внешней разведки РФ и Банк России.

Регуляторами выдвигаются следующие требования к защите данных в компьютерных сетях:

-

использование лицензионных технических средств и ПО; -

проведение проверки объектов информации на соответствие нормативным требованиям по защищенности;

З) составление списка допустимых к применению программных средств и запрет на использование средств, не входящих в этот перечень;

-

использование и своевременное обновление антивирусных программ, проведение регулярных проверок компьютеров на предмет заражения вредоносными ПО; -

разработка способов профилактики по недопущению попадания вирусов в сеть; -

разработка методов хранения и восстановления зараженного ПО.

1.5 Выбор средств межсетевой защиты

1.5.1 Межсетевые экраны

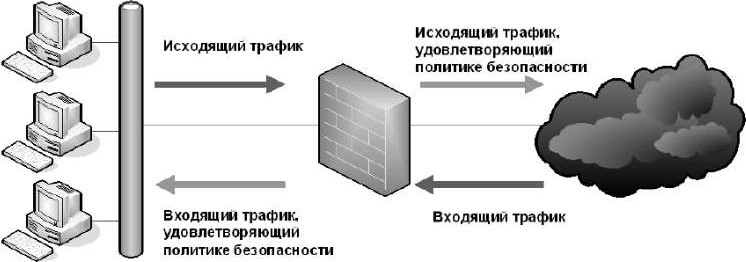

Межсетевые экраны обеспечивают безопасность границ компьютерной сети, обеспечивают целостность ее периметра в точках подключения внутренней защищенной сети к внешней неконтролируемой сети (как правило, сети Интернет). В переводной литературе также встречаются альтернативные термины для МЭ - fn•ewall или брандмауэр.

МЭ обеспечивает зап_щту автоматизированных систем путем фильтрации сетевых пакетов проходящих через него. То есть содержимое сетевого пакета анализируется по ряду критериев на основе заданных правил, затем принимается решение о его дальнейшем продвижении. Подобным способом межсетевой экран разграничивает доступ между АС. Правила реализуются применением последовательной фильтрации. Т.е. в межсетевых экранах присутствует набор фильтров, разрешающих ИЛИ запрещающих передачу данных (пакетов) на следующий фильтр.

Рисунок - Контроль периметра сети МЭ (защищаемая сеть слева)

1.5.2 Системы обнаружения атак

Система обнаружения атак (СОА) предназначена для выявления и по возможности предупреждения действий, угрожающих безопасности информационной системы со стороны внешней сети.

Существуют следующие методы обнаружения атак:

-

методы сигнатурного анализа, -

методы обнаружения аномалий.

З) Комбинация вышеуказанных методов.

При сигнатурном анатизе предполагается, что сценарий атаки известен. При проведении атаки она обнаруживается анализом сетевого трафика. Таким образом, поиск атаки сводится к поиску заранее известной последовательности действий или символьной строки. Для подобного поиска

необходимо правильно описать атаку, что производится с помощью набора правил (условий). Для обнаружения атак по сигнатуре необходимо иметь

базу сигнатур известных атак. К недостатку данного метода относится невозможность обнаружения новых атак.

Второй способ обнаружения атак основан на обнаружении аномального поведения системы. Предполагается, что при штатной работе система