Файл: Общие вопросы обеспечения информационной безопасности корпоративной сети.doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 08.11.2023

Просмотров: 203

Скачиваний: 5

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

1. Общие вопросы обеспечения информационной безопасности корпоративной сети

1.2 Виды защищаемой информации

1.3 Угрозы безопасности информации

1.4 Существующие положения в области обеспечения ИБ

1.5 Выбор средств межсетевой защиты

2. ИССЛЕДОВАНИЕ ПРИНЦИПОВ и ОСОБЕННОСТЕЙ

2.2 Исследование принципов работы VPN

2.3 Анализ безопасности VPN сетей

2.7 Категории продуктов для создания VPN

2.8 Обзор существующих программных решений VPN

3 ПРОЕКТИРОВАНИЕ КОРПОРАТИВНОЙ VPN СЕТИ

3.2 Описание технологии OpenVPN

Корпоративная VPN

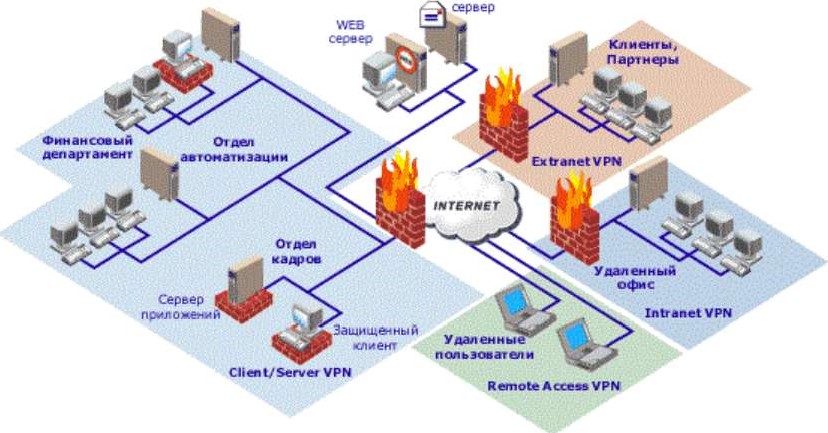

Рисунок 2.4 — Внутрикорпоративная VPN

2.5.3 Экстранет VPN

Межкорпоративные сети VPN используются для организации эффективного взаимодействия и защищенного обмена информацией со стратегическими партнерами но бизнесу, в том числе зарубежными, основными поставщиками, крупными заказчиками, клиентами и т.д. (рис.

2.5).

ПОЧТо—Й

сервер

серверРисунок 2.5 —Межкорпоративная VPN

Технология экстранет обеспечивает прямой доступ между сетями разных компаний. Сети Extranet VPN похожи на внутрикорпоративные VPN, с той лишь разницей, что проблема защиты информации является для них более острой. Поэтому в межкорпоративных сетях большое значение должно придаваться контролю доступа при помощи брандмауэров (Firewalls). Не менее важна и аутентификация пользователей, чтобы доступ к информации получали только те, кому он разрешен.

2.6 Технологии VPN

В начале 1990-х годов были ограничены возможности расширения доступности данных предприятия за пределы локальной корпоративной сети, главным образом из-за чрезвычаино дорогостоящих выделенных линий и негибких частных сетей. По мере распространения и роста значимости Интернета, возникла концепция виртуальных частных сетей, которая выступила в качестве альтернативы выделенных линии. Это решение нашло применение в открытых магистральных транспортных протоколах ГР надежный протокол IPSec обеспечивал более гибкое, экономически выгодное решение для безопасного доступа. Сети, построенные на принципе IPsec

VPN, эффективно выполняют требования фиксированных, сайт-сайт, сетевых подключениях. Однако, для МОбИЛЬНЫХ пользователей они часто слишком дорогие, их применение невозможно для деловых партнеров или клиентов, так как требуется установленное и настроенное программное обеспечение на каждой конечнои точке.

Поэтому для предоставления доступа удаленным и мобильным пользователям была разработана технология SSL VPN. При этом клиенты получают защищенный доступ только к тем ресурсам, которые считаются необходимыми для этого пользователя, даже если доступ производится с общедоступной машины, которая находятся вне контроля предприятия, не соответствуют корпоративной политике безопасности и рассматривается как ненадежная“

2.6.1 Сети VPN на основе IPSec

Стандарт IPSec был разработан для повышения безопасности IP протокола. Это достигается за счёт дополнительных протоколов, добавляющих к IP пакету собственные заголовки, которые называются инкапсуляциями. Т.к. IPSec — набор протоколов:АН, ESP, IkE.

АН (Authentication Header) - протокол заголовка идентификации. Обеспечивает целостность путём проверки того, что ни один бит в защищаемой части пакета не был изменён во время передачи. АН разрабатывался только для обеспечения целостности. Он не гарантирует конфиденциальности путём шифрования содержимого пакета.

ESP (Encapsulating Security Protocol) - инкапсулирующий протокол безопасности, который обеспечивает и целостность и конфиденциальность. В режиме транспорта ESP заголовок находится между оригинальным IP заголовком и заголовком ТСР ИЛИ UDP. В режиме туннеля заголовок ESP размещается между новым IP заголовком и полностью зашифрованным оригинальным IP пакетом.

Установка и поддержка VPN туннеля происходит в два этапа. На первом этапе (фазе) два узла договариваются о методе идентификации, алгоритме шифрования, хэш алгоритме и группе Diffle Hellman. На втором этапе генерируются данные ключей, узлы договариваются насчёт используемой политики. Этот режим, также называемый быстрым режимом (quick mode), отличается от первой фазы тем, что может установиться только после первого этапа, когда все пакеты второй фазы шифруются.

ихт-соединение на основе IPsec простои и экономически эффективный способ маршрутизации пакетов между точками. Такая альтернатива аренды частных линий позволяет предприятиям использовать инфраструктуру Интернета для быстрого расширения сети географически удаленных мест.

Компании используют такие протоколы передачи данных, как IPsec, для инкапсуляции данных, которые передаются в IP пакетах в сети Интернет. Шлюз VPN получает такие инкапсулированные данные, расшифровывает их и направляет получателю. Трафик, поступающий от шлюза VPN, обрабатывается таким образом, как если бы он пришел от пользователя местной локальной сети. В результате такого VPN соединения пользователь получает полный, постоянный доступ к сети. Это идеальный вариант для обслуживания постоянных соединении и совместного использования ресурсов среди пользователей в географически распределенных офисах в целях повышения производительности масштабных предприятий. В некоторых случаях этот уровень доступа может оказаться ненужным или невозможным. Другой момент, который должен быть учтен при рассмотрении протокола IPsec, является управление ресурсами, необходимыми для его внедрения и обслуживания. Как уже отмечалось, удаленные точки должны иметь предустановленное и настроенное программное обеспечение. Для организаций, предоставляющих удаленный доступ сотням пли тысячам мобильных пользователей, процесс установки, обновления, настройки и

управления всеми клиентами может быть очень

длительным и дорогостоящим. Также небезопасно использовать принцип

'всегда на связи“ мобильным сотрудникам, которые пользуются личными ноутбуками, КПК (отсутствие настроек соединения для такого типа устройств) или клиентам компании.

Именно в такой среде технология SSL VPN нашла широкое применение

2.6.2 Сети VPN на основе протокола SSL

Сети, построенные на SSL VPN, используют отличную от IPSec методологию для передачи частных данных через Интернет. SSL VPN использует протокол HTTPS, который доступен во всех стандартных веббраузерах в качестве безопасного механизма доставки без необходимости дополнительного программного обеспечения. За счет SSL VPN связь между мобильным пользователем и внутренними ресурсами происходит через сетевое подключение на уровне приложений, в отличие от открытого ”туннельного” подключения IPSec VPN на сетевом уровне.

Технологию удобно использовать для открытия доступа сотрудникам, имеющим ограниченный доступ в Интернет и специфическую аппаратную платформу мобильного устройства (КПК, мобильные телефоны), для организации работы с партнером или заказчиком. Кроме того, это удобный и безопасный вариант организации удаленного рабочего места для сотрудника.

С точки зрения пользователя, технология SSL VPN прозрачна, что является очевидным преимуществом: нет необходимости обеспечения конфиденциальности ключевой информации, хранящейся на жестком диске, и нет необходимости устанавливать специфический ИХ-клиент, достаточно лишь наличия Интернет-браузера, поддерживающего

| | тип VPN | Характеристика | Преимущества | Недостатки | ||||

| 1) | РРТР | Туннельный протокол типа точкаточка. Используется для создания VPN через сети коммутируемого доступа. Для защиты трафика может быть использован протокол МРРЕ. Для аутентификация клиентов MSCHAPv2 и ЕАРTLS | клиент РРТР встроен почти во все операционные системы, поэтому не требует установки дополнительного программного обеспечения; Прост в настройке; Высокая скорость работы; Требуем мало вычислительных ресурсов; Поддерживае т множество протоколов; | - небезопасный протокол аутентификации (уязвимый протокол аутентификации MSСНАР v.2 все еще много где используется - слабая устойчивость к атакам. | ||||

| 2) | L2TP-IPsec | Протокол туннелирования 2 уровня (канального уровня). Объединяет протокол L2F, и проходящего через него. Поэтому используется совместно с протоколом IPsec для обеспечения безопасности и конфиденциальности |

|

алгоритмы аутентификации, что приводит к разрыву установленных соединений.

коммутируемым телефонным линиям. | ||||

необходимые технологии (как правило, это Java или ActiveX). Таким образом, вся сложность открытия защищенного соединения сводится к выбору закладки, сохраненной в браузере.

Данная технология будет подробно рассматриваться в следующей главе.

Сравнение технологий создания VPN представлено в таблице 2.1.

Таблица 2.1 Сравнение VPN технологий

-

3) OpenVPN

(SSL)

OpenVPN технология с открытым кодом. Использует библиотеку 0penSSL и протоколы

SSLv3/TLSvl.

-

гибкость настройки (может быть настроен на работу на любом порту); -

очень безопасен (поддерживают

множество криптографических алгоритмов, например, AES, BlowfEh, 3DES,

CAST-128, Camelia п другие);-

может работать сквозь файрволлы; -

высокая переносимость между платформами

- необходимо программное обеспечение стороннего разработчика; - не очень неудобен в настройке (гибкость может сделать его неудобным в настройке.). - ограниченная поддержка портативными устройствами.

SSTP (англ. Secure

Socket Tunneling

Protocol — протокол безопасного туннелиро-вания сокетов)

Протокол VPN от

Microsoft, основанный на SSL и включённьш в состав их ОС начиная с Windows 2008 и Windows Vista SPl. Соединение проходит с помощью HTTPS по 443 порту. Для шифрования используется SSL, для аутентификации

SSL и РРР.

-

очень безопасен (зависит от алгоритма шифрования, обычно используется очень стойкий AES); - полностью интегрирован в Windows (начиная с Windows Vista SPl); -

имеет поддержку

Microsoft;-

может работать сквозь файрволлы

-

SSTPHe поддерживает VPN подключений от саита к сайту -

SSTP VPN серверы, включая брандмауэр ТМ(Э, требуют привязки сертификатов веб саита к веб приемникам SSTP Web Listener; -

только Windows

Server 2008 п Windows Serv23er 2008 R2 могут работать в качестве се ве ов SSTP VPN.

-

Таким образом, наименее безопасным протоколом среди рассмотренных является РРТР. В качестве преимуществ можно назвать его простоту настройки и кроссплатформенность. L2TP/IPsec при тех же преимуществах обладает более безопасностью. Его недостаток использование только UDP. От этого недостатка свободен клиент OpenVPN. Кроме того, OpenVPN очень гибкий, быстрый и очень безопасный протокол

, даже при имеющейся необходимости стороннего программного обеспечения во всех операционных системах и, сравнительно, более сложную настройку, чем остальные решения, он является более предпочтительным.