ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 30.11.2023

Просмотров: 694

Скачиваний: 3

СОДЕРЖАНИЕ

Вопрос 1. Понятие, структура и задачи информатики.

Вопрос 2. Информация, данные и знания.

Вопрос 3. Основные свойства информации.

Вопрос 4. Информационные процессы, системы и технологии.

Вопрос 5. Информатизация общества.

Тема 2. Математические основы информатики

Вопрос 2. Количественные характеристики информации.

Вопрос 3. Представление информации в ЭВМ.

Вопрос 4. Элементы алгебры логики.

Тема 3. Технические средства (hardware)

Вопрос 1. Определение, назначение, структура.

Вопрос 2. Состав персонального компьютера.

Вопрос 3. Основные характеристики современных компьютеров.

Вопрос 2. Способы представления алгоритмов.

Вопрос 4. Типы структур алгоритмов.

Вопрос 6. Программное обеспечение компьютера.

Вопрос 1. Определение, назначение и состав сети.

Вопрос 3. Глобальная компьютерная сеть Интернет.

Вопрос 4. Сервисы сети Интернет.

Вопрос 5. Адресация в сети Интернет.

Тема 6. Основы работы с операционной системой MS Windows

Вопрос 1. Операционная система персонального компьютера.

Вопрос 2. Пользовательский интерфейс ОС Windows 8.1.

Вопрос 3. Формирование файловой структуры компьютера.

Вопрос 4. Практическая часть: Создание папок пользователя.

Тема 7. Подготовка текстовых документов

Вопрос 1. Основные возможности текстового процессора MS Word 2013.

Вопрос 2. Клавиатура и принципы работы с ней.

Вопрос 3. Интерфейс текстового процессора MS Word 2013.

Вопрос 4. Инструменты создания и оформления документов MS Word.

Вопрос 5. Принципы редактирования и форматирования документов.

Вопрос 6. Вставка элементов на страницу документа.

Вопрос 7. Дизайн, Разметка страницы и Рецензирование.

Вопрос 8. Управление видом документа.

Вопрос 9. Сохранение документов МS Word.

Тема 8. Табличный процессор MS Excel

Вопрос 1. Электронные таблицы.

Вопрос 2. Интерфейс табличного процессора MS Excel 2013.

Вопрос 3. Структура таблицы MS Excel.

Вопрос 4. Ввод данных в таблицу, копирование и перемещение.

Вопрос 5. Проведение математических вычислений в таблицах MS Excel.

Вопрос 6. Примеры решения вычислительных задач.

Вопрос 7. Логические переменные, функции и выражения.

Вопрос 8. Использование диаграмм и графиков в MS Excel.

Вопрос 1. Базы данных. Основные понятия.

Вопрос 3. Создание базы данных MS Access.

Тема 10. Создание компьютерных презентаций

Вопрос 1. Интерфейспрограммы MS Office Power Point 2013.

Вопрос 2. Последовательность создания презентации.

Вопрос 3. Демонстрация презентации.

Тема 11. Основы компьютерной графики

Вопрос 1. Методы представления графической информации.

Вопрос 2. Графический редактор MS Paint.

Вопрос 3. Создание элементов изображения.

Вопрос 4. Выделение и редактирование объектов.

Вопрос 5. Режимы просмотра изображений в окне MS Paint.

Вопрос 6. Сохранение графических файлов в программе.

Вопрос 7. Редактор деловой графики MS Office Visio.

Тема 12. Информационная безопасность

Вопрос 1. Основные понятия информационной безопасности.

Вопрос 2. Угрозы информационной безопасности.

Вопрос 3. Методы и средства защиты информации.

Вопрос 4. Электронная цифровая подпись.

Вопрос 5. Вредоносные программное обеспечение.

«Развитие в Российской Федерации отрасли информационных технологий и электронной промышленности, а также совершенствование деятельности производственных, научных и научно-технических организаций по разработке, производству и эксплуатации средств обеспечения информационной безопасности, оказанию услуг в области обеспечения информационной безопасности».

«Содействие формированию системы международной информационной безопасности, направленной на противодействие угрозам использования информационных технологий в целях нарушения стратегической стабильности, на укрепление равноправного стратегического партнерства в области информационной безопасности, а также защиту суверенитета Российской Федерации в информационном пространстве».

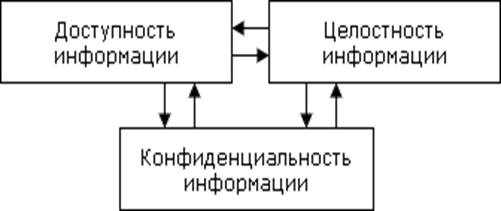

Информационная безопасность реализуется как процесс обеспечения конфиденциальности, целостности и доступности информации.

Конфиденциальность – это обеспечение доступа к информации только авторизованным пользователям.

Целостность – это обеспечение достоверности и полноты информации и методов ее обработки.

Доступность – это обеспечение доступа к информации и связанным с ней активам авторизованных пользователей по мере необходимости.

Безопасность информации — состояние защищенности данных, при котором обеспечиваются их конфиденциальность, доступность и целостность (рис. 175).

Нарушение каждой из трех категорий приводит к нарушению информационной безопасности в целом. Так, нарушение доступности – это отказ в доступе к информации, нарушение целостности фальсифицирует информацию и, наконец, нарушение конфиденциальности приводит к раскрытию информации.

Рис. 175. Составляющие информационной безопасности

Выделение этих категорий в качестве базовых составляющих информационной безопасности обусловлено необходимостью реализации комплексного подхода при обеспечении режима информационной безопасности. Кроме этого, нарушение одной из этих категорий может привести к нарушению или полной бесполезности двух других. Например, хищение пароля для доступа к компьютеру (нарушение конфиденциальности) может привести к его блокировке

, уничтожению данных (нарушение доступности информации) или фальсификации информации, содержащейся в памяти компьютера (нарушение целостности информации).

Безопасность информации определяется отсутствием недопустимого риска, связанного с утечкой информации по техническим каналам, несанкционированными и непреднамеренными воздействиями на данные и (или) на другие ресурсы автоматизированной информационной системы, используемые в автоматизированной системе.

Вопросы обеспечения информационной безопасности при использовании информационных технологий и систем регламентируются основополагающим Федеральным Законом РФ №-149 ФЗ, от 27.07.2006 (ред. от 25.11.2017) «Об информации, информационных технологиях и о защите информации». Так Статья 16. устанавливает следующие положения.

1. Защита информации представляет собой принятие правовых, организационных и технических мер, направленных на:

1) обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации;

2) соблюдение конфиденциальности информации ограниченного доступа;

3) реализацию права на доступ к информации.

2. Государственное регулирование отношений в сфере защиты информации осуществляется путем установления требований о защите информации, а также ответственности за нарушение законодательства Российской Федерации об информации, информационных технологиях и о защите информации.

Точками приложения процесса защиты информации к информационной системе являются аппаратное обеспечение, программное обеспечение и обеспечение связи (коммуникации). Сами процедуры (механизмы) защиты разделяются на защиту физического уровня, защиту персонала и организационный уровень.

В то время как информационная безопасность — это состояние защищённости информационной среды, защита информации представляет собой деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию, то есть процесс, направленный на достижение этого состояния.

Вопрос 2. Угрозы информационной безопасности.

Угроза – это потенциальная возможность определенным образом нарушить информационную безопасность. Попытка реализации угрозы называется атакой, а тот, кто предпринимает такую попытку, – злоумышленником. Потенциальные злоумышленники называются источниками угрозы.

Знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее экономичные средства обеспечения безопасности.

Угроза является следствием наличия уязвимых мест в защите информационных систем (таких, например, как возможность доступа посторонних лиц к критически важному оборудованию или ошибки в программном обеспечении).

Можно выделить три группы угроз информационным системам:

1. Угроза раскрытия – возможность того, что информация станет известной тому, кому не следовало бы ее знать.

2. Угроза целостности – умышленное несанкционированное изменение (модификация или удаление) данных, хранящихся в информационной системе или передаваемых из одной системы в другую.

3. Угроза отказа в обслуживании – блокировка доступа к некоторому ресурсу.

Виды угроз безопасности.

стихийные бедствия и аварии (наводнение, ураган, землетрясение, пожар и т.п.);

сбои и отказы оборудования (технических средств);

последствия ошибок проектирования и разработки компонентов (аппаратных средств, технологии обработки информации, программ, структур данных и т.п.);

ошибки эксплуатации (пользователей, операторов и другого персонала);

преднамеренные действия нарушителей и злоумышленников.

По природе возникновения выделяют:

Естественные угрозы – это угрозы, вызванные воздействиями на ИС и ее элементы объективных физических процессов или стихийных природных явлений.

Искусственные угрозы – это угрозы ИС, вызванные деятельностью человека.

Непреднамеренные искусственные угрозы– это действия, совершаемые людьми случайно, по незнанию, невнимательности или халатности, но без злого умысла. К ним относятся:

1) неумышленные действия, приводящие к частичному или полному отказу системы (порча оборудования, удаление, файлов с важной информацией, программ, носителей информации и т.п.);

2) неправомерное включение оборудования или изменение режимов работы устройств и программ;

3) нелегальное внедрение и использование неучтенных программ (игровых, обучающих), приводящим к необоснованному расходованию ресурсов (загрузка процессора, захват оперативной памяти);

4) заражение компьютера вирусами;

5) неосторожные действия, приводящие к разглашению конфиденциальной информации;

6) разглашение, передача или утрата атрибутов разграничения доступа (паролей, ключей и т.п.);

7) игнорирование организационных ограничений (установленных правил) в системе;

8) вход в систему в обход средств защиты или неправомерное отключение средств защиты.

Преднамеренные искусственные угрозыхарактеризуются возможными путями умышленной дезорганизации работы, вывода системы из строя, проникновения в систему и несанкционированного доступа к информации:

1) физическое разрушение системы или вывод из строя всех или отдельных наиболее важных компонентов системы;

2) отключение или вывод из строя подсистем обеспечения функционирования вычислительных систем (электропитания, охлаждения и вентиляции, линий связи и т.п.);

3) вербовка персонала или отдельных пользователей, имеющих определенные полномочия;

4) применение подслушивающих устройств, дистанционная фото- и видеосъемка и т.п.;

5) перехват данных, передаваемых по каналам связи;

6) хищение носителей информации (дисков, запоминающих устройств);

7) несанкционированное копирование носителей информации;

8) хищение производственных отходов (распечаток, записей, носителей информации и т.п.);

9) чтение остатков информации из оперативной памяти и с внешних запоминающих устройств;

10) незаконное получение паролей и других реквизитов разграничения доступа;

11) вскрытие шифров криптозащиты информации;

12) внедрение аппаратных «жучков», программ «закладок» и «вирусов» («троянов») для преодоления системы защиты и доступа к системным ресурсам;

13) незаконное подключение к линиям связи.

К этому же виду угроз относится спам – электронная рассылка разного рода рекламы людям, которые не давали своего согласия на ее получение. Спам называют еще сетевым мусором.