Файл: Учебнометодический комплекс для заочного обучения с применением дистанционных технологий для студентов специальности 190702 Организация и безопасность дорожного движения.doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 03.12.2023

Просмотров: 888

Скачиваний: 1

СОДЕРЖАНИЕ

1.Основы построения локальной сети

1.1.Классификация локальной сети

1.2.Локальные компьютерные сети. Основные определения, классификация топологий

1.3.Основные компоненты компьютерных сетей. Их преимущества и недостатки

1.4.Физическая среда передачи ЭВС, виды применяемых кабелей, их маркировка

1.5.Сетевая карта. Общие принципы, функционирование установка и настройка

2.Безпроводные компьютерные сети

2.2.Сигналы для передачи информации

2.4.Кодирование и защита от ошибок

2.5. Пропускная способность канала

2.6.Методы доступа к среде в беспроводных сетях

2.7.Виды сигналов связи и способы их обработки

3.Основы безопасности компьютерных сетей

3.1 Система защиты от утечек конфиденциальной информации

3.2.Специфика проектов внутренней информационной безопасности

3.4.Практические мероприятия по защите информации

3.7.Шифрование данных в интернет-компьютерной сети

4.1.Территориально распределенные пользователи систематического видеонаблюдения

4.2.Функции видеонаблюдения. Основные элементы и схемы построения

4.3.Технология распознавания автомобильных номеров

5.Автоматизированная система управления движением

5.1. Назначения и функции АСУД

5.3.Современные АСУД. Расширенные возможности

6.1. Классификация дорожных контроллеров

7.1. Назначения и классификация

7.2. Принципы действия основные элементы

7.3. Сравнение различных систем детектора транспорта

8.Спутниковые и радионавигационные системы GPS и Глонасс

8.1.Назначения и принципы работы

8.2. Источники ошибок и основные сегменты

8.3. Современные навигационные системы на автомобильном транспорте

8.4. Современная спутниковая система навигации

8.5. История создания спутниковых навигационных систем

8.6.Среднеорбитные спутниковые навигационные системы СНС GPS

8.8.Точность определения координат объектов

8.10. Проблемы и перспективы автомобильной спутниковой навигации

9.1. Структура интеллектуального АТС

10.1. Общие сведения и характеристика

12.Цифровая радиосвязь стандарта АРСО-25

12.1.Основные определения и элементы

12.6. Шифрование и аутентификация

12.7.Вызовы и управления сетей

Примеры Раций стандарта АРСО 25 отечественного и иностранного производства

Только за последний месяц в России прошло несколько десятков круглых столов на темы, близкие к теме статьи, и очень важно, что спикерами на них выступали не дистрибьюторы ПО, а представители лидеров отрасли — банков, госструктур, телекоммуникационных компаний, нефтяных и энергетических гигантов. Это лишний раз доказывает, что задача много сложнее, чем приобретение конкретного программного пакета. В первую очередь при ее решении надо обращать внимание на опыт внедрения и — что не менее важно — на опыт эксплуатации таких систем.

3.6.Информация о шифровании и шифрах, основы шифрования

Криптография - это дисциплина, изучающая способы защиты процессов информационного взаимодействия от целенаправленных попыток отклонить их от условий нормального протекания, основанные на криптографических преобразованиях, то есть преобразованиях данных по секретным алгоритмам. С давних времен вплоть до настоящего время важнейшей задачей криптографии является защита передаваемых по каналам связи или хранящихся в системах обработки информации данных от несанкционированного ознакомления с ними и от преднамеренного их искажения. Криптография решает указанную задачу посредством шифрования защищаемых данных, что предполагает использование двух следующих взаимно обратных преобразований:

-

перед отправлением данных по линии связи или перед помещением на хранение они подвергаются зашифрованию;

-

для восстановления исходных данных из зашифрованных к ним применяется процедура расшифрования.

Шифром называется пара алгоритмов, реализующих каждое из указанных преобразований. Секретность второго из них делает данные недоступными для несанкционированного ознакомления, а секретность первого делает невозможным навязывание ложных данных. Получение открытых данных по зашифрованным без знания алгоритма расшифрования называется дешифрованием. Изначально шифрование использовалось для защиты передаваемых сообщений от обеих указанных угроз, однако позднее было показано, что оно может защитить данные от несанкционированной модификации только если выполнены определенные условия, а именно:

-

шифруемое сообщение содержит большую избыточность;

-

процесс шифрования хорошо "перемешивает" структурные единицы сообщения (биты, символы и т.д.).

Так как эти условия выполняются далеко не всегда, то в общем случае шифрование не является средством имитозащиты - защиты от навязывания ложных данных.

Каким же условиям должен удовлетворять шифр? Ну прежде всего, процедура расшифрования должна всегда восстанавливать открытое сообщение в его исходном виде. Иными словами, для каждого допустимого сообщения T преобразования за- и расшифрования должны удовлетворять следующему свойству:

T = D(E(T)). (3.1)

Второе условие, которому должен удовлетворять шифр, следующее: он должен ... шифровать данные, то есть делать их непонятными для непосвященного. Другими словами, не должно существовать легко прослеживаемых связей между исходными и зашифрованными данными. Кроме того, шифр должен быть криптостойким, то есть устойчивым к попыткам дешифрования сообщений. Понятно, что вопрос стойкости шифров является главным в этой отрасли криптографии, и его рассмотрение мы начнем с выяснения того, что же может служить мерой стойкости.

Отправленное сообщение до поступления к получателю является для него и, естественно, для злоумышленника неопределенным - если это было бы не так, тогда не было бы вообще никакого смысла его посылать. Пусть возможна отправка сообщений T1,T2,...,Tnс вероятностью p1,p2,...,pnсоответственно. Тогда мерой неопределенности сообщения для всех, кто обладает этой априорной информацией, может служить величина математического ожидания логарифма вероятности одного сообщения, взятая со знаком "минус"; по некоторым соображениям в качестве основания логарифма удобно выбрать 2.

Эта величина имеет вполне понятный физический смысл: количество битов информации, которое необходимо в среднем передать, чтобы полностью устранить неопределенность. Если никакой априорной информации о сообщении нет кроме его размера в N бит, то все возможные из 2N вариантов считаются равновероятными и тогда неопределенность сообщения равна его размеру:

H(T ) = -2N·2-N·log2(2-N) = N = | T |, (3.2)

где через |X| обозначен размер блока данных X в битах. А если об исходном тексте неизвестно вообще ничего, даже его размер? В этом случае все равно необходимо принять за основу какую-либо модель распределения. Как правило, в реальности подобных трудностей не возникает, поскольку многие весьма стойкие шифры "не считают нужным" скрывать размер шифруемого сообщения, - в этом действительно почти никогда нет особой необходимости, - и эта характеристика априорно считается известной злоумышленнику. Там же, где этот размер все же реально необходимо скрыть, все сообщения перед зашифрованием преобразуются в массивы данных одной и той же длины, и опять получается рассмотренная выше ситуация.

После перехвата шифртекста характеристика неопределенности открытого текста изменится - она станет апостериорной ("после-опытной") условной неопределенностью - условием здесь является перехваченное шифрованное сообщение T'.

Одной из важнейших характеристик качества шифра служит количество информации об исходном тексте, которое злоумышленник может извлечь из перехваченного шифртекста - оно находится как разность между априорной и апостериорной неопределенностью исходного сообщения:

I = H(T) - H(T | T'). (3.3)

Эта величина всегда неотрицательна. Показателем здесь является, насколько уменьшится - понятно, что увеличиться она не может - неопределенность исходного текста при получении соответствующего шифртекста по сравнению с априорной неопределенностью, и не станет ли она меньше допустимой величины.

В наилучшем для разработчиков шифра случае обе эти неопределенности равны:

H(T | T') = H(T), (3.4)

то есть злоумышленник не может извлечь никакой полезной для себя информации об открытом тексте из перехваченного шифртекста: I = 0. Иными словами, знание шифртекста не позволяет уменьшить неопределенность соответствующего открытого текста, улучшить его оценку и увеличить вероятность его правильного определения. Шифры, удовлетворяющие данному условию, называются абсолютно стойкими или совершенными шифрами, так как зашифрованные с их применением сообщения не только не могут быть дешифрованы в принципе, но злоумышленник даже не сможет приблизиться к успешному определению исходного текста, то есть увеличить вероятность его правильного дешифрования.

Естественно, основной вопрос, который интересовал криптографов, это существуют ли на практике абсолютно стойкие шифры. Специалистам было интуитивно понятно, что они существуют, и пример подобного шифра привел Вернам более чем за два десятилетия до того, как один из основоположников теории информации К.Шеннон формально доказал их существование. В этом доказательстве Шеннон также получил и необходимое условие абсолютной стойкости шифра:

Для того, чтобы шифр был абсолютно стойким, необходимо, чтобы неопределенность алгоритма шифрования была не меньше неопределенности шифруемого сообщения.

Неопределенность алгоритма шифрования определяется точно так же, как и неопределенность сообщения - математическое ожидание двоичного логарифма вероятности использования алгоритма со знаком минус, - и имеет смысл только в том случае, если определено множество возможных алгоритмов и задана вероятность использования каждого из них. Стойкость шифров основана на секретности, то есть на неопределенности для злоумышленника алгоритма расшифрования - если бы это было не так, любой бы мог расшифровать зашифрованные данные. Чем меньше знает злоумышленник о шифре, тем менее вероятно успешное дешифрование сообщения. Поясним сказанное на примере: пусть перехвачена короткая 12-битовая шифровка, имеющая следующее содержание: 100101110101.

Для простоты предположим, что исходное сообщение имеет ту же длину. Если у злоумышленника нет никаких априорных сведений о зашифрованном сообщении, для него каждый из 212 исходных вариантов равновероятен, и, таким образом, вероятность правильно определить исходное сообщение простым угадыванием равна 2-12. Предположим теперь, что злоумышленнику априорно известно, что зашифрование является наложением одной и той же 4-битовой маски на каждую 4-битовую группу сообщения с помощью операции побитового исключающего или. Очевидно, возможно 16 = 24 различных вариантов битовой маски, соответственно, возможно 16 различных значений исходного текста:

маска

исходный текст

0000

100101110101

0001

100001100100

0010

101101010111

...

...

1111

011010001010

Таким образом, теперь вероятность правильно угадать исходный текст равна 1/16 - знание особенности использованного способа шифрования повысило ее в 256 раз. Отсюда следует интересный вывод: чем больше неопределенность в шифрующем преобразовании для постороннего лица, тем дальше оно стоит от разгадки шифра, тем шифр надежнее. Шифр, полностью неопределенный для злоумышленника (H(E) = ) является нераскрываемым для него, то есть абсолютно стойким! Получается, что надежность шифра зависит исключительно от его секретности и не зависит от прочих его свойств.

Самое интересное, что это верно, и парадокс здесь только кажущийся. Все дело в том, что на практике невозможно сохранить полную неопределенность относительно шифра у злоумышленника - он может получить информацию о шифре следующими путями:

-

анализировать перехваченное шифрованное сообщение - практически всегда в его распоряжении имеется определенный набор шифртекстов, для некоторых из них могут иметься и соответствующие открытые тексты, или даже возможность получить шифртекст для любого наперед заданного открытого текста;

-

злоумышленник может располагать априорными сведениями о шифре, полученными из различных источников - например, раньше это могла бы быть инструкция по шифрованию или черновик с промежуточными результатами для конкретного текста, настоящее время - фрагмент компьютерного кода или микросхема, реализующая шифрование аппаратно.

Первая возможность есть у злоумышленника всегда, вторая также очень вероятна - трудно удержать в секрете от посторонних активно "работающий" алгоритм. Исходя из сказанного выше, можно перечислить несколько качеств, которым должен удовлетворять шифр, претендующий на то, чтобы считаться хорошим.

-

Анализ зашифрованных данных не должен давать злоумышленнику никаких сведений о внутреннем устройстве шифра. В шифртексте не должно прослеживаться никаких статистических закономерностей - например, статистические тесты не должны выявлять в зашифрованных данных никаких зависимостей и отклонений от равновероятного распределения битов (символов) шифртекста.

-

Алгоритм должен быть перенастраиваемым. В распоряжении злоумышленника рано или поздно может оказаться описание алгоритма, его программная или аппаратная реализация. Для того, чтобы в этом случае не пришлось заменять алгоритм полностью на всех узлах шифрования, где он используется, он должен содержать легко сменяемую часть.

Второе условие приводит нас к принципу Кирхгофа, безоговорочно принятому сейчас в искусстве построения надежных шифров. Этот принцип заключается в следующем: шифр определяется как параметризованный алгоритм, состоящий из процедурной части, то есть описания того, какие именно операции и в какой последовательности выполняются над шифруемыми данными, и параметров - различных элементов данных, используемых в преобразованиях. Раскрытие только процедурной части не должно приводить к увеличению вероятности успешного дешифрования сообщения злоумышленником выше допустимого предела. По этой причине, а также в силу того, что рассекречивание этой части достаточно вероятно само по себе, особого смысла хранить ее в секрете нет. В секрете держится некоторая часть параметров алгоритма, которая называется ключом шифра:

T' = E(T) = EK(T), (3.5)

здесь K - ключ шифра.

Использование принципа Кирхгофа позволяет получить следующие преимущества в построении шифров:

-

разглашение конкретного шифра (алгоритма и ключа) не приводит к необходимости полной замены реализации всего алгоритма, достаточно заменить только скомпрометированный ключ;

-

ключи можно отчуждать от остальных компонентов системы шифрования - хранить отдельно от реализации алгоритма в более надежном месте и загружать их в шифрователь только по мере необходимости и только на время выполнения шифрования - это значительно повышает надежность системы в целом;

-

появляется возможность для точной оценки "степени неопределенности" алгоритма шифрования - она просто равна неопределенности используемого ключа:

H(EK) = H(K). (3.6)

Соответственно, становится возможным оценить вероятность и трудоемкость успешного дешифрования, то есть количество вычислительной работы, которую необходимо выполнить злоумышленнику для этого.

Вернемся к необходимому условию абсолютной стойкости шифра для шифров, построенных в соответствии с принципом Кирхгофа. В предположении, что никаких априорных данных о шифруемом тексте кроме его длины нет, получаем, что неопределенность исходного текста равна его длине, выраженной в битах:

H(T) = |T|. (3.7)

Максимально возможная неопределенность блока данных фиксированного размера достигается, когда все возможные значения этого блока равновероятны - в этом случае она равна размеру блока в битах. Таким образом, неопределенность ключа K не превышает его длины:

H(K) |K|. (3.8)

С учетом сказанного выше получаем необходимое условие абсолютной стойкости для шифров,удовлетворяющих принципу Кирхгофа:

|K|H(K) = H(EK) = H(E)H(T) = |T|. (3.9)

Для того, чтобы шифр, построенный по принципу Кирхгофа, был абсолютно стойким, необходимо, чтобы размер использованного для шифрования ключа был не меньше размера шифруемых данных: |K|T|.

Точное равенство возможно только в том случае, если все возможные значения ключа равновероятны, что эквивалентно условию, что биты ключа равновероятны и статистически независимы друг от друга.

Примером абсолютно стойкого шифра может служить одноразовая гамма Вернама - наложение на открытые данные (T) ключа (K) такого же размера, составленного из статистически независимых битов, принимающих возможные значения с одинаковой вероятностью, с помощью некоторой бинарной операции " ":

T' = TK. (3.10)

Используемая для наложения гаммы операция должна удовлетворять некоторым условиям, которые можно суммировать следующим образом: уравнение зашифрования должно быть однозначно разрешимо относительно открытых данных при известных зашифрованных и ключе, и однозначно разрешимо относительно ключа при известны открытых и зашифрованных данных. Если операция удовлетворяет этому свойству, она подходит. Среди подходящих операций нет подходящих лучше и подходящих хуже, с точки зрения стойкости шифра они все одинаковы - "совершенство" не знает сравнительных степеней, оно либо есть, либо его нет. По указанной причине для практического использования обычно выбирают наиболее удобную в реализации операцию - побитовое суммирование по модулю 2 или побитовое исключающее ИЛИ, так как она обладает следующими свойствами:

-

требует для своей реализации минимальной по сложности логики;

-

обратна самой себе, поэтому для за- и расшифрования применяется одна и та же процедура.

Вернемся к вопросу об абсолютной стойкости шифров: как было отмечено ранее, абсолютно стойкие шифры требуют использования ключа, по размеру не меньшего шифруемых данных. Этот ключ должен быть и у отправителя, и у получателя, то есть его необходимо предварительно доставить им, а для этого необходим защищенный канал. Таким образом, наряду с потенциально незащищенным каналом для передачи зашифрованных данных необходимо существование защищенного канала для передачи такого же по размеру ключа. Это не всегда приемлемо по экономическим соображениям, поэтому подобные системы применяются лишь в исключительных случаях для защиты сведений, представляющих особую ценность. В подавляющем большинстве реальных систем шифрованной связи используются алгоритмы, не обладающие абсолютной стойкостью и поэтому называемые несовершенными шифрами.

Естественно, для таких шифров актуален вопрос надежной оценки их стойкости. Для них знание шифртекста позволяет снизить неопределенность соответствующего открытого текста, повысив тем самым вероятность успешного дешифрования. Однако, вопреки распространенному заблуждению, из этого вовсе не следует, что такое дешифрование возможно всегда.

Мнение о том, что сообщение, зашифрованное несовершенным шифром всегда можно однозначно дешифровать, если криптоаналитик располагает достаточным по объемe шифртекстом и неограниченными вычислительными возможностями, является чрезмерно грубым упрощением и в общем случае неверно.

Все дело в том, что повысить вероятность успешного дешифрования и сделать ее равной единице не одно и то же. Данную мысль легко проиллюстрировать на примере: пусть зашифрованию подвергается некий массив битов, ключ имеет размер один бит и шифрование осуществляется по следующим правилам:

-

если ключ равен 0, то инвертируются нечетные по номеру биты исходного текста, нумерация слева направо;

-

соответственно, если ключ равен 1, то инвертируются четные по номеру биты исходного текста;

Таким образом, E0(01) = 11, E1(01) = 00. Очевидно, что наш шифр не обладает абсолютной стойкостью. Предположим, что перехвачена шифровка "10". Каков исходный текст? Понятно, что он может быть как 00 так и 11 в зависимости от значения ключа, и без дополнительной информации однозначно определить это невозможно, что и требовалось доказать. Конечно, приведенный пример "игрушечный", но он верно отражает суть дела: для более серьезных шифров у криптоаналитика будет просто больше "вариантов выбора" открытого текста, и никаких указаний на то, какой из них предпочесть.

Таким образом, вопрос о возможности однозначного дешифрования сообщения, зашифрованного несовершенным шифром, остается открытым. Когда же такое дешифрование возможно? Шеннон в своих работах подробно исследовал этот вопрос. Для анализа он ввел в рассмотрение следующие характеристики шифра, в целях упрощения изложения здесь они приведены в варианте битового представления данных:

-

Функция ненадежности ключа - неопределенность ключа при известных n битах шифртекста:

f(n) = H(K | T'), (3.11)

где |T'| = n.

Понятно, что функция ненадежности ключа f(n) может быть неопределена для некоторых n.

-

Расстояние единственности шифра - такое значение n, при котором функция ненадежности, то есть неопределенность ключа становится близкой к 0.

U(E) = n, (3.12)

где f(n)

0.

перед отправлением данных по линии связи или перед помещением на хранение они подвергаются зашифрованию;

для восстановления исходных данных из зашифрованных к ним применяется процедура расшифрования.

шифруемое сообщение содержит большую избыточность;

процесс шифрования хорошо "перемешивает" структурные единицы сообщения (биты, символы и т.д.).

| маска | исходный текст |

| 0000 | 100101110101 |

| 0001 | 100001100100 |

| 0010 | 101101010111 |

| ... | ... |

| 1111 | 011010001010 |

анализировать перехваченное шифрованное сообщение - практически всегда в его распоряжении имеется определенный набор шифртекстов, для некоторых из них могут иметься и соответствующие открытые тексты, или даже возможность получить шифртекст для любого наперед заданного открытого текста;

злоумышленник может располагать априорными сведениями о шифре, полученными из различных источников - например, раньше это могла бы быть инструкция по шифрованию или черновик с промежуточными результатами для конкретного текста, настоящее время - фрагмент компьютерного кода или микросхема, реализующая шифрование аппаратно.

Анализ зашифрованных данных не должен давать злоумышленнику никаких сведений о внутреннем устройстве шифра. В шифртексте не должно прослеживаться никаких статистических закономерностей - например, статистические тесты не должны выявлять в зашифрованных данных никаких зависимостей и отклонений от равновероятного распределения битов (символов) шифртекста.

Алгоритм должен быть перенастраиваемым. В распоряжении злоумышленника рано или поздно может оказаться описание алгоритма, его программная или аппаратная реализация. Для того, чтобы в этом случае не пришлось заменять алгоритм полностью на всех узлах шифрования, где он используется, он должен содержать легко сменяемую часть.

разглашение конкретного шифра (алгоритма и ключа) не приводит к необходимости полной замены реализации всего алгоритма, достаточно заменить только скомпрометированный ключ;

ключи можно отчуждать от остальных компонентов системы шифрования - хранить отдельно от реализации алгоритма в более надежном месте и загружать их в шифрователь только по мере необходимости и только на время выполнения шифрования - это значительно повышает надежность системы в целом;

появляется возможность для точной оценки "степени неопределенности" алгоритма шифрования - она просто равна неопределенности используемого ключа:

требует для своей реализации минимальной по сложности логики;

обратна самой себе, поэтому для за- и расшифрования применяется одна и та же процедура.

если ключ равен 0, то инвертируются нечетные по номеру биты исходного текста, нумерация слева направо;

соответственно, если ключ равен 1, то инвертируются четные по номеру биты исходного текста;

Функция ненадежности ключа - неопределенность ключа при известных n битах шифртекста:

Расстояние единственности шифра - такое значение n, при котором функция ненадежности, то есть неопределенность ключа становится близкой к 0.

Шеннон показал, что обе определенные выше величины зависят от избыточности открытого текста, причем расстояние прямо пропорционально размеру ключа единственности и обратно пропорционально избыточности.

Сказанное означает, что полностью устранив избыточность открытого текста, мы сделаем невозможным его однозначное дешифрование на основе знания только соответствующего шифртекста, даже если в распоряжении криптоаналитика имеются неограниченные вычислительные возможности. При этом неопределенность исходного текста будет равна неопределенности, и, следовательно, размеру ключа:

H(T) = H(K) = |K|. (3.13)

Полное отсутствие избыточности в исходном тексте означает, что какой бы мы не взяли ключ, после расшифрования мы получим "корректные" исходные данные, и оснований предпочесть один вариант другому просто не будет. Из этого, в частности, следует, что в реальной практике перед зашифрованием данные весьма полезно "ужать" архиватором. Конечно, полная безызбыточность исходного текста недостижима, однако такое "ужатие" очень сильно затруднит екоторые виды криптоанализа.

Аналогичные числовые характеристики стойкости шифра можно получить и в случае, если в распоряжении криптоаналитика есть не только шифртекст, но и соответствующий открытый текст. Понятно, что они уже не будут зависеть от избыточности исходных сообщений. В этом случае расстояние единственности шифра имеет порядок размера его ключа, то есть весьма мало. В силу указанных причин такой шифр легко вскрывается при неограниченных вычислительных ресурсах аналитика, и при проектировании стойких шифров на первый план выступают уже совершенно другие принципы. Но речь об этом пойдет уже в следующем выпуске.

3.7.Шифрование данных в интернет-компьютерной сети

SEU-8420LV

Устройство шифрования передаваемых данных в сети интернет/интранет (IP). Применяется алгоритм шифрования данных IDEA-128 и AES-256.

Использование современных компьютерных систем требует передачи весьма важных сведений, например, частных сообщений, деловых сведений и паролей к банковским системам по сети интернет, то есть фактически по открытым каналам компьютерных сетей. Для предотвращения перехвата этих данных рекомендуется использовать специальное устройство шифрованной передачи данных по сети интернет или интранет.

SEU-8420 - это устройство безопасности, для программирования которого достаточно включить его в коммуникационную линию. Используя алгоритмы шифрования данных, устройство предотвращает перехват данных, передаваемых любыми интернет и/или интранет приложениями, например, в виртуальных частных сетях (VPN). Ваша информация будет криптографически зашифрована перед отправкой получателю, а затем будет декодирована еще раз на стороне получателя.

SE-8420LV способно шифровать IP пакеты и создавать так называемые "черные" и "белые" списки, с помощью которых вы можете разрешить или запретить получение данных удаленной стороной.

Таким образом, у вас имеется возможность формирования закрытой группы абонентов (CUG) на основе специальных смарт-карт, что позволит собственными силами указать группу допустимых абонентов без дополнительных вложений в разработку процедур управления.

При скорости передачи данных 10 Мбит/с и использовании протокола IPSec SEU-8420LV предлагает отличную скорость шифрования. Ключи сессии генерируются автоматически в смарт-карте и используются в алгоритмах шифрования IDEA и AES.

Благодаря генерации ключей (RSA, 1024бита) в сертифицированном центре, SEU-8420LV гарантирует высокий уровень безопасности. Безопасное хранение ключей осуществляется в операционной системе TCOS-2.0 NetKey, удовлетворяющей всем требованиям безопасности информационных систем.

Защитите ваши данные в компьютерной сети. Наши устройства безопасности позволяют защитить ваши персональные данные и информацию в сети Интернет и Интранет.

Рисунок 3.2 SEU-8420LV версия для монтажа в стройку 19"

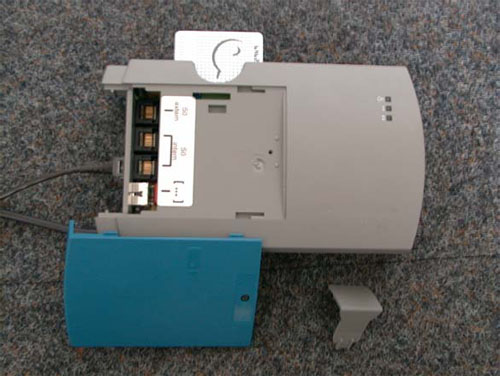

Рисунок 3.3 SEU-8420LV настольная версия

Функциональные возможности SEU-8420LV

-

Алгоритмы шифрования данных IDEA-128 и AES-256 -

Предназначен для локальных вычислительных сетей (Доступ Ethernet, 10Мбит/с, IPSec) -

Поддержка технологии "plug-and-play" (частично) -

RSA аутентификация и замена ключа сессии (длина ключа 1024 бита, сертификат авторизации X.509 V3 ) -

Проверка корректности маршрута данных согласно запатентованной процедуре -

Шифрование в режиме реального времени на основе IDEA-128 и AES-256 (длина ключа 128/256 бит, генерация ключа сессии на смарт-карте) -

Генерация пары ключей RSA в Доверенном Центре, удовлетворяющем самым высоким требованиям подлинности подписей. -

Смарт-карта, соответствующая требованиям безопасности ITSEC E4. -

Сертифицирован согласно стандарту ITSEC E3 (Немецкий сертификат безопасности). -

Возможность локального и дистанционного управления устройством

Таблица 3.1

Техническая спецификация

| Интерфейс Ethernet | два разъема RJ-45 (10 Мбит/с, полудуплекс) |

| Интерфейс с ПК | RS-232, разъем D-SUB-9F, DIN8 |

| Пластиковая карта | Смарт-карта с операционной системой TCOS-2.x |

| Шифрование данных в режиме реального времени | AES-256, IDEA-128 |

| Аутентификация | RSA, 1024 бит |

| Емкость | до 256 туннелей зашифрованных независимо, программируется до 1024 туннелей |

| Производительность | 7 Мбит/с |

| Продолжение таблицы 3.1 | |

| Основное питание | 115-230 В переменного тока |

| Потребляемая мощность | 5 ВА макс. |

| Рабочая температура | от +5°C до +50°C |

| Габаритные размеры | a) Настольная версия 190 х 115 х 45 мм b) Версия для стойки 1U, 19" |