Файл: Учебнометодический комплекс для заочного обучения с применением дистанционных технологий для студентов специальности 190702 Организация и безопасность дорожного движения.doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 03.12.2023

Просмотров: 893

Скачиваний: 1

СОДЕРЖАНИЕ

1.Основы построения локальной сети

1.1.Классификация локальной сети

1.2.Локальные компьютерные сети. Основные определения, классификация топологий

1.3.Основные компоненты компьютерных сетей. Их преимущества и недостатки

1.4.Физическая среда передачи ЭВС, виды применяемых кабелей, их маркировка

1.5.Сетевая карта. Общие принципы, функционирование установка и настройка

2.Безпроводные компьютерные сети

2.2.Сигналы для передачи информации

2.4.Кодирование и защита от ошибок

2.5. Пропускная способность канала

2.6.Методы доступа к среде в беспроводных сетях

2.7.Виды сигналов связи и способы их обработки

3.Основы безопасности компьютерных сетей

3.1 Система защиты от утечек конфиденциальной информации

3.2.Специфика проектов внутренней информационной безопасности

3.4.Практические мероприятия по защите информации

3.7.Шифрование данных в интернет-компьютерной сети

4.1.Территориально распределенные пользователи систематического видеонаблюдения

4.2.Функции видеонаблюдения. Основные элементы и схемы построения

4.3.Технология распознавания автомобильных номеров

5.Автоматизированная система управления движением

5.1. Назначения и функции АСУД

5.3.Современные АСУД. Расширенные возможности

6.1. Классификация дорожных контроллеров

7.1. Назначения и классификация

7.2. Принципы действия основные элементы

7.3. Сравнение различных систем детектора транспорта

8.Спутниковые и радионавигационные системы GPS и Глонасс

8.1.Назначения и принципы работы

8.2. Источники ошибок и основные сегменты

8.3. Современные навигационные системы на автомобильном транспорте

8.4. Современная спутниковая система навигации

8.5. История создания спутниковых навигационных систем

8.6.Среднеорбитные спутниковые навигационные системы СНС GPS

8.8.Точность определения координат объектов

8.10. Проблемы и перспективы автомобильной спутниковой навигации

9.1. Структура интеллектуального АТС

10.1. Общие сведения и характеристика

12.Цифровая радиосвязь стандарта АРСО-25

12.1.Основные определения и элементы

12.6. Шифрование и аутентификация

12.7.Вызовы и управления сетей

Примеры Раций стандарта АРСО 25 отечественного и иностранного производства

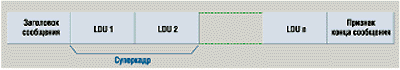

Две группы LDU формируют суперкадр, который помимо голосовой информации в цифровом виде (18 кадров голосового сигнала) содержит упакованные управляющие команды и адресную информацию. Скорость передачи суперкадров по радиоканалу составляет 9,6 кбит/с, а время его передачи - 360 мс.

Рисунок 12.2 Голосовой сигнал со встроенными группами данных |

Голосовая радиосвязь построена на непрерывной передаче последовательности суперкадров, которым предшествуют заголовки сообщений. Радиосвязь всегда начинается с передачи заголовка цифрового сообщения, затем посылаются группы LDU, после которых - признак конца сообщения (рис. 11.2).

Предшествующий передаче голосового сообщения заголовок, который служит указателем начала процедуры шифрования сигнала, состоит из одного большого шифрованного слова длиной 648 бит. Оно содержит 120 бит исходной информации, предназначенной для передачи. Кроме того, в течение всей передачи голосового сообщения в него периодически вставляются коды канала и алгоритма шифрования. В структуру голосового сообщения также могут быть "встроены" сигнальная информация управления связью и пакеты данных, передаваемые с невысокой скоростью вместе с голосовым сигналом (так называемые интегрированные в голосовой сигнал данные).

Заголовок содержит следующую информацию:

-

индикатор сообщения - определяет тип алгоритма шифрования; -

идентификатор изготовителя аппаратуры - указывает на то, что при передаче голосового сообщения применяются нестандартные функции. Этот идентификатор имеет стандартное значение только в том случае, когда все остальные информационные поля удовлетворяют спецификациям общего радиоинтерфейса; -

идентификатор алгоритма шифрования - позволяет распознать использованный для данного сообщения алгоритм шифрования в системах с несколькими алгоритмами; -

идентификатор ключа шифрования - дает возможность определить конкретный ключ в системах, поддерживающих шифрование с несколькими ключами;

идентификатор абонентской группы - указывает на абонентскую группу адресата сообщения.

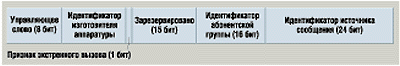

Рисунок 12.3 Структура поля управления связью |

Поле управления логической связью (рис. 12.3) содержит 72 бита информации об источнике и адресате передаваемого сообщения и состоит из идентификаторов абонентской группы, источника и адресата сообщения, а также из признака экстренного вызова и идентификатора изготовителя аппаратуры. Следует отметить, что в зависимости от типа передаваемой информации стандарт допускает использование различных форматов управляющих слов.

12.5. Коррекция ошибок

Общий радиоинтерфейс стандарта APCO 25 предусматривает применение разнообразных механизмов обнаружения и коррекции ошибок, обеспечивающих высокое качество приема сигналов. В зависимости от типа передаваемой информации могут использоваться различные алгоритмы коррекции ошибок и разные схемы вложения дополнительных данных.

Механизм коррекции ошибок служит в средствах радиосвязи для надежной передачи информации с помощью радиосигнала при уменьшении его мощности (замирании или затемнении), с которым часто приходится сталкиваться при эксплуатации мобильных радиосистем. Однако использование этого механизма приводит к увеличению объема передаваемой информации.

Так, в заголовке речевого сообщения содержатся 120 бит полезной (исходной) информации, которая при формировании заголовка подвергается двойному шифрованию: сначала по алгоритму Рида-Соломона (36, 20, 17), а затем - по упрощенному алгоритму Голея (18, 6, 8). В результате размер полей заголовка увеличивается до 648 бит. В каждый кадр голосового сигнала также добавляются 56 бит, служащих для проверки четности, что в определенной мере защищает передаваемый кадр от возникновения ошибок. Поэтому размер кадра, посылаемого по радиоканалу, увеличивается до 144 бит.

Информация, связанная с шифрованием, содержит 96 бит "полезных" данных и состоит из индикаторов алгоритма и ключа шифрования. Однако и эта информация подвергается двойному кодированию - сначала по алгоритму Рида-Соломона (24, 16, 9), а затем по упрощенному алгоритму Хэмминга (10, 6, 3). В итоге размер данных для шифрования/расшифровки становится равным 240 битам.

Исходная длина поля управления связью составляет 72 бит. После двойного шифрования по алгоритму Рида-Соломона (24, 12, 13) и упрощенному алгоритму Хэмминга (10, 6, 3) его размер, передаваемый по радиоканалу, увеличивается до 240 бит.

Сравнение величин исходных размеров полей и получающихся после обработки алгоритмами коррекции ошибок позволяет получить представление о "цене" качества сигнала.

12.6. Шифрование и аутентификация

Чаще всего схемы шифрования разрабатываются как ответные меры на те действия, которые может предпринять гипотетический злоумышленник, чтобы вмешаться в работу системы мобильной связи. Наиболее вероятные формы такого вмешательства - перехват сообщений, их

повторное воспроизведение, создание радиопомех, переадресация сообщений, анализ трафика, создание абонентов-двойников и несанкционированное бесплатное использование услуг.

Шифрование, обеспечивающее конфиденциальность связи, выполняется при предоставлении любой из услуг передачи речевых сигналов и данных. В стандарте APCO 25 предусмотрены четыре различных типа шифрования сообщений в системах мобильной радиосвязи, которые могут применяться в самых различных сетях - от правительственной до радиосетей коммерческих операторов. Допускается одновременная поддержка нескольких схем шифрования в одной системе связи. Кроме того, абонентские радиостанции и консольные устройства способны одновременно работать с несколькими схемами шифрования.

Хотя шифрование и защищает от несанкционированного прослушивания, имеются и другие виды вмешательства в работу системы связи, против которых оно оказывается бессильным.

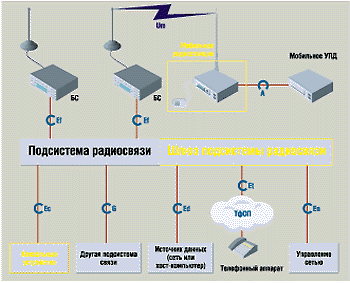

Рисунок 12.4 Шифрование и управление ключами (УПД - устройство передачи данных)

Например, не зная точного содержания сообщения, злоумышленник может нарушить связь в незащищенной системе, записав передаваемое сообщение и затем воспроизведя его вновь через некоторое время. Избежать подобных ситуаций помогает аутентификация, которая обеспечивает целостность управляющей информации и данных о ключах шифрования.

В радиосети стандарта APCO 25 служба шифрования поддерживается функциональными группами системы, которые определены в общей структурной модели (General Systems Model), Шифрование осуществляется в исходной и конечной точках передачи сообщения, чтобы защитить как можно больше функциональных элементов системы связи.

Аутентификация представляет собой процедуру проверки законности появления в эфире самого сообщения и идентификации его автора. Установить законность передачи можно с помощью таких характеристик сообщения, как хронологическая целостность, целостность сообщения и идентификатор источника сообщения. Проверка целостности включает в себя процедуры,

позволяющие убедиться в том, что принятое сообщение получено полностью, что оно не было изменено и не является копией одного из переданных ранее сообщений.

Функции шифрования и аутентификации базируются на применении ключей шифрования и поэтому если в системе связи обеспечивается какая-либо из таких функций, необходимо иметь средства управления этими ключами. Очевидно, что данные средства должны охватывать все стадии "жизненного цикла" ключа шифрования - его генерацию, передачу, использование абонентом, хранение, уничтожение и архивирование.