Файл: Учебнометодический комплекс для заочного обучения с применением дистанционных технологий для студентов специальности 190702 Организация и безопасность дорожного движения.doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 03.12.2023

Просмотров: 878

Скачиваний: 1

СОДЕРЖАНИЕ

1.Основы построения локальной сети

1.1.Классификация локальной сети

1.2.Локальные компьютерные сети. Основные определения, классификация топологий

1.3.Основные компоненты компьютерных сетей. Их преимущества и недостатки

1.4.Физическая среда передачи ЭВС, виды применяемых кабелей, их маркировка

1.5.Сетевая карта. Общие принципы, функционирование установка и настройка

2.Безпроводные компьютерные сети

2.2.Сигналы для передачи информации

2.4.Кодирование и защита от ошибок

2.5. Пропускная способность канала

2.6.Методы доступа к среде в беспроводных сетях

2.7.Виды сигналов связи и способы их обработки

3.Основы безопасности компьютерных сетей

3.1 Система защиты от утечек конфиденциальной информации

3.2.Специфика проектов внутренней информационной безопасности

3.4.Практические мероприятия по защите информации

3.7.Шифрование данных в интернет-компьютерной сети

4.1.Территориально распределенные пользователи систематического видеонаблюдения

4.2.Функции видеонаблюдения. Основные элементы и схемы построения

4.3.Технология распознавания автомобильных номеров

5.Автоматизированная система управления движением

5.1. Назначения и функции АСУД

5.3.Современные АСУД. Расширенные возможности

6.1. Классификация дорожных контроллеров

7.1. Назначения и классификация

7.2. Принципы действия основные элементы

7.3. Сравнение различных систем детектора транспорта

8.Спутниковые и радионавигационные системы GPS и Глонасс

8.1.Назначения и принципы работы

8.2. Источники ошибок и основные сегменты

8.3. Современные навигационные системы на автомобильном транспорте

8.4. Современная спутниковая система навигации

8.5. История создания спутниковых навигационных систем

8.6.Среднеорбитные спутниковые навигационные системы СНС GPS

8.8.Точность определения координат объектов

8.10. Проблемы и перспективы автомобильной спутниковой навигации

9.1. Структура интеллектуального АТС

10.1. Общие сведения и характеристика

12.Цифровая радиосвязь стандарта АРСО-25

12.1.Основные определения и элементы

12.6. Шифрование и аутентификация

12.7.Вызовы и управления сетей

Примеры Раций стандарта АРСО 25 отечественного и иностранного производства

Еthernet-кабель.

Ethernet-кабель также является коаксиальным кабелем с волновым сопротивлением 50 Ом. Его называют еще толстый Ethernet (thick) или желтый кабель (yellow cable). Он использует 15-контактное стандартное включение. Вследствие помехозащищенности является дорогой альтернативой обычным коаксиальным кабелям. Максимально доступное расстояние без повторителя не превышает 500 м, а общее расстояние сети Ethernet - около 3000 м. Ethernet-кабель, благодаря своей магистральной топологии, использует в конце лишь один нагрузочный резистор.

Оптоволоконные линии.

Наиболее дорогими являются оптопроводники, называемые, также стекловолоконным кабелем. Скорость распространения информации по ним достигает нескольких гигабит в секунду. Допустимое удаление более 50км. Внешнее воздействие помех практически отсутствует. На данный момент это наиболее дорогостоящее соединение для ЛВС. Применяются там, где возникают электромагнитные поля помех или требуется передача информации на очень большие расстояния без использования повторителей. Они обладают противоподслушивающими свойствами, так как техника ответвлений в оптоволоконных кабелях очень сложна. Оптопроводники объединяются в JIBC с помощью звездообразного соединения.

Показатели трех типовых сред для передачи приведены в таблице1.2.

Таблица 1.2

Показатели типовых сред для передачи данных

| Показатели | Среда передачи данных | ||

| Двух жильный кабель - витая пара | Коаксиальный кабель | Оптоволоконный кабель | |

| Цена | Невысокая | Относительно высокая | Высокая |

| Наращивание | Очень простое | Проблематично | Простое |

| Защита от прослушивания | Незначительная | Хорошая | Высокая |

| Проблемы с заземлением | Нет | Возможны | Нет |

| Восприимчивость к помехам | Существует | Существует | Отсутствует |

1.5.Сетевая карта. Общие принципы, функционирование установка и настройка

Сетевая карта или сетевой адаптер - это плата расширения, вставляемая в разъем материнской платы (main board) компьютера. Также существуют сетевые адаптеры стандарта PCMCIA для ноутбуков (notebook), они вставляются в специальный разъем в корпусе ноутбука. Или интегрированные на материнской плате компьютера, они подключаются по какой либо локальной шине. Появились Ethernet сетевые карты подключаемые к USB (Universal Serial Bus) порту компьютера.

Сетевые платы характеризуются своей

- Разрядностью: 8 бит (самые старые), 16 бит и 32 бита. Следует ожидать появления 64 бит сетевых карт (если их уже не выпустили).

- Шиной данных, по которой идет обмен информацией между материнской платой и сетевой картой: ISA, EISA, VL-Bus, PCI и др.

- Микросхемой контроллера или чипом (Chip, chipset) , на котором данная плата изготовлена. И который определяет тип используемого совместимого драйвера и почти все остальное : разрядность, тип шины и т.д.

- Поддерживаемой сетевой средой передачи (network media) , т.е. установленными на карте разъемами для подключения к определенному сетевому кабелю. BNC для сетей на коаксиальном кабеле, rJ45 для сетей на витой паре или разъемы для подключения к волоконной оптике.

- Скоростью работы: Ethernet 10Mbit или Fast Ethernet 100Mbit, Gigabit Ethernet 1000Base-Т.

- MAC- адресом.

Для определения точки назначения пакетов (frames) в сети Ethernet используется MAC-адрес. Это уникальный серийный номер, присваиваемый каждому сетевому устройству Ethernet для идентификации его в сети. MAC-адрес присваивается адаптеру его производителем, но может быть изменен с помощью программы. Делать это не рекомендуется (только в случае обнаружения двух устройств в сети с одним MAC-адресом). При работе сетевые адаптеры просматривают весь проходящий сетевой трафик и ищут в каждом пакете свой MAC-адрес. Если таковой находится, то устройство (адаптер) декодирует этот пакет. Существуют также специальные способы по рассылке пакетов всем устройствам сети одновременно (broadcasting). MAC-адрес имеет длину 6 байт и обычно записывается в шестнадцатиричном виде, например 12:34:56:78:90:AB

Двоеточия могут и отсутствовать, но их наличие делает число, более читаемым. Каждый производитель присваивает адреса из принадлежащего ему диапазона адресов. Первые три байта адреса определяют производителя. При выборе сетевого адаптера следует принять во внимание следующие соображения.

- Тип шины данных, установленной в вашем компьютере (ISA, VESA, PCI или какой-либо еще). Старые компьютеры 286, 386 содержат только ISA, соответственно и карту вы можете установить только на шине ISA. 486 - ISA и VESA или ISA и PCI (хотя существуют платы поддерживающие все три ISA, VESA и PCI). Узнать это можно посмотрев в описании или посмотрев на саму материнскую плату, после того как откроете корпус компьютера. Вы можете установить сетевую карту в любой соответствующий свободный разъем. Pentium, Pentium Pro, Pentium-2 и им подобные используют ISA и PCI шины данных, причем шина ISA - для совместимости со старыми картами. Есть еще одно достаточно веское соображение - шина ISA, скорее всего постепенно будет вытеснена шиной PCI. Но произойдет это, наверное, через пару лет, когда ваш адаптер, наверное, дешевле будет сдать в музей.

- Тип сети, к которой вы будете подключаться. Если, например, вы будете подключаться к сети на коаксиальном кабеле (10Base-2, "тонкий" Ethernet), то вам нужна сетевая карта с соответствующим разъемом (BNC).

- Его стоимость, учитывая, что цена на самое передовое компьютерное оборудование падает очень быстро. А выйти из строя сетевая карта, при неблагоприятных обстоятельствах, может очень легко вне зависимости от того, сколько денег вы за нее заплатили.

- Еще надо учитывать поддержку вашего адаптера различными операционными системами.

В случае совместимых, например, с NE2000 ISA адаптеров проблем, обычно, не возникает, вы просто указываете "NE2000 Compatible", не задумываясь, какая фирма его произвела. Существует еще целый ряд адаптеров, поддержка которых обеспечена практически во всех операционных системах. Для того, чтобы проверить какие сетевые карты поддерживает ваша ОС надо посмотреть в "Compatibility List". Часто в таком списке указан чип, который поддерживается, т.е. если приобретаемый сетевой адаптер сделан на основе этой микросхемы, то все будет работать.

От использования некоторых сетевых карт приходится отказываться, так как никто не хочет выпустить драйвер именно для этой карты, именно для этой операционной системы. Тут все очень похоже на использование принтера, если драйвер под вашу ОС есть - его можно покупать, если драйвера нет - надеяться не на что. Правда если вы всегда пользуетесь windows, проблем с поиском драйверов, обычно, не возникает.

Виды сетевых карт

Сетевая карта ISA

Сетевая карта комбинированная (BNC+rJ45), шина ISA Одновременное использование двух разъемов недопустимо.

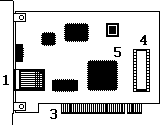

Рисунок 1.8 Схема сетевой карты комбинированной

1 - Разъем под витую пару (rJ-45); 2 - Разъем для коаксиального провода (BNC); 3 - Шина данных ISA; 4 - Панелька под микросхему BootrOM; 5 - Микросхема контроллера платы (Chip или Chipset).

BootrOM

Микросхема ПЗУ "BootrOM" предназначена для загрузки операционной системы компьютера не с локального диска, а с сервера сети. Таким образом, можно использовать компьютер вовсе не имеющий установленных дисков и дисководов. Иногда это полезно с точки зрения безопасности (не принести, не унести), иногда с точки зрения экономии. Для установки BootrOM на сетевой карте предусмотрена панелька под Dip корпус. Микросхема загрузки должна соответствовать сетевой карте.

32-х разрядные сетевые адаптеры. Если имеется поддержка PCI BUS-Mastering (PCI-Bus-Master-Mode), то это позволяет уменьшить нагрузку на процессор.

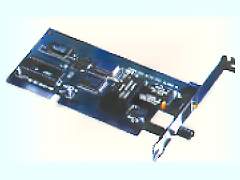

Рисунок 1.9 Схема сетевой карты PCI UTP rJ-45

1 - Разъем под витую пару (rJ-45); 3 - Шина данных PCI; 4 - Панелька под микросхему BootrOM; 5 - Микросхема контроллера платы.

Установка сетевой карты

Сетевая карта вставляется в соответствующий разъем шины данных, расположенный на материнской плате. Если сетевая карта предназначена для шины данных ISA, то вставлять надо в любой свободный разъем ISA. Если сетевая карта предназначена для шины данных PCI, то вставлять надо в любой свободный разъем PCI.

Рисунок 1.10 Разъем ISA - 16bit

Рисунок 1.11 Разъем PCI

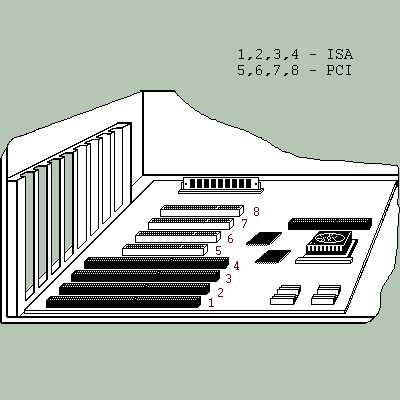

Рисунок 1.12 В компьютере

Конфигурирование сетевой платы

Для нормальной работы каждой сетевой платы ей необходимы адрес ввода-вывода (In/Out port) и номер прерывания (IrQ).

Конфигурирование сетевой платы заключается в настройке ее на свободные адрес и прерывание, которые затем будут использоваться операционной системой. Адрес (i/o port) и прерывание(IrQ) для каждой сетевой платы должно быть свое, отличное от других устройств компьютера. Современные сетевой карты, поддерживающие технологию Plug-n-play, сами выполняют эту операцию, для всех остальных необходимо самим проделать ее.

Поиск не занятых адресов и прерывания зависит от вашего знания аппаратной части компьютера или программного обеспечения на нем установленного.

|  |

|  |

|  |

| Рисунок 1.13 Сетевые карты ISA | |

|  |

|  |

|  |

Рисунок 1.14 Сетевые карты PCI

- пропускная способность;

- типы подключаемых сетей;

- поддерживаемые интерфейсы (LAN и WAN);

- количество портов;

- возможность управления и мониторинга сети.